华为防火墙与Hillstone防火墙以策略模板方式建立IPSec隧道

关于本章

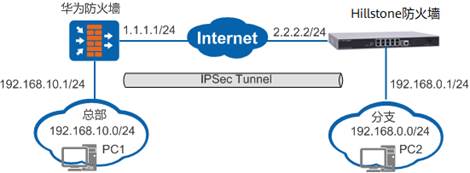

组网需求

华为防火墙作为总部的企业网关,以模板方式与分支的Hillstone防火墙建立IPSec隧道,此时分支Hillstone防火墙的出口公网地址可以固定或不固定,下图以不固定的出口公网地址为例进行说明。在此场景中,只能是分支主动发起协商建立IPSec隧道,总部不能主动发起协商。

数据规划

| 配置项 |

华为防火墙 |

Hillstone防火墙 |

|

|---|---|---|---|

| IKE SA |

协商模式 |

NA |

NA |

| 加密算法 |

AES256 |

AES256 |

|

| 认证算法 |

SHA256 |

SHA256 |

|

| 预共享密钥 |

Key@123 |

Key@123 |

|

| 身份类型 |

无需配置 |

对端地址 |

|

| IKE版本 |

V2 |

V2 |

|

| DH |

Group5 |

Group5 |

|

| IPSec SA |

封装模式 |

隧道模式 |

隧道模式 |

| 安全协议 |

ESP |

ESP |

|

| 加密算法 |

AES256 |

||

本文详细描述了如何使用华为防火墙与Hillstone防火墙通过策略模板建立IPSec隧道,包括组网需求、数据规划、配置步骤、注意事项以及配置文件示例。

本文详细描述了如何使用华为防火墙与Hillstone防火墙通过策略模板建立IPSec隧道,包括组网需求、数据规划、配置步骤、注意事项以及配置文件示例。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

478

478

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?