MISC

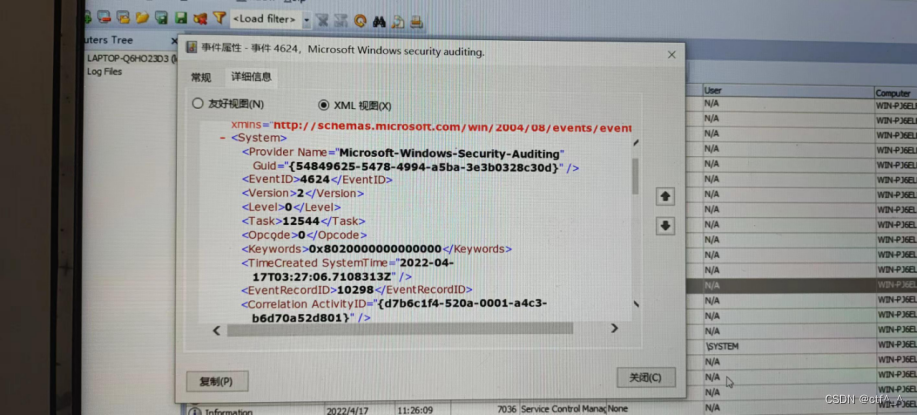

神秘:先找到ntlm的事件代码6038,在过滤器筛选,在system里面找到对应时间,再去对应时间找到secruity

MD5加密即可

Forensic:

奇安信手机取证分析软件直接打开,得到boot即为flag

flag:iBoot-7429.62.1

手机取证_2:

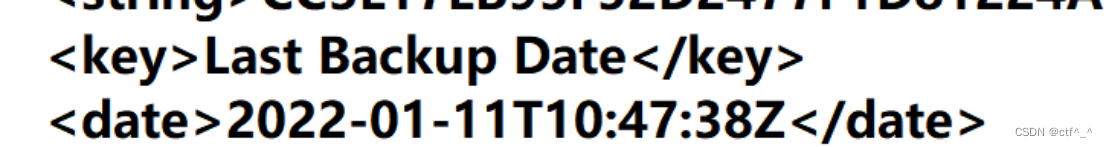

时间+8:00即为flag

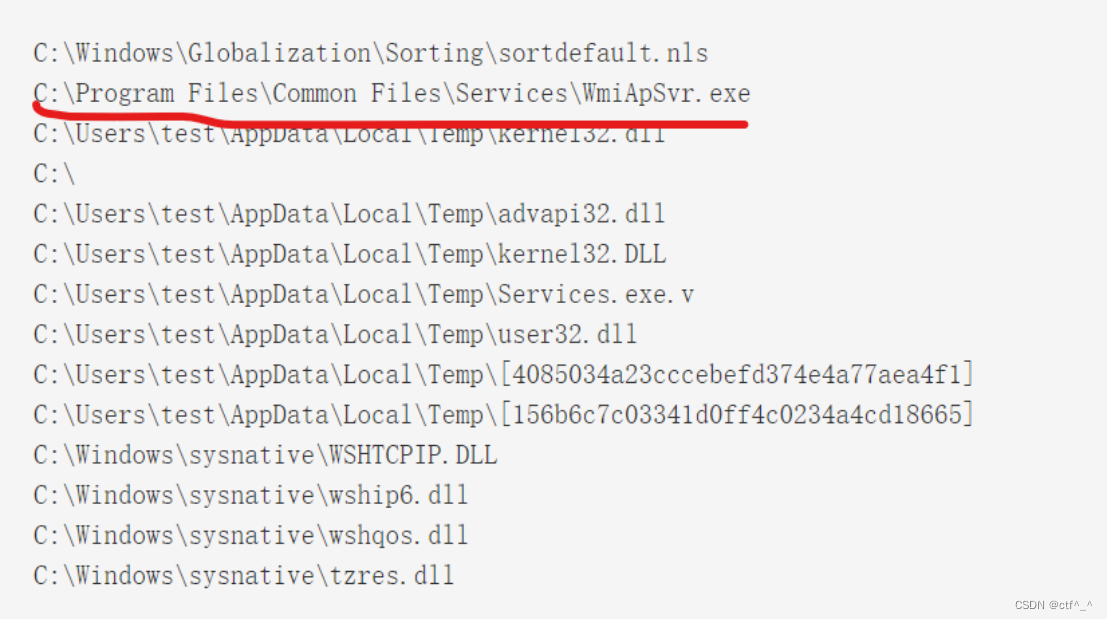

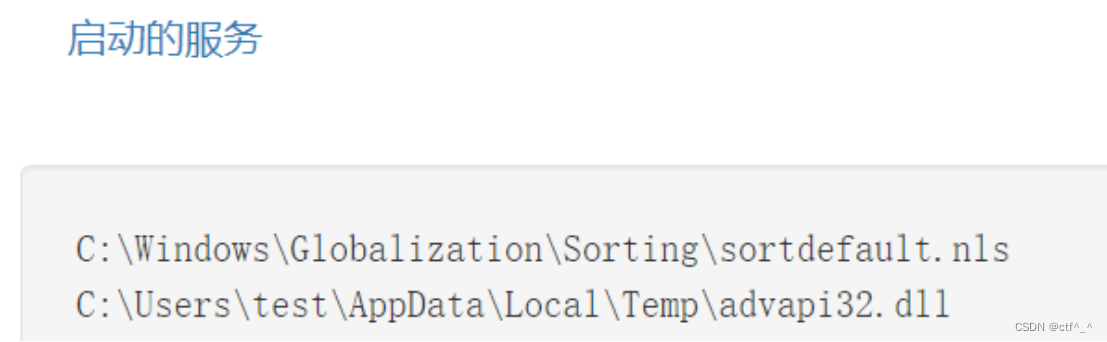

魔盾安全分析分析exe文件,得到此exe,为flag

flag:C:\Program Files\Common Files\Services\WmiApSvr.exe

魔盾安全分析分析exe文件,发现调用advapi32.dll

flag:对

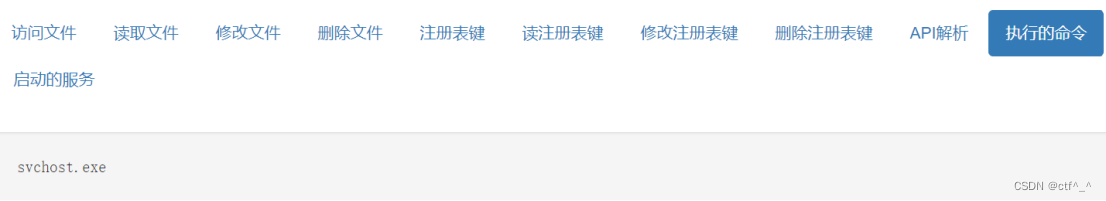

魔盾安全分析分析exe文件,查看调用的exe文件,得到svchost.exe

flag:svchost.exe

exe分析_4: 解题人 陈镜宇

查看火绒查杀区,得到挖矿木马

flag:挖矿

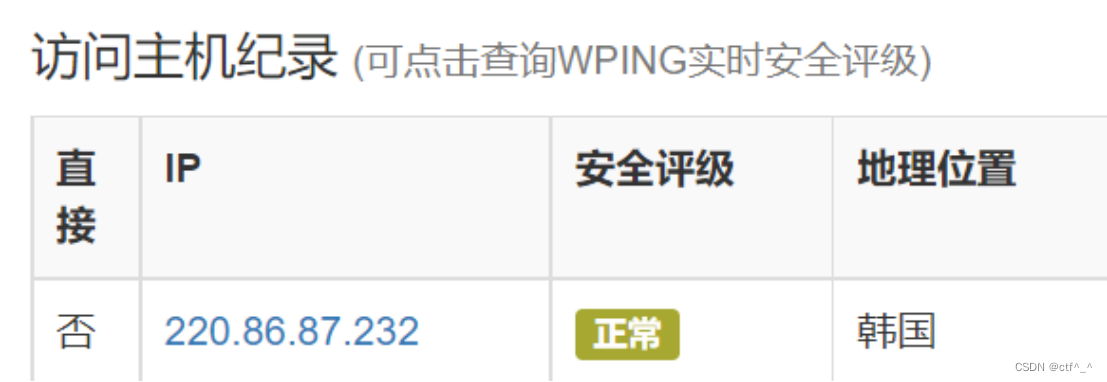

魔盾安全分析分析exe文件,得到韩国

flag:韩国

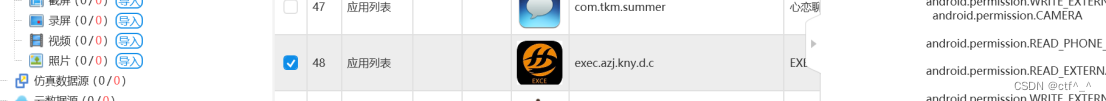

apk分析1:

从电脑里导出apk文件,到弘连app分析

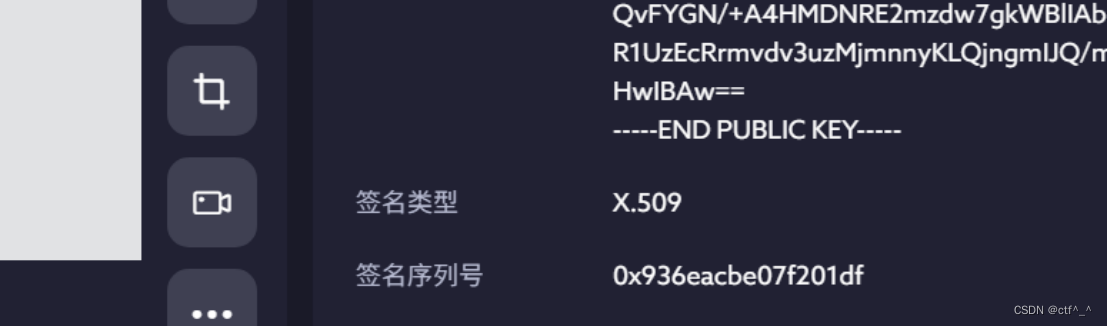

签名序列号即为flag。

flag:0x936eacbe07f201df

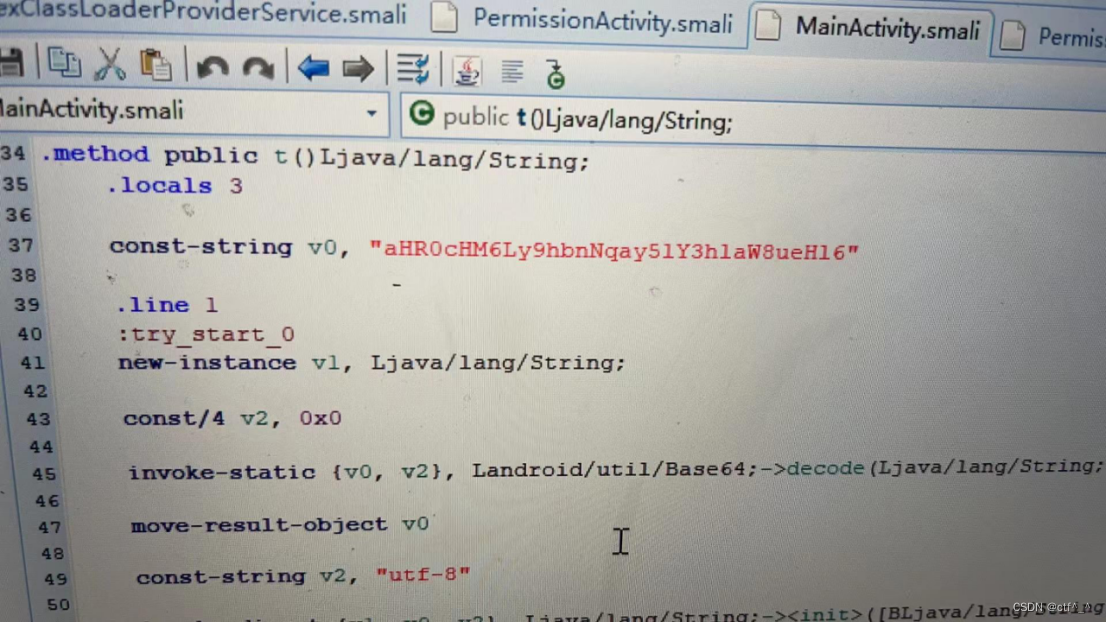

先找到服务器密文再base64解密即可

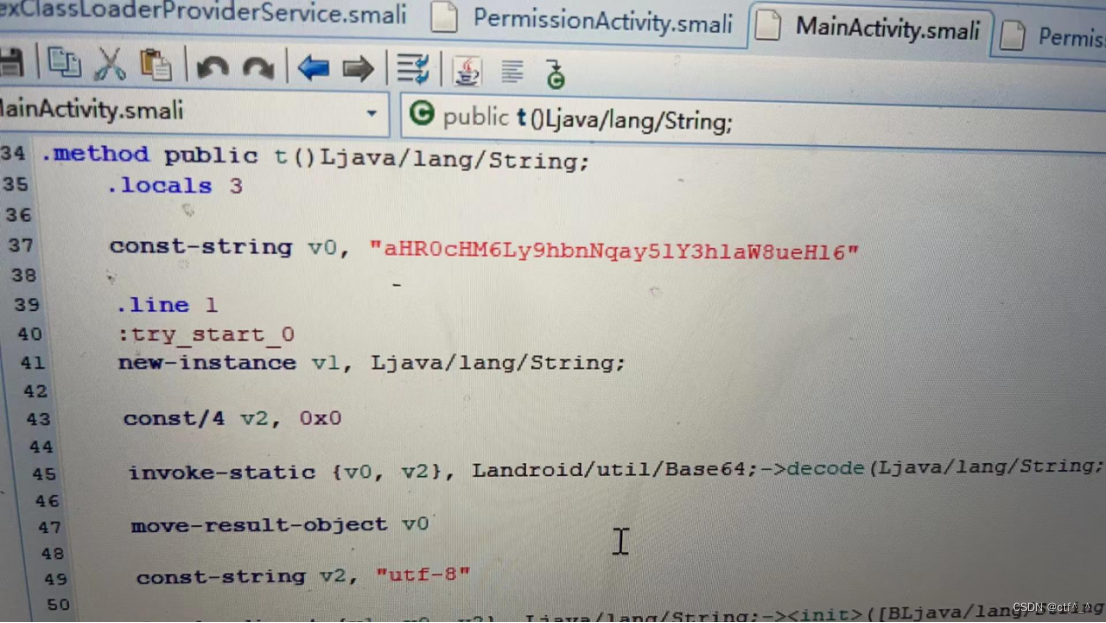

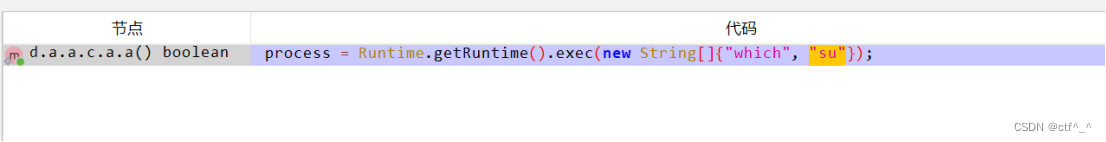

安全检测一般和管理员权限有关,对关键词进行搜索,例如security,which,su等,得到

所以得到flag

flag: 有,d.a.a.c.a.a()

apk分析8:

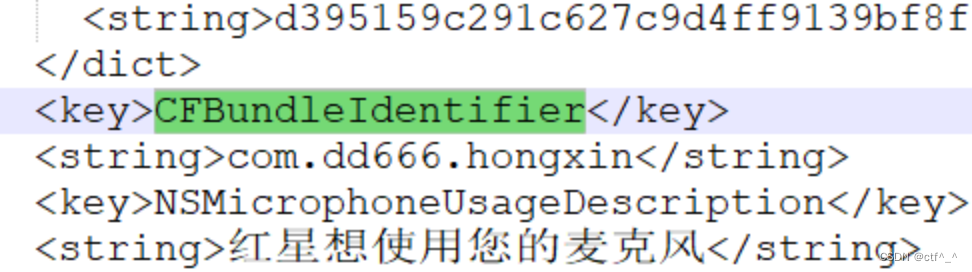

导出红星.ipa后,在路径:\受害人\手机\安卓\受害人手机\红星\123123123123213\Payload\0B5A51EA-18C7-4B3F-B1EF-1D48955CD71F\红星.app下找到info.plist文件,搜索CFBundleIdentifier

下方即为flag

flag: com.dd666.hongxin

apk分析10:

查看info.plist文件

flag:abcd

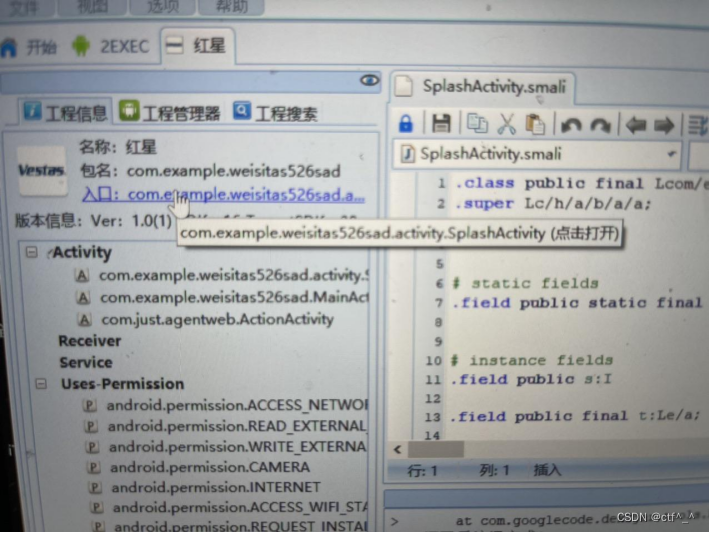

直接通过androidkiller

软件得到对应入口,输入即可

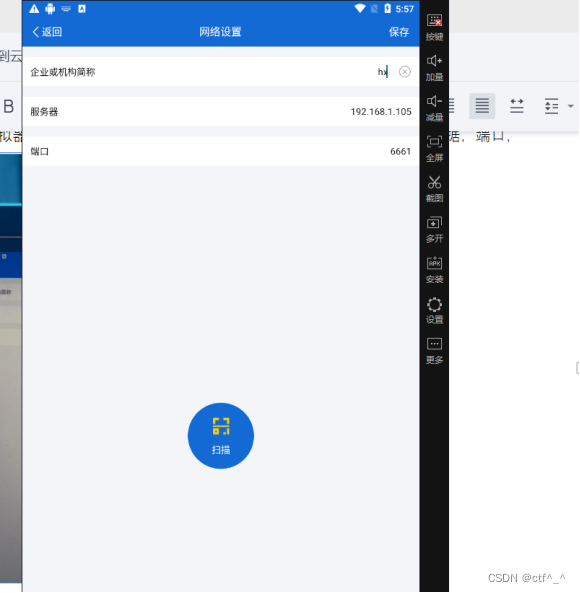

通过雷电模拟器,将vmdk的文件替换直接还原,打开bigants,直接得到对应数据,端口,服务器

flag:6661,红星

apk分析15:

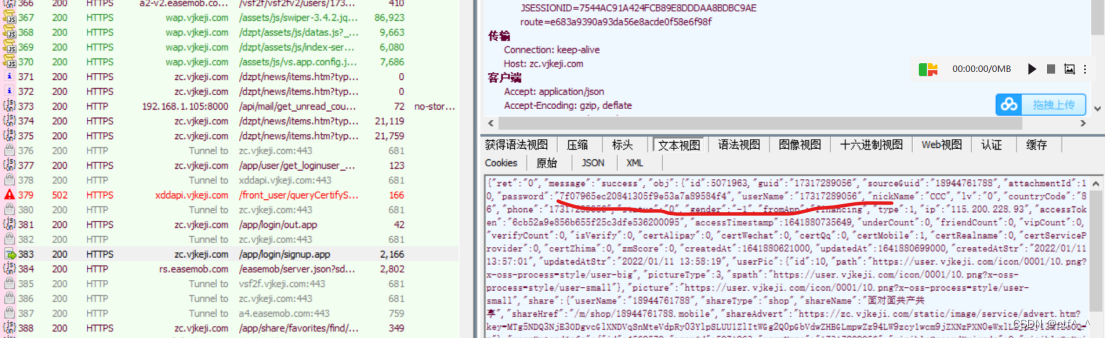

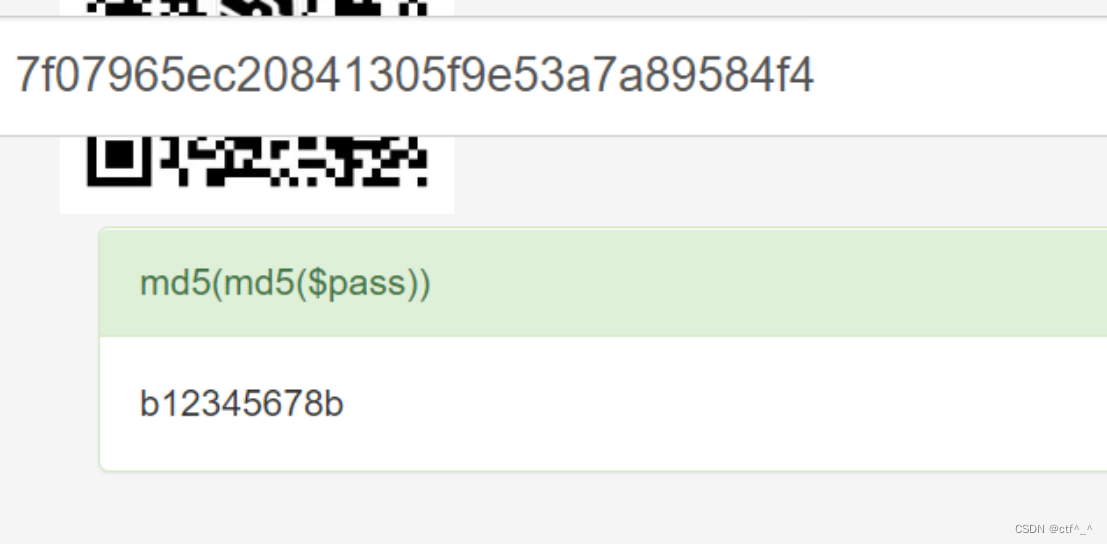

打开fiddler,搜索password,得到

对username前的密码进行md5解密,得到

flag:17317289056/b12345678b

5076

5076

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?