补11.10随缘每日一题----[SWPU 2020]耗子尾汁

因为学校停电的某些缘故,只好拖一天发出来了

首先一个gif,看了一下也不需要帧分离

直接放入010,ctrl+f找50 4B 01 02

或者binwalk+formost

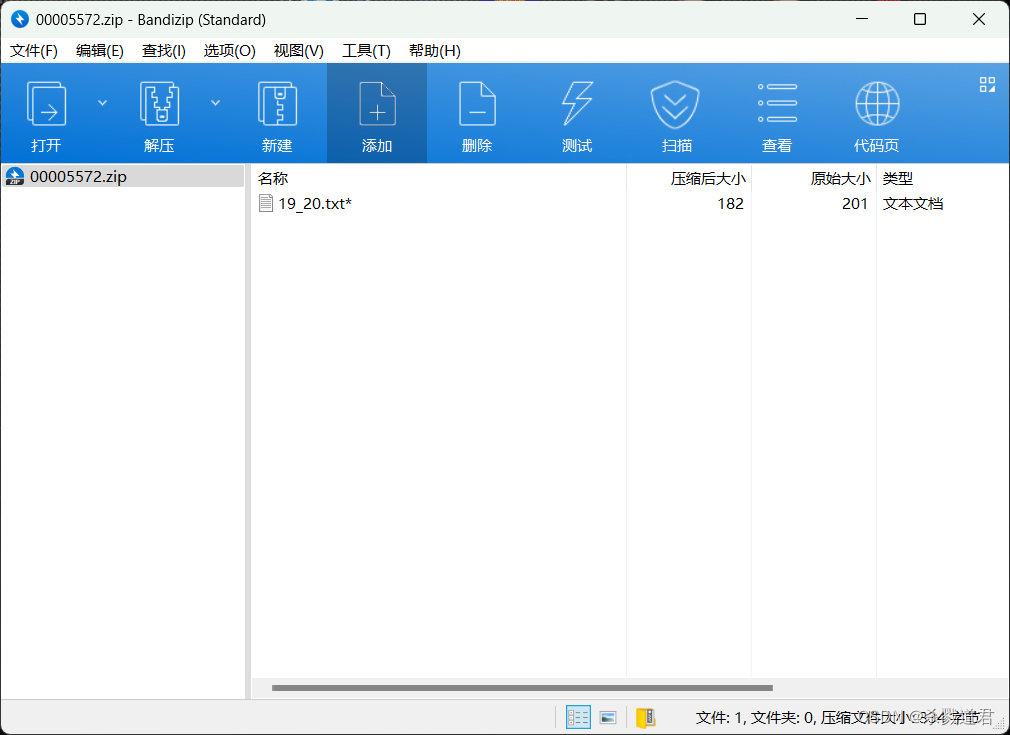

把压缩包分离出来

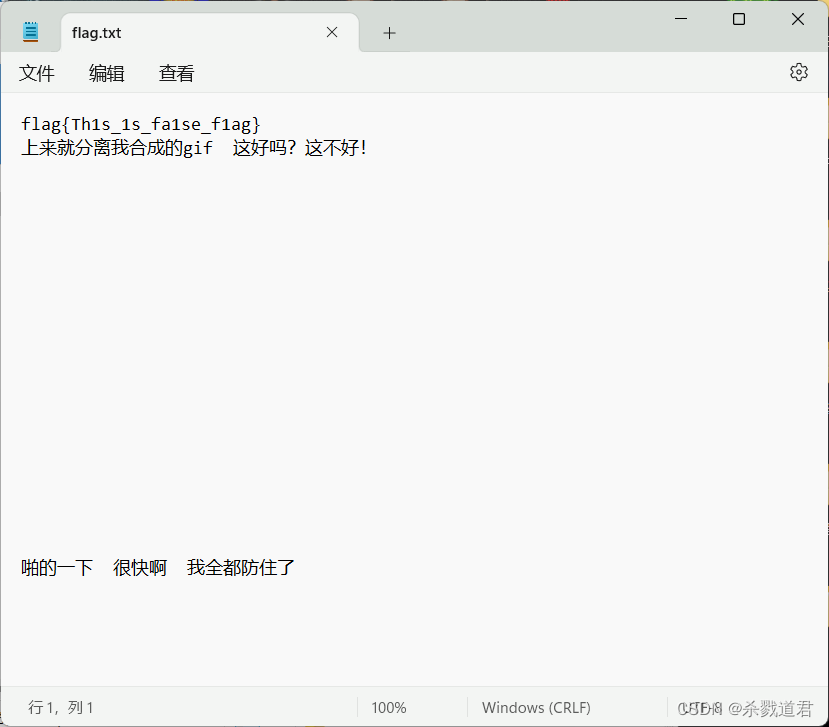

得到两个压缩包,一个是错误的flag

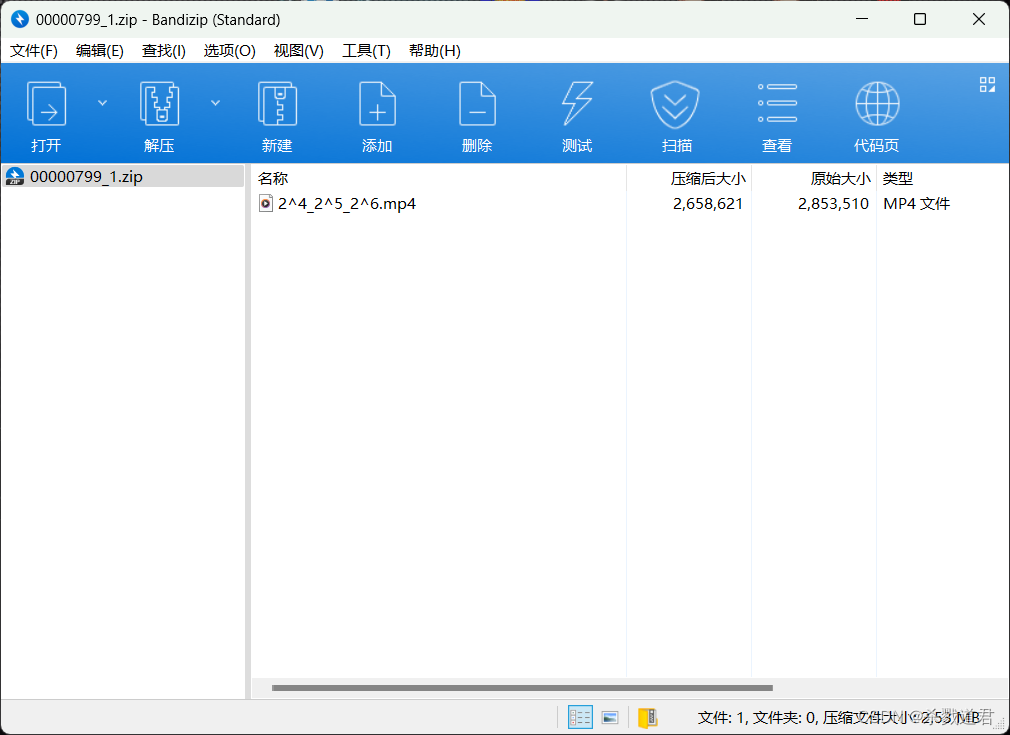

另一个是MP4的视频,马师傅的表演~

另一个是MP4的视频,马师傅的表演~

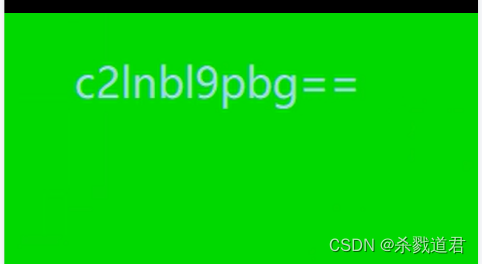

观看视频过程中发现什么东西一闪而过

调成0.25配速一帧一帧过

终于让我好找

c2lnbl9bpg==

c2lnbl9bpg==

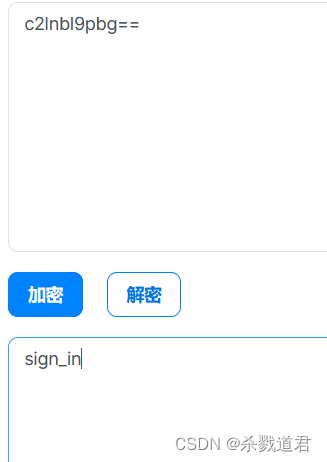

直接base64梭出来,在线工具就行

得到一个sign_in看起来像是一个key

得到一个sign_in看起来像是一个key

把MP4 binwalk一下发现还有压缩包

继续foremost分离

sign_in就是这个文件的密码

sign_in就是这个文件的密码

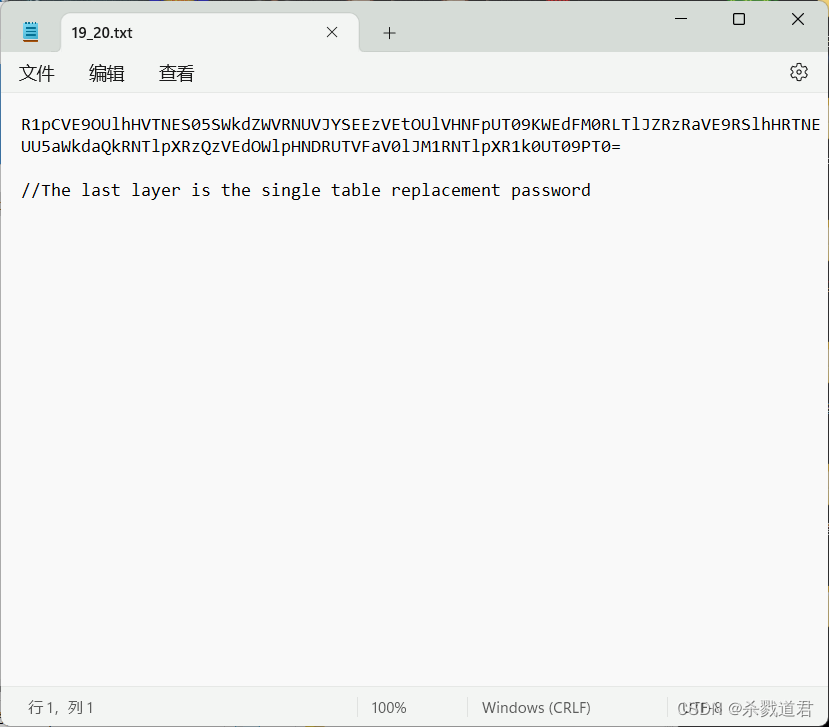

打开发现还是需要解密

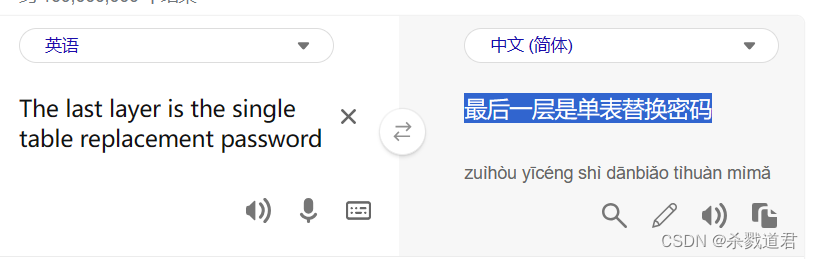

直接翻译一手

直接翻译一手

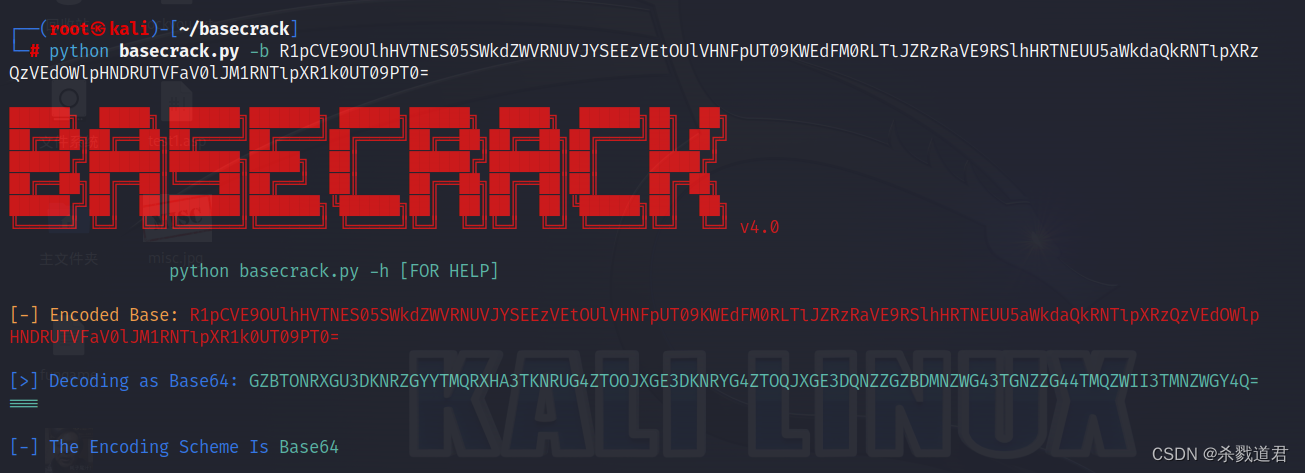

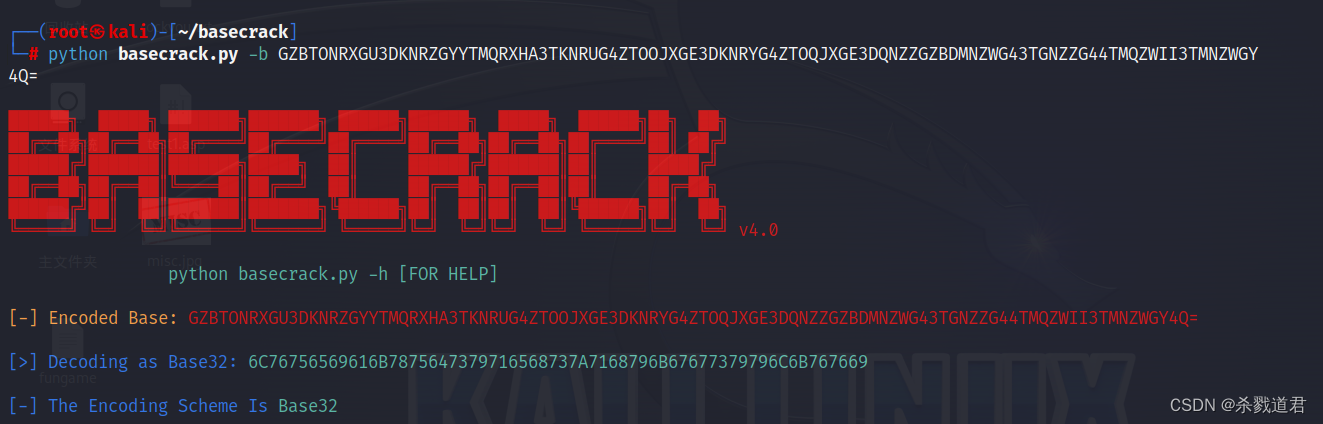

密文一看像是base,仍到basecrack里跑一下

密文一看像是base,仍到basecrack里跑一下

一层base64

一层base64

一层base32

一层base32

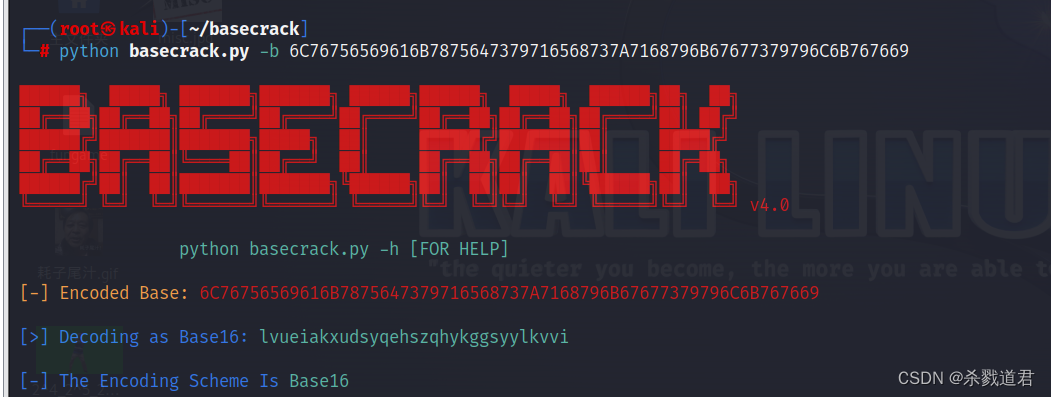

一层base16

到这里就没有了,剩下最后的单表替换密码

这里简单搜一下

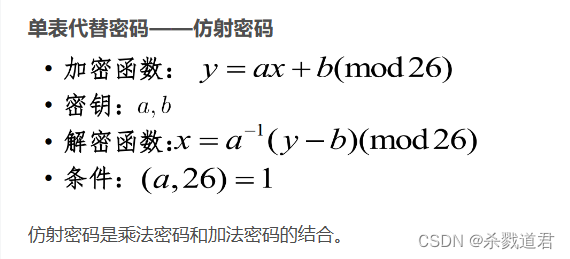

除了caesar,就是仿射密码

但是它需要a,b两个参数,突然想起文件名有个19、20

但是它需要a,b两个参数,突然想起文件名有个19、20

直接跑仿射密码的脚本

```python

'''

仿射密码

(a,b)

m = 26,字符集为小写字母

加密函数是E(x)= (ax + b) (mod m)

解密函数为D(x) = (a^-1)(x - b) (mod m),其中a^-1是a的乘法逆元

'''

#通过一个简单的遍历得到a的乘法逆元,也可以通过gmpy2库中的invert函数实现

def get_inverse(a):

for i in range(1,27):

if a*i%26==1:

return i

#加密

def encipher(a, b, p):

c=[]

for i in p:

temp=((ord(i)-97)*a+b)%26+97

c.append(chr(temp))

print(''.join(c))

#解密

def decipher(a, b, c):

a_inv = get_inverse(a)

p=[]

for i in c:

temp=(((ord(i)-97)-b)*a_inv)%26+97

p.append(chr(temp))

print(''.join(p))

if __name__ == "__main__":

a = 19

b = 20

message = 'lvueiakxudsyqehszqhykggsyylkvvi'

# encipher(a,b,message)

decipher(a,b,message)

得到flagyouhavesignedinsuccessfully

flag最后形式是NSSCTF{xxx_xxxx_xxxxxx_xx_xxxxxxxxxxxx}

flag:

NSSCTF{you_have_signed_in_successfully}

bingo完结撒花!!!

ps:急功近利不讨好,每日一题活神仙

3887

3887

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?