- 实验背景

目标:实现有线&无线网络根据域用户身份分配VLAN、IP地址,从而达到控制用户访问权限的目的。

设备:一台Windows Server(2016或以上)、一台Windows专业版客户端(可连接有线、无线)、Cisco交换机、AC、AP。

Windows Server服务器部署: AD域、CA、NPS、DHCP

- 操作步骤:

- DHCP部署:

实验环境的DHCP部署在Switch中,部署过程略。

- AD域部署:

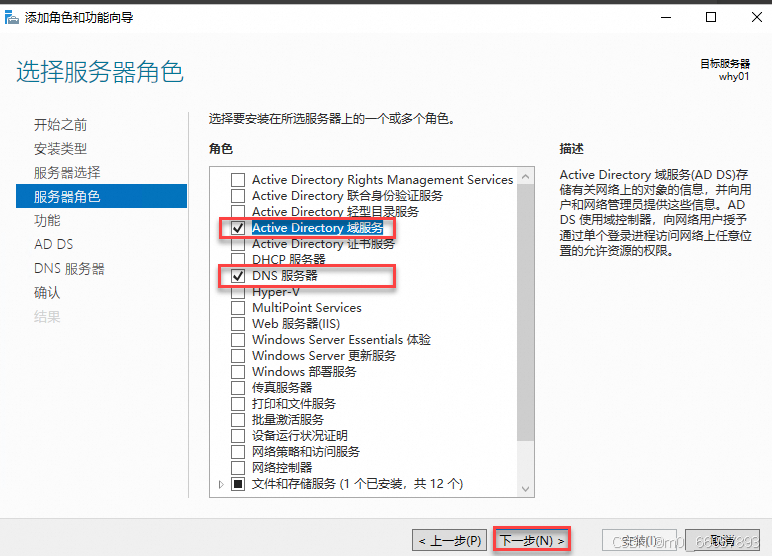

- 添加服务器角色“Active Directory 域服务”和DNS服务

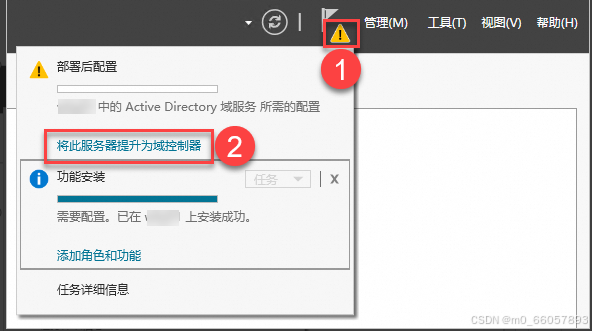

- 在Active Directory域服务配置向导中,选择添加新林,并在根域名中设置域名

(客户端加域的话需要将DNS服务器设置为域服务器IP地址)

- CA部署:

- 添加服务器角色“Active Directory 证书服务”

- 勾选“证书颁发机构Web注册”并点击“添加功能”

- 在服务器管理器点击右上角提示,进行【配置目标服务器上的Active Directory证书服务】,然后点击【下一步】。

- 角色服务配置需要将前两个选项【证书颁发机构】和【证书颁发机构Web注册】同时勾选,然后以下步骤缺省点击【下一步】

- 检验测试:

重启操作系统后,打开系统本地IE浏览器,输入http://127.0.0.1/certsrv,即可使用证书服务,当然也可在终端使用IE浏览器访问http://X.X.X.X/certsrv来获取证书服务(X.X.X.X为证书服务器的IP地址)。

如果申请证书过程中有提示"为了完成证书注册,必须将该CA的网站配置为使用HTTPS身份验证":

- NPS部署:

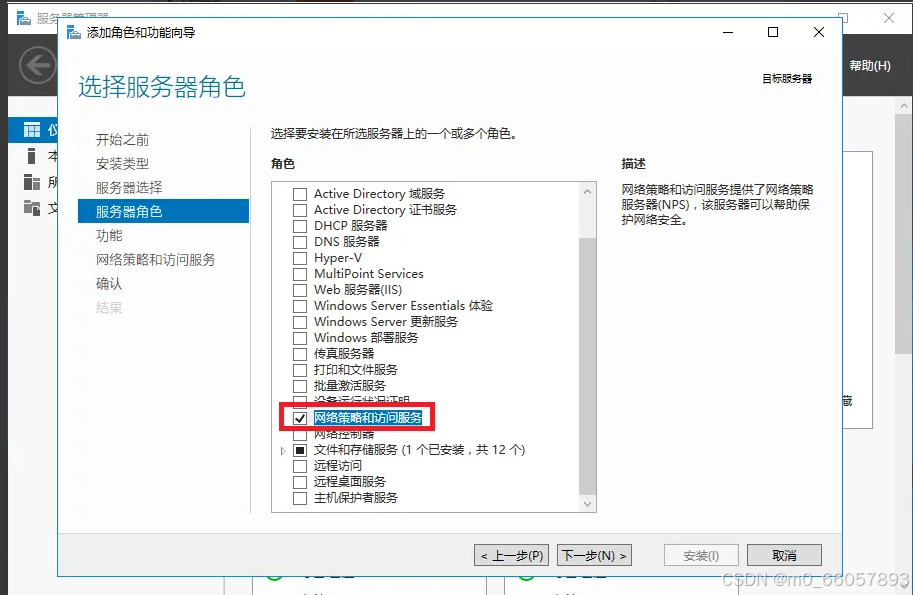

- “网络策略和访问服务”角色添加

-

- 在Active Directory 中注册服务器

后续申请证书需要计算机证书模板,因此需要先在“证书颁发机构”里的“证书模板”修改“计算机”模板的安全选项为完全控制

添加证书管理单元,而后申请新证书

-

- 配置Radius客户端

指定客户端IP和共享密钥

选择认证模式,此处建议为PEAP或MS-EAP

指定认证账户所属组,此处直接指定为“域用户组”

此处无流量控制,默认即可

-

- 创建域用户,用于认证登录

默认用户“拨入”-“网络访问权限”为通过NPS,请勿修改

-

- 关闭Windows Server防火墙

建议此处“域配置文件”、“专用配置文件”、“公用配置文件”的防火墙状态均为关闭

770

770

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?