需求:

1、生产区在工作时间内可以访问服务器区,仅可以访问http服务器

2、办公区全天可以访问服务器区,其中,10.0.2.20可以访问FTP服务器和HTTP服务器,10.0.2.10仅可以ping通10.0.3.10

3、办公区在访问服务器区时采用匿名认证的方式进行上网行为管理

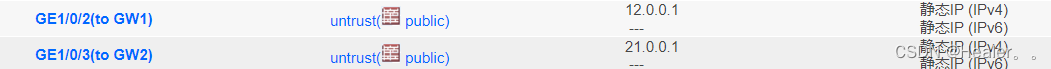

首先上一篇博客中我们已经划分好的各个区域,现在我们对其进行安全策略的详细部署。首先,我在防火墙FW1上连接了公网ISP,并将其划分到untrust区,配置好端口的IP地址。

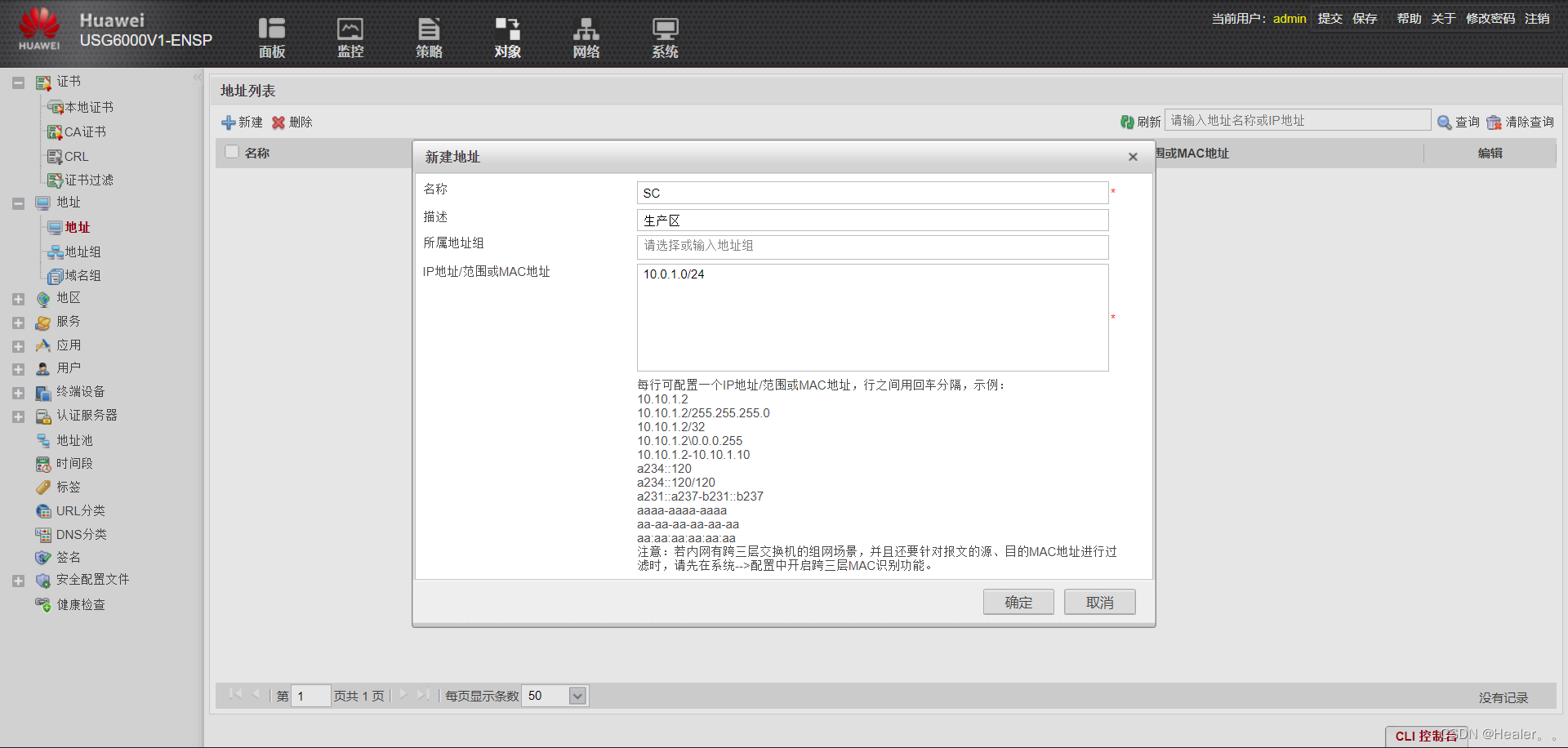

然后就准备开始配置安全策略。但在此之前,需要先在对象中的地址中,新建地址SC、BG、DMZ以及根据需求创建的相关安全策略。

地址配置好之后就是这样。

地址配置好之后就是这样。

仔细配置好各个区域的IP地址或范围,保证能够正常通信。

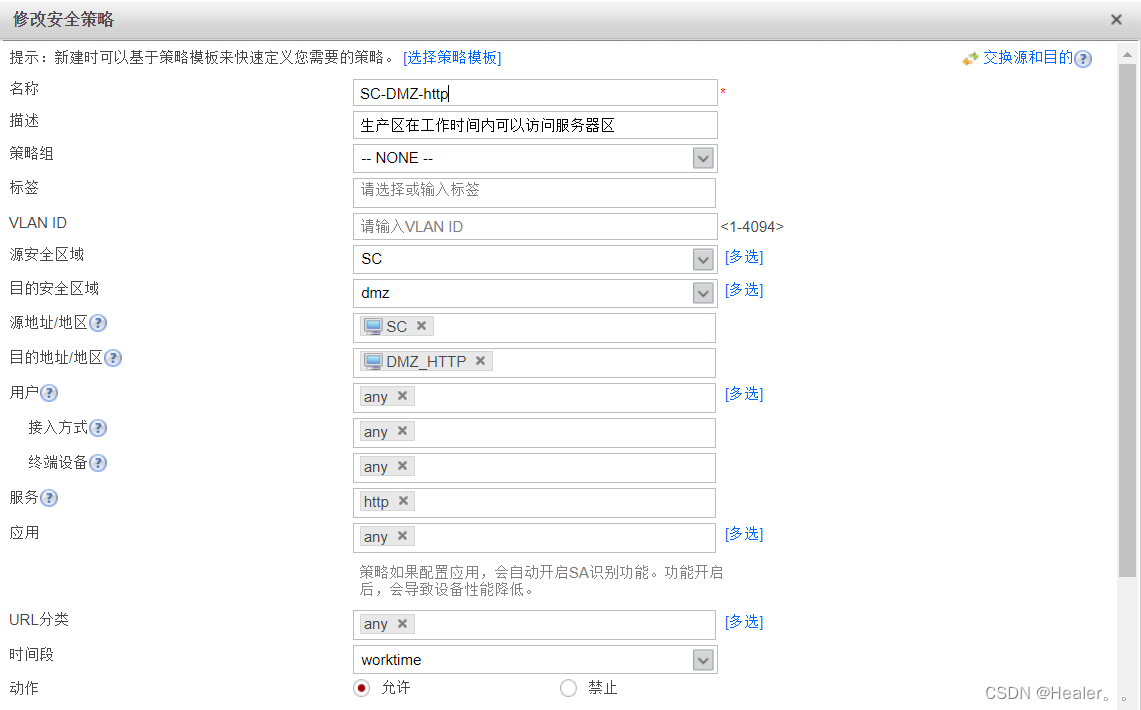

接下来就可以根据需求进行配置安全策略。要求一:生产区在工作时间内可以访问服务器区(DMZ),仅可以访问http服务器。在安全策略中配置源区域和目标区域以及时间段即可。

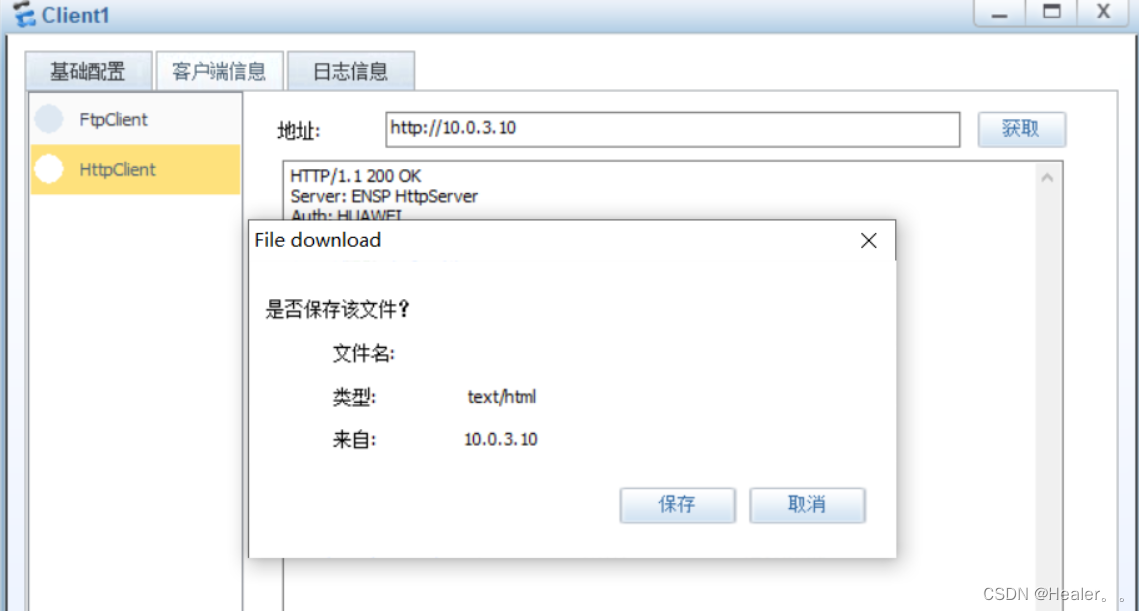

测试一下。只有HTTP服务能够访问。

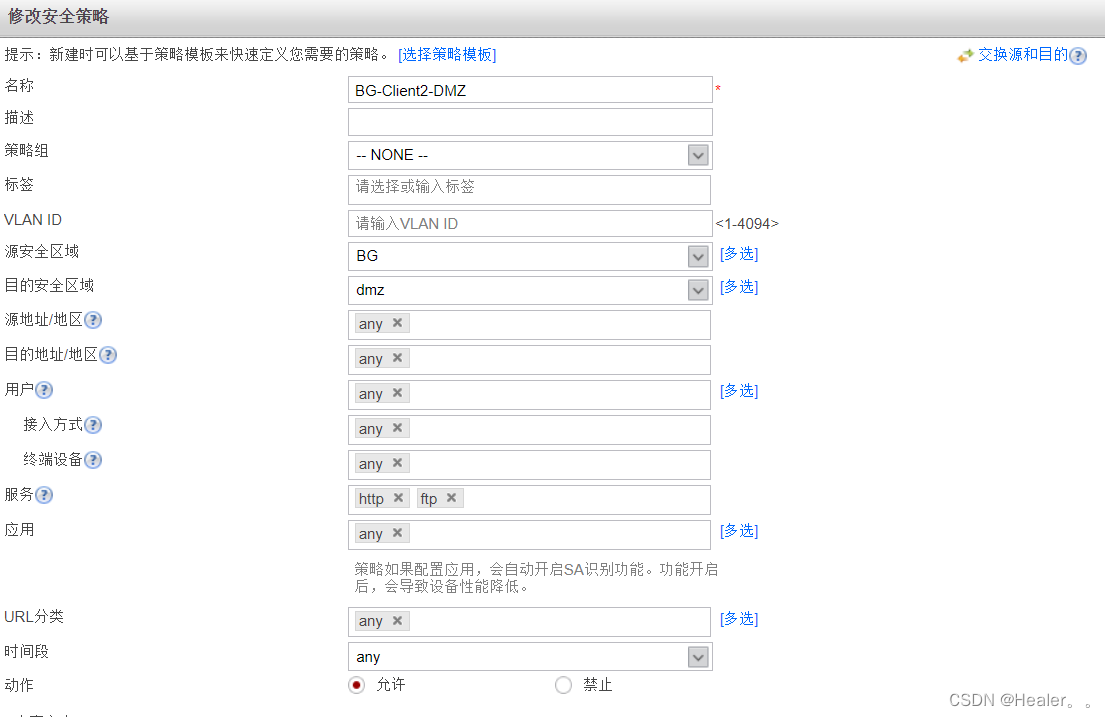

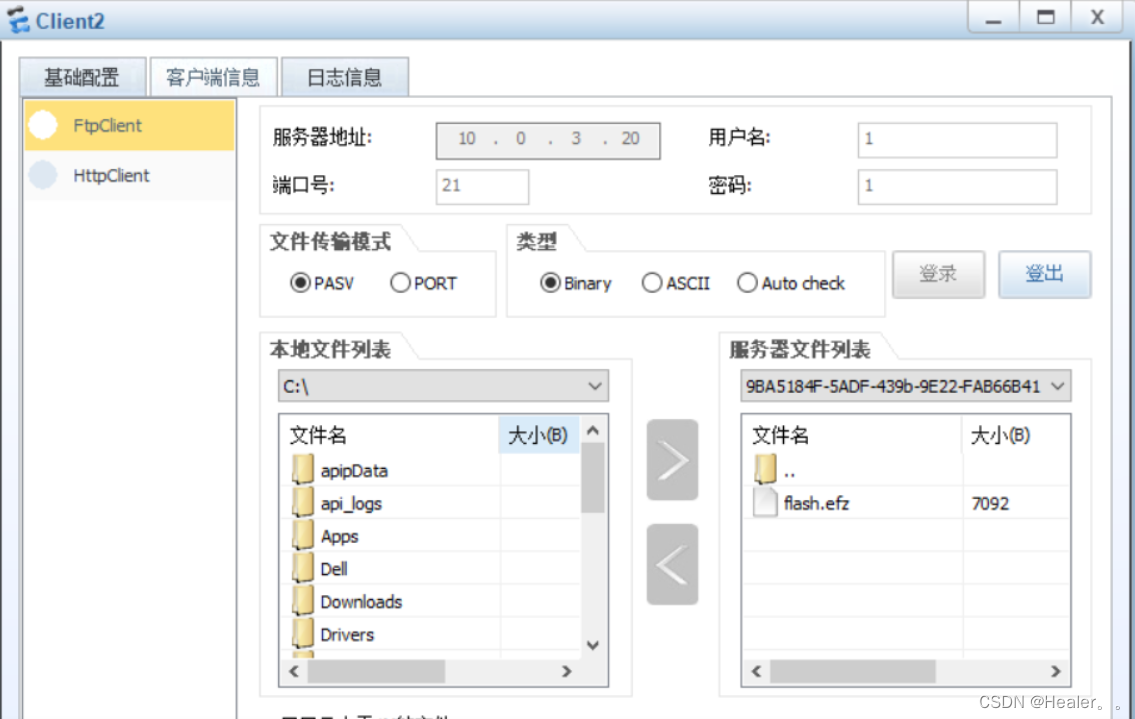

需求二:办公区全天可以访问服务器区,其中10.0.2.20可以访问TP服务器和HTTP服务器,10.0.2.10仅可以ping通10.0.3.10。10.0.2.20的全天访问FTP和HTTP服务。

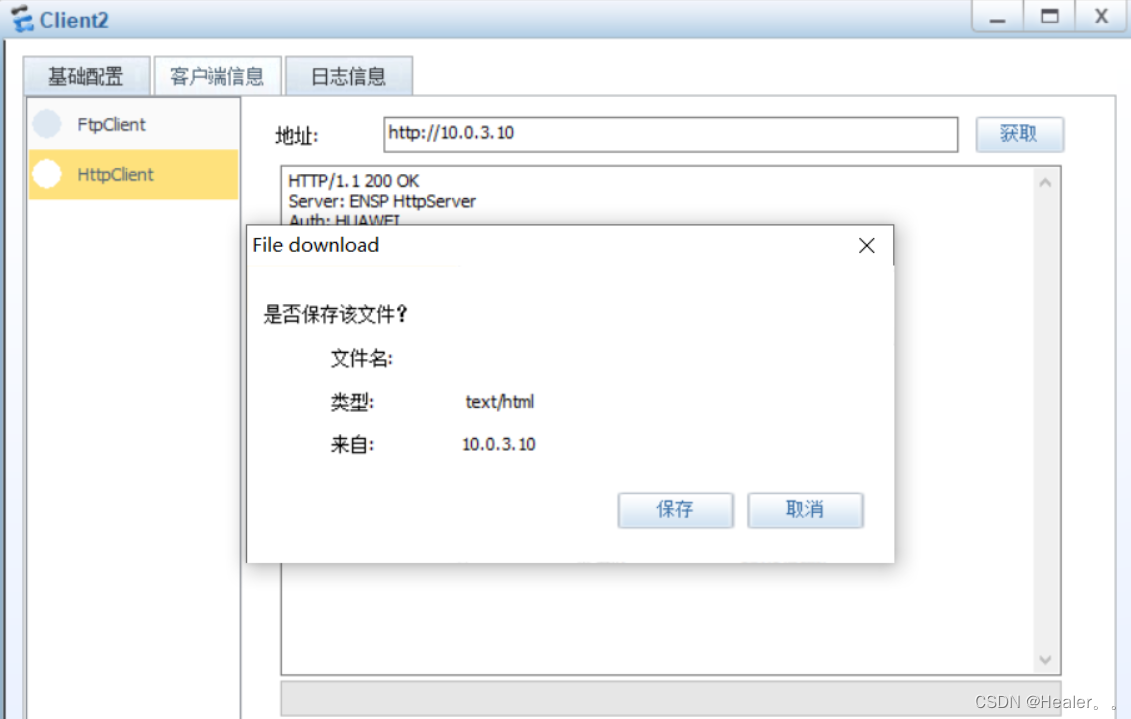

可以测试一下办公区登陆HTTP和FTP服务,均可以成功访问

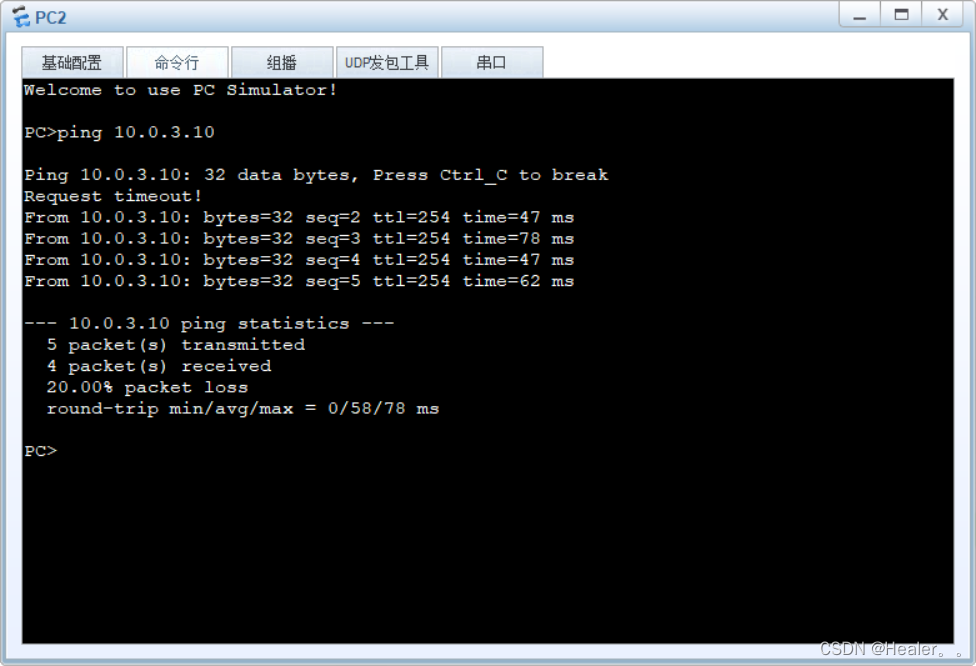

然后使10.0.2.10仅可以ping10.0.3.10

如此之后,测试一下,确认成功。

需求三:办公区在访问服务器区时采用匿名认证的方式进行上网行为管理。

只需在对象的用户中点击认证策略,新建认证策略,设置认证动作为匿名认证

至此,三个需求完成,该部分实验结束。

本文详细描述了如何在企业网络环境中实施安全策略,包括生产区限于工作时间访问HTTP服务器,办公区全时段访问服务器且部分IP有特殊权限,以及办公区采用匿名认证的上网行为管理。通过防火墙配置和对象管理实现这些需求。

本文详细描述了如何在企业网络环境中实施安全策略,包括生产区限于工作时间访问HTTP服务器,办公区全时段访问服务器且部分IP有特殊权限,以及办公区采用匿名认证的上网行为管理。通过防火墙配置和对象管理实现这些需求。

250

250

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?