信息安全:防止任何对数据进行未授权访问的措施,或者防止造成信息有意无意泄漏、破坏、丢失等问题的发生,让数据处于远离危险、免于威胁的状态或特性。

网络安全:计算机网络环境下的信息安全。

信息安全现状及挑战

- 网络空间安全市场在中国,潜力无穷

- 数字化时代威胁升级

- 传统安全防护逐步失效

- 安全风险能见度不足

- 缺乏自动化防御手段

- 网络安全监管标准愈发严苛

常见的网络安全术语

- 漏洞(脆弱性) : 能被一个或多个威胁利用的资产或控制的弱点

- 攻击 : 企图破坏、泄露、篡改、损伤、窃取、未授权访问或未授权使用资产的行为

- 入侵 : 对网络或联网系统的未授权访问,即对信息系统进行有意或无意的未授权访问,包括针对信息系统的恶意活动或对信息系统内资源的未授权使用。

- 0day漏洞 : 通常是指还没有补丁的漏洞。也就是说官方还没有发现或者是 发现了还没有开发出安全补丁的漏洞

- 后门 : 绕过安全控制而获取对程序或系统访问权的方法

- WEBSHELL : 以将其称作为一种网页后门以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称作为一种网页后门

- 社会工程学 :通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段取得自身利益的手法

- exploit : 简称exp,漏洞利用

- APT攻击 :高级持续性威胁。 利用先进的攻击手段对特定目标进行长期持续性网络攻击的攻击形式

信息安全的脆弱性及常见安全攻击

网络环境的开放性

“ INTERNET的美妙之处在于你和每个人都能互相连接, INTERNET的可怕之处在于每个人都能和你互相连接 ”。即网络无隐私可言。

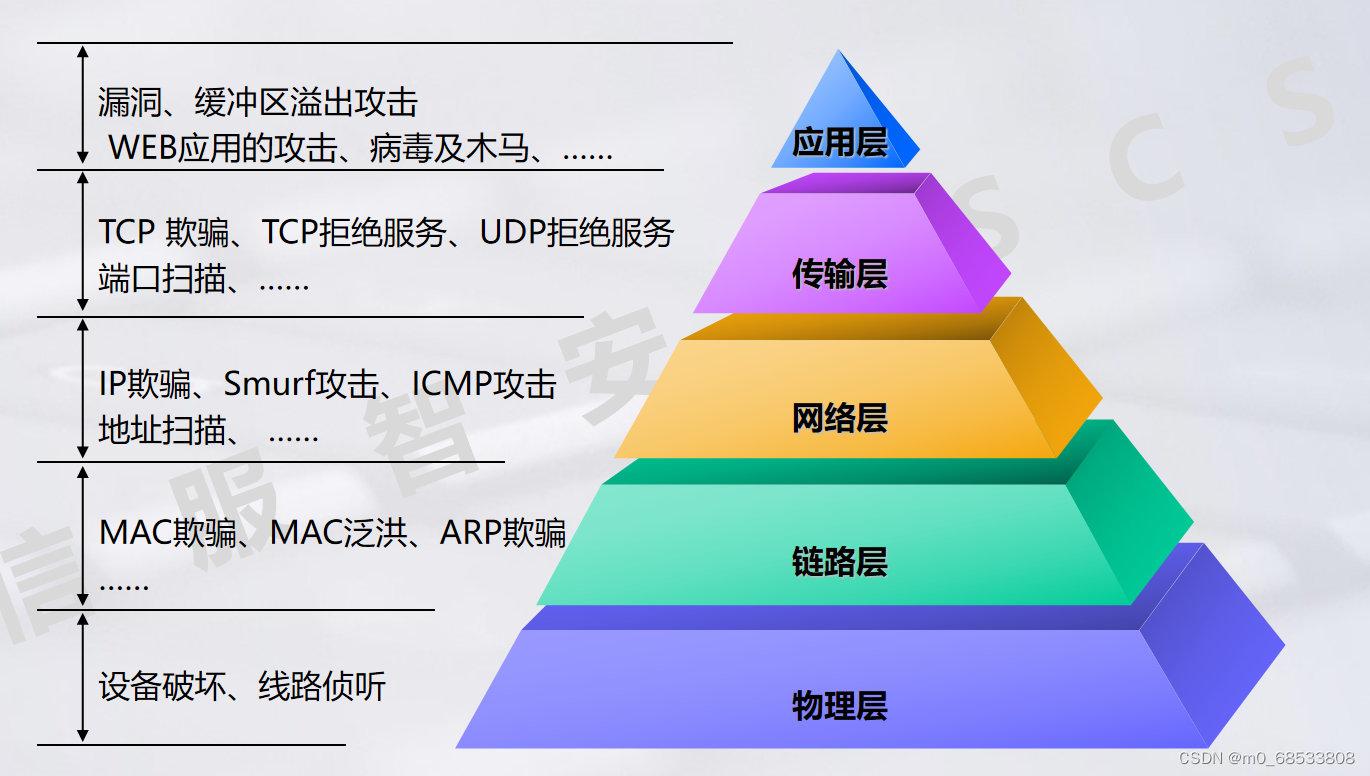

协议栈的脆弱性及常见攻击

协议栈自身的脆弱性:缺乏数据源验证机制、缺乏机密性保障机制、缺乏完整性验证机制。

常见安全风险(如图所示)

网络的基本攻击模式

操作系统的脆弱性及常见攻击

操作系统自身的漏洞

人为原因 : 在程序编写过程中,为实现不可告人的目的,在程序代码的隐藏处保留后门。

客观原因 : 受编程人员的能力,经验和当时安全技术所限,在程序中难免会有不足之处,轻则影响程序效率,重则导致非授权用户的权限提升。

硬件原因 : 由于硬件原因,使编程人员无法弥补硬件的漏洞,从而使硬件的问题通过软件表现。

缓冲区溢出攻击

缓冲区溢出攻击原理 : 缓冲区溢出攻击利用编写不够严谨的程序,通过向程序的缓冲区写入超过预定长度的数据,造成缓存的溢出,从而破坏程序的堆栈,导致程序执行流程的改变

缓冲区溢出的危害

- 最大数量的漏洞类型

- 漏洞危害等级高

缓冲区溢出攻击过程及防御

寻找程序漏洞-->编制缓冲区溢出程序-->精确控制跳转地址-->执行设定的代码-->获得系统权限或破坏系统

缓冲区溢出的防范可以从以下三个方面考虑:

用户:补丁、防火墙。

开发人员:编写安全代码,对输入数据进行验证、使用相对安全的函数。

系统:缓冲区不可执行技术、虚拟化技术。

终端的脆弱性及常见攻击

恶意程序 --- 一般会具备一下的多个或全部特性

1,非法性

2,隐蔽性

3,潜伏性

4,可触发性

5,表现性

6,破坏性

7,传染性 --- 蠕虫病毒的典型特点

8,针对性

9,变异性

10,不可预见性

普通病毒 --- 以破坏为目的的病毒

木马病毒 --- 以控制为目的的病毒

蠕虫病毒 --- 具有传播性的病毒

2779

2779

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?