渗透装置图片/打造个人专属的渗透工具箱_新手黑客技巧

打造个人专属的渗透工具箱

成品工具箱:.csdn.net//ph…

虽然现在有渗透工具箱但是国外制作的一款工具箱,国内使用体验不好,首先是它已经是两年前发布的了,好多工具太老,有些工具无法更新比如官方不建议更新

虽然它有些工具还在更新但是通过他的tools 更新需要翻墙才可以而且比较慢,不太方便

所以我打算做一款自己的专属渗透工具箱

下载, 安装Cmder

我研究了一下它是基于开发的

而Cmder也是基于开发的, 而且Cmder集成了git和Cilnk还有vim

所以我们使用Cmder为基础来打造专属工具箱

Cmder官网:cmder.net/

官网提供两种版本:mini版和完整版

我们下载完整版

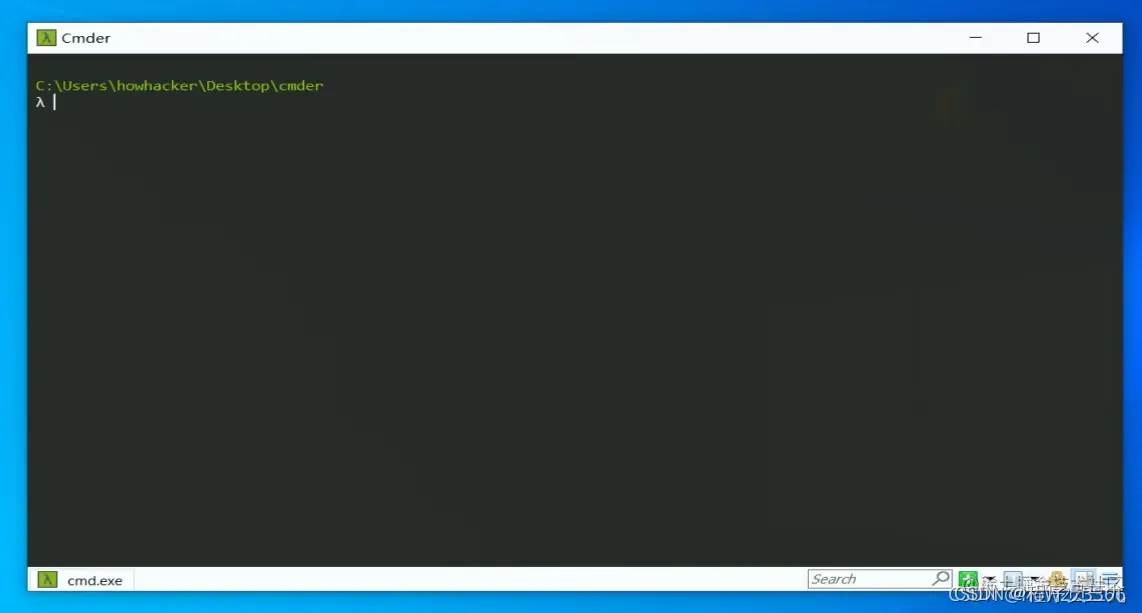

下载好后我们解压, 以管理员身份运行Cmder.exe

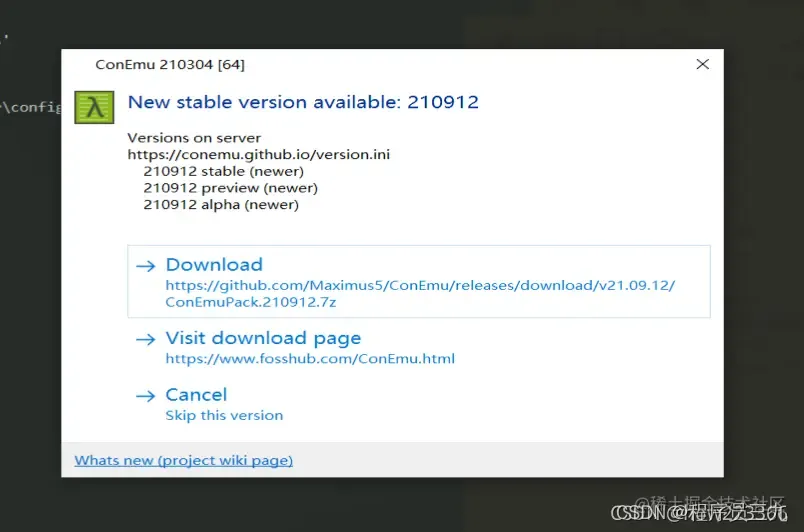

出现这个界面点下载, 更新一下

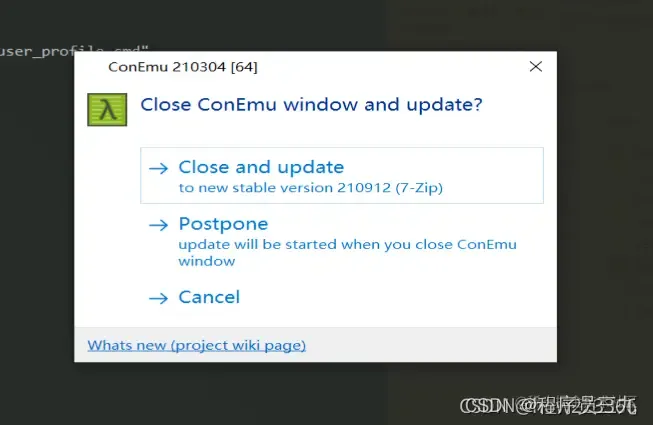

然后提示重启一下,就可以了

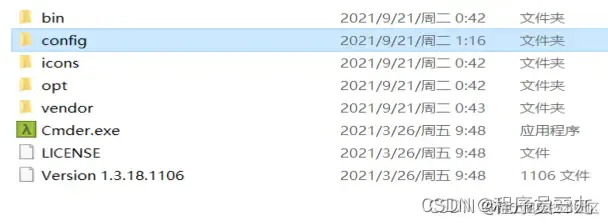

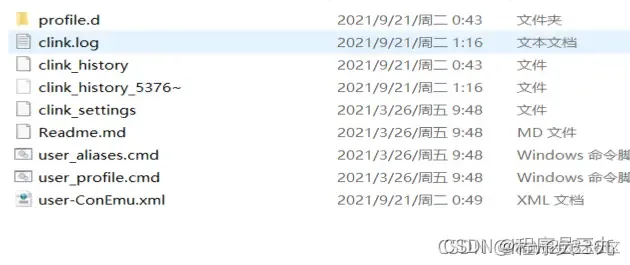

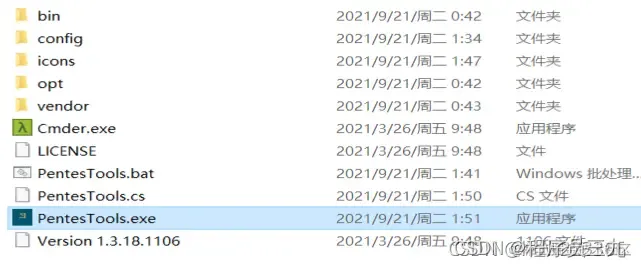

现在可以看到Cmder的文件夹下有这些文件

我们去文件夹下可以看到配置文件也生成了

定制Cmder

定制Cmder我们需要一些东西:

一个logo==.ico格式==一款本地IDE第一步 定制logo

我们需要一个logo.ico文件

没有的可以去做一个

这里推荐两个在线制作logo的网站:

:..com/zh-CN/:

也可以找一个喜欢的图片然后转换格式

这里推荐一个在线格式转换网站:

我们需要把logo放到icons文件夹下(我的logo名是how.ico)

第二步 定制exe执行文件

现在我们要做一个专属的exe可执行文件

给你的工具箱取一个名字; 我打算叫它 ,然后把Cmder的文件夹名字换了

在Cmder.exe文件夹下创建一个.bat文件(工具名.bat下面我就都直接用我的工具名了)

编辑它,保存

@echo off

SET PentesTools_ROOT=%CD%

start %CD%/\vendor\conemu-maximus5/ConEmu.exe /Icon "%PentesTools_ROOT%\icons\how.ico" /Title "PentesTools" /LoadCfgFile "%PentesTools_ROOT%\config\user-ConEmu.xml"

这里我们先设置一个path

启动\\-/文件夹下的.exe文件

加载我们的how.ico

设置标题为

加载\文件夹下的user-.xml文件(这个是的配置文件)

在创建一个.cs文件,编辑保存

using System;

using System.Diagnostics;

using System.IO;

//C:\Windows\Microsoft.NET\Framework64\v4.0.30319\csc.exe /target:winexe /out:C:\Users\howhacker\Desktop\PentesTools\PentesTools.exe /win32icon:C:\Users\howhacker\Desktop\PentesTools\icons\how.ico C:\Users\howhacker\Desktop\PentesTools\PentesTools.cs

namespace PentesTools

{

static class Program

{

///

/// 应用程序的主入口点。

///

[STAThread]

static void Main()

{

string startbp_seconde = "PentesTools.bat";

if (File.Exists("config.cfg"))

{

Exec(startbp_seconde);

}

else

{

string first = "PentesTools.bat";

Exec(first);

}

}

static void Exec(string cmd)

{

Process p = new Process();

//设置要启动的应用程序

p.StartInfo.FileName = "cmd.exe";

//是否使用操作系统shell启动

p.StartInfo.UseShellExecute = false;

// 接受来自调用程序的输入信息

p.StartInfo.RedirectStandardInput = true;

//输出信息

p.StartInfo.RedirectStandardOutput = true;

// 输出错误

p.StartInfo.RedirectStandardError = true;

//不显示程序窗口

p.StartInfo.CreateNoWindow = true;

//启动程序

p.Start();

//向cmd窗口发送输入信息

p.StandardInput.WriteLine(cmd+ "&exit");

p.StandardInput.AutoFlush = true;

//获取输出信息

string strOuput = p.StandardOutput.ReadToEnd();

//等待程序执行完退出进程

//p.WaitForExit();

p.Close();

}

}

}

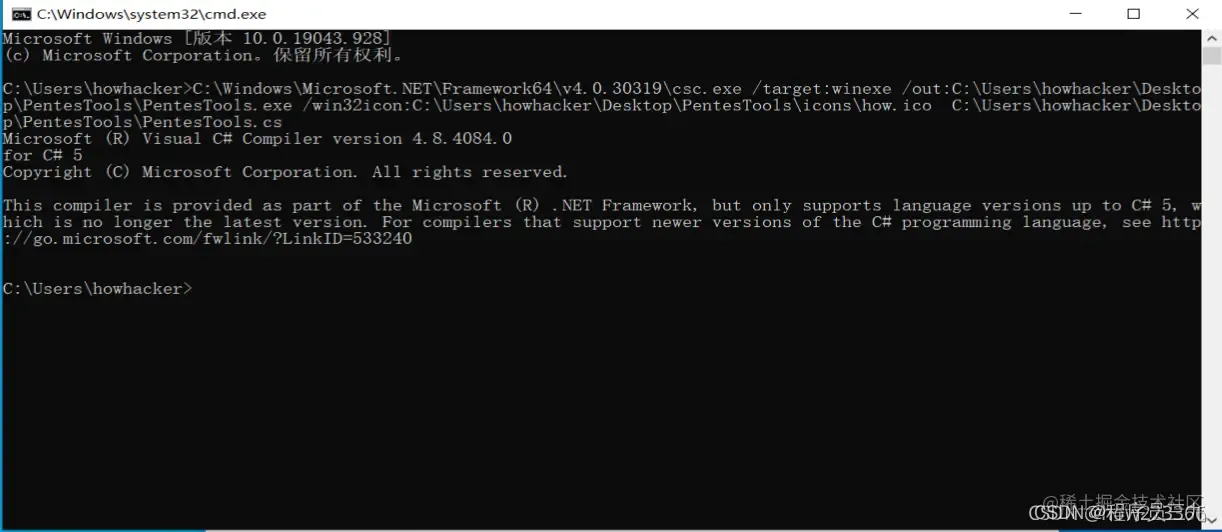

生成.exe

打开CMD,输入第四行的注释,回车运行

==里面的路径需要自己改一下==

可以看到我们的.exe就做好了我们可以删除Cmder.exe了

第三步 修改配置文件

既然是我们自己专属的工具箱那里面的配置就要用我们自己的path,自己的logo,自己的title

我们需要用到本地IDE,推荐使用(它的搜索可以区分大小写)

修改\\init.bat

修改\\clink.lua

修改\\.xml.; 和\\.xml

修改\\

修改\\.ps1

修改\\.cmd. ; 和\\.cmd

把=cd /d "%%"修改成=cd /d "%%"

修改\\.cmd.; 和\\.cmd

把:: set "PATH=%%\\;%PATH%"改成:: set "PATH=%%\\;%PATH%"

==这里可以不改不影响使用==

修改\\.ps1.

修改\\.sh.

搜索CMDER全部改成

修改\\lib\.cmd

.cmd

好了到此就全部修改完成了

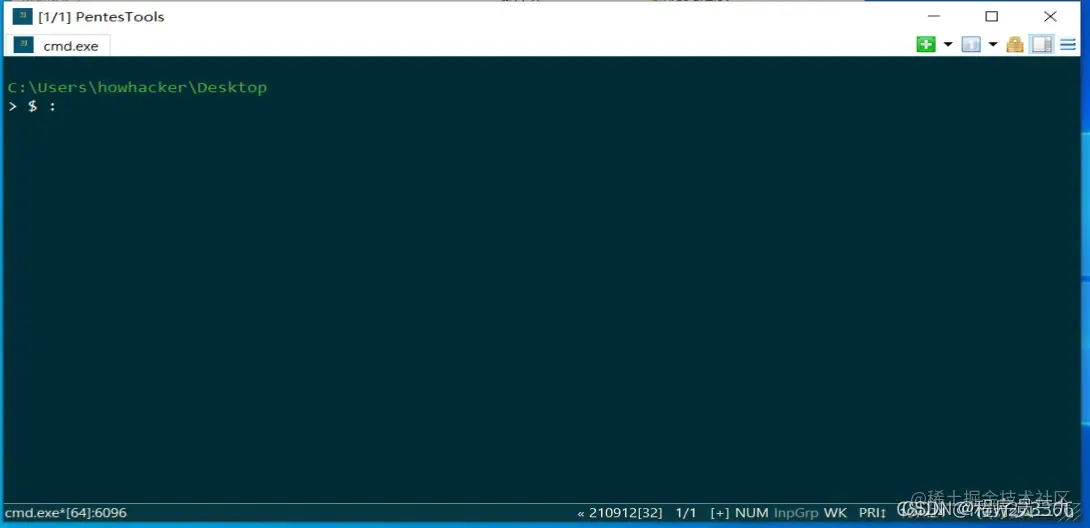

我们可以打开.exe看看效果了

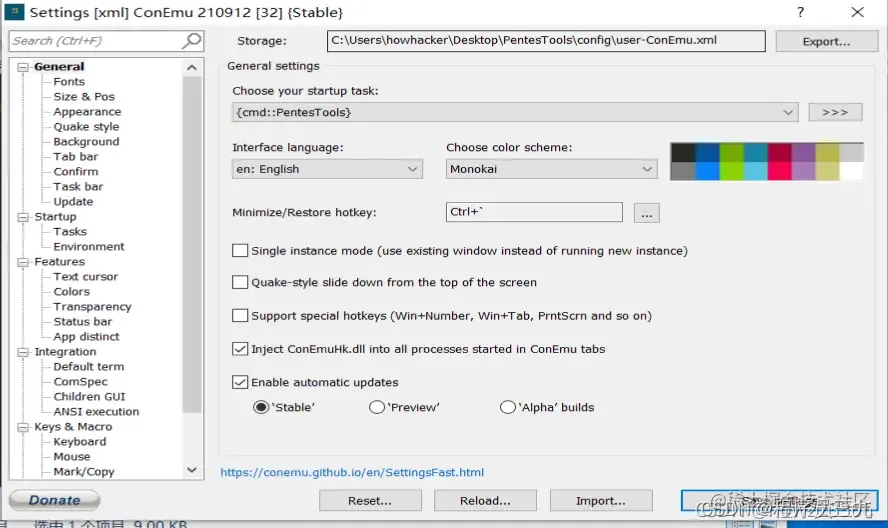

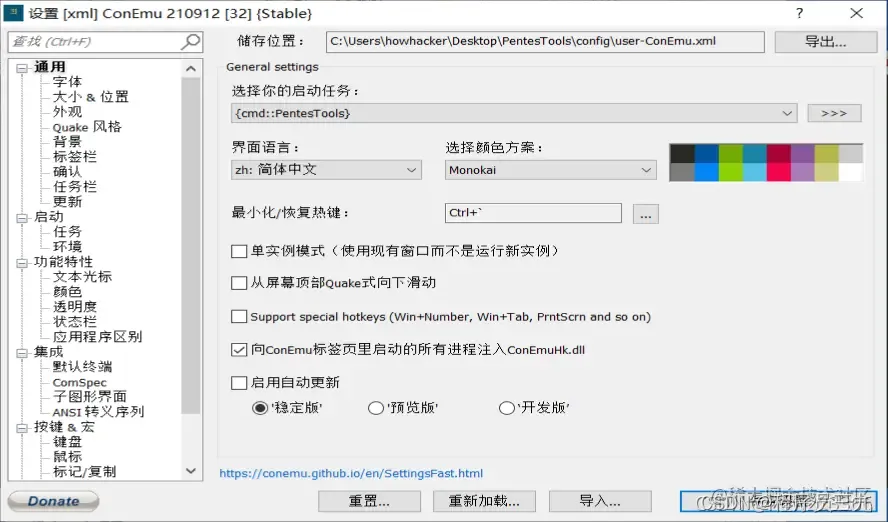

第四步 设置你的专属工具箱

下面设置一下我们的

语言改成中文,把自动更新去掉

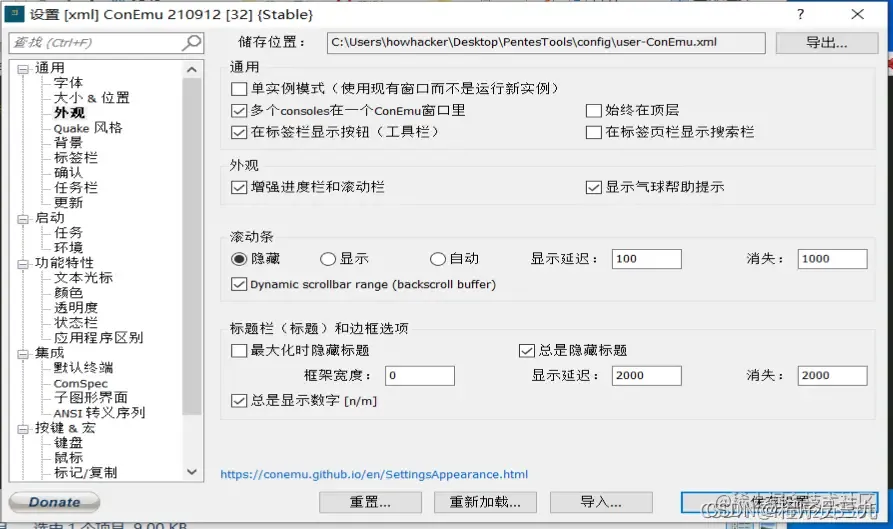

外观栏里把滚动条隐藏, 隐藏标题, 去掉搜索栏

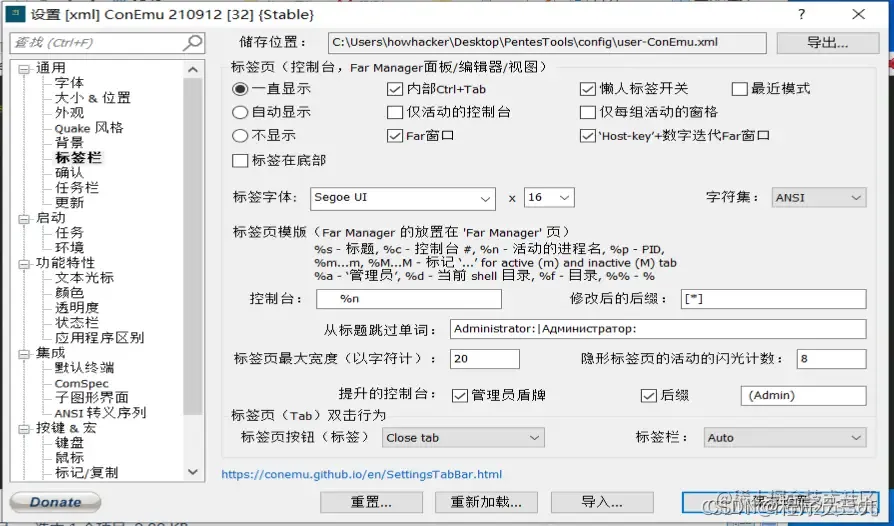

标签栏里标签页设置一直显示, 标签页双击行为选择Close tab

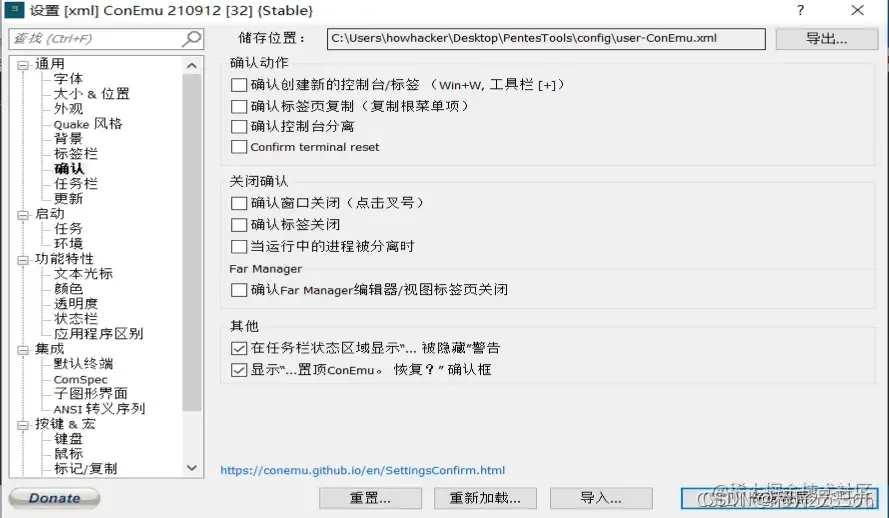

在确认栏里确认动作全部去掉,关闭确认全部去掉

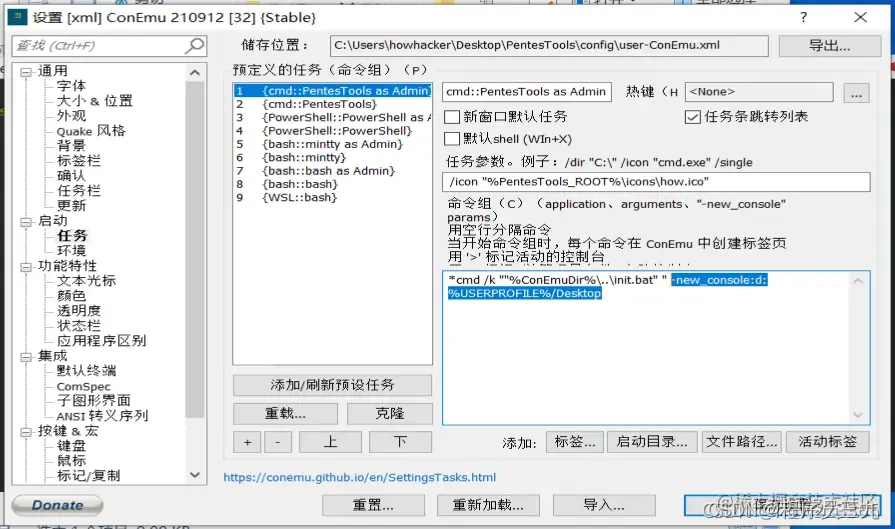

在任务栏里在cmd和四个任务的命令组的命令后面添加==-:d:%%/==

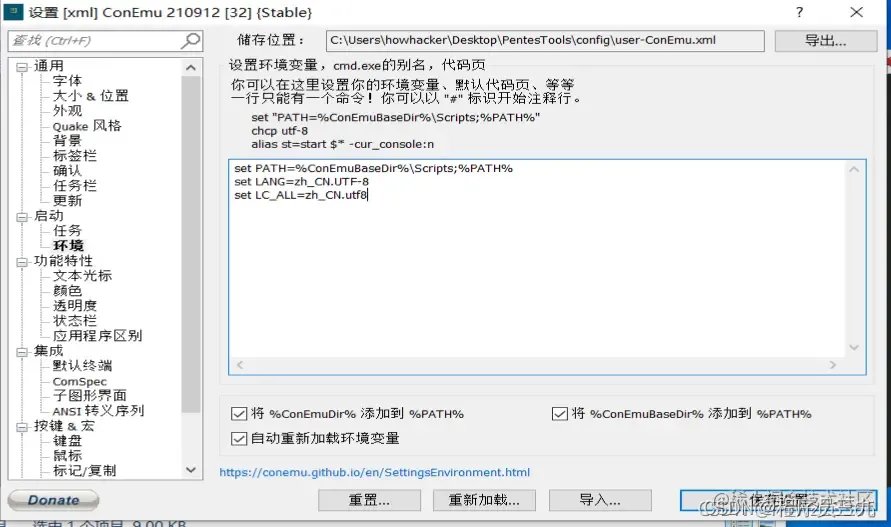

在环境里加上set LANG=zh_CN.UTF-8和set =zh_CN.utf8==解决中文乱码==

保存设置然后重启

==关于它的其他美化这里就不讲了,有需要的可以百度,一搜一大把==

制作工具箱

制作好了我们的框架下面我们就来制作我们的专属工具箱吧

配置环境

我们的使用一些工具会需要特定的语言环境

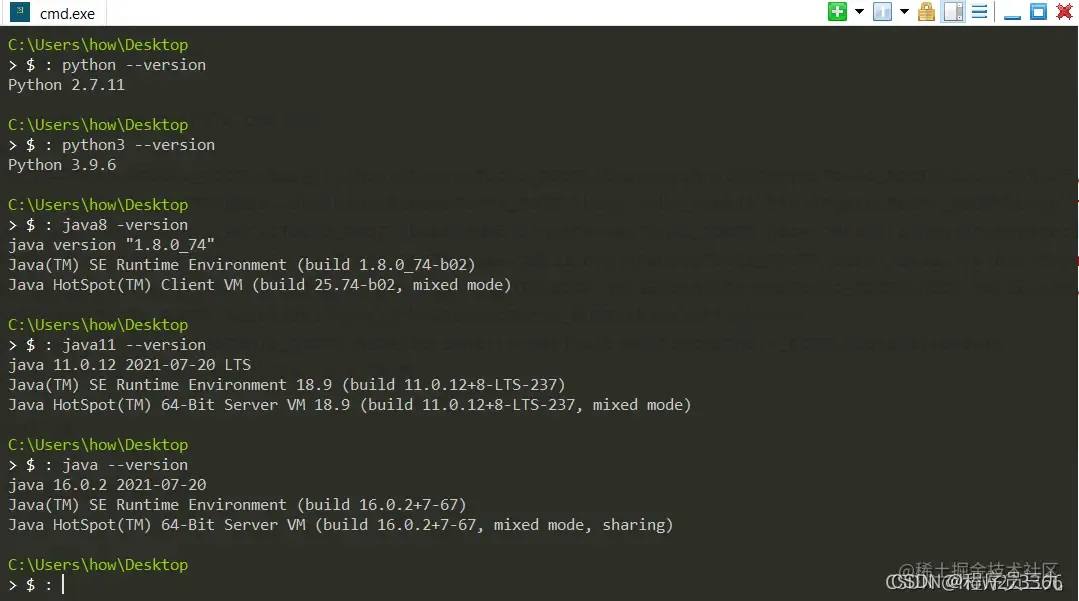

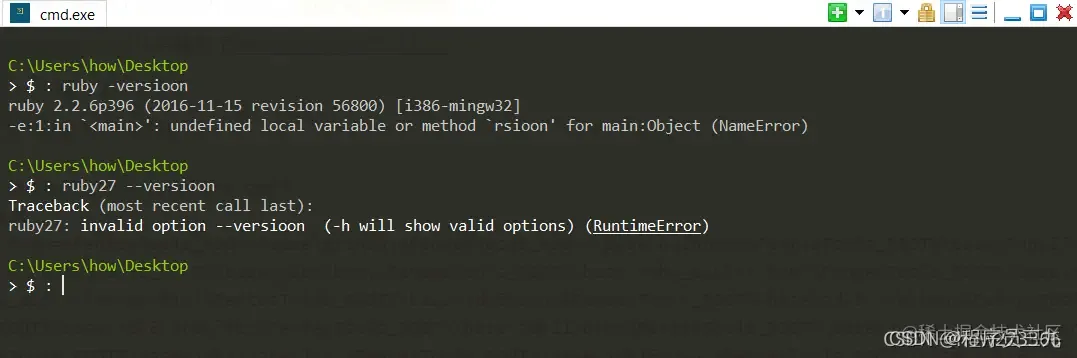

我用到了环境, Java环境, ruby环境

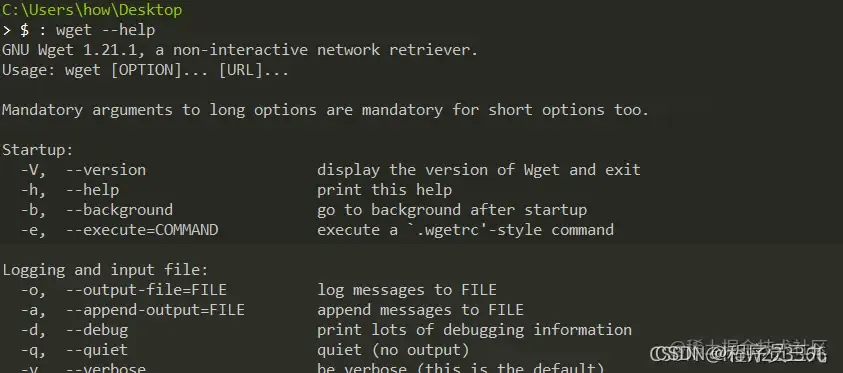

我配置了wget环境,-perl环境

新建一个base文件夹专门放我们的环境

然后把我们的环境, Java环境, Ruby环境, -perl环境, wget环境放进去

把我们的环境添加到PATH里

在\config\user_profile.cmd里加上

set "PATH=%PentesTools_ROOT%\base\python;%PentesTools_ROOT%\base\python3;%PentesTools_ROOT%\base\Ruby27\bin;%PentesTools_ROOT%\base\ruby\bin;%PentesTools_ROOT%\base\ruby_devkit\bin;%PentesTools_ROOT%\base\ruby_devkit\mingw\bin;%PentesTools_ROOT%\base\jdk8\bin;%PentesTools_ROOT%\base\jdk8\jre\bin;%PentesTools_ROOT%\base\jdk8\jre\lib;%PentesTools_ROOT%\base\jdk11\bin;%PentesTools_ROOT%\base\jdk11\jre\bin;%PentesTools_ROOT%\base\jdk11\jre\lib;%PentesTools_ROOT%\base\jdk16\bin;%PentesTools_ROOT%\base\jdk16\jre\bin;%PentesTools_ROOT%\base\jdk16\jre\lib;%PentesTools_ROOT%\base\strawberry-perl\perl\bin;%PentesTools_ROOT%\base\strawberry-perl\c\bin;%PentesTools_ROOT%\base\strawberry-perl;%PentesTools_ROOT%\base\wget;%PATH%"

exit /b

打开看看效果

好的现在我们的环境都配置完了

添加工具, 配置别名

环境配置好了那就得加入我们的渗透工具了

我们把工具都放在bin文件夹下

然后我们需要配置一下\\.cmd

:: user_aliase.cmd格式

:: exe文件

nmap="%PentesTools_ROOT%\bin\InformationGathering\nmap\nmap.exe" $*

:: .py文件

sqlmap1.5=python3 "%PentesTools_ROOT%\bin\WebVulnerabilityScanners\SqlMap\sqlmap-1.5\sqlmap.py" $*

:: .pl文件

vbscan=portableshell "%PentesTools_ROOT%\bin\WebVulnerabilityScanners\vbscan\vbscan.pl" $*

:: .jar文件

burpsuite_community=java -jar --illegal-access=permit "%PentesTools_ROOT%\bin\WebVulnerabilityScanners\BurpSuite\burpsuite_community\burpsuite_community_v2021.8.3.jar" $*

:: .rb文件

msf5console=cd /d "%PentesTools_ROOT%\bin\ExploitationTools\metasploit-framework5\" $T ruby "%PentesTools_ROOT%\bin\ExploitationTools\metasploit-framework5\msfconsole" $*

:: 有的时候文件无法启动需要cd /d 到文件路径下启动用$T连接两个命令

好了现在我们的专属渗透工具箱就做好了

参考:.com//cm…

docs..org/

网络安全学习路线图(思维导图)

网络安全学习路线图可以是一个有助于你规划学习进程的工具。你可以在思维导图上列出不同的主题和技能,然后按照逻辑顺序逐步学习和掌握它们。这可以帮助你更清晰地了解自己的学习进展和下一步计划。

1. 网络安全视频资料

2. 网络安全笔记/面试题

3. 网安电子书PDF资料

~

1651

1651

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?