虚拟专用网络

- 设置OpenVPN,采用EasyRsa3进行部署。

- VPN隧道通道使用三层点到点模式,使用TCP 2023进行连接。

- 对于VPN服务器端使用固定地址192.168.1.1/24。

- 对于VPN客户端,请使用范围192.168.1.200-192.168.1.220/24。

- 互联网区域客户端通过OpenVPN访问chinaskills域网络。

注:RouterSrv为服务、OutsideCli为客户。24年题目具体记不清楚,可能也就换个ip和udp+端口号改tcp+端口号

一、安装OPEN VPN 及查看位置

1.安装的时候要选择Customize,勾选openvpn service和EasyRSA3 安装,用于服务端配置和证书生成使用。

2.安装完成后软件默认位置C:\Program Files\OpenVPN目录

二、生证书

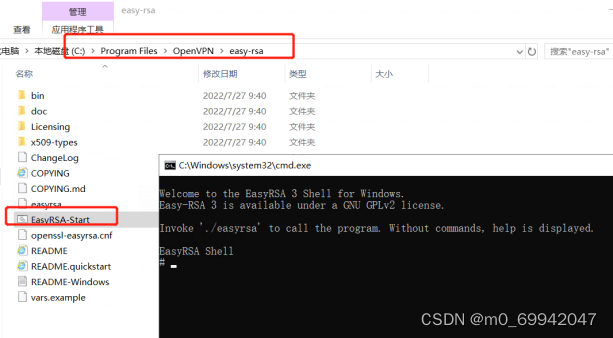

1.进入EasyRSA shell 环境dos窗口

进入C:\Program Files\OpenVPN\easy-rsa目录,双击EasyRSA-Start.bat 进入EasyRSA shell 环境dos窗口中;

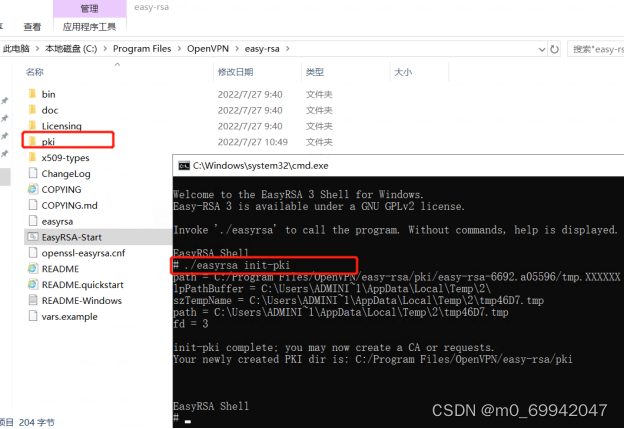

2.初始化证书生成程序

弹出的dos窗口中输入./easyrsa init-pki 初始化证书生成程序,初始化成功后会在C:\Program Files\OpenVPN\easy-rsa目录下新建文件夹kpi,如下图示:

3.生成ca证书

在dos窗口中输入./easyrsa build-ca nopass生成无密码CA证书,生成过程中会要求输入证书名称,随意输入即可,本次使用Open_CA作为名称,生成结束后会打印出证书所在目录easy-rsa\pki\ca.crt;

4.生成服务端证书

输入./easyrsa build-server-full server nopass 生成无密码服务端证书,生成后证书文件在C:\Program Files\OpenVPN\easy-rsa\pki\issued文件夹

5.生成客户端证书

输入./easyrsa build-client-full client nopass生成无密码客户端证书,生成后证书在C:\Program Files\OpenVPN\easy-rsa\pki\issued文件夹

6.生成DH密钥交换协议

输入./easyrsa gen-dh生成DH密钥交换协议文件,生成文件在C:\Program Files\OpenVPN\easy-rsa\pki目录下

7.目录C:\Program Files\OpenVPN\easy-rsa\pki\private下为证书key

三、移动证书位置及修改

1.修改服务端配置文件(根据题目需求,下方修改仅供参考)

复制server.ovpn文件至C:\Program Files\OpenVPN\config目录,修改如下选项:

1)端口:(公网需要对应开通此端口)port udp 1194

2)协议文件名:dh dh2048.pem修改为dh dh.pem

3)运行多用户使用同一客户端证书:;duplicate-cn取消注释(前面;号删除)修改为duplicate-cn

4)注释掉此行(前面加#号): tls-auth ta.key 0修改为#tls-auth ta.key 0

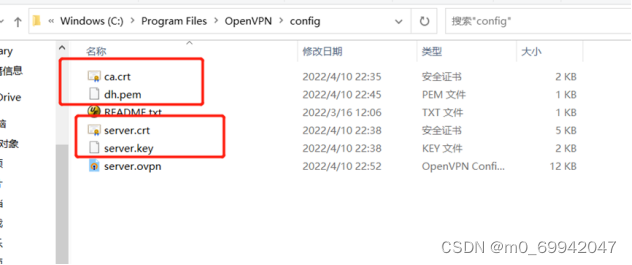

2.证书复制配置

将服务证书,服务key,ca证书,dh文件复制到文件夹C:\Program Files\OpenVPN\config下

3.连接

右键点击任务栏带锁小电脑图标,点击连接,连接成功后会变绿,系统提示分配ip

注: 因为VPN需要通过公网访问,需要在路由器中将udp 1194端口转发到内网服务器所在ip

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?