目录

1.R2的配置(由于接口在up之后做身份验证无意义,所以把R2的所有配置都写完,包括接口IP、HDLC、PAP、CHAP)

2.R1、R3、R4的配置以及PC的配置(接口IP、R1的HDLC、R3的PAP、R4的CHAP、PC的IP)

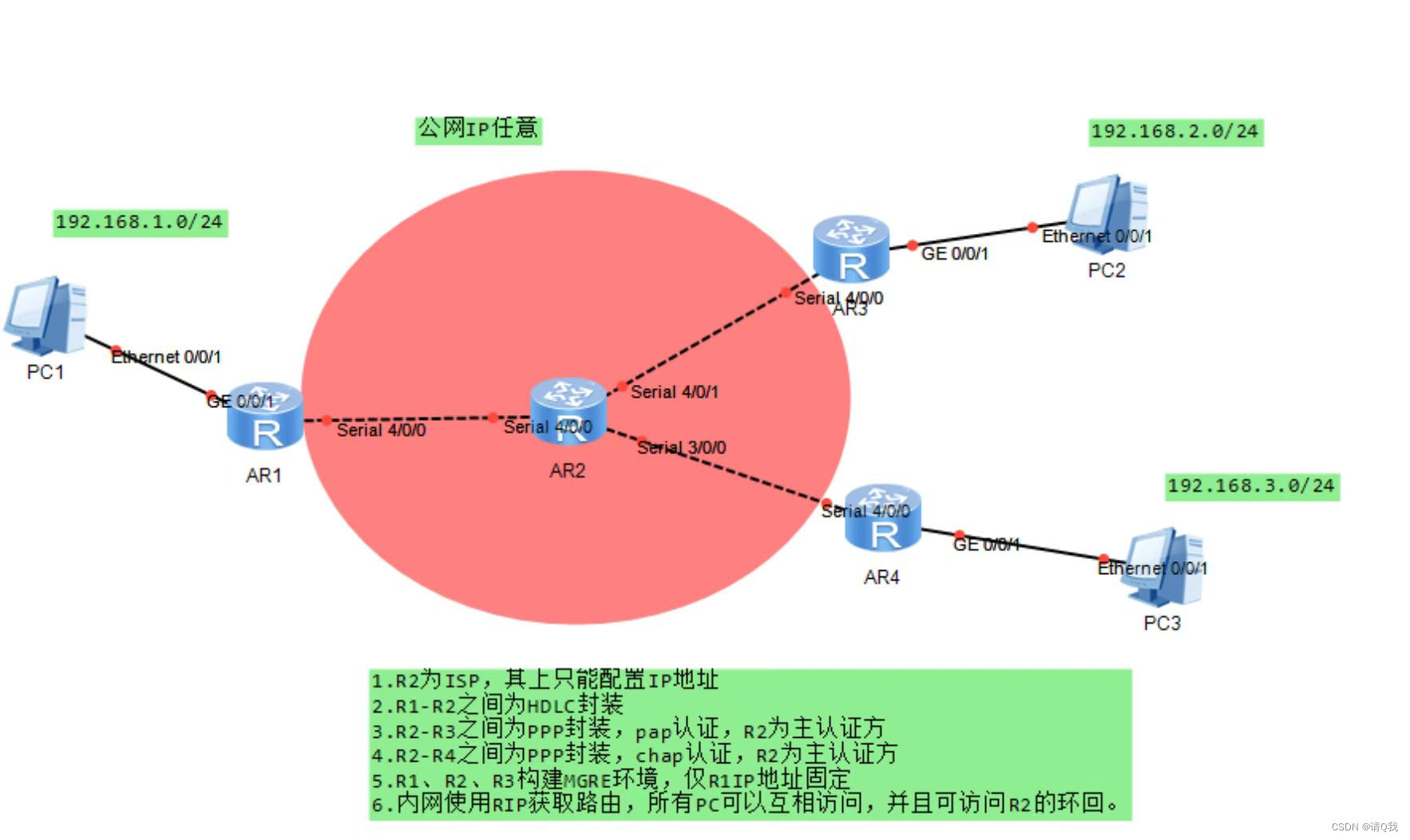

实验要求:

1.IP地址规划以及拓扑的搭建

R1-R2:12.1.1.0/24

R2-R3:23.1.1.0/24

R2-R4:24.1.1.0/24

Tunnel隧道:192.168.4.0/24

PC1-R1:192.168.1.0/24

PC2-R3:192.168.2.0/24

PC3-R4:192.168.3.0/24

1.R2的配置(由于接口在up之后做身份验证无意义,所以把R2的所有配置都写完,包括接口IP、HDLC、PAP、CHAP)

[R2]int l 0

[R2-LoopBack0]ip address 2.2.2.2 24

[R2-LoopBack0]int s3/0/0

[R2-Serial3/0/0]ip address 12.1.1.2 24

[R2-Serial3/0/0]int s3/0/1

[R2-Serial3/0/1]ip address 23.1.1.2 24

[R2-Serial3/0/1]int s4/0/0

[R2-Serial4/0/0]ip address 24.1.1.2 24

【1】因为思科系的串线接口默认的二层封装技术是HDLC,华为系默认的串线接口是PPP,所以R1-R2之间的串线接口的二层封装技术修改为HDLC

[R2-Serial4/0/0]int s3/0/0

[R2-Serial3/0/0]link-protocol hdlc

【2】在R2的Serial3/0/1接口上做PAP(明文认证)的身份验证,R2为主认证方

[R2]aaa

[R2-aaa]local-user 1 privilege level 15 password cipher 123456

[R2-aaa]local-user 1 service-type ppp[R2-aaa]q

[R2]int s3/0/1

[R2-Serial3/0/1]ppp authentication-mode pap

【3】在R2的Serial4/0/0接口上做CHAP(挑战质询握手协议-密文认证),R2为主认证方

[R2]aaa

[R2-aaa]local-user 2 privilege level 15 password cipher 654321

[R2-aaa]local-user 2 service-type ppp

[R2-aaa]q

[R2]int s4/0/0

[R2-Serial4/0/0]ppp authentication-mode chap

2.R1、R3、R4的配置以及PC的配置(接口IP、R1的HDLC、R3的PAP、R4的CHAP、PC的IP)

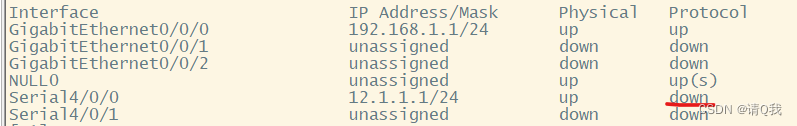

【1】R1接口配置:

由于这个串线接口的二层封装技术仍为PPP,所以修改为HDLC

经过查看,接口up,直连接口也可以ping通,如图:

【2】R3接口配置:发现接口是up,直连也可以ping通

此时做的PAP认证无意义,所以我们先把R2的s3/0/1接口shutdown,然后undo shutdown,然后就ping不通了,

此时我们在R3的s4/0/0接口上进行PAP认证,R3为被认证方,显示可以ping通,身份认证成功

[R3]int s4/0/0

[R3-Serial4/0/0]ppp pap local-user 1 password cipher 123456

【3】R4接口配置:发现接口是up,直连也可以ping通

此时做的CHAP认证无意义,所以我们先把R2的s4/0/0接口shutdown,然后undo shutdown,然后就ping不通了,

此时我们在R4的s4/0/0接口上进行CHAP认证,R3为被认证方,显示可以ping通,身份认证成功

[R4]int s4/0/0

[R4-Serial4/0/0]ppp chap user 2

[R4-Serial4/0/0]ppp chap password cipher 654321

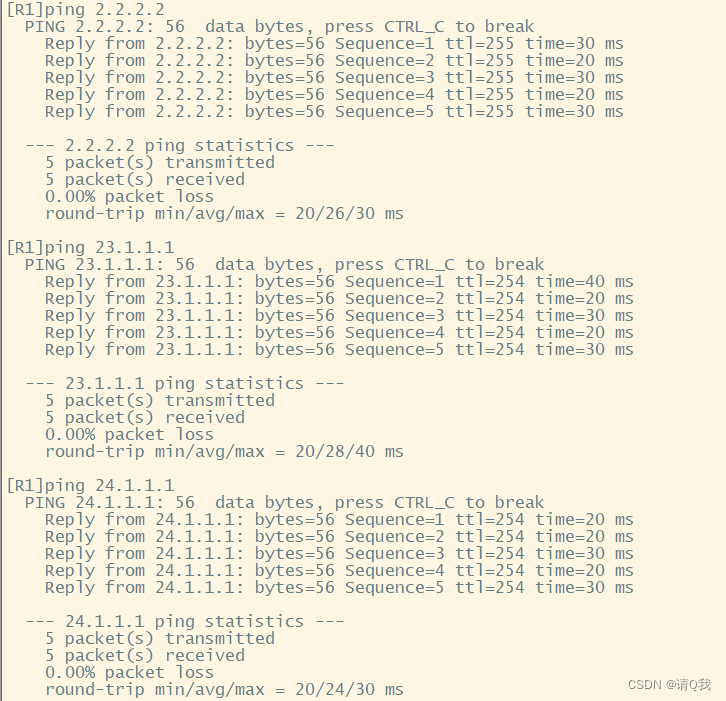

3.路由(缺省路由,让公网互通)

在R1、R3、R4上写指向R2的缺省路由:

[R1]ip route-static 0.0.0.0 0 12.1.1.2

[R3]ip route-static 0.0.0.0 0 23.1.1.2

[R4]ip route-static 0.0.0.0 0 24.1.1.2

4.NAT地址转换(让PC可以访问R2的环回)

[R1]acl 2000

[R1-acl-basic-2000]rule permit source 192.168.1.0 0.0.0.255

[R1-acl-basic-2000]q

[R1]int s4/0/0

[R1-Serial4/0/0]nat outbound 2000

在R3、R4上做同样的操作,让PC2、PC3也可以访问R2的环回

5.构建MGRE环境(让多个网络通过VPN互联,便于管理)

【1】构建MGRE环境,要把拓扑逻辑的看成一下这样

【2】仅R1IP地址固定,说明R1为中心站点,R3、R4为分支站点,配置如下:

[R1]int Tunnel 0/0/0

[R1-Tunnel0/0/0]ip address 192.168.4.1 24

[R1-Tunnel0/0/0]tunnel-protocol gre p2mp

[R1-Tunnel0/0/0]source 12.1.1.1

[R1-Tunnel0/0/0]nhrp entry multicast dynamic

[R1-Tunnel0/0/0]nhrp network-id 100

[R3]int t0/0/0

[R3-Tunnel0/0/0]ip address 192.168.4.3 24

[R3-Tunnel0/0/0]tunnel-protocol gre p2mp

[R3-Tunnel0/0/0]source Serial4/0/0

[R3-Tunnel0/0/0]nhrp entry 192.168.4.1 12.1.1.1 register

[R3-Tunnel0/0/0]nhrp network-id 100

[R4]int t0/0/0

[R4-Tunnel0/0/0]ip address 192.168.4.4 24

[R4-Tunnel0/0/0]tunnel-protocol gre p2mp

[R4-Tunnel0/0/0]source Serial4/0/0

[R4-Tunnel0/0/0]nhrp entry 192.168.4.1 12.1.1.1 register

[R4-Tunnel0/0/0]nhrp network-id 100【3】通过命令 display nhrp peer all 查看分支站点注册结果

【4】由于R3中没有R4的,所以我们ping192.168.4.4,ping通之后就会有R4的注册结果,原因是:

NHRP:下一跳路径发现协议;存在服务端和客户端;服务端需要固定公有ip地址,客户端ip地址可变;客户端在本地公有ip变化后,主动向服务端进行注册;服务端生成MAP,

MAP中记录客户端的公有ip与tunnel接口的ip地址对应关系;若其他客户端需要访问另一个客户端,可以到服务端下载该MAP;

tunnel隧道成功打通,接下来获取路由,让PC之间可以互相访问

6.内网使用RIP获取路由(让PC之间可以互相访问)

【1】因为要在私网跑RIP,所以我们不需要宣告公网,宣告其他的就可以

[R1]rip

[R1-rip-1]version 2

[R1-rip-1]network 192.168.1.0

[R1-rip-1]network 192.168.4.0

同样的操作在R3、R4上配置

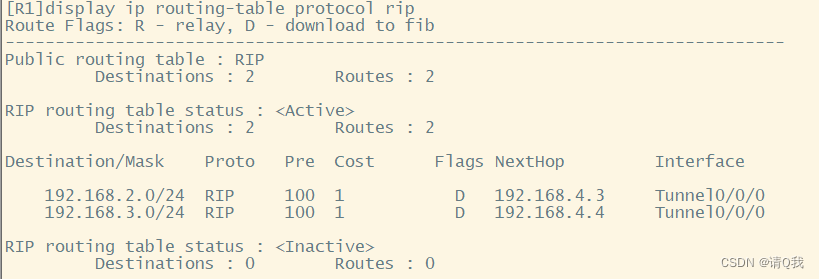

【2】查看路由表:

【3】由于R1的路由表全部都有,所以R1能够互相访问PC2和PC3

【4】由于R3、R4的路由表不全,所以PC2和PC3不能互相访问。原因为私网是MGRE环境,是多点GRE,属于NBMA网络类型,是没有广播和洪泛这个能力。因为R3、R4与R1注册过,所以发送广播或者组播时都会以伪广播(单播)的形式发出去。R3、R4没有互相注册过,就没有伪广播,那么就没有RIP沟通。当R3共享路由给R1时,由于RIP的水平分割机制,R1只会共享自己的路由给R4,不会共享R3的路由,解决办法如下:

当拓扑结构为中心到站点(轴辐状、星型),不是所有网点均为固定的公有ip,没法所有tunnel设备相互注册;只能通过关闭水平分割来实现路由的全网正常收敛;

[R1]int t0/0/0

[R1-Tunnel0/0/0]undo rip split-horizon

这样,在R3上就会有R4的路由,在R4上就会有R3的路由,如图所示:

接下来用PC2 ping PC3:

至此,所以实验要求全部满足,实验结束

文章详细描述了一个网络实验的过程,包括IP地址规划、路由器接口配置(如HDLC、PAP、CHAP)、路由设置、NAT地址转换、MGRE隧道建立以及RIP路由协议的应用,以实现网络互连和PC间通信。实验中强调了身份验证、路由学习和多点GRE环境的关键步骤。

文章详细描述了一个网络实验的过程,包括IP地址规划、路由器接口配置(如HDLC、PAP、CHAP)、路由设置、NAT地址转换、MGRE隧道建立以及RIP路由协议的应用,以实现网络互连和PC间通信。实验中强调了身份验证、路由学习和多点GRE环境的关键步骤。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?