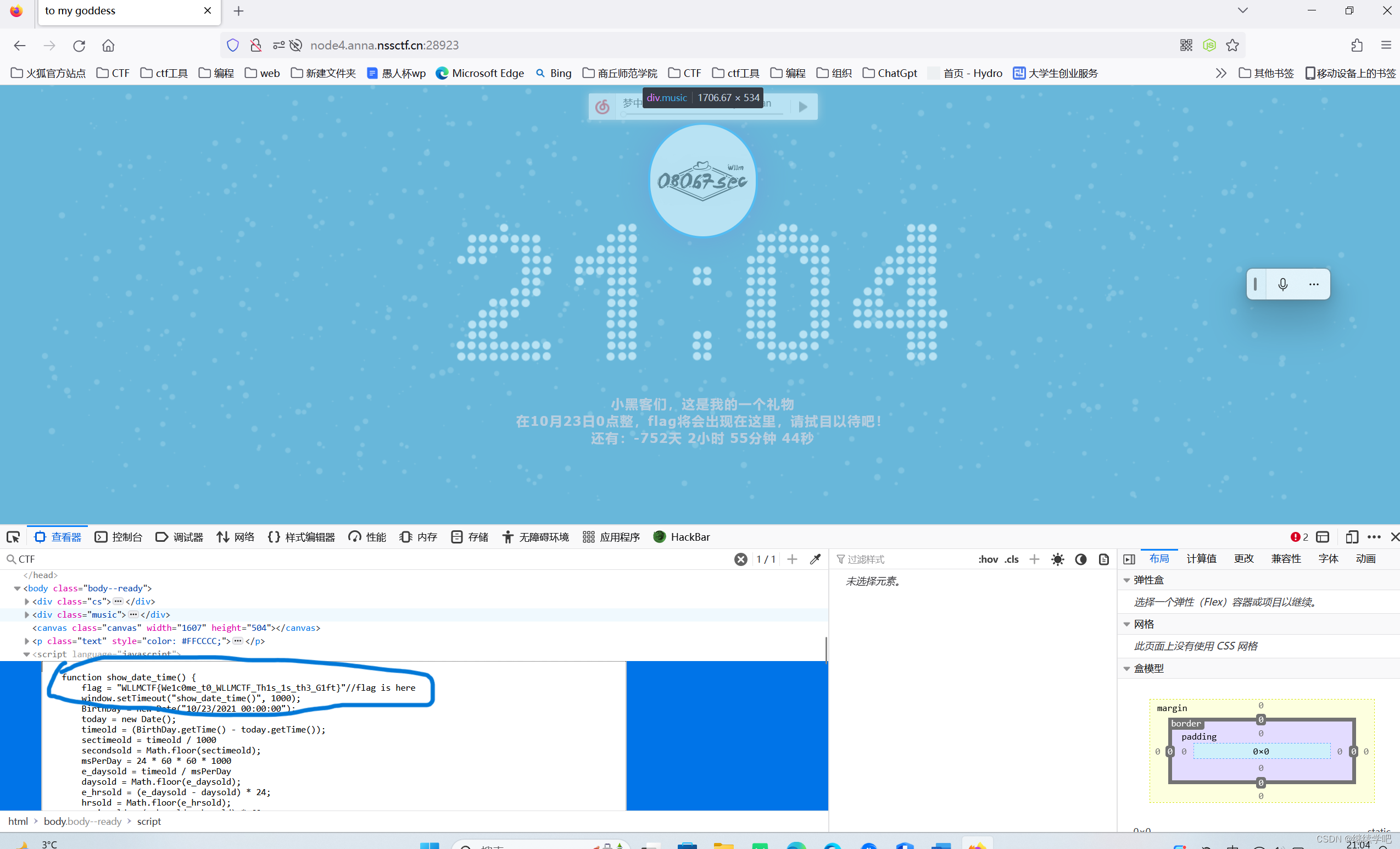

1.[SWPUCTF 2021 新生赛]gift_F12

打开之后,根据题目提示直接F12,在源码中搜索CTF得到flag

按照要求格式,flag为:NSSCTF{We1c0me_t0_WLLMCTF_Th1s_1s_th3_G1ft}

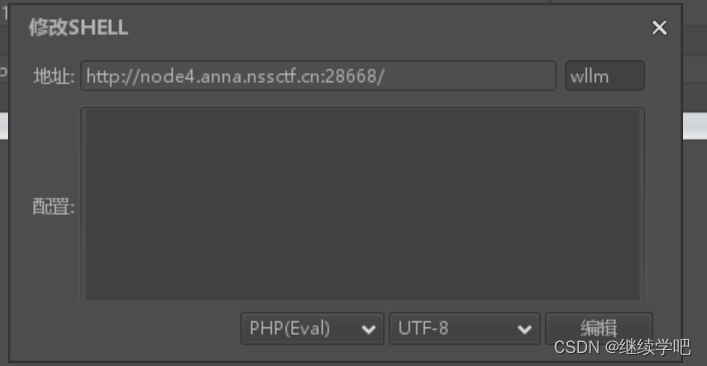

2.[SWPUCTF 2021 新生赛]caidao

开启环境,根据题目提示,需要用到菜刀工具。

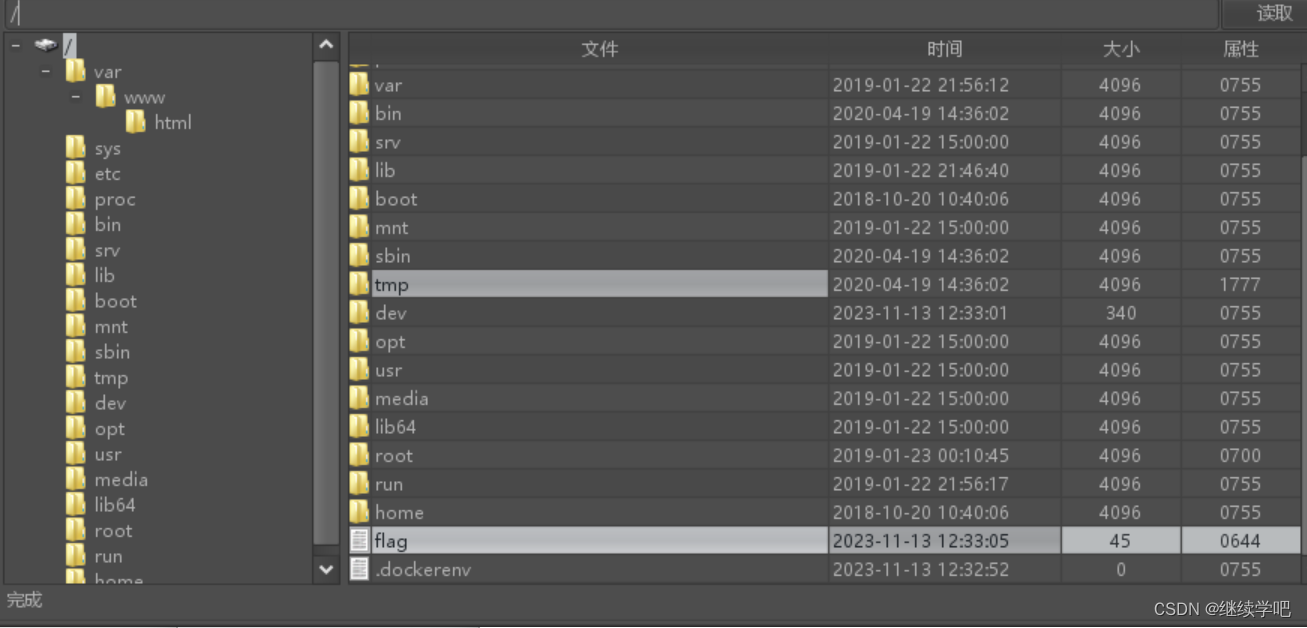

可以看到这个一句话木马,php类型,密码就是wllm,直接用菜刀连接

进入根目录,得到flag:NSSCTF{6100e1c3-0a75-4f62-8b30-be45ecbcb37a}

3.[SWPUCTF 2021 新生赛]jicao

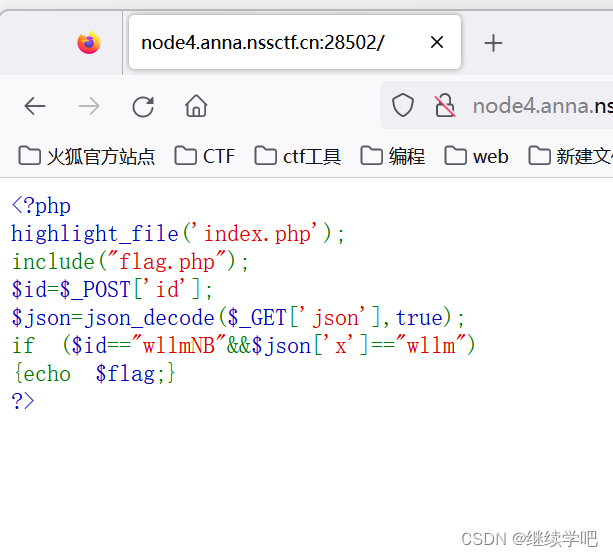

打开题目,看到这个php脚本

通过分析,它包含了一个名为"flag.php"的文件。从POST请求中获取名为'id'的变量值,并从GET请求中获取名为'json'的变量值。

之后告诉我们当'id'等于"wllmNB"且'json'数组中的'x'键对应的值为"wllm"

就可以输出名为'flag'的变量的值。get传参数的时候,直接?参数名=参数值。post传参数可以利用hackbar插件。

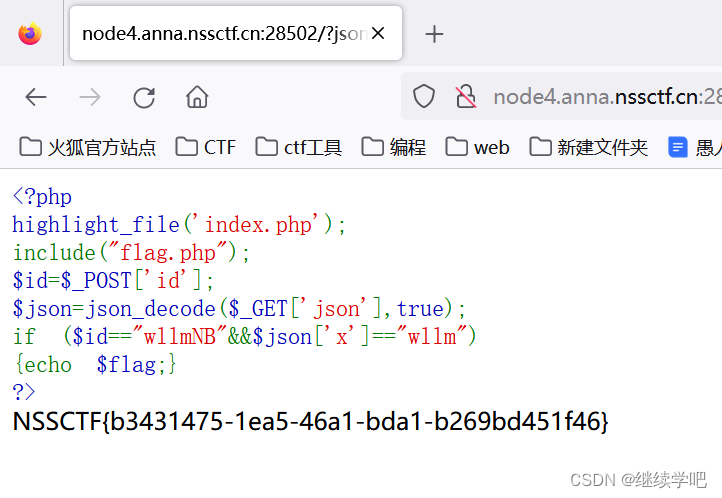

之后执行,得到flag:NSSCTF{b3431475-1ea5-46a1-bda1-b269bd451f46}

1062

1062

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?