0x01:HackBar 简介

HackBar 是一个辅助进行网络渗透测试和安全评估的浏览器插件。它提供了一系列快捷工具和功能,可以帮助用户执行各种网络攻击和测试,包括 XSS、SQL 注入、CSRF、XXE、路径穿越等漏洞,以下是 HackBar 插件的一些主要特点和功能:

- 自定义请求发送:HackBar 允许用户自定义 HTTP 请求,并可以通过插件直接发送这些请求。用户可以手动构造 GET 和 POST 请求,并添加自定义的 HTTP 头部、参数等信息。

- 编码/解码工具:HackBar 提供了一些常见的编码和解码的工具,包括 URL 编码、Base64 编码、MD5 加密等。这些工具可用于在渗透测试中对数据进行编码或解码,以绕过一些安全机制或进行数据处理。

- 辅助漏洞检测:HackBar 中内置了常见漏洞的测试 Payload,如 SQL 注入、XSS、XXE 等。用户可以通过插件内置的 Payload 快速对网站进行简单的漏洞测试。

- Cookie 管理:HackBar 允许用户管理浏览器中的 Cookie,包括添加、编辑、删除 Cookie 等操作。这对于身份验证、绕过登录限制等方面的渗透测试非常有用。

总的来说,HackBar 是一款功能丰富、易于使用的的浏览器插件,适用于进行各种网络渗透测试和安全评估任务。他提供了许多有用的工具和功能,可以帮助安全专家快速有效地发现和利用网站中的漏洞。

0x02:HackBar 安装

0x0201:Google Chrome 浏览器安装插件

1. 下载 HackBar 插件包,因为国内无法访问 Google 商店,所以可以通过下面的链接进行下载并解压到一个存放软件的目录下(如果后面不小心删除了该插件的解压文件,插件就无法使用了):

Chrome - HackBar 安装包

2. 打开 Chrome 浏览器,访问 chrome://extensions 页面:

3. 右上角打开“开发者模式”按钮:

4. 将 HackBar 插件的解压文件直接拖到 Chrome 浏览器中就可以完成安装:

5. (可选)如果拖动后页面出现了 ”这些扩展程序很快将不再受支持“ 的文字,点击插件右边的三个点,并选择”暂时保留“,就可以继续使用插件了:

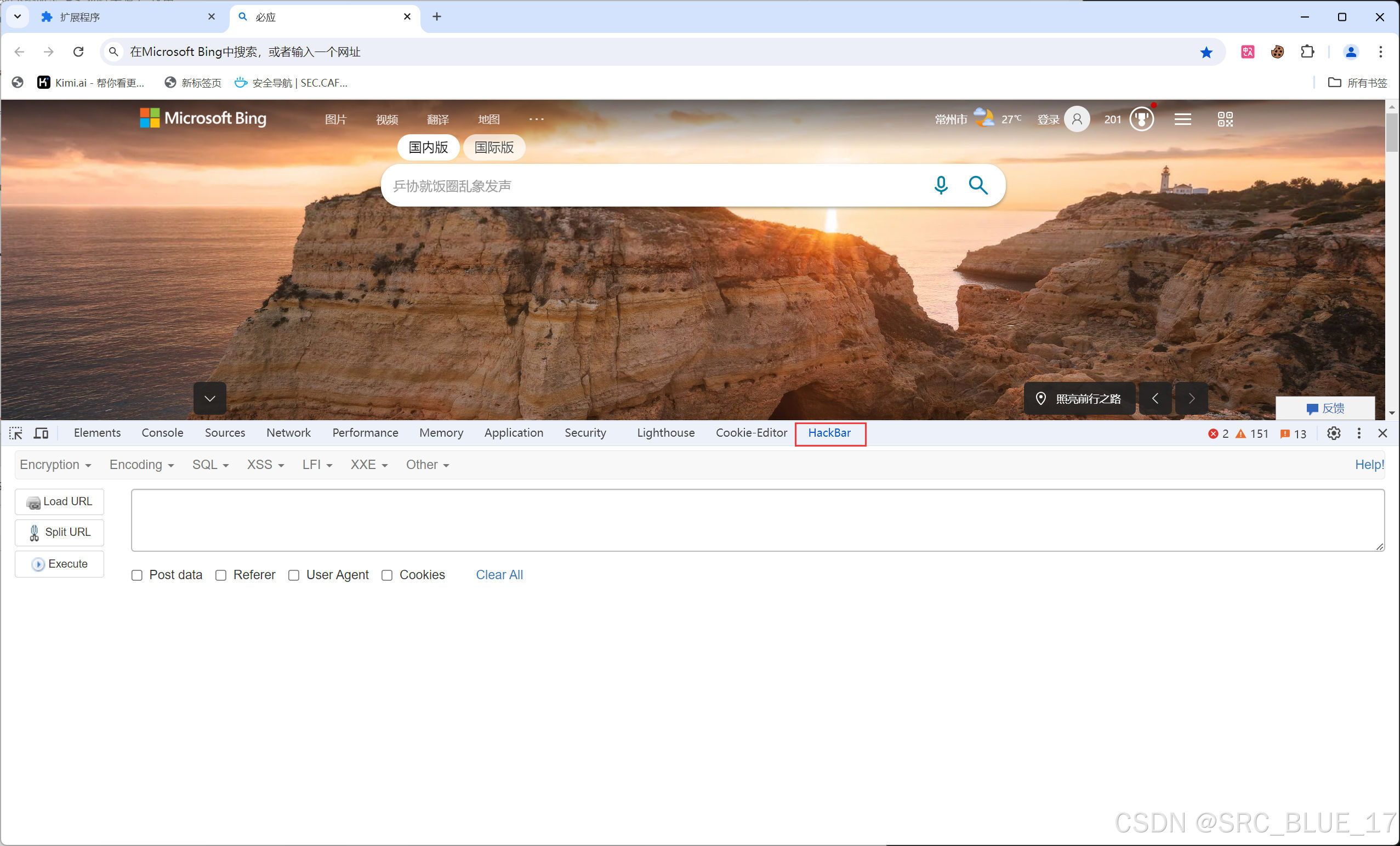

6. 下面测试一下 HackBar 的安装成果,打开一个新页面,然后按下 F12 进入 ”开发者工具“,可以看到 HackBar 的字体就出现在导航栏中,选中即可使用该工具:

0x0202:Firfox 火狐浏览器安装插件

1. 打开 Firefox 浏览器,访问 about:addons 页面:

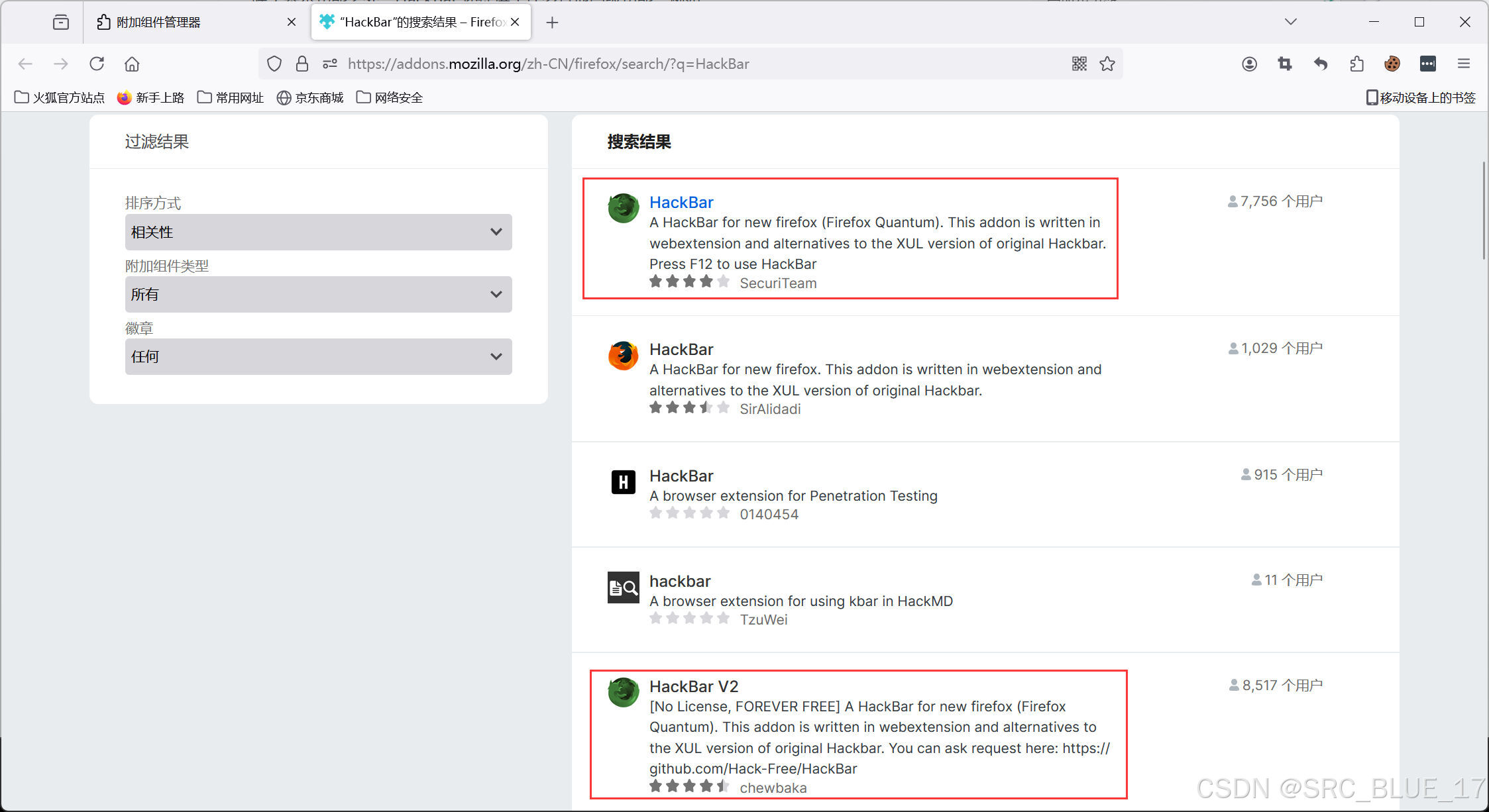

2. 在右上角的搜索框中,输入 HackBar 即可搜索插件,下图两个都可以使用,本教程使用 HackBar V2,因为它免费:

3. 点击插件链接,进入下载页面后,点击 “添加到 Firefox” 即可,至此,插件已经安装完毕:

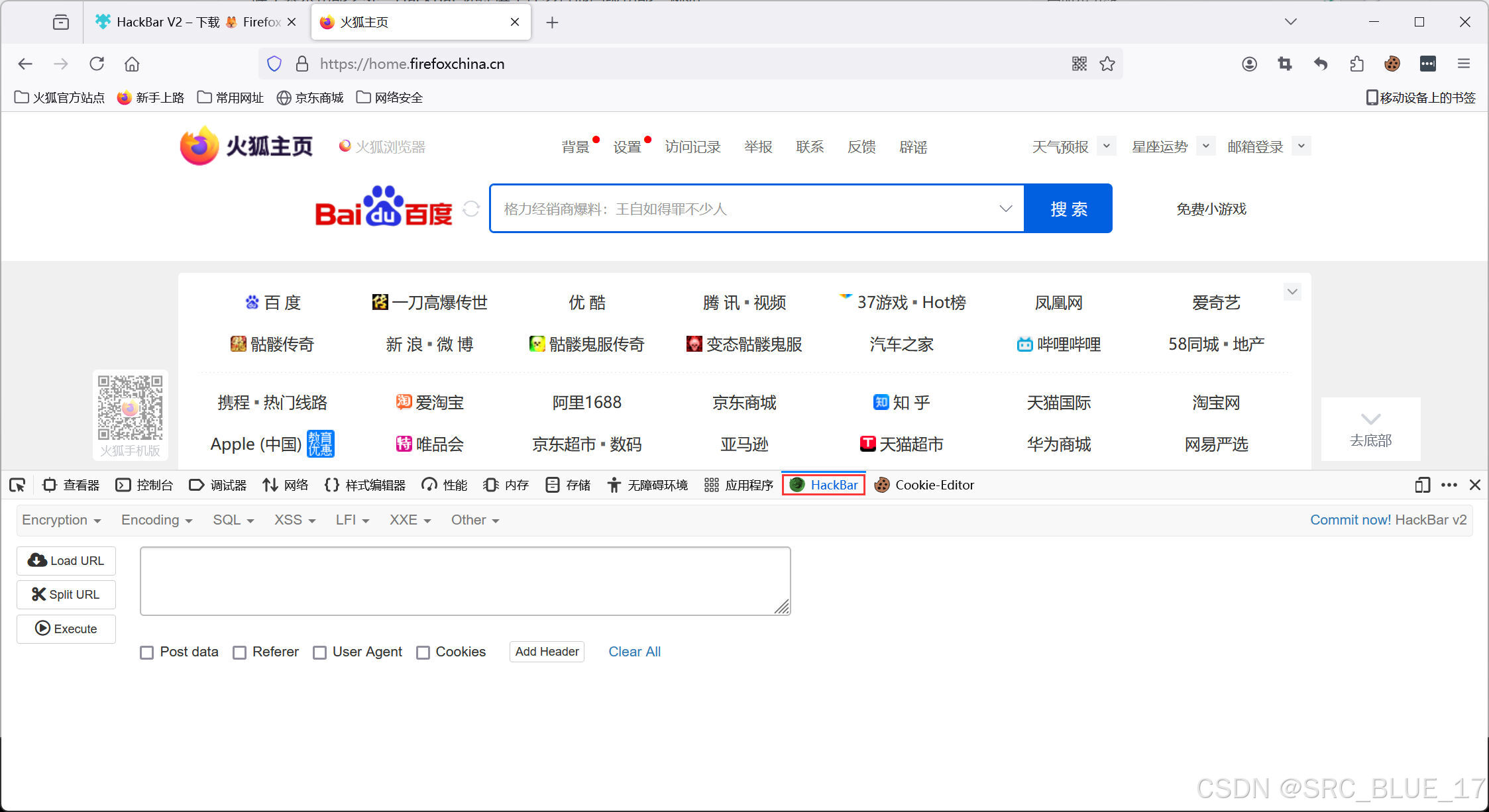

4. 测试一下插件,随意打开一个网页,按下 F12,进入 “Web 开发者工具” 页面,点击 “HackBar” 插件的图标即可使用:

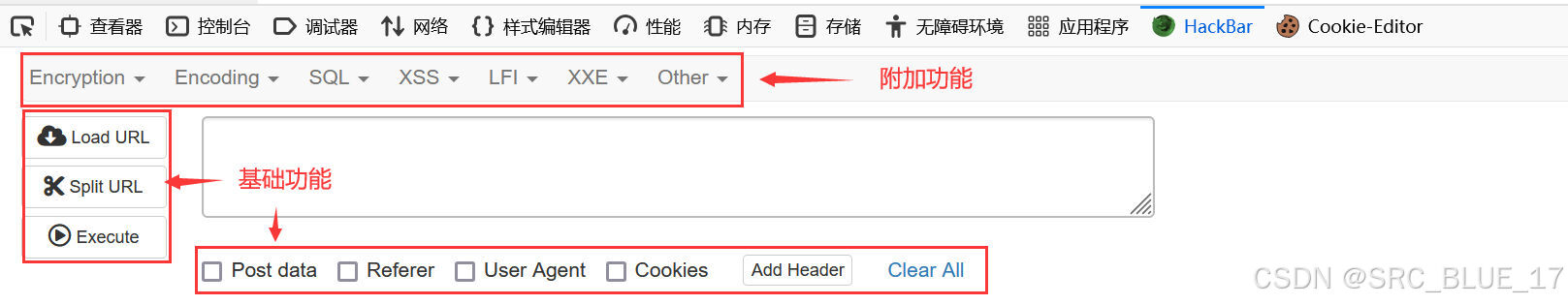

0x03:HackBar 使用 - 基础功能

0x0301:Load URL - 加载 URL

Load URL 故名思意,加载 URL。

比如我在百度搜索 http://www.baidu.com 首页,点击 Load URL,则会将当前页面的 URL,和请求头直接复制进编辑板中:

我可以通过勾选下面的 Referer、User Agent、Cookies 来修改指定字段的值。

我还可以通过点击 `Add Header` 来添加指定的请求头,或者通过点击 `Clear All`,来清楚我自己添加的请求头(通过点击 Load URL 按钮加载的请求头并不会被清除掉)。

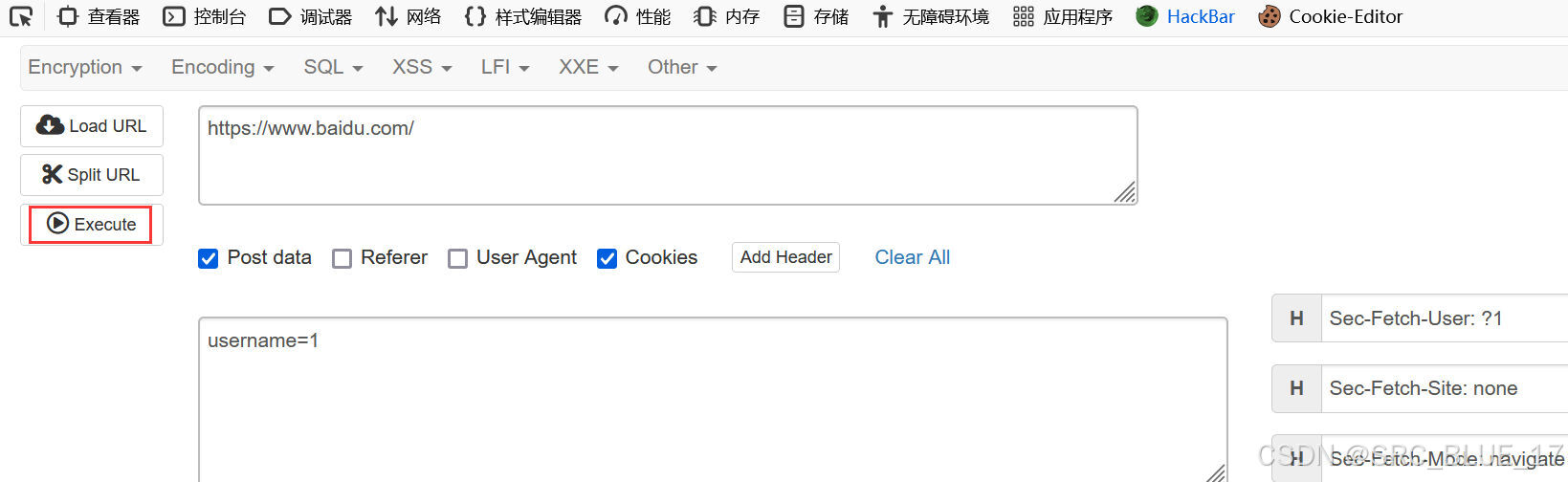

如果想要发送 POST 请求,需要勾选 `post data` 按钮,并且在多出来的框框里填写你的 POST 请求体中的内容,POST 请求的请求头修改方式和上面一样,可以通过勾选其他字段来修改对应字段的值:

等全部都编辑完成后,就可以点击 Execute,发送这条请求了:

0x0302:Split URL - 分割 URL

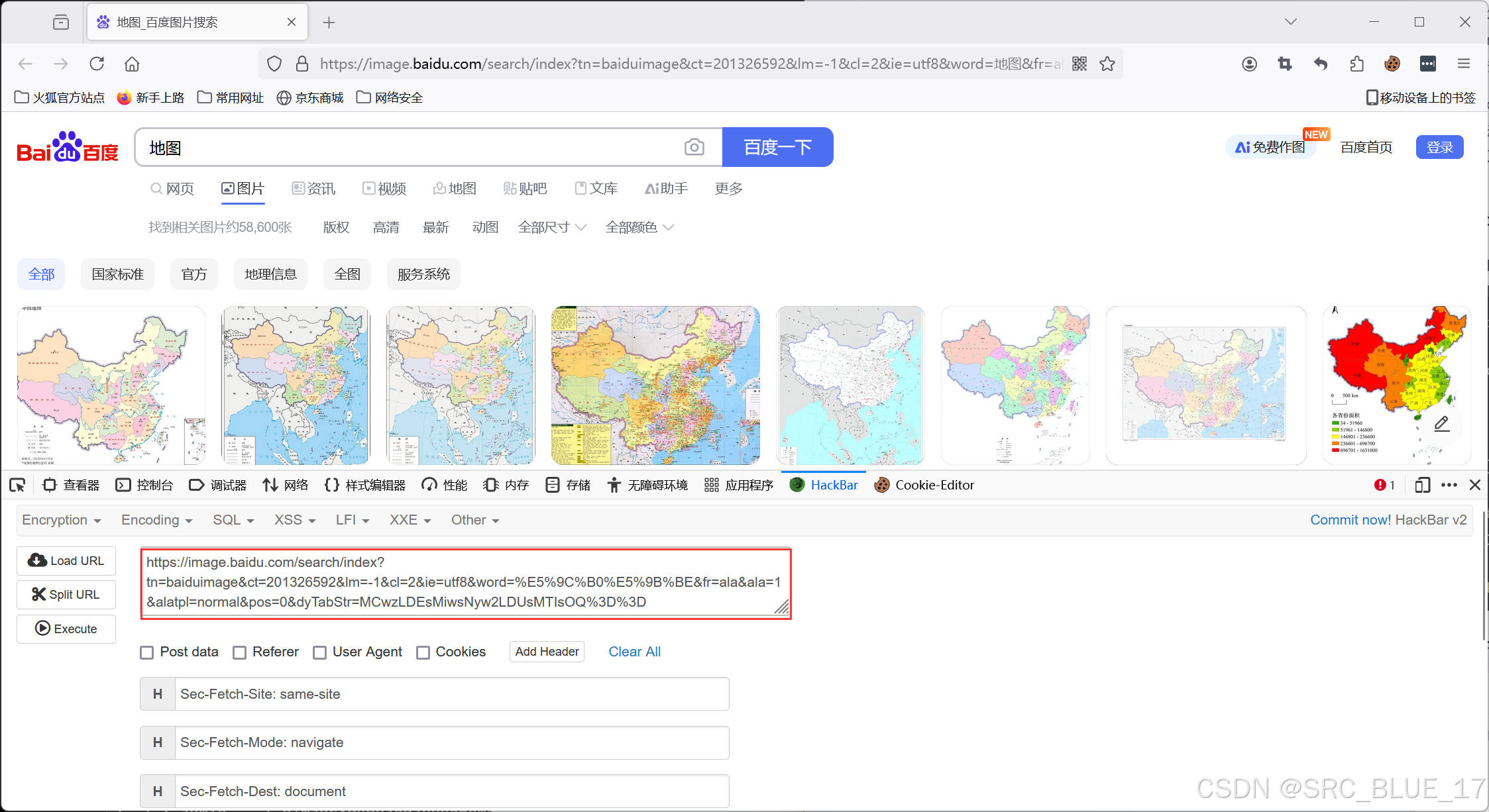

该功能就是将携带有参数的 URL,分割成一行一个参数的形式,比如下面这个 URL,参数就贼长:

此时点击 Split URL,就会把参数分割成一行一个的形式:

0x04:HackBar 使用 - 辅助功能

0x0401:Encryption - 加密功能

HackBar V2 支持一些简单的加密方法,如 MD5、SHA-1、SHA-256、ROT13,使用方法也很简单,点击 "Encryption",选择使用的加密方法,然后输入需要加密的数据即可:

比如下面,就是我用 ROT13 加密了 ABCD 的结果(ROT13 加密就是将你输入的字母向后移 13 位):

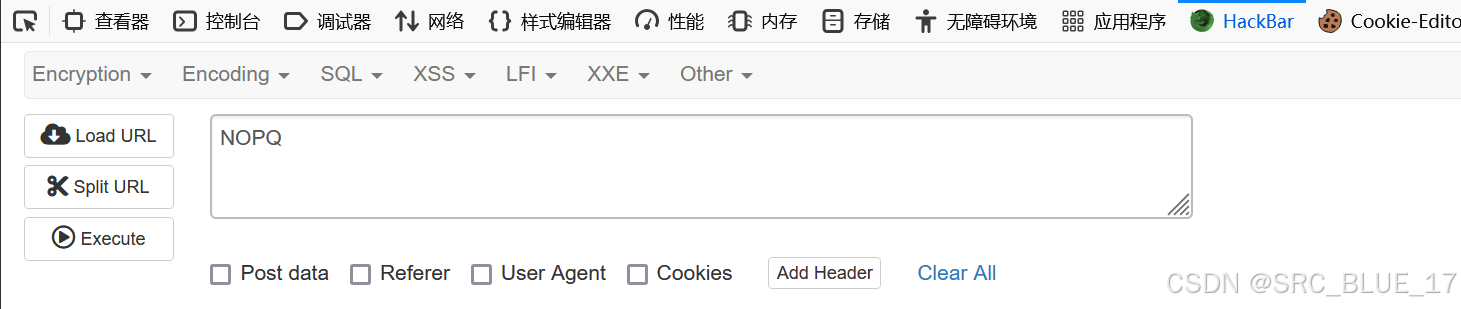

你也可以选中需要加密的数据,然后再次点击 Encryption,并选择加密方法,对指定数据加密。比如下面,就是我选中 NOPQ,并再次点击 ROT13 加密后的结果:

0x0402:Encoding - 编码模块

HackBar 支持一些常用的编码和解码,如 Base64、URL 编码、十六进制编码:

使用方法分为两种,若未选择数据,则会弹出一个框框,让你输入待编码/解码的内容;若选择数据,则会对选中的数据执行相应的编码和解码。

比如下面,我对 "HackBar" 分别进行了 HexEncode 和 HexDecode:

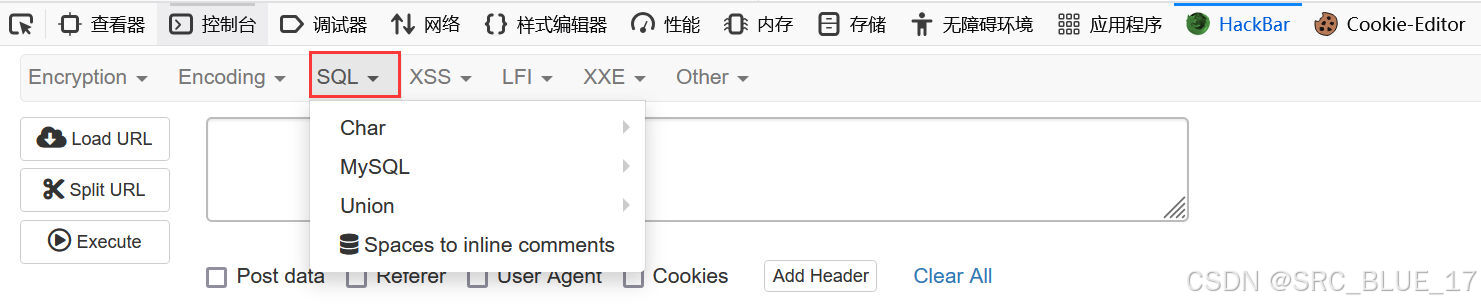

0x0403:SQL - SQL 注入模块

HackBar 的 SQL 模块可以辅助我们更好的进行 SQL 注入的测试,下面我们详解每个功能点:

1. Char

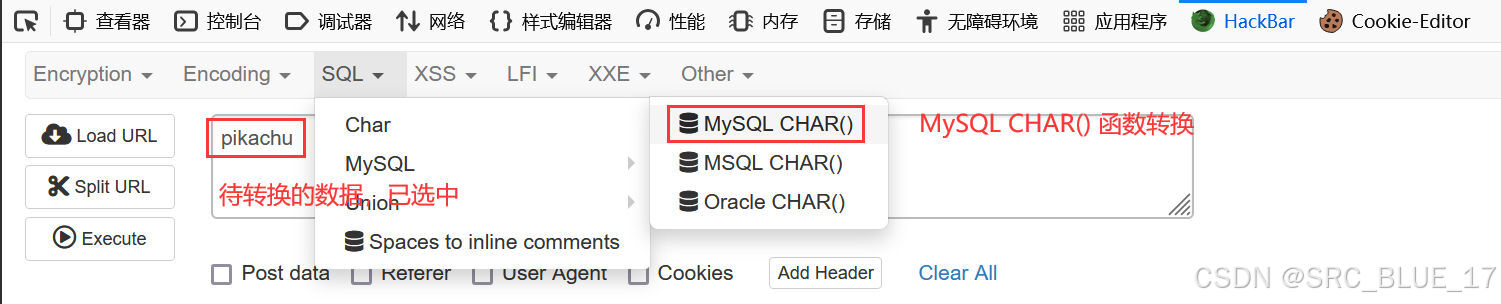

HackBar 的 `Char` 功能点,可以将我们输入的字符串转换为对应数据库`CHAR()`函数拼接后的样子,可以用于 SQL 注入的绕过。

比如,下面我选择 HackBar 的 SQL 模块的 Char 功能点中的 `MySQL CHAR()` 方法,并且传入参数 pikachu:

我将这个字符串放在 MySQL 数据库中执行结果如下:

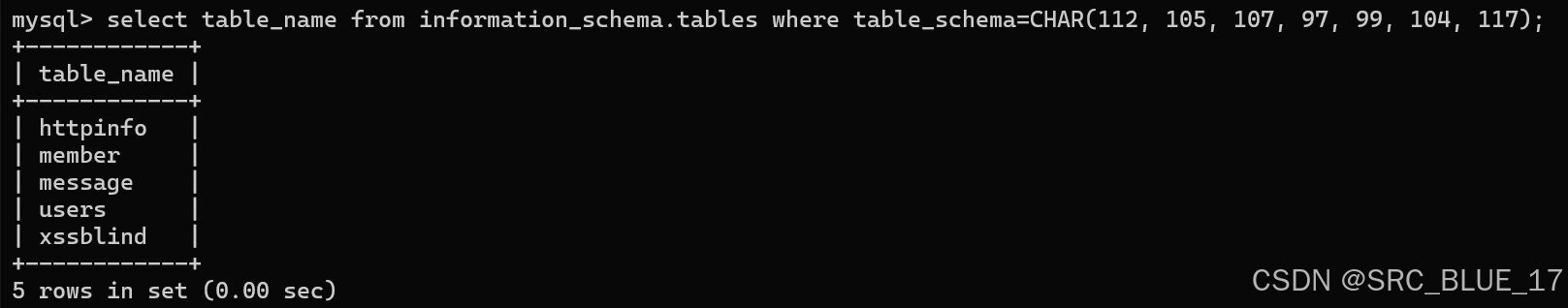

下面是我用编码后的字符串查询 pikachu 数据库中的表名:

顺带提供一个 MySQL CHAR() 函数的骚套路:MySQL CHAR() 函数使用指南

2. MySQL

HackBar 的 MySQL 功能点是协助我们进行 MySQL 数据库渗透的,目前来说就三个功能:

- Basic info column,生成一个可以获取当前数据库基础信息的 SQL 注入语句

- Convert using Latin-1,将输入的内容转换为 Latin-1 字符集,该方法可能是为了绕过某些 WAF 的,需要注意的,中文在 Latin-1 字符集中会显示为

?号。 - Convert using UTF-8,将输入的内容转换为 UTF-8 字符集,该字符集可以很好的支持中文。

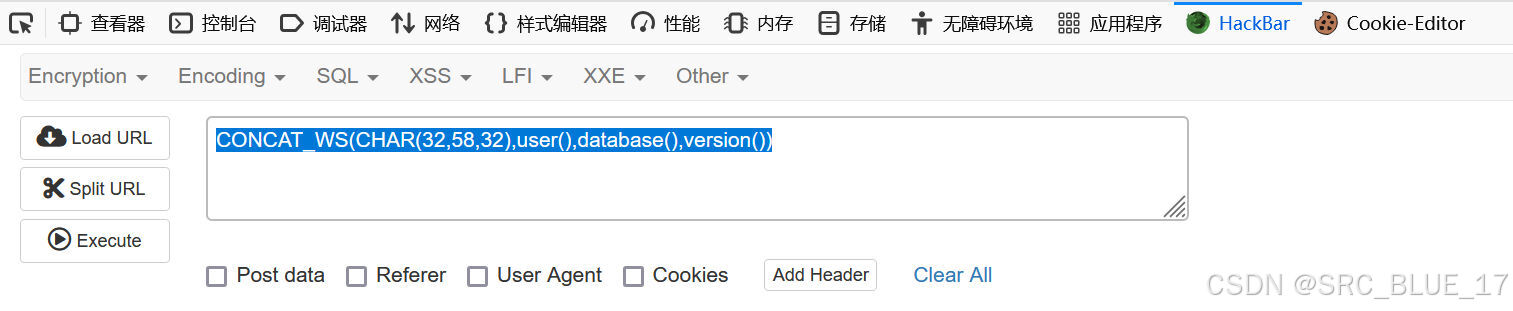

2.1 Basic info column

如果你点击 Basic info column,它会生成下面的 SQL 语句:

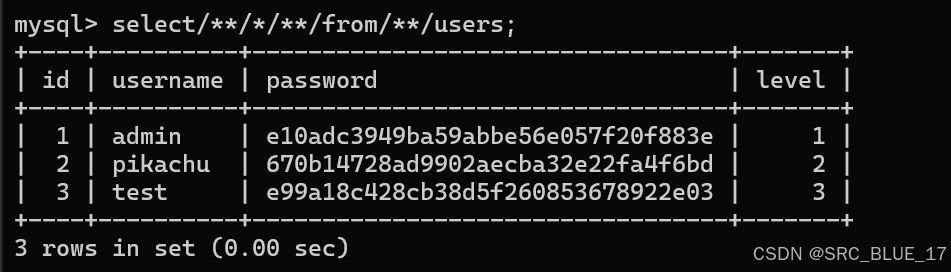

该语句在 MySQL 中执行结果如下(我使用了 pikachu 数据库 ):

2.2 Convert using XXX

在 MySQL 中,CONVERT() 函数用于在不同字符集之间转换数据。所以当提到CONVERT USING Latin-1 时,实际上就是将某个字符串从当前字符集或指定字符集转换为 Latin-1 字符集,下面是一个例子:

假设我们有一个表“users”,其中包含一个字段“username”,该字段的当前字符集是 utf8(一个支持多语言的字符集,包括西欧语言和非西欧语言如中文、日文等)。现在,我们想要将“username”字段中的某个值从 utf8 转换为 Latin-1 字符集,以便在只支持 Latin-1 字符集的环境中显示或处理这些数据。

我们可以使用下面的 SQL 语句来实现这一转换:

select convert(username using latin1) as username_latin1 from users where id=1;

3. Union

HackBar V2 的 Union 功能,有点鸡肋,快速帮我们填写 "union select"?

笔者测试了几次,虽然弹出了框框,让我输入东西,但是我输入的和他显示的就是没啥关系,比如,点击 Union Select Statment,不论你输入啥,它就显示一个 union select。

4. Spaces to inline comments

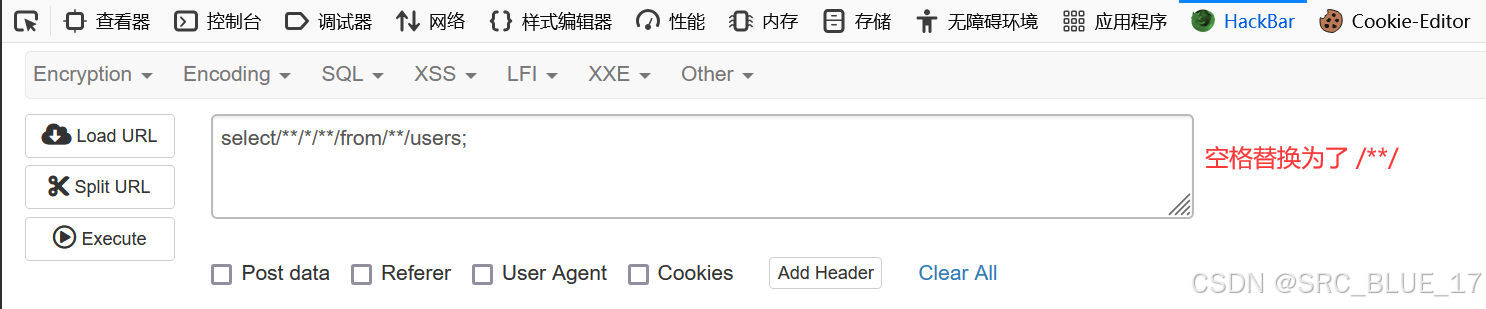

这个功能,是为了绕过 SQL 注入中空格被过滤的情况。

比如,在输入框中输入 `select * from users;`然后单击该选项,则会变为如下的样子:

一种很经典的绕过,在 MySQL 数据库中执行结果如下:

0x0404:XSS - 跨站脚本攻击模块

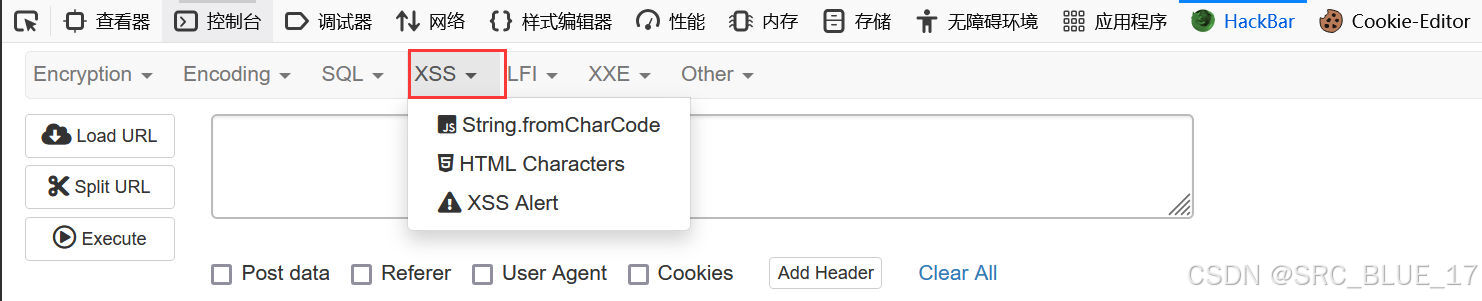

这个模块是协助我们 XSS 攻击时做混淆用的,

String.fromCharCode:将我们输入的值进行 Unicode 编码,并返回。HTML Characters:将我们输入的值转换为 HTML 字符集,比如<,会变成<。XSS Alert:生成一个简单的弹窗语法<script>alert(1)</script>

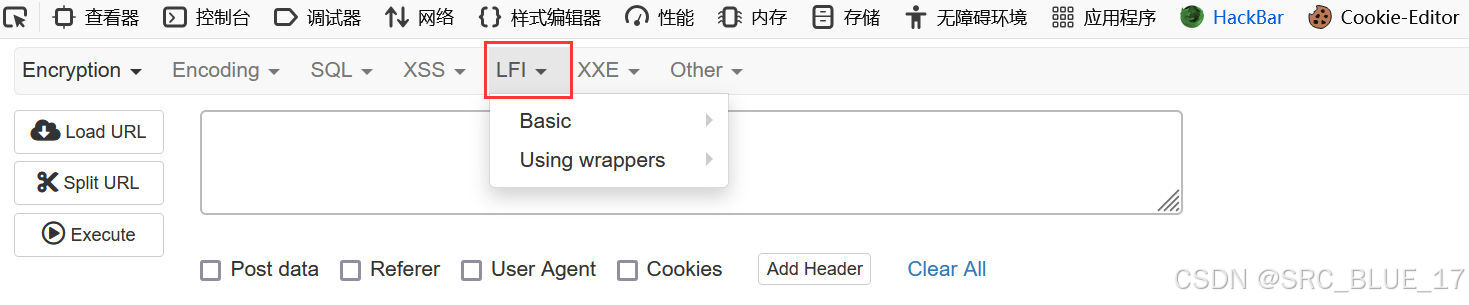

0x0405:LFI - 本地文件包含模块

HackBar 的本地文件包含模块分为了两部分,Basic 和 Using wrappers。内容主要都是一些现成的文件包含 Payload。

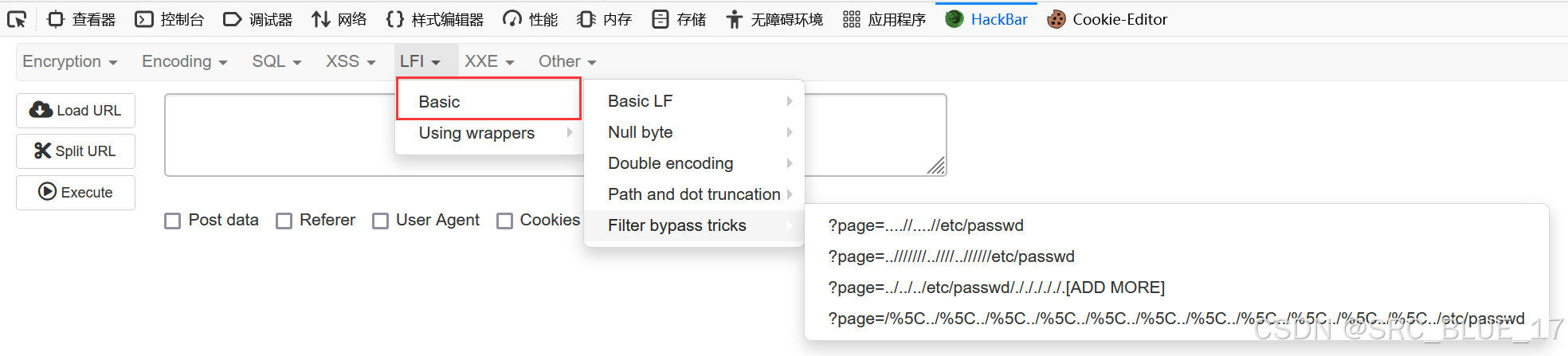

1. Basic - 基础语法

基础语法中,都是一些常见的本地文件包含的 Payload,和一些常见的绕过 Payload(只能说方便了一点,用不用看个人习惯吧)。

2. Using wrappers - PHP 伪协议

Using wrappers 中,封装的都是一些针对 PHP 伪协议的本地文件包含语句,如果碰到后端为 PHP 的站点,可以试一试。

0x0406:XXE - XML 外部实体注入模块

HackBar 的 XXE 模块中也是提供了一些现成的攻击 Payload,直接点击就可以使用。

0x0407:Other

附加模块的功能,聊胜于无吧:

Jsonify:将输入的内容转换为 JSON 格式的字符串。Uppercase:将选中内容中的小写字母全部转换为大写。Lowercase:将选中内容中的大写字母全部转换为小写。

276

276

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?