一、web渗透,基本介绍

Web渗透测试,也称为Web应用程序渗透测试,是一种网络安全活动,旨在评估和提高Web应用程序的安全性。它是一种模拟攻击的过程,以发现应用程序中可能存在的漏洞和弱点,以便及时修复它们。

以下是Web渗透测试的基本介绍:

1. 为什么需要Web渗透测试?

安全性评估:Web渗透测试用于评估Web应用程序的安全性,确定潜在的漏洞和风险。

漏洞检测:通过模拟攻击来检测Web应用程序中的漏洞,如SQL注入、跨站脚本(XSS)、跨站请求伪造(CSRF)等。

合规性要求:某些行业和法规要求进行定期的Web渗透测试,以确保应用程序符合安全标准。

2. 渗透测试的基本原理:

信息搜集:渗透测试人员首先进行信息搜集,确定目标Web应用程序的技术栈、结构和架构。

漏洞探测:随后,他们模拟攻击,以尝试发现应用程序中可能存在的漏洞和弱点。

漏洞利用:一旦漏洞被发现,渗透测试人员尝试利用它们来获取对应用程序的未经授权访问。

报告和建议:最后,渗透测试人员生成详细的报告,其中包括已发现的漏洞、漏洞的危害程度以及建议的修复措施。

3. 常见的Web渗透测试工具:

Burp Suite:用于代理、扫描、爬虫和攻击模拟。

Nmap:用于网络扫描和目标侦测。

Metasploit:漏洞利用框架,用于测试和利用漏洞。

SQLMap:用于检测和利用SQL注入漏洞。

OWASP ZAP:开源的Web应用程序安全测试工具。

4. 渗透测试的伦理和合法性:

渗透测试必须在合法授权下进行,以避免非法入侵和法律问题。

渗透测试人员必须遵守伦理准则,确保在测试过程中不会对应用程序或用户造成不必要的伤害。

5. 持续改进和学习:

Web渗透测试是一个不断发展的领域,渗透测试人员需要不断学习新技术和攻击方法,以保持最新的知识。

渗透测试后,应用程序的维护者需要及时修复发现的漏洞,以确保应用程序的安全性。

Web渗透测试是确保Web应用程序安全性的关键步骤,它有助于识别和解决潜在的漏洞,以保护用户数据和应用程序的完整性。

二、web渗透,用户名枚举

Web渗透测试中的用户名枚举是一种常见的攻击技巧,攻击者尝试确定Web应用程序中的有效用户名。这有助于攻击者进行更有针对性的攻击,如密码破解或身份验证绕过。

以下是一些用于用户名枚举的方法:

1.字典攻击:

攻击者使用一个包含常见用户名的字典文件,尝试逐个用户名进行身份验证。这是一种被动的攻击方法,通常需要一些自动化工具,如Hydra或Burp Suite Intruder。

2.社交工程:

攻击者可能通过在线社交媒体或其他来源搜集目标用户的信息,例如姓名、生日、爱好等,以构建用户名列表。

3.用户生成用户名:

攻击者可以尝试生成可能的用户名,例如结合名字的不同组合、邮箱地址的变体等。

4.错误消息:

有时,Web应用程序可能在用户不存在的情况下返回不同的错误消息。攻击者可以利用这些错误消息来确定哪些用户名是有效的。

5.用户注册页面:

攻击者可以查看Web应用程序的用户注册页面,以确定哪些用户名已被注册。

6.防御用户名枚举攻击的方法包括:

**实施账户锁定:**当一定次数的登录尝试失败后,锁定帐户,防止进一步尝试。

**随机响应:**无论用户名是否存在,应用程序都应该提供相同的错误消息,以防止攻击者利用错误消息来确定有效的用户名。

**用户名枚举检测:**实施防护机制,检测和阻止恶意的用户名枚举尝试,以减缓攻击。

**增强密码策略:**要求用户使用复杂的密码,降低密码猜测的成功率。

用户名枚举是一种常见的攻击方法,因此在开发和维护Web应用程序时,应该实施适当的安全控制和监控措施,以减少潜在的风险。

三、web渗透,使用Burp Suite对登录页面进行字典攻击

Web渗透测试是一项合法且受监管的活动,它旨在评估和提高Web应用程序的安全性。如果您是一名安全专业人士或正在学习如何进行渗透测试,以下是一些步骤,可用于学习如何使用Burp Suite进行登录页面的字典攻击。

注意:在执行任何渗透测试之前,您必须获得明确的授权,仅测试您有权测试的系统,遵循道德和法律准则。未经授权的渗透测试是非法的。

1.安装和配置Burp Suite:

**下载和安装Burp Suite:**访问Burp Suite的官方网站(https://portswigger.net/burp)并下载Burp Suite Community Edition或Pro Edition。

**配置代理:**启动Burp Suite并配置代理,以便拦截和修改HTTP请求。确保您的浏览器将所有流量重定向到Burp代理。

2.拦截登录请求:

打开您的浏览器,导航至目标网站的登录页面。

在Burp Suite中,单击"Proxy"选项卡,确保代理正在运行。

进行登录并触发登录请求,此时Burp Suite应该拦截到登录请求。

3.设置攻击目标:

在Burp Suite中,选择Intercept选项卡,并启用"Intercept is on"。

在登录请求被拦截时,将其发送到Intruder进行后续配置。

4.配置字典攻击:

在Burp Suite中,选择Intruder选项卡。

在"Intruder"选项卡中,单击"Clear"以清除默认的payload位置。

在登录请求中,找到用户名和密码字段,将它们标记为可变参数(payload positions)。这将是您要尝试不同值的位置。

在"Intruder"选项卡中,选择"Payloads"选项,然后将字典文件加载到Burp Suite中,该文件包含要尝试的用户名和密码组合。

配置Payload处理规则,以便将不同的用户名和密码组合插入到请求中的正确位置。

5.开始攻击:

在"Intruder"选项卡中,单击"Start attack"按钮。

Burp Suite将自动开始使用字典文件中的用户名和密码组合,依次尝试登录。

6.分析结果:

当攻击完成后,您可以分析Burp Suite的结果,查看哪些用户名和密码组合有效,以及是否成功登录。

重要提示:

进行任何形式的渗透测试之前,您必须获得授权,并仅测试您有权测试的系统。始终遵循道德和法律准则,不要对未经授权的系统进行渗透测试。此示例仅用于教育和合法渗透测试目的。非法或未经授权的活动将导致法律责任。Burp Suite是一款强大的工具,但仅应由合格的渗透测试人员使用。建议深入学习Web渗透测试的技术和伦理准则。

四、实验步骤参考

提前准备字典文件:

用户名枚举

环境准备

在靶机 VM_1中使用WebGoat脆弱主机,并且在 Kali Linux上使用Burp Suite作为我们的代理。 实战演练

几乎所有的应用程序都为用户提供了在忘记密码时恢复或重置密码的渠道。当不存在用户名时,这些应用程序也能识别出来,这可以用来枚举出现有名称的列表:

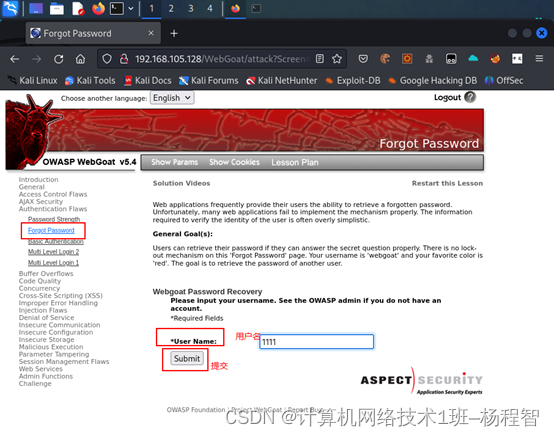

1.从 Kali Linux 的浏览器打开WebGoat ( http:/192.168.105.129/WebGoat/attack ),如果弹出登录对话框,则使用webgoat作为用户名和密码。

2.进入WebGoat后,转到Authentication Flaws | Forgot Password。如果我们提交任意用户名,而该用户在数据库中不存在,我们将收到一条消息,说该用户名无效:

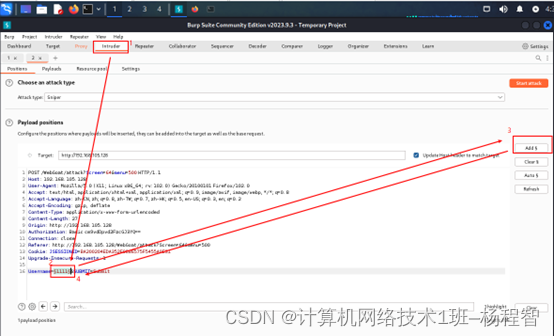

3.然后我们可以假设,当提供了有效的用户名时,响应是不同的。要对此进行测试,请将请求发送Intruder模块。在 Burp的历史中,它应该是一个 http://192.168.56.11/WebGoat/attack?Screen=64&menu=500的 POST 请求。

4.进入Intruder模块,设置用户名作为唯一要破解的位置:

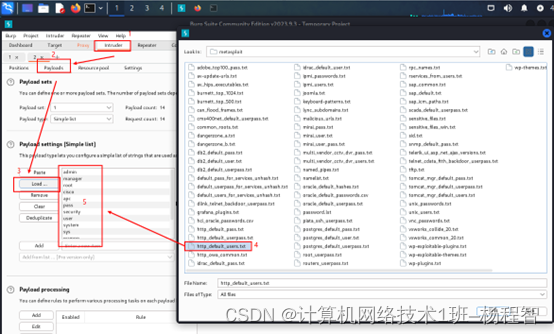

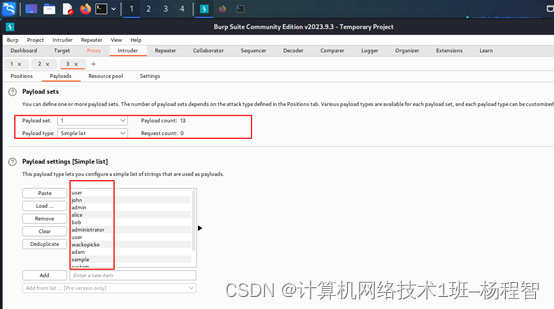

5.然后,转到Payloads来设置我们将在攻击中使用的用户字典列表。保持默认类型为简单列表,然后单击Load按钮来加载 /usr/share/wordlists/metasploit/http_default_users.txt文件:

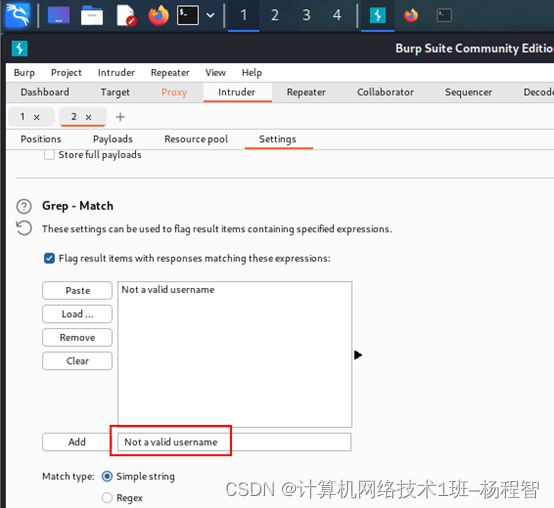

6.现在我们知道了用户不存在时的响应,我们可以使用Burp告诉我们该消息何时出现在结果中。转到Options | Grep - Match清除列表。

7.添加一个新的字符串来匹配Not a valid username:

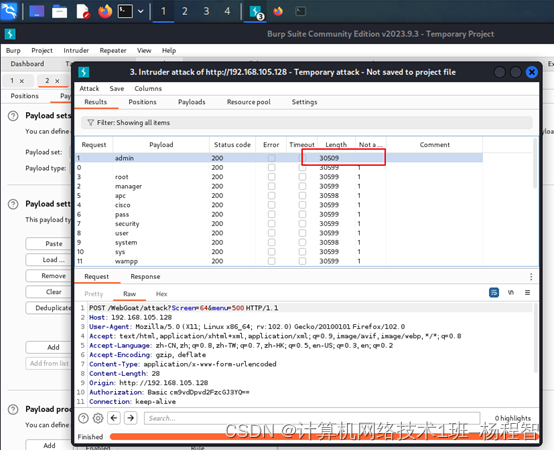

8.现在,开始攻击。请注意,有一些名称(如admin),其中无效用户名的消息没有使用Burp Suite标记,这些名称在应用程序中是有效的:

使用Burp Suite对登录页面进行字典攻击

实战演练

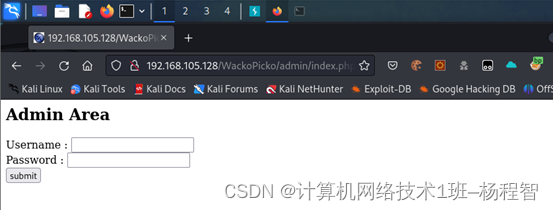

我们将使用WackoPicko管理部分登录来测试此攻击:

1.首先,我们将 Burp Suite设置为浏览器的代理。

⒉.浏览到http://192.168.105.129/WackoPicko/admin/index.php?page=login

3.我们将看到一个登录表单。我们尝试测试用户名和密码。

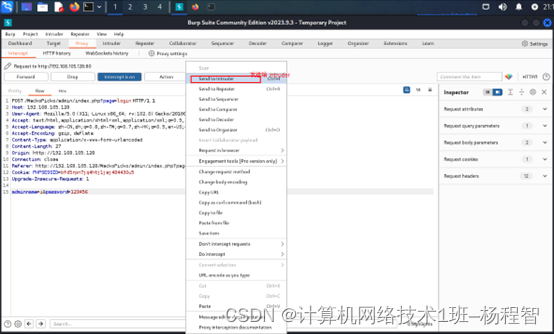

4.现在,在Proxy 的历史记录里查找我们刚刚通过登录尝试发出的POST请求,并将其发送给Intruder.

5.单击【Clear】按钮,清除预先选择的插入位置。

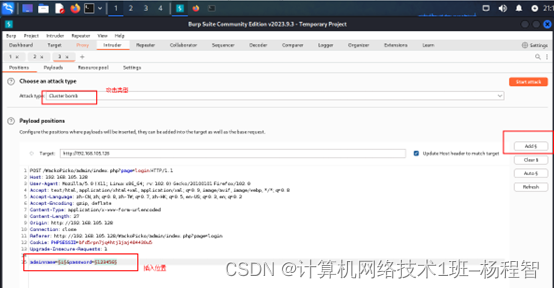

6.现在,我们通过突出显示参数的值并单击【Add$】按钮,将位置置于两个POST 参数( adminname和 password)的值上。

7.由于我们的密码列表针对所有用户,因此我们选择Cluster bomb作为攻击类型:

8.下一步是在 Intruder中选择我们的输入测试值。转到 Payloads选项卡。

9.在 Payloads Options [Simple list](选项[简单列表|〉部分的文本框中,添加以下名称:

user

john

admin

alice

bob

administrator

user

wackopicko

adam

sample

system

pass

password

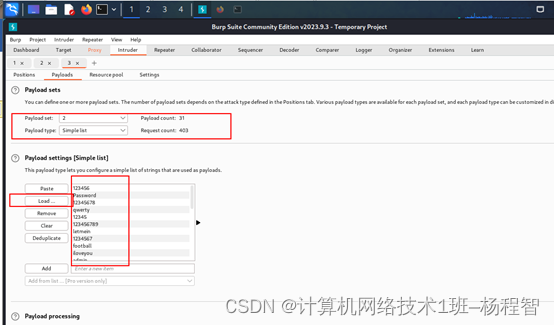

10.现在,从 Payload Set框中选择列表2。此列表将是我们的密码列表,我们将使用2017年最常用的25个密码进行此练习(http:lltime.com/5071176/worst-passwords-2017/) :

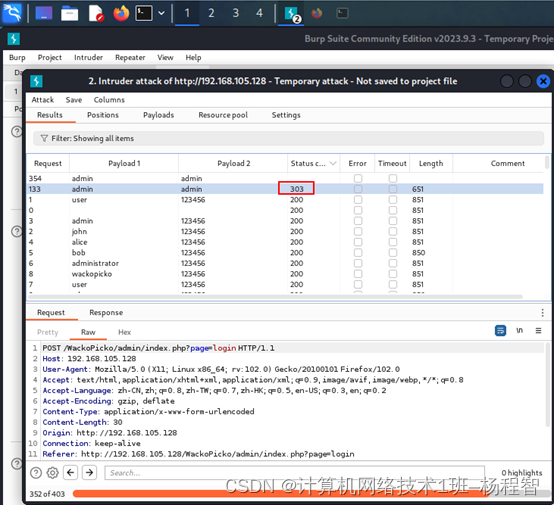

11.开始攻击:我们可以看到所有响应似乎具有相同的长度,但是有一个admin / admin 组合具有状态303(重定向)和次要长度。如果我们检查它,我们可以看到它是重定向到管理员的主页:

1554

1554

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?