靶机名字:狐狸菜鸟

靶机ip:192.168.172.132

本机ip:192.168.175.131

第一个阶段:信息搜索

使用工具nmap和arp-scan

namp:用于扫描主机端,测试对方主机是否在线,判断对方主机的一些基本信息

arp-scan:用于扫描局域网内的主机mac地址的

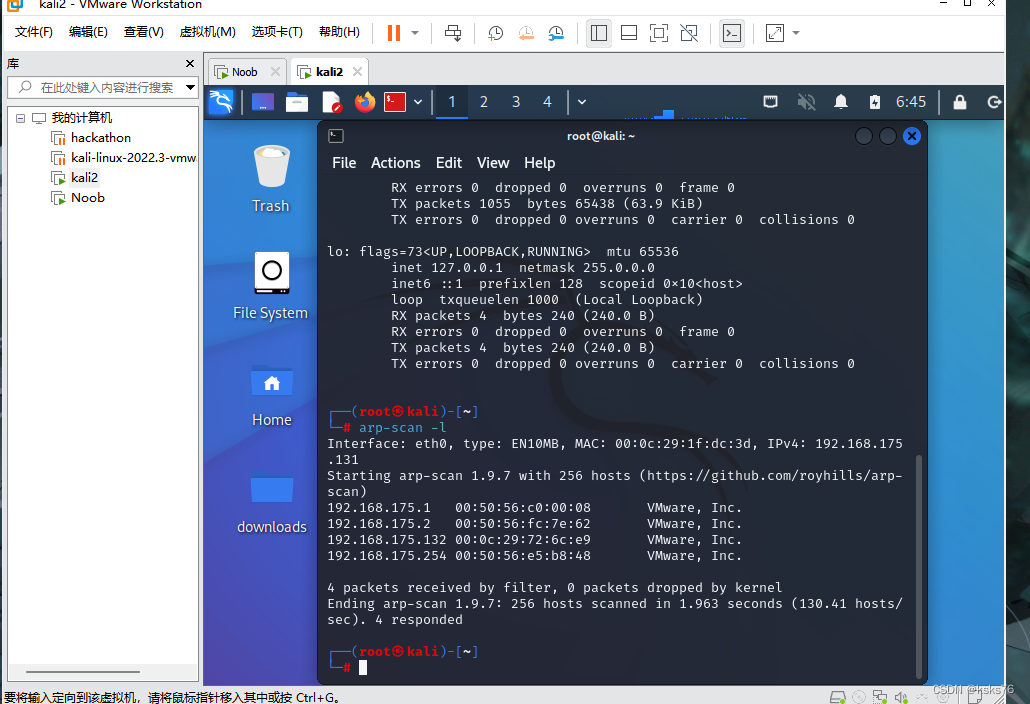

先使用arp-scan来测试靶机的ip地址是多少:命令为arp-scan -l

发现局域网内有一个陌生的ip 192.168.172.132

这个是靶机的ip地址

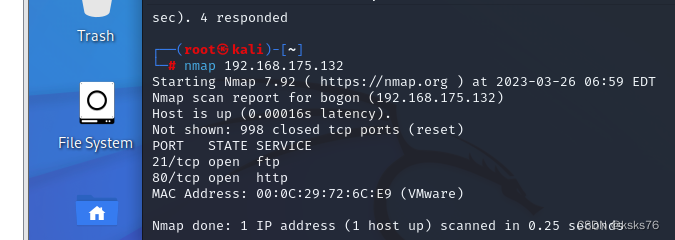

发现靶机的ip后查看该ip地址的端口情况

使用nmap查看端口情况

发现80端口和21端口开着

80端口是提供web服务的

21端口是文件上传服务的

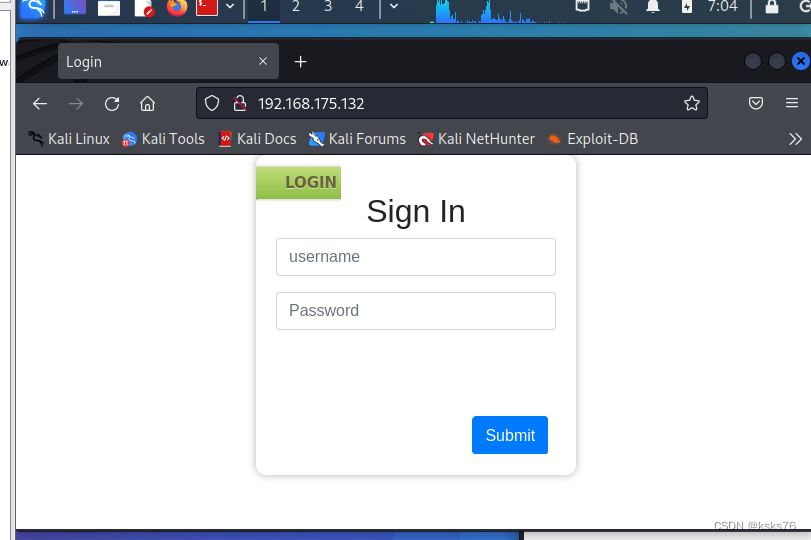

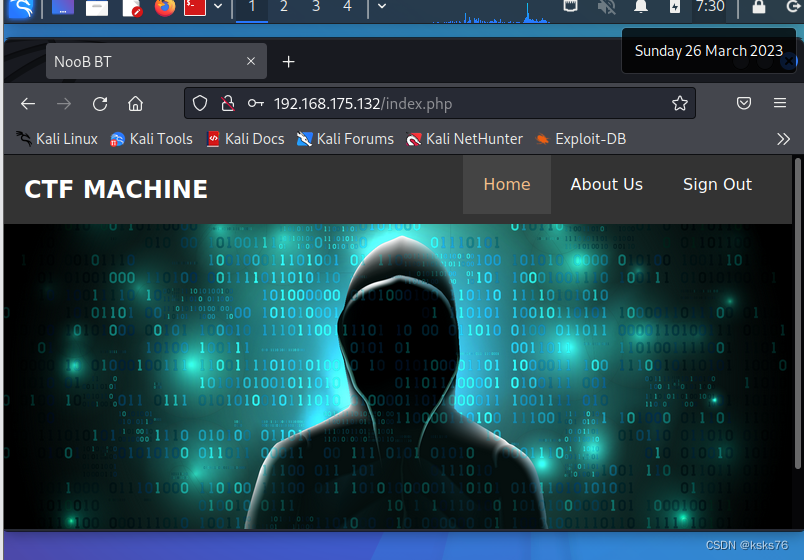

在网页搜索发现192.168.175.132发现是一个网页

可是我们不知道他的密码是多少所以继续信息侦察

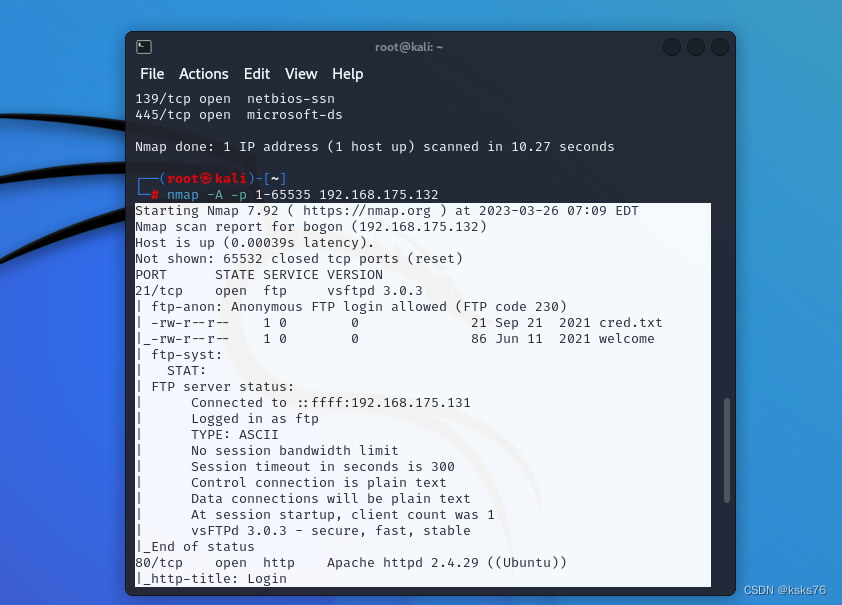

接着继续扫描他有多少开放的端口使用命令nmap-A -p

发现有80,21,55077端口是开放的

那么现在第一阶段的基本的信息搜查差不多结束

现在知道靶机的ip地址和端口的开放情况,接着可以开始继续申沃

第二阶段深挖

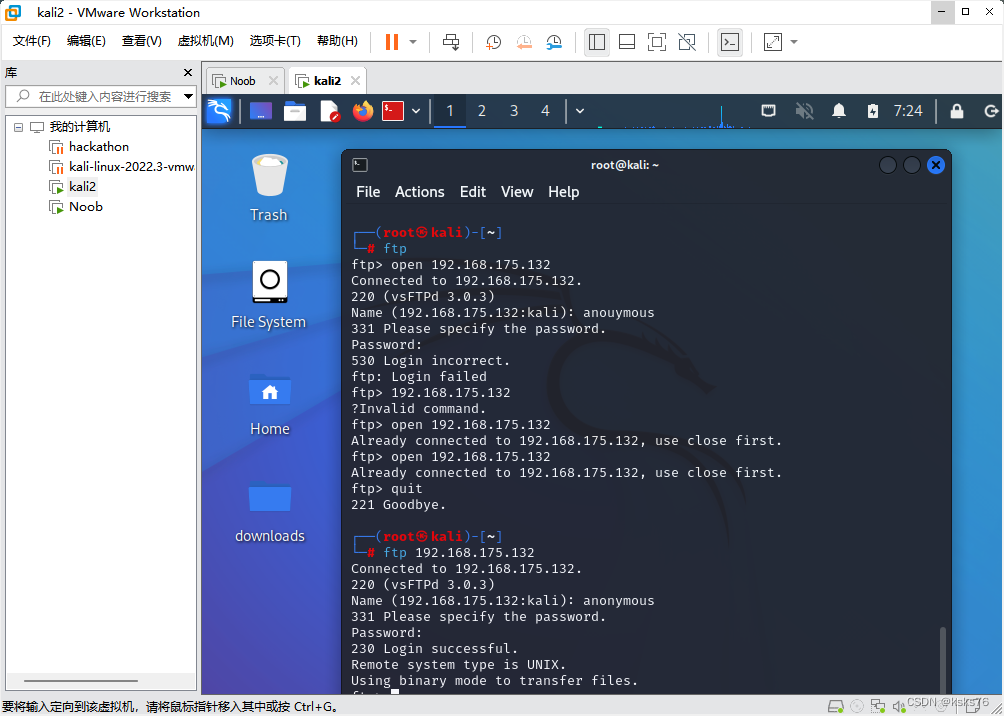

发现ip地址的21端口是开着的意味这可以利用文件传输来渗透对方靶机

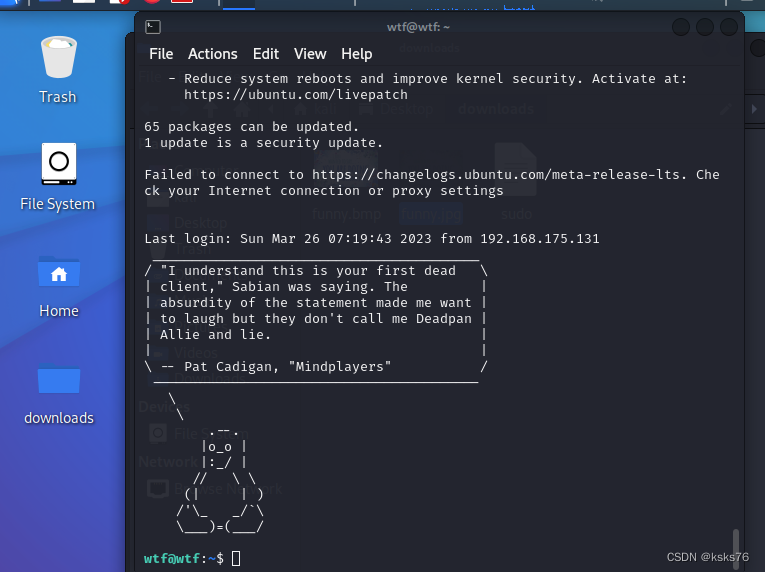

打开ftp服务,首先先用匿名者Anonymous的身份进行登录看看ftp是否打开匿名者服务

匿名用户只能拥有读的权限

输入ftp打开文件传输协议接着

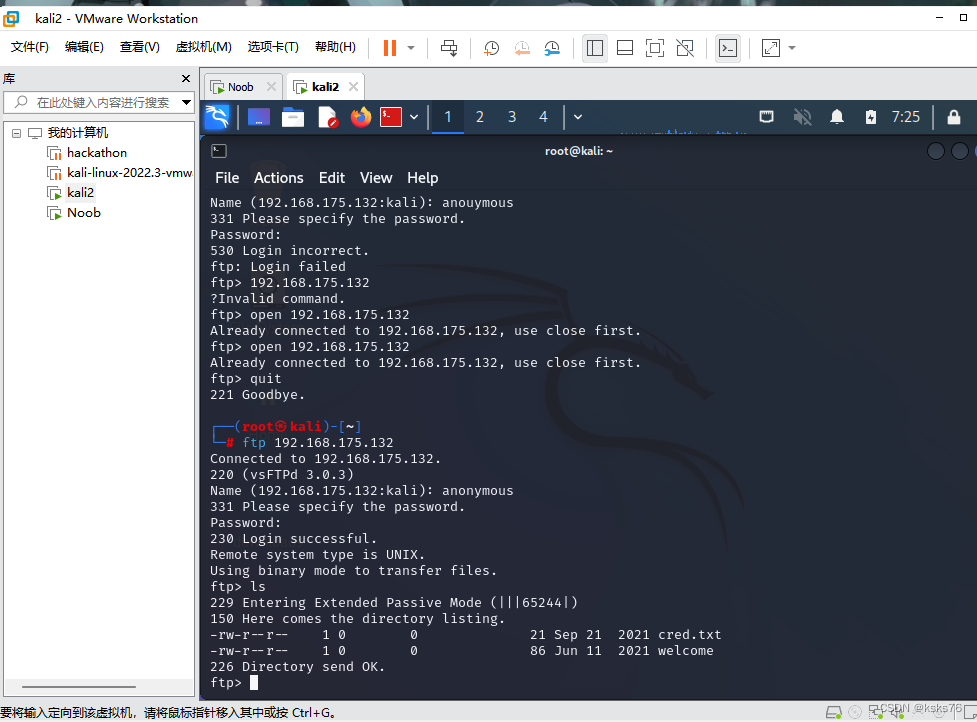

查看文件情况

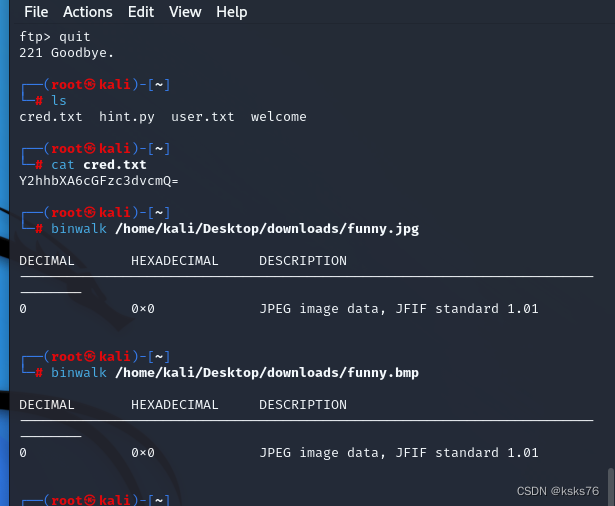

发现两个文件一个cred.txt一个welcome

将两个文件下载接着查看

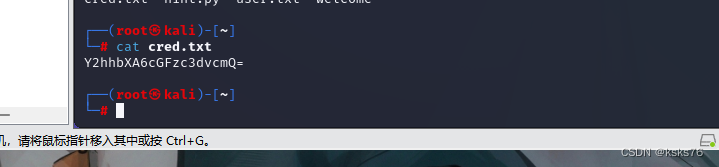

cred.txt的文件内容是一串base64

解码得到一个用户名和密码

这个可能是那个网站的用户名和密码

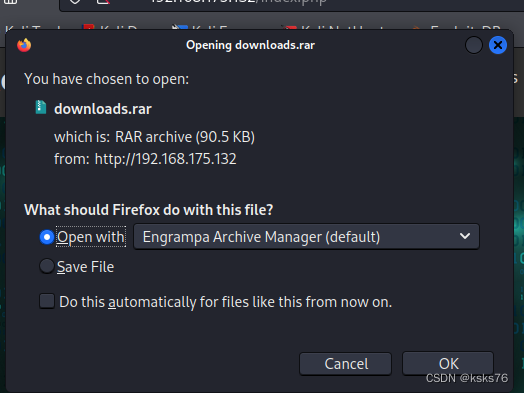

成功登录在about us界面里有一个文件

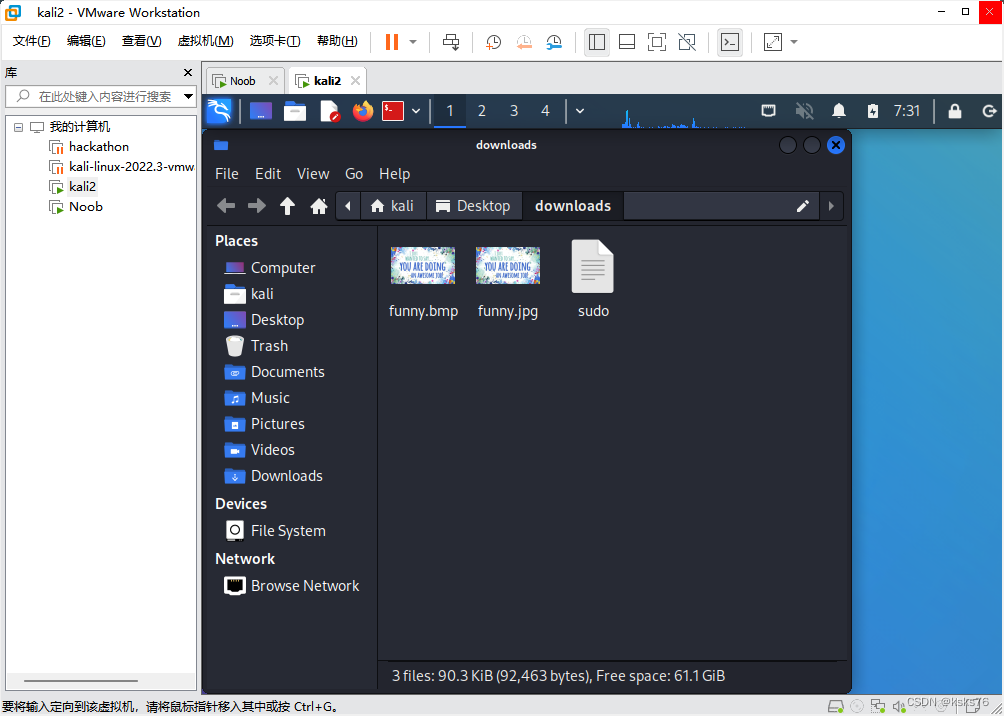

下载下来发现是图片和一个日志这里有点懵了

sudo的内容是

这可能是一个提示接着就是两个图片

遇到图片可以先用binwalk看看有没有隐藏的文件

发现两个图片都没有隐藏的信息

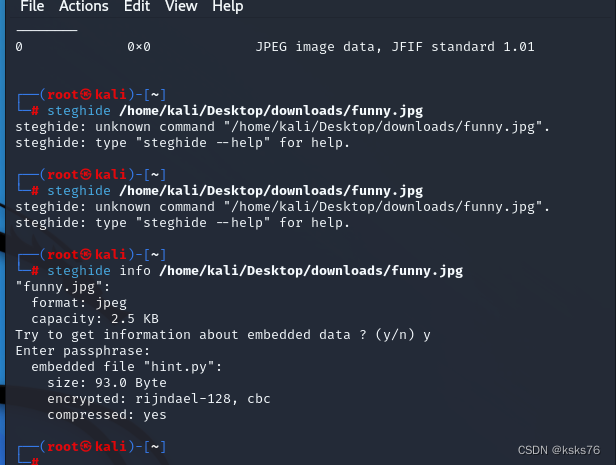

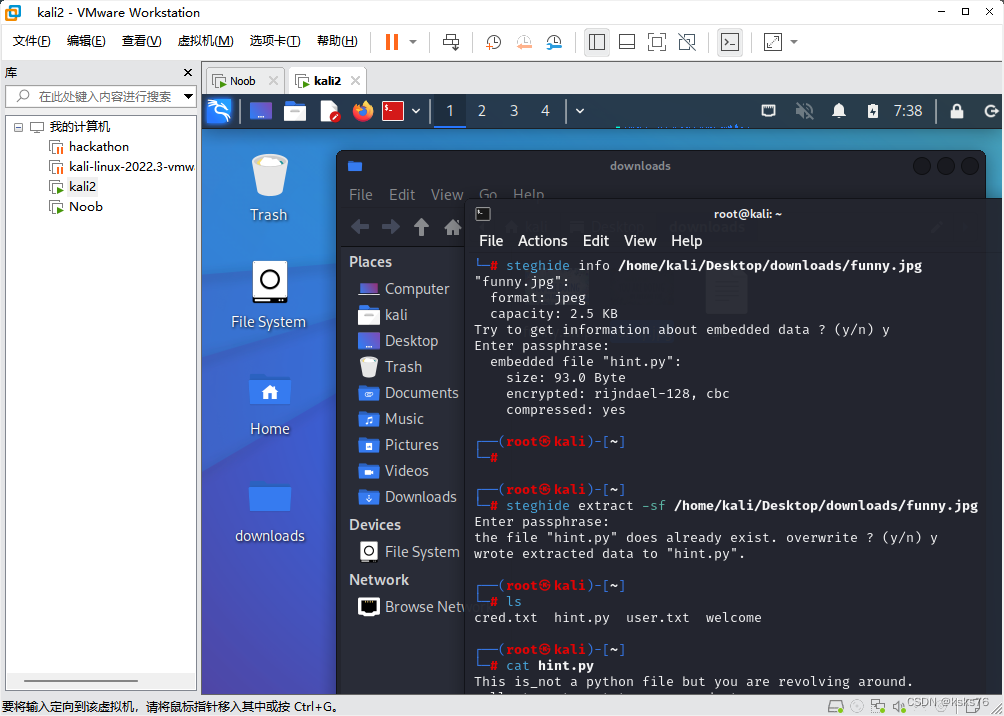

接着打开另外一个工具叫做steghide

来看看两个图片有没有藏什么东西

发现.jpg的图片里有个hint

提取打开来发现是一句话

尝试旋转数字emm

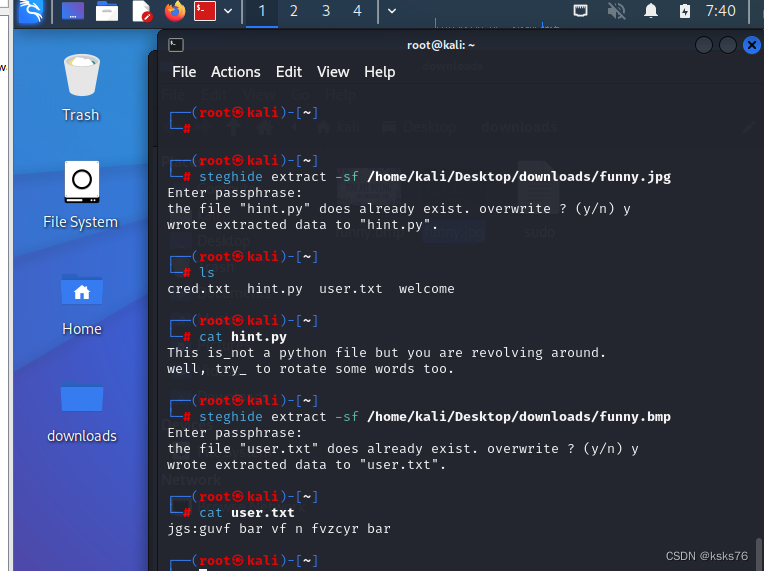

用同样的方法把bmp的图片也提取出来.(ps:密码是sudo)

发现一串像编码一样的东西

结合hint的提示 尝试用rot13的编码来解码

得到一句这样的话

this one is a simple one

接着就毫无头绪了看了看学长的答案

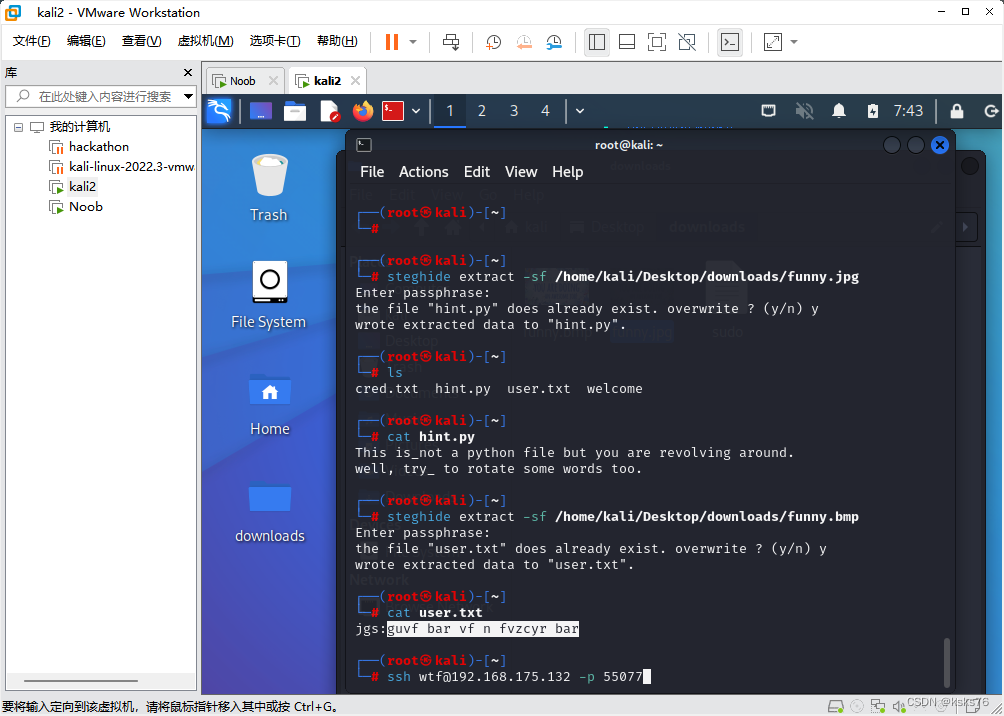

这一串密码是ssh的密钥

ssh是一个远程控制其他机器的方法

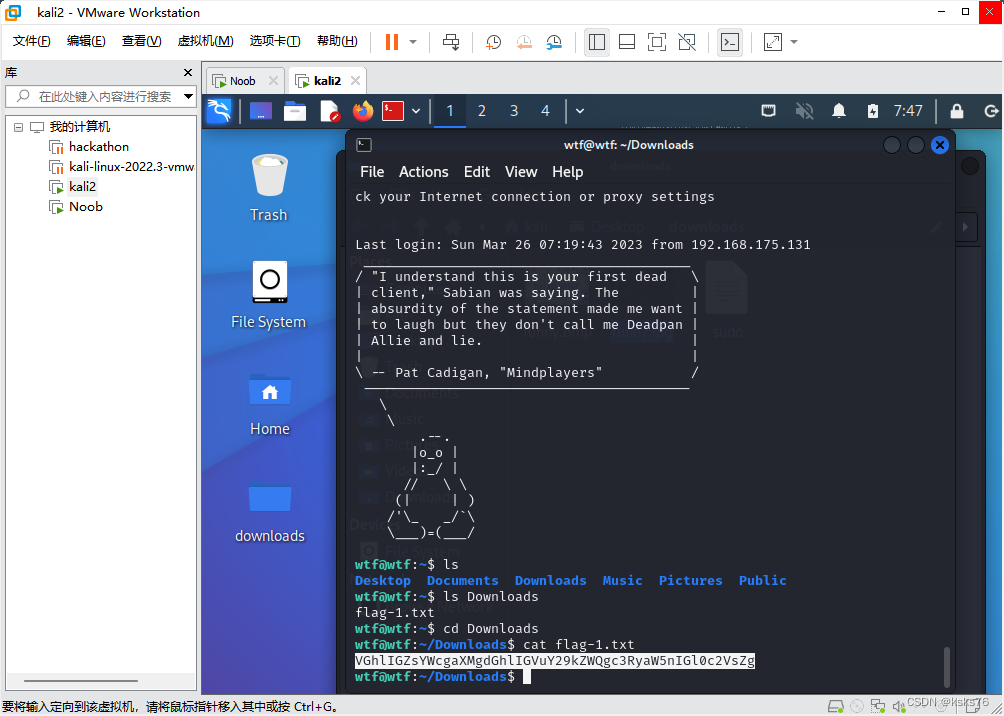

指定端口55077进行连接

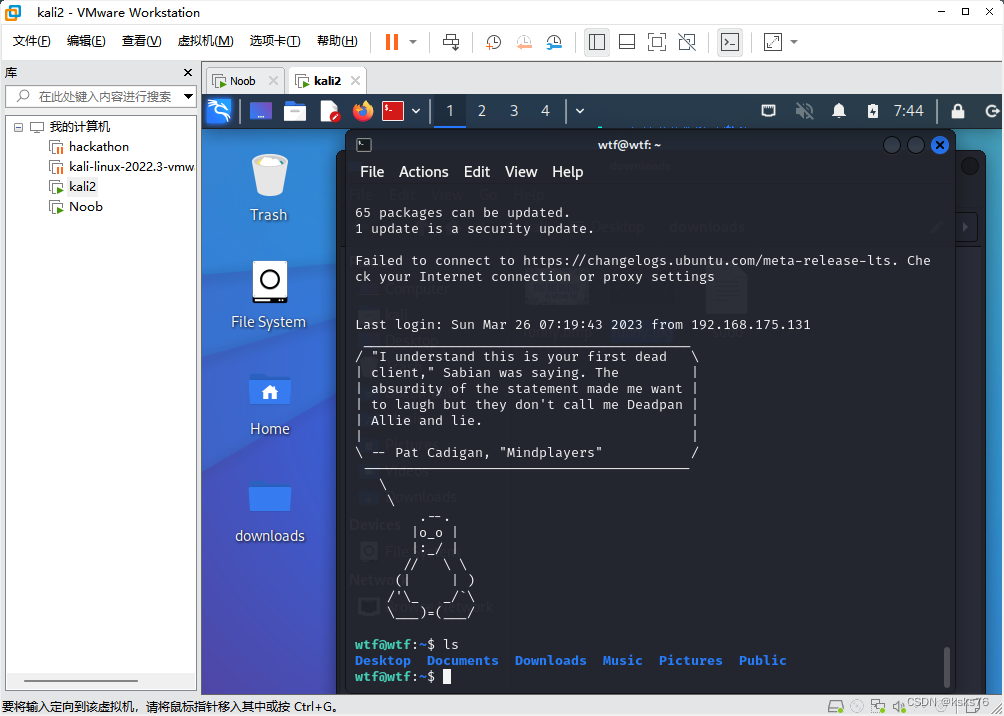

成功接管对方电脑

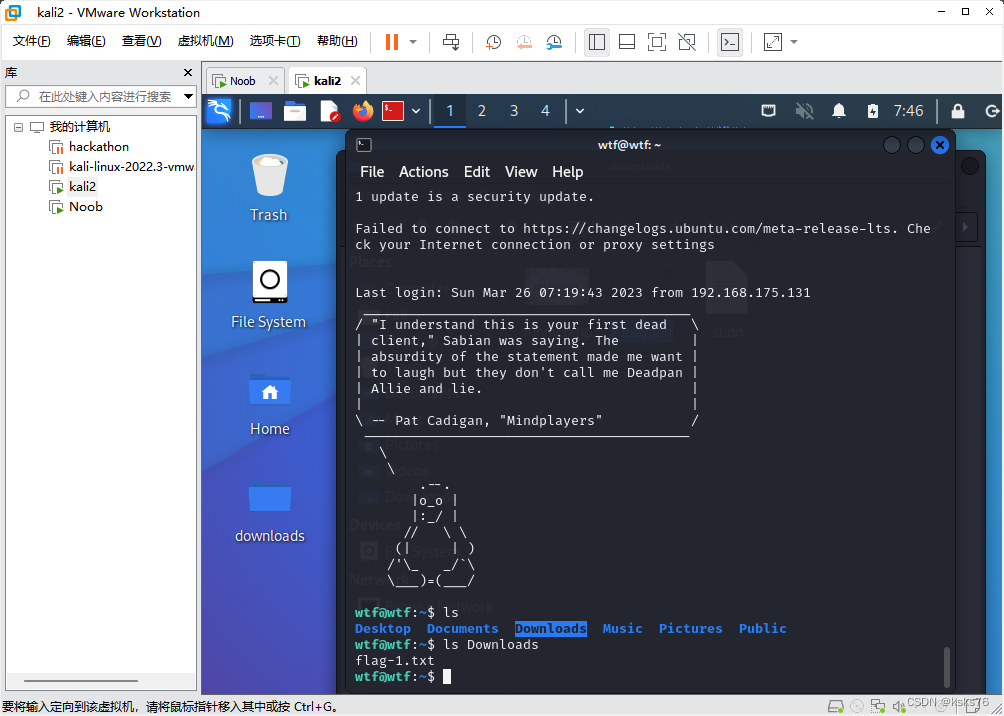

ls查看文件发现有接着看看他的文档和下载文件啥

发现flag文件

得到flag

5934

5934

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?