一、什么是文件包含漏洞

文件包含漏洞

文件包含漏洞(File Inclusion Vulnerability)是指应用程序中存在的一种安全漏洞,攻击者通过利用该漏洞可以在应用程序中执行任意代码。文件包含漏洞通常出现在动态网页中,攻击者通过在URL中注入恶意代码,使应用程序将恶意代码作为正常代码执行。这种漏洞的危害性很大,攻击者可以利用该漏洞窃取敏感信息、篡改数据、控制服务器等。

这是较为官方的一个解释,其实用我们自己的话解释就是:开发人员在开发程序的时候,每次都需要使用某一个或者是某几个文件中的代码,这样很不方便,为了这个方便性,他会将被包含的文件设置成为一个变量,然后这样的话就可以非常方便的调用这些文件。但是开发人员只考虑到了调用的方便性,没有考虑用户是否也可以调用这些文件,当然也就没有做任何的限制,这就导致了攻击者会去利用这个特征进行一些恶意操作。需要注意的是文件包含本身其实没有漏洞的,这是属于开发人员的疏忽而导致的。(sb在旁边非常影响我发挥)

本地包含

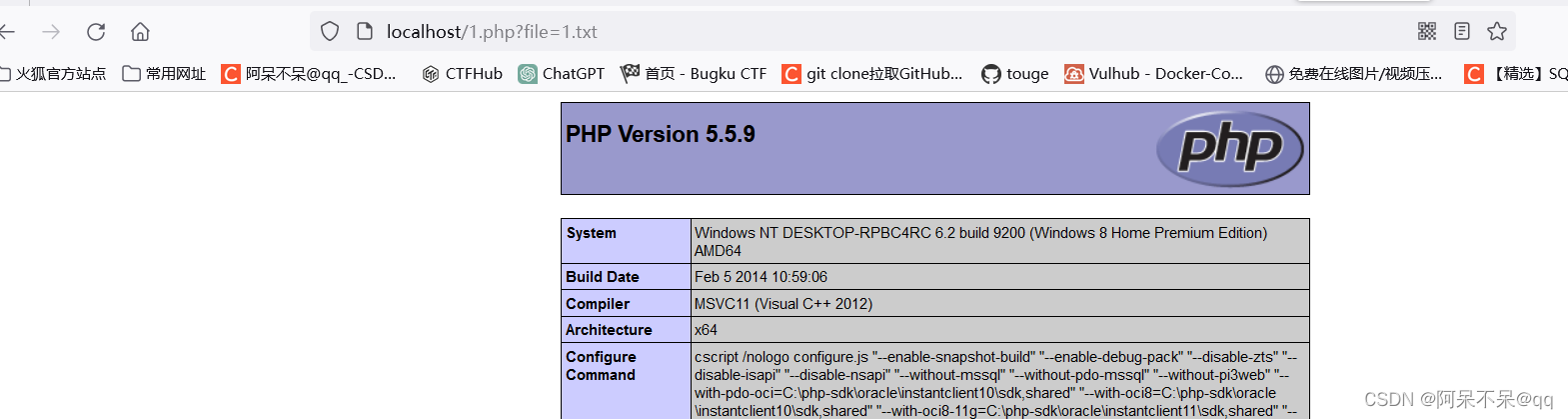

1、新建一个1.php文件,里面写上简单的代码语句

<?php

$file=$_GET['file'];

include($file);

?>这段代码的意思是GET传参,赋值给变量file,然后包含这个变量file,而GET传进来的参数必须是我们的WWW目录下有的参数

然后再在www目录下创建一个1.txt文件 其中写入这个phpinfo代码语句

<?php phpinfo();?>

最后访问一下

常用的文件包含函数

以PHP为例,常用的文件包含函数有以下四种

include(),require(),include_once(),require_once()

区别如下:

require():找不到被包含的文件会产生致命错误,并停止脚本运行

include():找不到被包含的文件只会产生警告,脚本继续执行

require_once()与require()类似:唯一的区别是如果该文件的代码已经被包含,则不会再次包含

include_once()与include()类似:唯一的区别是如果该文件的代码已经被包含,则不会再次包含

例题 ctfhub文件包含

开启环境

先利用文件包含漏洞 提交shell.txt

?file=shell.txt

解释一下这个shell

所以我们利用这个shell 看一下系统的当前目录内容

发现这级目录啥都没有

查看一下上级目录ctfhub=system("ls /");

发现flag 打开flag文件 ctfhub=system("cat /flag");

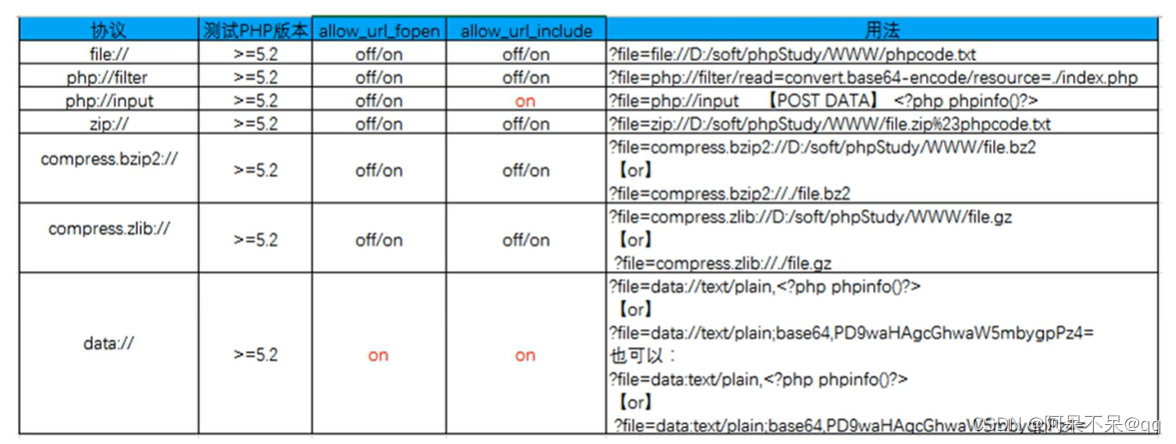

php伪协议

几种比较常用的

大致种类

1.Input2.Filter3.file3.Phar4.Zip

1 input

变量=php://input,然后同时post想运行的语句

场景:文件包含

例如:

http://127.0.0.1/cmd.php?cmd=php://input

POST数据:<?php phpinfo()?>

注意:

当enctype="multipart/form-data"的时候 php://input` 是无效的遇到file_get_contents() 要想到用php://input绕过。(file_get_contents()是 PHP 中用于读取文件内容的函数。它的作用是将文件的内容读取为一个字符串,并返回这个字符串。这个函数可以用于读取本地文件、URL(如果允许远程获取文件内容),以及其他支持的流。)

hackbar抽风的时候建议用burpsuite

2 file

用于访问服务端本地文件

用法:变量=file://文件地址

场景:文件包含

用于访问本地文件系统,并且不受allow_url_fopen,allow_url_include影响

file://协议主要用于访问文件(绝对路径、相对路径以及网络路径)

比如:http://www.xx.com?file=file:///etc/passsword

3 filter

php://filter 是 PHP 中的一种流过滤器(stream filter),用于在流上应用过滤器。它允许开发者使用各种过滤器对流进行操作,例如读取、写入或转换数据。

常用于文件包含想要获取php文件的源代码时 将文件内容编码后 php代码不会被执行 从而可以看到文件源代码

php://filter可以获取指定文件源码。当它与包含函数结合时,php://filter流会被当作php文件执行。所以我们一般对其进行编码,让其不执行。从而导致 任意文件读取。

常用格式

php://filter/<filter_name>/resource=<scheme>://<target>

<filter_name>是要应用的过滤器名称,可以是 PHP 内置的过滤器名(例如string.toupper将数据转换为大写)或用户自定义的过滤器名。<scheme>是目标流的协议(例如file、http等)。<target>是要过滤的目标流的路径或标识符。

例如

php://filter/read=convert.base64-encode/resource=index.php

php://filter/resource=index.php

利用filter协议读文件±,将index.php通过base64编码后进行输出。这样做的好处就是如果不进行编码,文件包含后就不会有输出结果,而是当做php文件执行了,而通过编码后则可以读取文件源码。

而使用的convert.base64-encode,就是一种过滤器。

下面介绍一些常用的过滤器

- string.toupper: 将字符串转换为大写。

- string.tolower: 将字符串转换为小写。

- string.strip_tags: 去除 HTML 和 PHP 标记。(这个过滤器就比较有意思,用来处理掉读入的所有标签,例如XML的等等。在绕过死亡exit大有用处。)

- convert.base64-encode: 将数据编码为 Base64。

- convert.base64-decode: 解码 Base64 编码的数据。

- zlib.deflate: 使用 zlib 压缩数据。

- zlib.inflate: 解压缩经过 zlib 压缩的数据。

- convert.iconv.*: 提供字符编码转换,例如

convert.iconv.utf-8/cp1252可以将 UTF-8 转换为 Windows-1252 编码。(有的时候当convert被过滤的时候可以用iconv来绕过) - bzip2.compress: 使用 bzip2 压缩数据。

- bzip2.decompress: 解压缩经过 bzip2 压缩的数据。

目前遇到的就这么多 以后遇到会再更近

参考链接PHP伪协议详解

例题ctfhub-php//:input

开启环境

题目提示要用php//:input这个伪协议

于是在url中输入

?file=php://input

例题 ctfhub读取源代码

1.进来发现题目直接给出flag的位置了,用之前的php://input伪协议burp改包发现不管用了,应该是allow_url_include:off 了(默认off,on状态php://input伪协议才可以使用)。

2.我们可以用php://filter实现对文件的访问

?file=php://filter/resource=/flag

5111

5111

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?