典型攻击链

本年度,伏影实验室根据 CNCERT物联网

威胁情报平台及绿盟威胁识别系统监测数据,在检测僵尸 网络威胁与网络攻击事件时发现,Mirai 变种 Fetch 家族使用了最新的攻击链进行攻击。而在发现该攻 击事件的前 3 个小时左右,国外论坛才刚刚披露相关利用。这足以说明:僵尸网络运营者的情报转化能 力已经远远超出防御方的固有认知。因此本节将 Fetch 家族利用的两条攻击链作为年度攻击事件进行介绍。CVE-2020-12109 与 CVE-2020-12110

Fetch 家族使用了两个已知漏洞 CVE-2020-12109 和 CVE-2020-12110。 该利用链的流程如下:

- 先使用 payload:POST /login.fcgi 进行默认口令登录认证绕过。

- 再发送 payload:POST /setbonjoursetting.fcgi 和 POST /setsysname.fcgi(CVE-2020-12109)

进行命令执行。

此外,攻击者结合 CVE-2020-12110,可解密 FTP 服务器

密码、PPPoE 用户名密码、SMTP 服务用 户名密码以及 DDNS用户名密码。

图 4 漏洞利用链代码片段

在该样本被发现之前,仅有人发布 CVE-2020-12109 漏洞的 POC 信息以及漏洞原理的简要分析, 并未完全指出漏洞的利用思路。此次披露的攻击链可以结合 CVE-2020-12110 硬编码加密密钥漏洞组合 使用,获取敏感数据,其公布时间与 CVE-2020-12109 相同。

CVE-2019-6971 与 CVE-2017-13772

除使用新披露的攻击链之外,Fetch 家族还使用了一个已知的攻击链,该攻击链在 2017 年 10 月被 公布,且附带详细的漏洞利用代码及原理分析。

该利用链影响平台有:TP-Link WR940N WiFi 路由器

,硬件版本为 4。9

该利用链利用流程如下:

- 先使用 payload 进行登录认证绕过。

Get /userRpm/LoginRpm.html

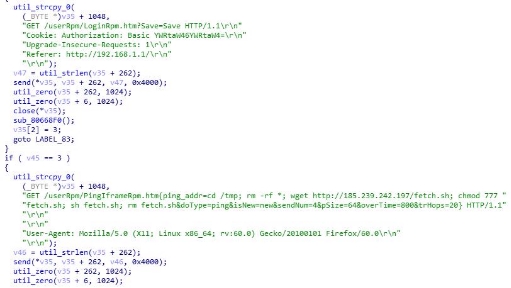

(CVE-2019-6971 TP-Link TL-WR1043ND 2 - Authentication Bypass 漏洞) - 再发送 payload,GET /userRpm/PingIframeRpm.htm(CVE-2017-13772)进行命令执行。

图 5 漏洞利用链代码片段

此漏洞利用链也是第一次在 Mirai 系列的恶意家族中发现,此前并未有人详细描述这类攻击链具体 利用代码。这表明,在 GitHub 或 MSF 平台公布的漏洞利用链均会被攻击者直接获取,快速转化为利用 代码并部署。

僵尸网络 DDoS 攻击活动分析

2020 年,伏影实验室 bothunter 监控系统发现了超过百万的 DDoS 攻击指令数和超过 16 万起攻击 事件。在监测过程中发现,DDoS活动具有周期性,存在低谷期和高峰期。该现象可能与本年度“净网” 活动相关:2020 年 4 月起,公安部

网络安全保卫局启动“净网 2020”专项行动,严厉打击网络犯罪活 动,下图亦显示了 4 月以后 DDoS 攻击活动的下降趋势。7 月,在网络犯罪活动再次抬头的情况下,公安部持续进行“净网行动 ”,再次打击了犯罪活动,DDoS 攻击事件量逐步下降,再次遏制了网络犯罪 活动的抬头倾向。

DDoS 攻击活动的攻击目标分布于世界各地,而中国和美国则是重灾区,这与我们前几年的监控数 据基本一致。

图 7 DDoS 攻击目标国别分布

在攻击方法上来看,利用 UDP、TCP、慢速攻击仍然是僵尸网络进行 DDoS 攻击的主要手段。

年度重点家族盘点―物联网与跨平台僵尸网络家族

本章节将介绍伏影实验室

一直以来投入大量精力监控和分析的僵尸网络家族,在疫情期间,尽管这 些家族的活度或多或少受到了影响,但仍然是网络世界中传播范围最广和影响最大的僵尸网络家族 族群。### 新兴僵尸网络家族

本年度,根据 CNCERT物联网威胁情报平台及绿盟威胁识别系统监测数据,Mozi、Bigviktor、 GoBrut 等新兴 IoT 僵尸网络木马家族因其活度高,技术新颖,成为重点观测对象。这些新型木马有 的采用了全新的通信模式,有的吸收了其他平台木马使用的反侦测手段,有的则转变了攻击方式和主要 攻击目标。

Pink

疫情期间,绿盟科技的威胁捕获系统捕获到了一个针对家用 IoT 设备某品牌的家庭网关进行网络劫 持攻击的恶意软件 pink。通过对家庭网关的分析,可知攻击者的开发攻击套件实现了流量转发、HTTP 流量劫持与修改和广告页嵌入的功能。

- 本案例是首次在家用 IoT 设备中发现进行广告劫持的恶意软件家族;

- 案例中涉及的漏洞为软件 0 day;

- 攻击者使用了 tmpfs 用于删除指定文件,该手段在 IoT 家族中极为少见;

- 攻击者使用的广告劫持技术是目前正在使用的较成熟技术,并非是新技术;

- 攻击者对家用网关及其控制与维护方法非常熟悉;

- 本次事件中发现的恶意组件并非其所有的感染模块,而攻击者目前已经静默。

- 攻击者使用 iptables+netfilter 的组合拳对进行流程劫持修改,继续开发则可以使用中间人攻击 的方式获取用户的通信记录,用户名密码等高敏感度信息。

Mozi

2019 年底出现的 Mozi 僵尸网络木马,在 2020 年前两季度迎来了快速增长。

物联网平台僵尸网络发展至今,控制者已不再满足于基于 TCP 的传统模式,开始探索高隐匿性的 网络模型。作为物联网僵尸网络在 P2P 方向延伸的代表,Mozi 木马使用 DHT协议组成网络结构,并在 DHT网络内部构建 Mozi-DHT僵尸网络。自 19 年被发现以来,Mozi 至今依然在扩大其规模。经过跟踪 分析,今年一季度以来 Mozi 的日均可探索节点已经超过了 10000 个,占据了整个 DHT网络规模的 1% 以上,这表明 Mozi 已发展成为中等规模的僵尸网络,可以对世界范围内的目标尤其是国内的网络节点 发动有威胁的攻击。

从代码构成来看,Mozi 木马并非独立开发,程序的持久化模块和攻击模块复用了一部分 Gafgyt 及 其变种的代码,其功能包括重命名实例、监视 watchdog、添加 iptables 规则等,并支持 UDP、TCP、 HTTP 等常规 DDoS 攻击方式。

Mozi 的传播部分同样使用了常见的方案,对随机或指定的 ip 地址,使用漏洞与 telnet 弱口令爆破 进行攻击,其常用漏洞载荷可实现对 Netgear、Realtek、DLink、Huawei、GPON、Vacron、Zyxel 等厂 家特定型号 IoT 设备的入侵。

下图展示了某 Mozi 节点从加入 DHT网络到执行攻击者指令的过程:

伏影实验室分析发现,Mozi 僵尸网络主要根据地为东亚、欧洲和北美洲,澳大利亚和巴西等国也 有些许分布。中国境内探测到的 Mozi 节点占总数的 25.3%,是 Mozi 僵尸网络的最大来源,而数量第 二的美国占比为 10.3%,第三名的韩国为 7.9%。欧洲区域节点则集中在俄罗斯、德国、法国和波兰等国。 此外,由于 Mozi 的特殊网络模式,其节点分布离散度极大,与传统僵尸网络集中于网络发达地区的普 遍规律截然不同。

Mozi 节点的全球热点分布如下图:

此外,国内某节点的流量数据显示,一季度 IoT 网络漏洞扫描流量的 96% 都由 Mozi 节点发出,这 说明 Mozi 网络仍然处在积极扩张期,致力于控制更多物联网设备。

由于基于 P2P 的网络模式,Mozi 将比传统僵尸网络更难检测和治理。鉴于 Mozi 使用了物联网僵尸 网络的常见传播方式,其最终可能会发展到与 Mirai 与 Gafgyt 等知名僵尸网络同等的规模。

605

605

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?