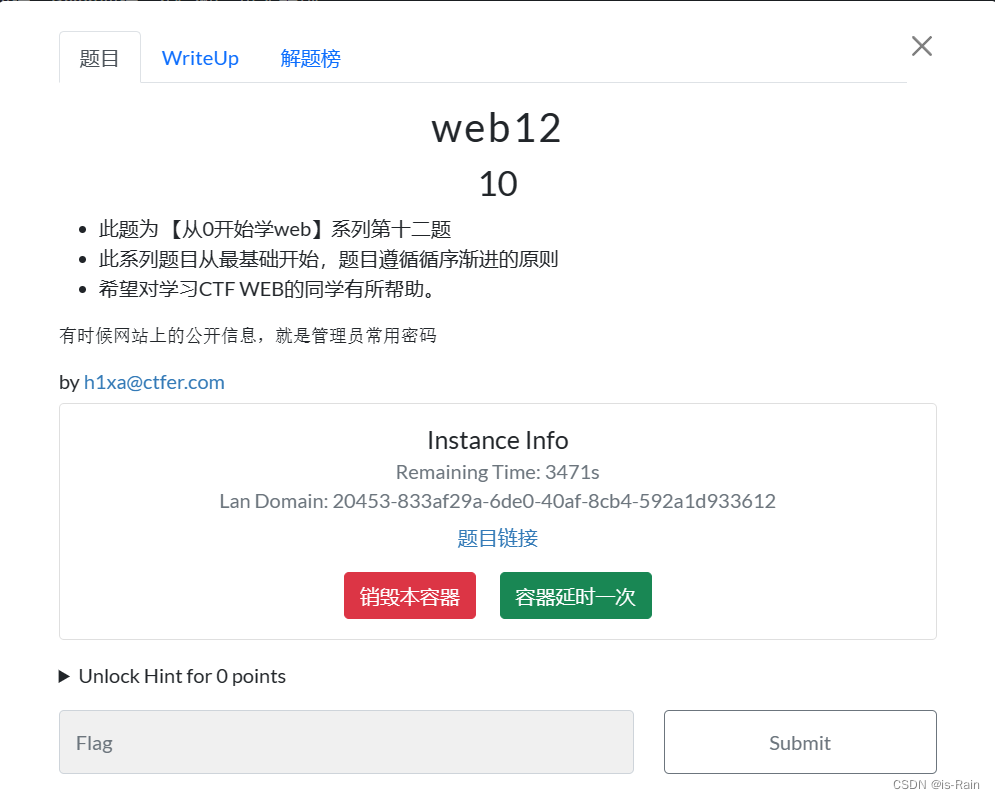

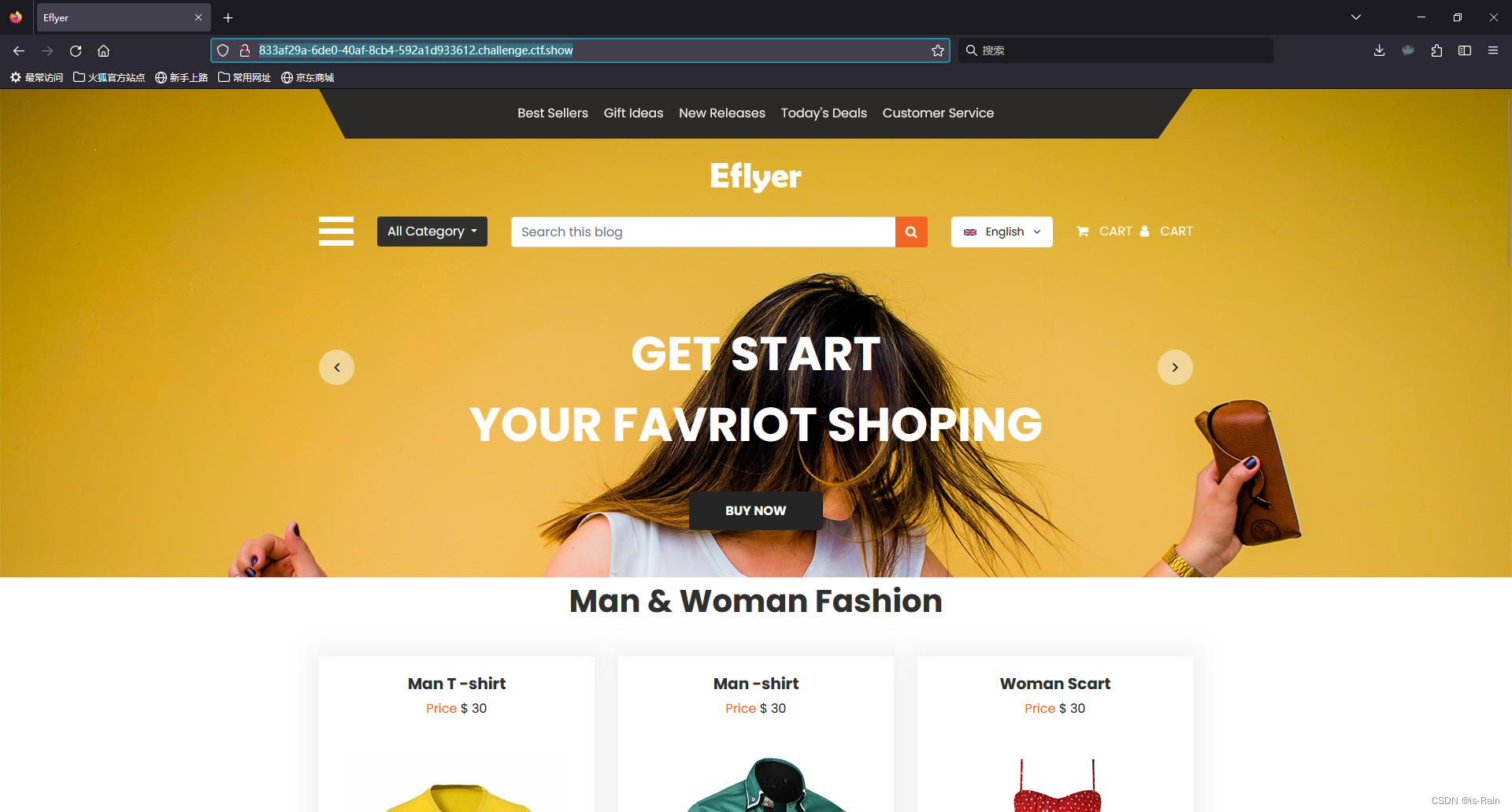

我们先打开题目链接,可以看到如下界面:

根据题目提示:“

有时候网站上的公开信息,就是管理员常用密码”

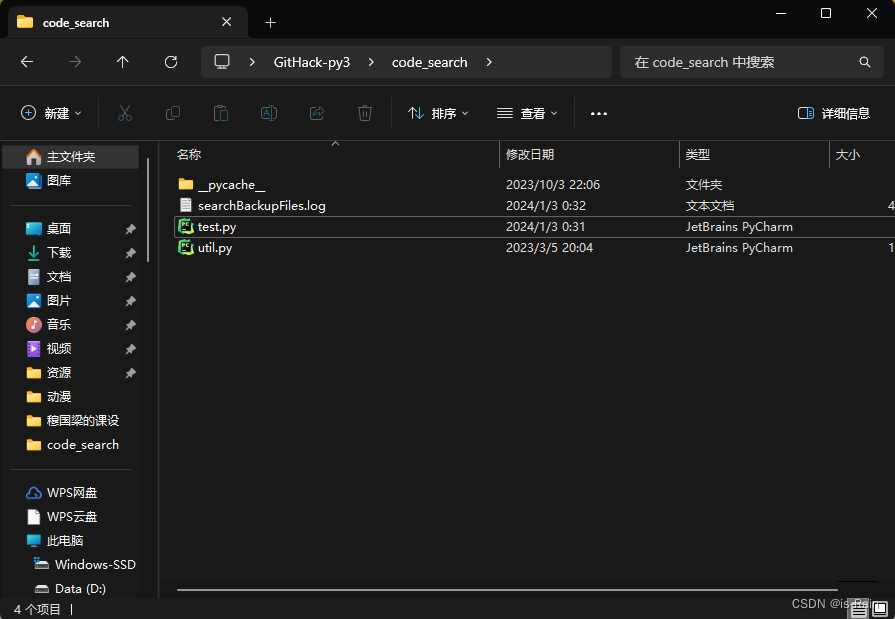

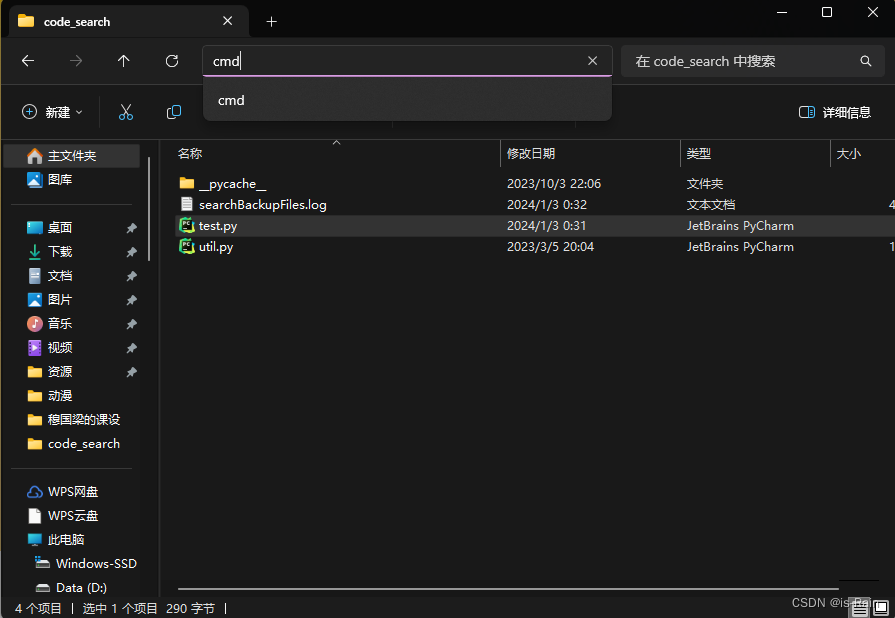

我们老规矩先用code_search扫描一下:

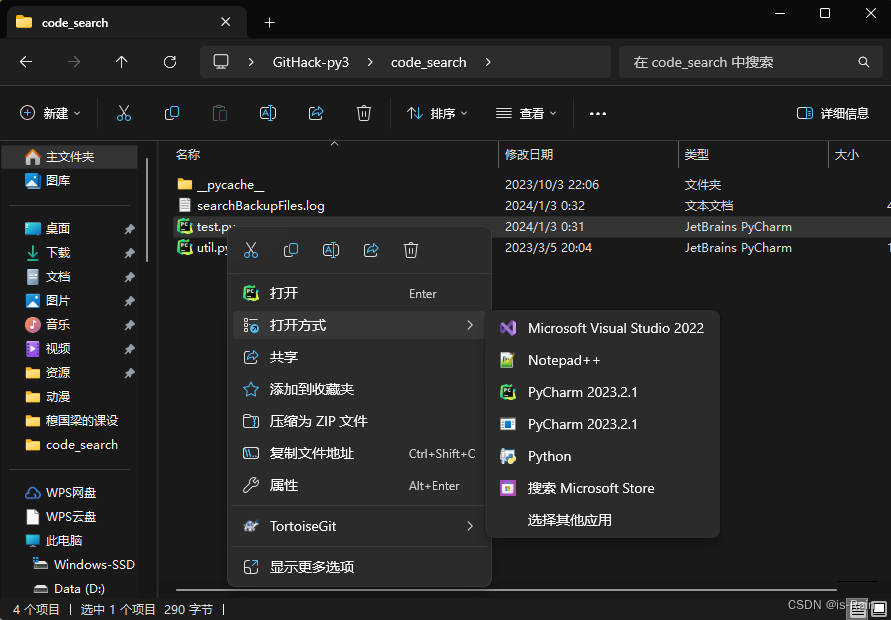

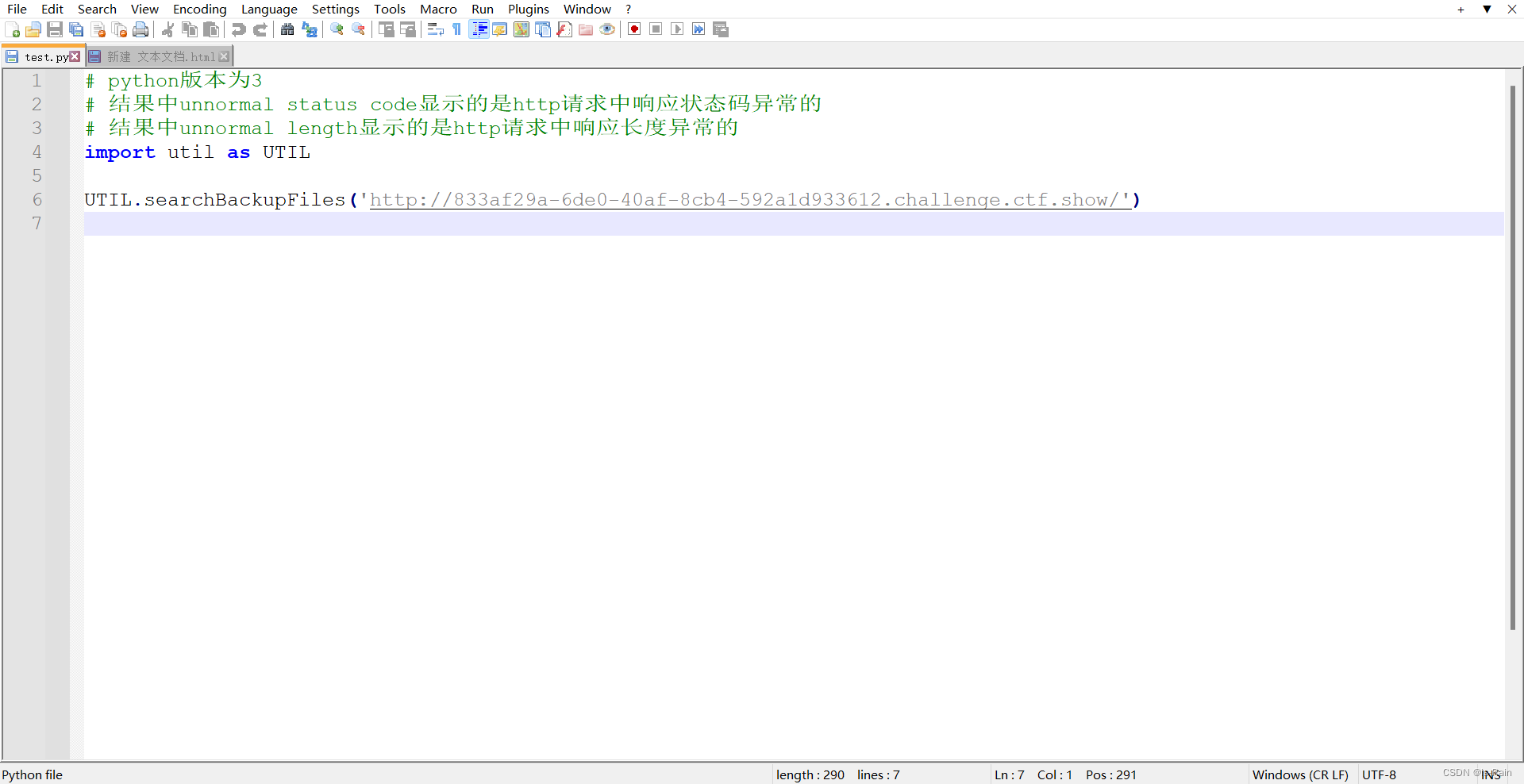

用编辑器打开我们的test.py文件:

把我们的题目链接填到里面:

然后保存,保存之后在在该页面打开命令行:

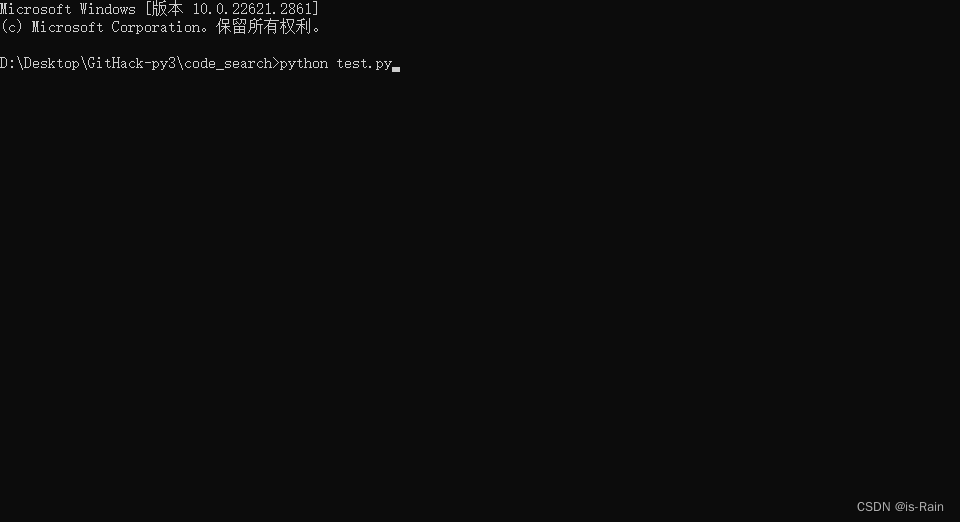

然后像这样输入进去按下回车自动进行扫描:

扫描完成我们会得到如下页面:

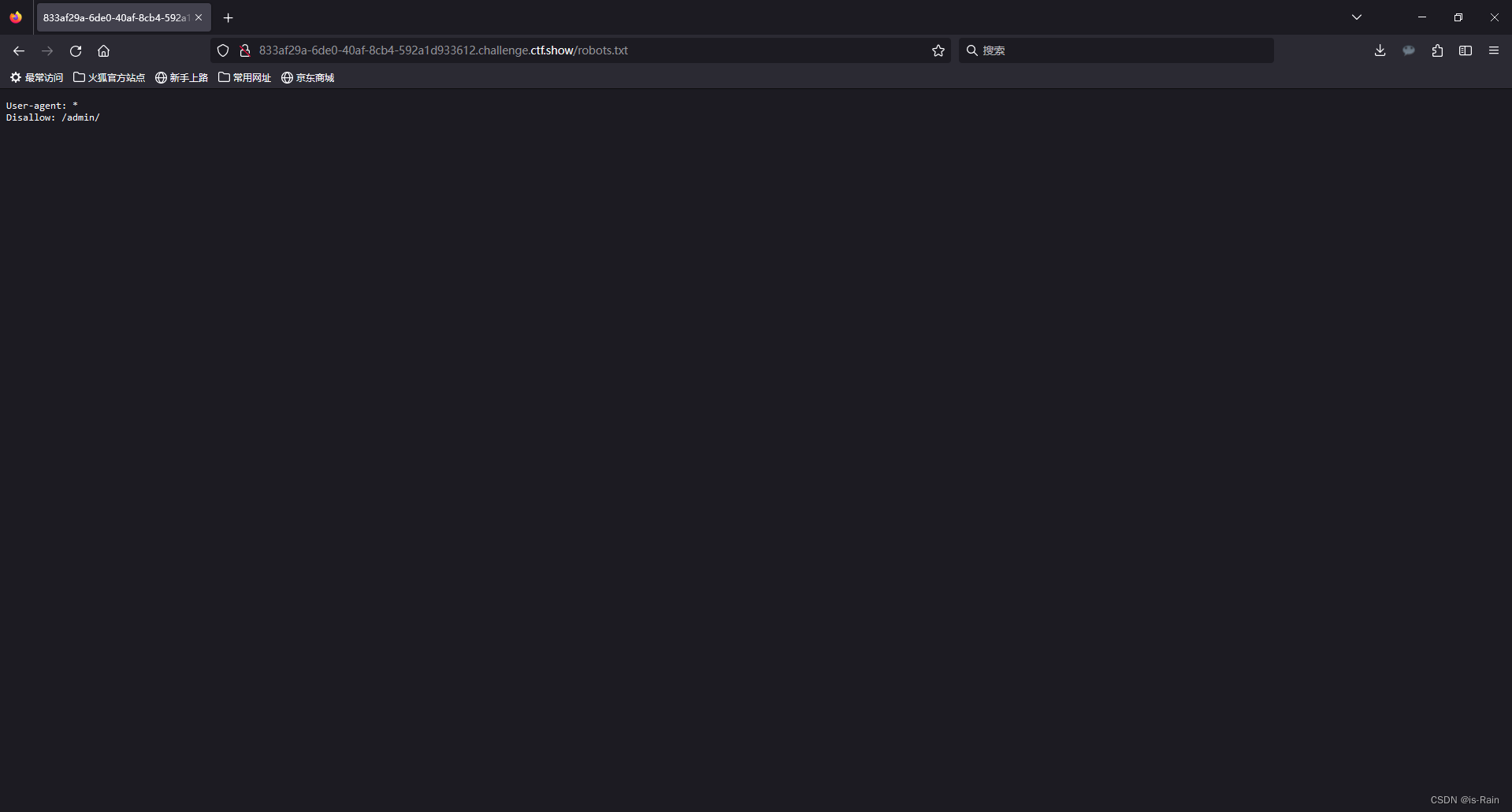

可以看到有个 /robots.txt 的返回码为200,说明有后台文件泄露,我们打开/robots.txt文件,看到如下界面:

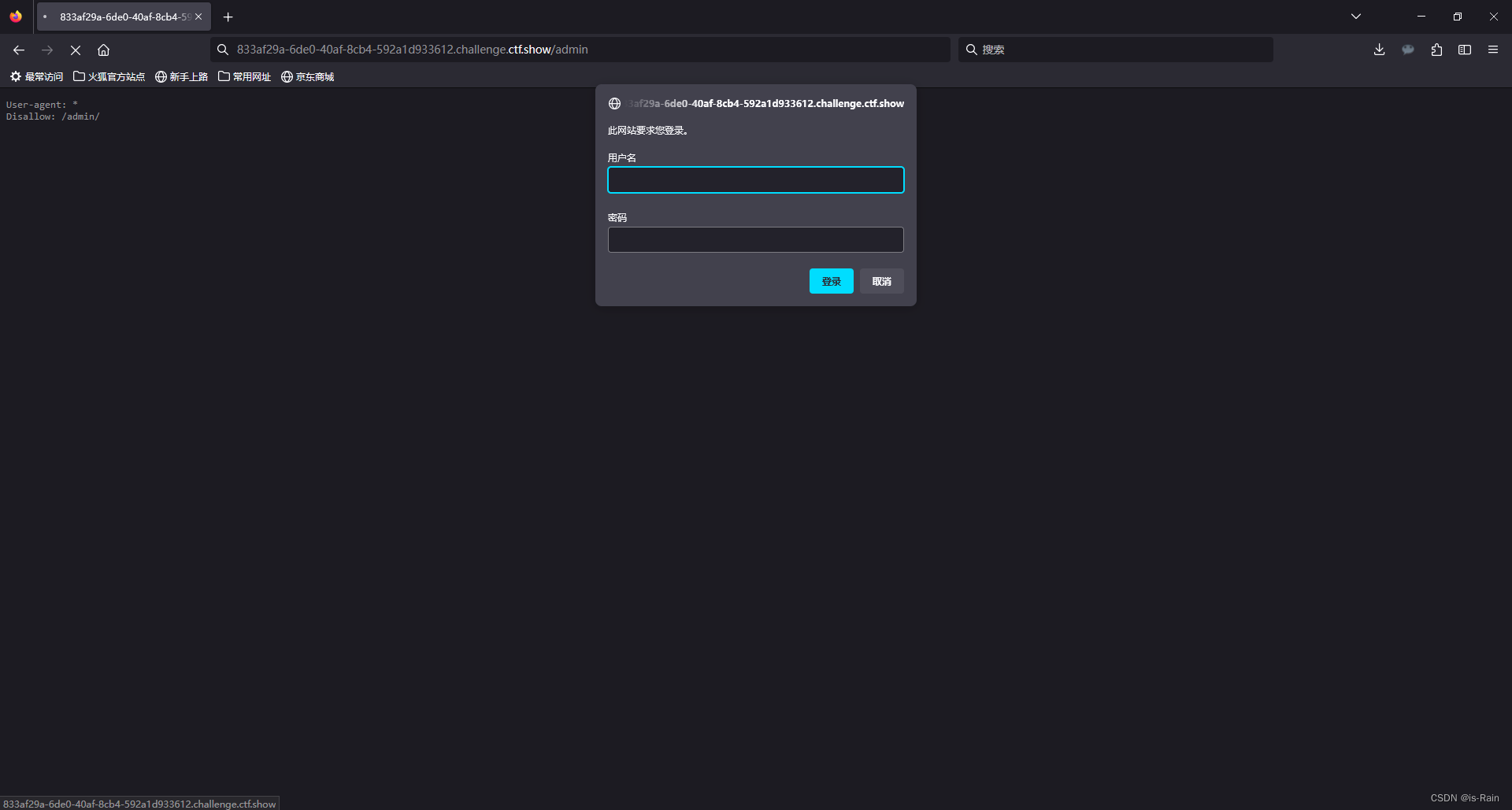

既然看到admin了我们就再查看/admin,可以看到如下界面:

登入用户名可以看到就是admin,然后题目提示又为:

“有时候网站上的公开信息,就是管理员常用密码”

最后我们在网页最底下看到一个联系电话特别像登陆密码,我们尝试一下,发现果然是登陆密码:

推荐还是抓个包哈,因为这种一般可以尝试一下密码爆破,抓包发现是通过base64加密的账号密码

修改用户名:密码然后base64加密后写入发送包,得到flag

467

467

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?