老样子先打开题目,看看题目提示里提示了啥。

我们一眼就可以看到题目提示为:“

公开的信息比如邮箱,可能造成信息泄露,产生严重后果”

我们再打开题目链接:并没有发现什么有价值的东西

这时候用老办法:查看网页源代码、抓包、dirsearch,dirsearch发现存在可以访问的/admin/

进入看看,哟,后台登陆界面,根据提示尝试输入外面找到的邮箱,尝试失败

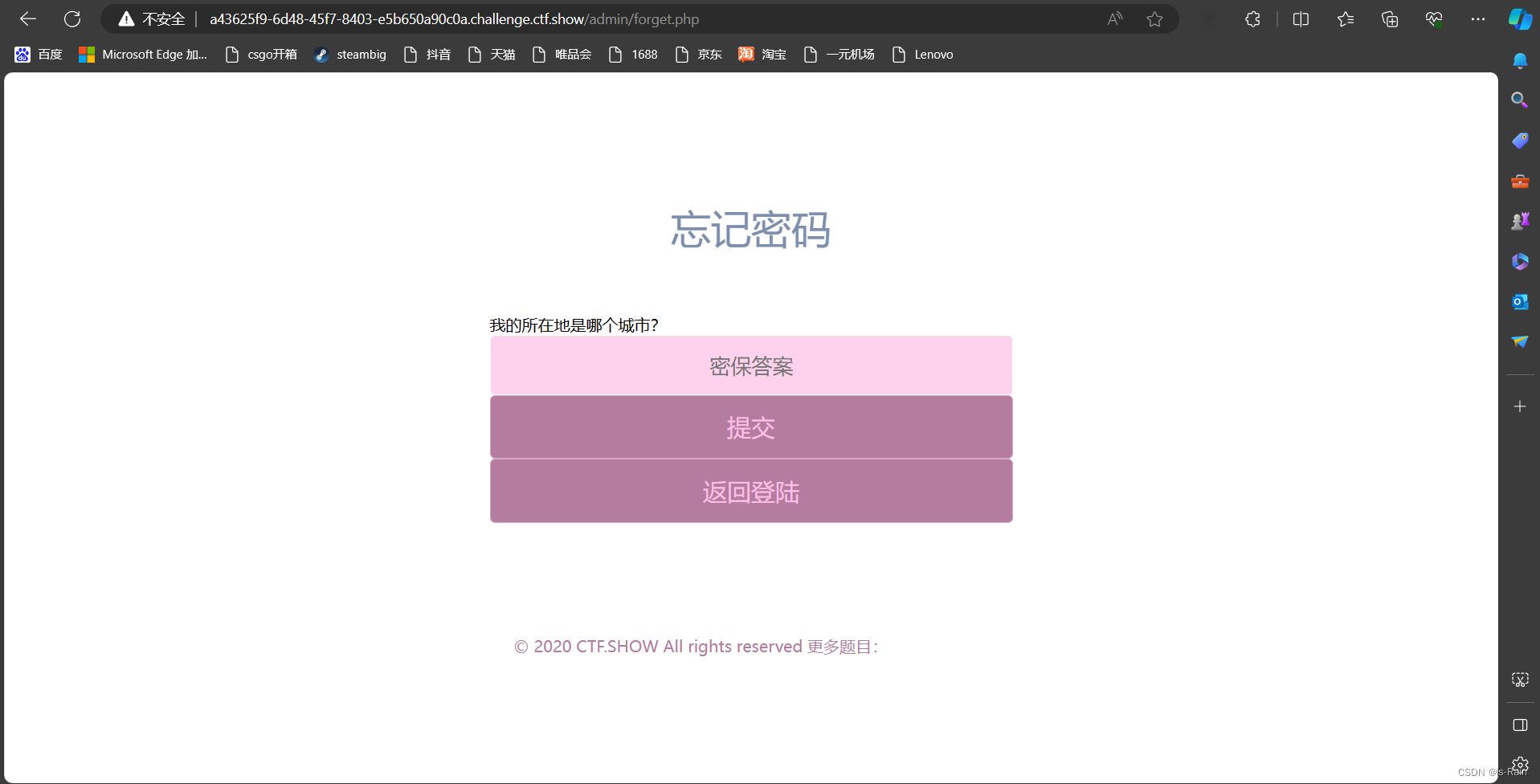

用户名依然默认为admin ,密码尝试qq和qq邮箱发现都不对,但是发现忘记密码可以打开,密保问题是问地址在哪,直接去qq搜索就可以看到地址

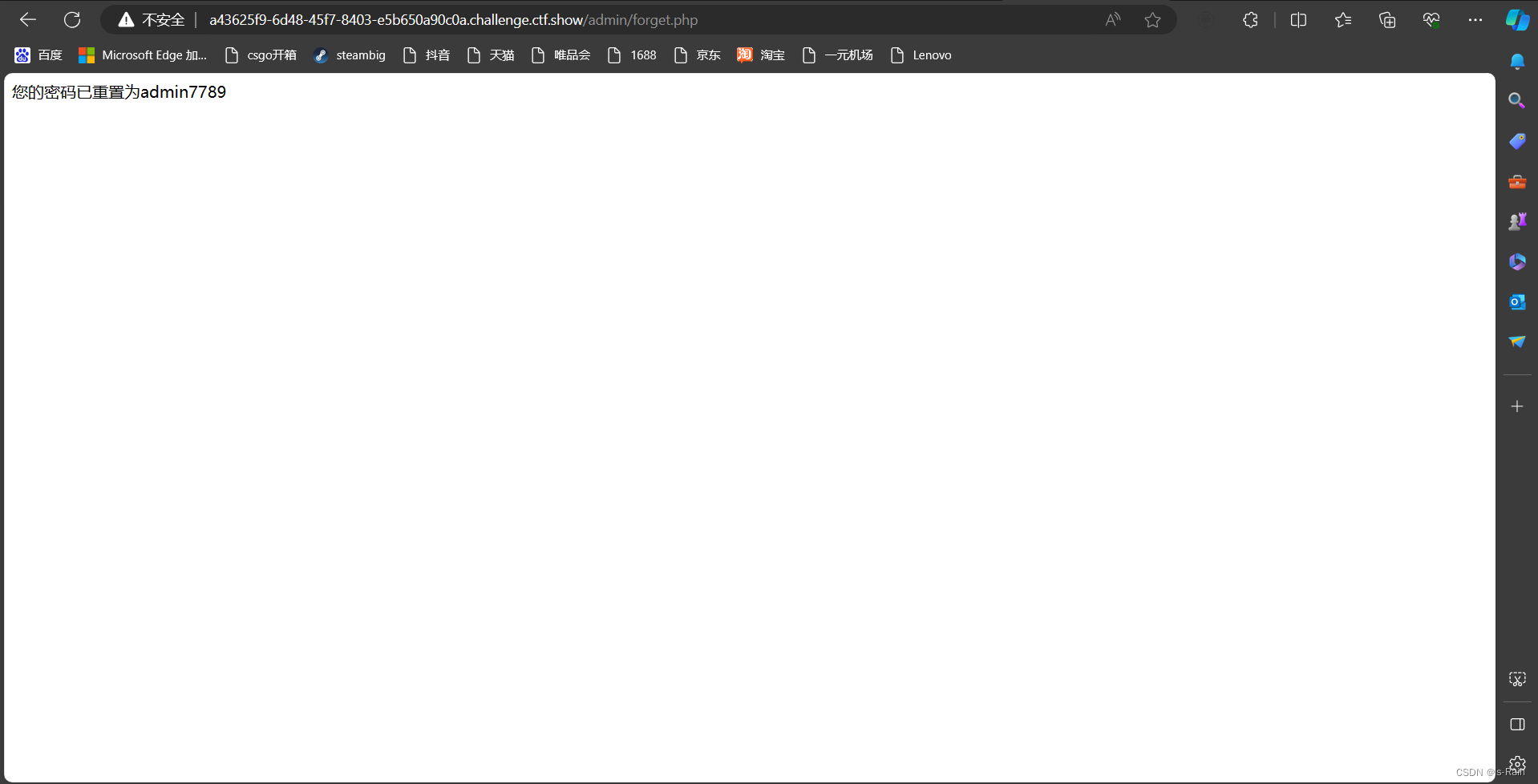

成功过后发现密码已经被重置,那我们就用新密码登陆后台:

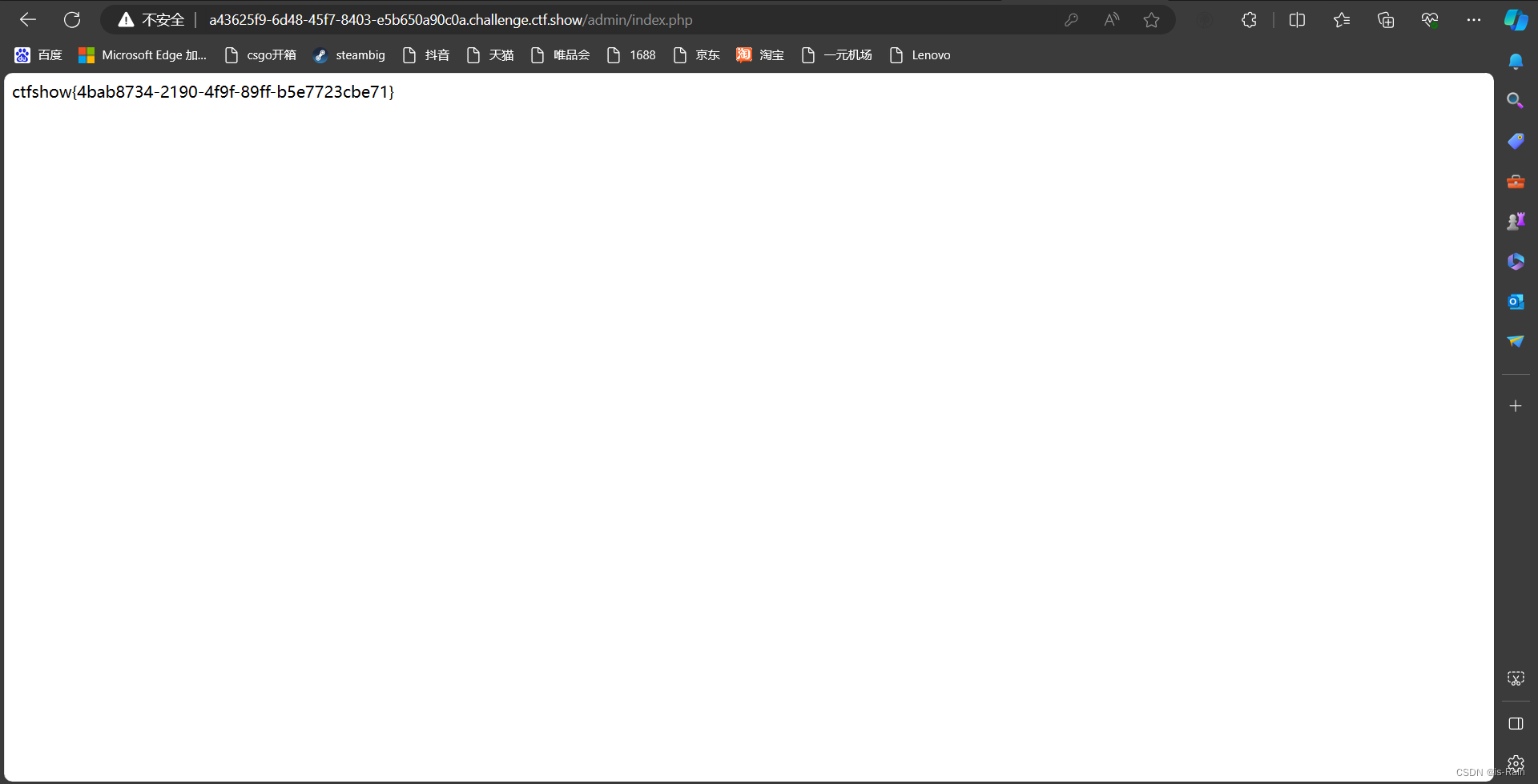

这样就找到了flag.

这题也就解完了,小伙伴们快去亲手尝试一下吧!!!

本文描述了一次通过观察题目提示、网页源代码分析和利用dirsearch工具发现网站后台漏洞的过程,最终通过找回密保问题解决密码并获取flag。案例展示了现实中的信息安全挑战和应对策略。

本文描述了一次通过观察题目提示、网页源代码分析和利用dirsearch工具发现网站后台漏洞的过程,最终通过找回密保问题解决密码并获取flag。案例展示了现实中的信息安全挑战和应对策略。

1375

1375

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?