首先第一步将下载的文件拖进FUPX中进行查壳,发现没壳且是64位的

再将文件拖进IDA64中

先在边栏查看main函数再按F5查看伪代码

先在边栏查看main函数再按F5查看伪代码

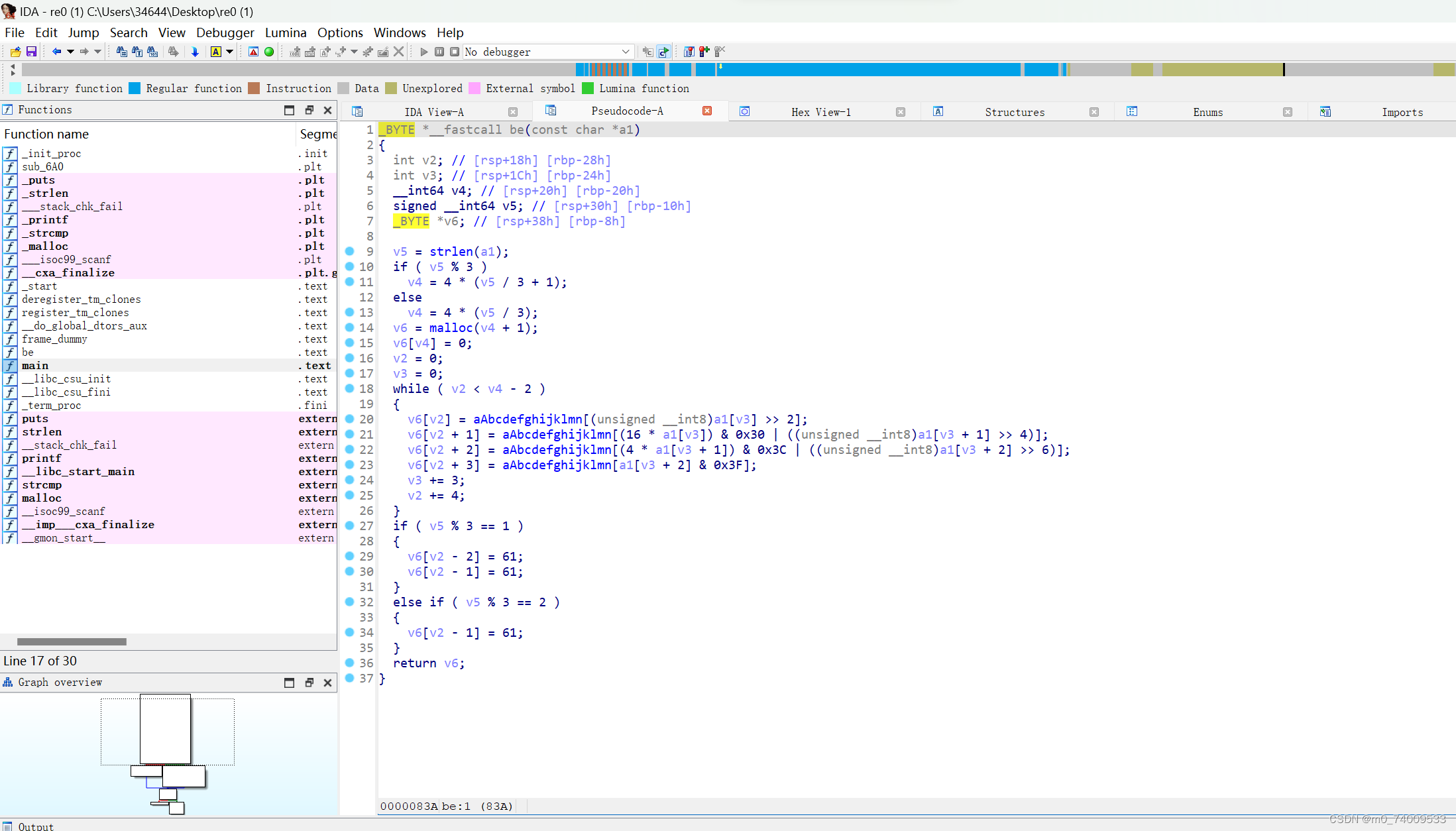

首先对v10初始化,然后输入password,v10,可以猜测v10就是flag,函数经过三次be()函数之后,与一段字符串进行比较,点进be函数我们可以发现

发现这是一个base64加密,先对v5做解密变成了v4,对v4解密变成了v3,再对v3解密变成了v10即可以得到flag

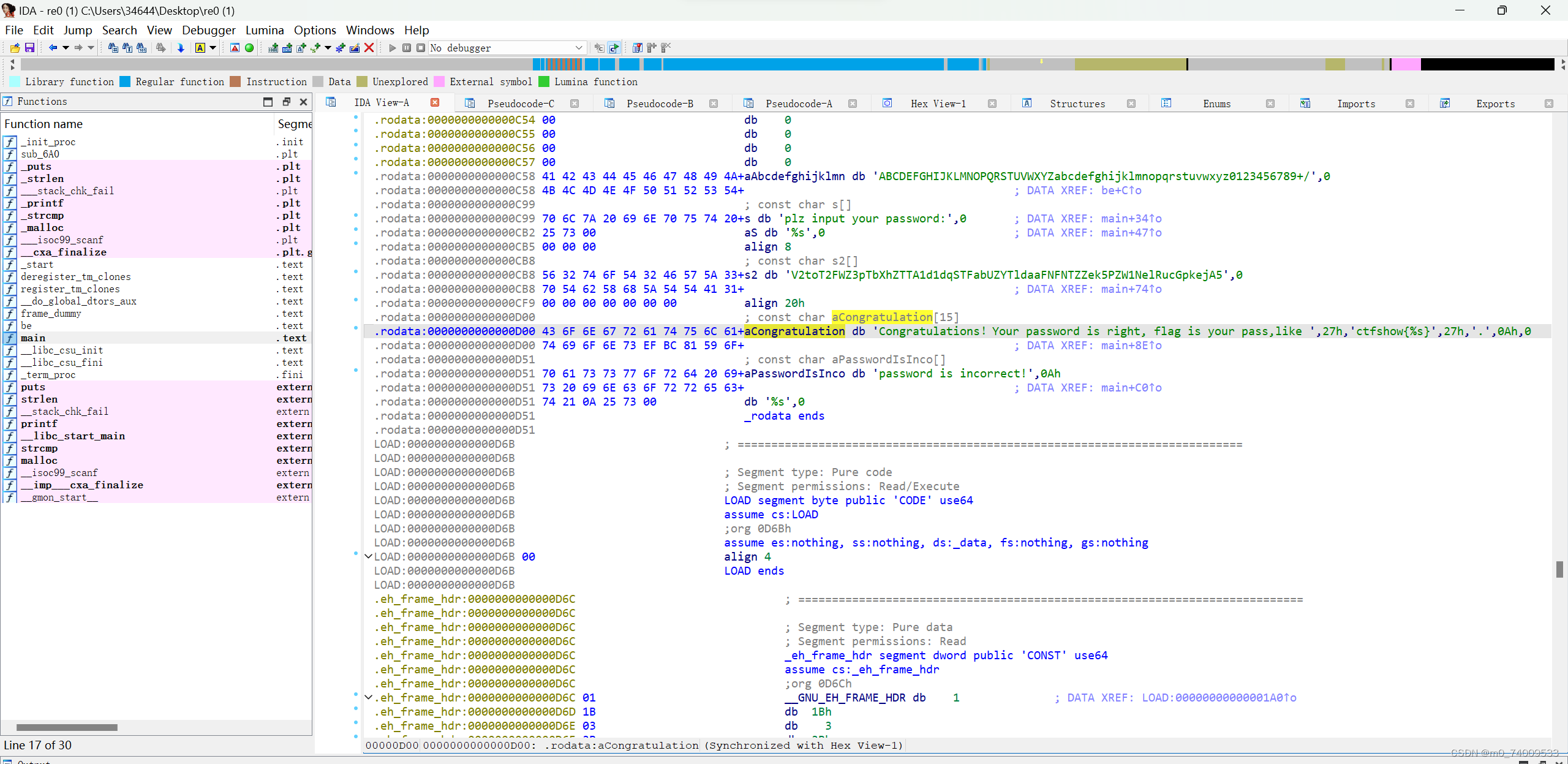

V5:V2toT2FWZ3pTbXhZTTA1d1dqSTFabUZYTldaaFNFNTZZek5PZW1NelRucGpkejA5

点击aAbcdefghijklm可以得到

可能有人有疑问密文为什么不是ABCDEGFGHIJKLM....因为他是前面aAbcdefghijklmn:Base64 编码字符集,包含 A-Z、a-z、0-9、+ 和 /;

我们可以去随波逐流里面进行加密

得到结果就是dsb_re_sign_in_hsssssssss

得到结果就是dsb_re_sign_in_hsssssssss

点击format,然后按a变成字符串形式

所以得到的flag是ctfshow{dsb_re_sign_in_hsssssssss}

2388

2388

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?