业务系统加固

业务系统包含哪些系统?

业务系统漏洞面临的风险

1web风险

2漏洞扫描,端口扫描

3系统漏洞

4逻辑漏洞

5 信息泄露

6拒绝服务

7口令爆破

加固方式:

在风险加上修复

1web漏洞:

危害

包括csrf,xss,口令破解等等

修复:

打补丁,升级软件,减少暴露面,安全策略建设

2漏洞扫

22:ssh

25smtp

80 http

443 https

3系统漏洞

危害

提升权限,木马后门,口令破解,服务漏洞

修复

设置密码复杂度,定期检查木马,关掉不必要服务,分配用户权限

4 业务逻辑漏洞

5信息泄露

危害

有利于对服务器的渗透

6拒绝服务攻击

危害

用户向服务器发送数据掉线,服务器返回数据会一直重新发送,消耗资源,第三次握手无法完成

安全设备加固

安全设备简介:可根据等保提出的"一个中心,三层防护,安全管理中心,区域边界类,通信网络安全类,计算机环境安全类,

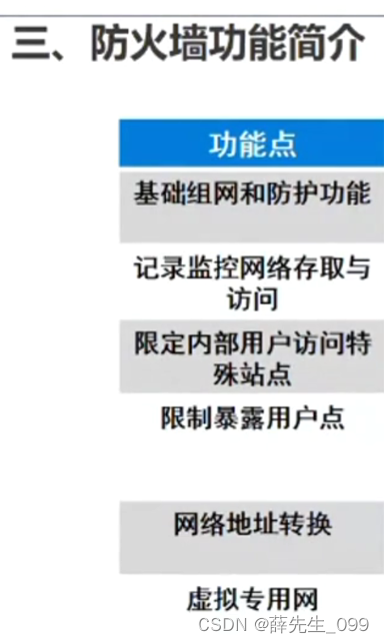

防火墙功能简介:隔离,访问控制

4防火墙部署简介

trust(受信任区域):区域内部受信任区域

dmz(非军事化区域)用于部署企业内部或外部网络之间的小网络区域

untrust(非授信区域)常用于外部的非授信任区域

5防火墙的安全策略的基本概念

安全策略的介绍:

安全策略是有匹配条件和动作动作的控制规则,防火墙将流量的属性和安全策略匹配,若所有条件匹配则通过。

防火墙的基本作用:

免受不信任网络攻击,但建立两个网络间的通信

安全策略的作用:对合法的数据进行检验,是符合策略通过

网络设备加固

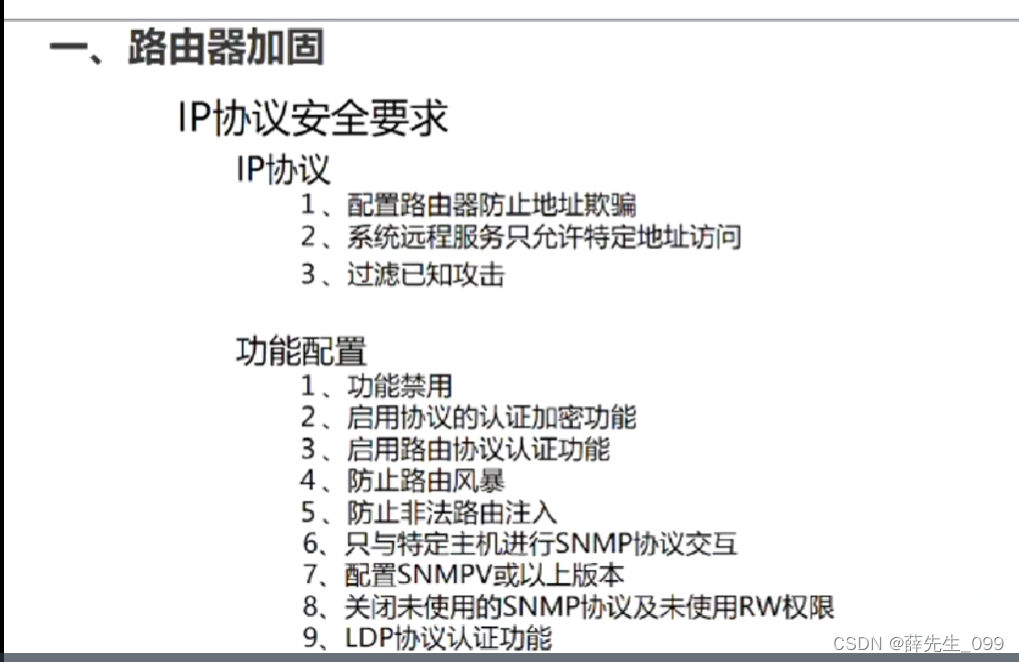

路由器加固:

账号管理:

账号分配,删除无用账号,权限分配

口令

复杂度,静态密码以密文形式存放

授权

用ip协议进行远程维护的设备用ssh加密

日志安全要求

1 对用户登录记录

2记录用户的操作

3保证时间准确(开启NTP)NTP:检验时间

4远程日志

ip协议安全要求

SNMPV:是SMMP路由协议的第一个版本

交换机加固

账号日志加固等等

1266

1266

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?