Burp Suite(以下简称bp)是一个集成化的渗透测试工具,它集合了多种渗透测试组件,使我们自动化地或手工地能更好的完成对web应用的渗透测试和攻击。在渗透测试中,我们使用bp将使得测试工作变得更加容易和方便,即使在不需要娴熟的技巧的情况下,只有我们熟悉bp的使用,也使得渗透测试工作变得轻松和高效。

实验准备

1、安装Java环境。因为bp工具是基于Java环境编写的工具,要先检查当前主机是否安装Java环境,没有安装Java的需要安装Java环境。

注意:安装的Java版本过高也会导致bp工具无法正常运行,会报错:Burp没有在此版本的Java上完整测试过!

2、安装bp工具。解压bp工具的压缩包,点击“启动.bat”文件,按步骤提示完成

设置浏览器的代理为127.0.0.1,端口号为8080。以火狐浏览器为例,设置步骤如下

工具搭建完毕后,就是实践

这里我选择

BUUCTF Brute 1

操作

- Burp抓包

单独抓包时回显仅用户名错误,考虑先爆破用户名。

添加数据包中账号密码,再发送到intruder

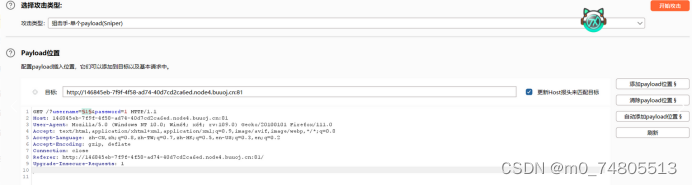

在位置板块选择攻击类型:攻击手。对username添加payload位置

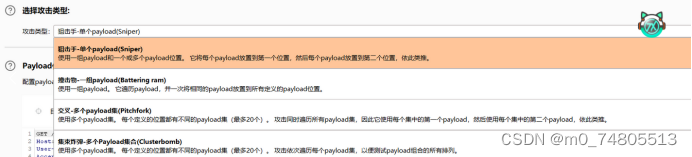

攻击类型说明

Sniper:对变量进行依次破解,仅一个字典

Battering ran:对变量进行同时破解,用户名和密码相同,仅一个字典

即用户名为1密码为1、用户名为2密码为2等进行爆破

pitch fork:每个变量对应一个字典,用户名和密码一一对应,两个字典

即用户名字典的第一个payload与密码字典的第一个payload、用户名字典的第二个

payload与密码字典的第二个payload等进行爆破

Cluster bomb:每个变量对应一个字典,并且交集破解尝试每一个组合,每个用户和每个密码进行匹配,两个字典

即用户名字典的第一个payload与密码字典的第一个至最后一个进行组合爆破、用户名字典的第二个payload与密码字典的第一个至最后一个进行组合爆破等

在payload板块添加字典

启动爆破

找到返回长度异于其它payload的请求(在此实例中即为admin),响应页面回显密码错误,为四位数字。

说明用户名admin是合法的,但密码要求四位数字。

- 爆破密码

对password添加payload位置,如下

在payload板块定义payload集为数值类型,指定数值范围为0000~9999,以1逐次递增,且数值不含小数。如下:

2582

2582

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?