实训目的

了解拒绝服务攻击Dos和分布式拒绝服务攻击DDos原理。

了解Web入侵的一般步骤。

能进行拒绝服务攻击的流量分析。

能进行Web入侵的溯源分析。

实训准备及注意事项

1.硬件:windows攻击机一台、windows、linux服务器各一台。

2.软件:后台扫描工具、phpstudy、靶站两个。

3.严格按照实验步骤进行实验,实验结果以截图的形式进行保留。

实训任务1 Web站点渗透一

- 平台内分别启动靶机(启动即可无需其他操作)和攻击机(左下角课程工具中),后续操作全部在攻击机中完成。

- 在攻击机中根据靶机IP地址使用chrome浏览器打开并浏览靶机中架设的网站。

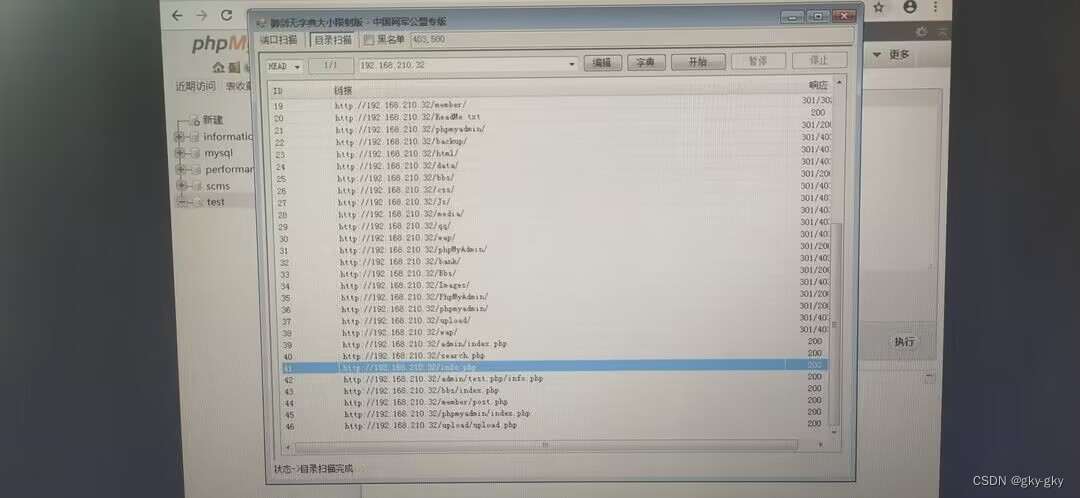

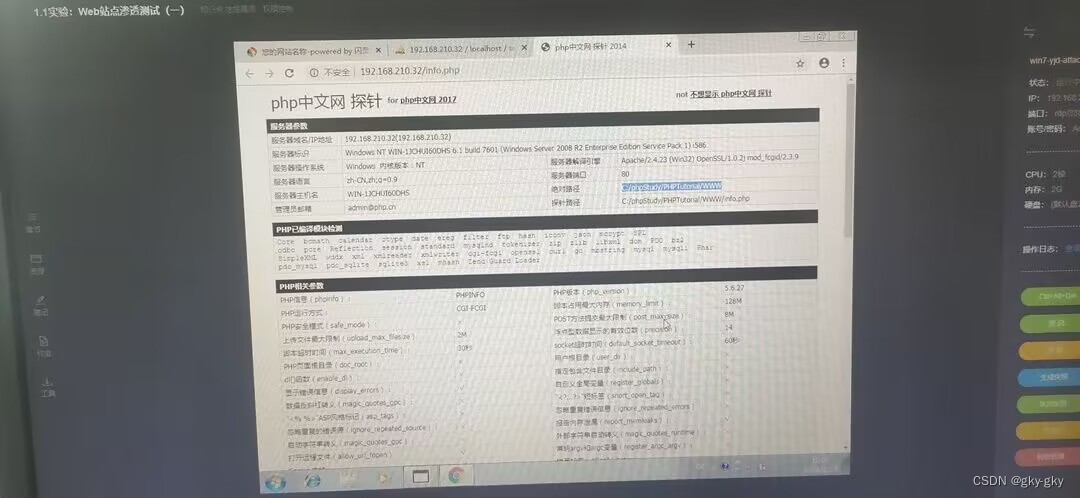

- 合理选择攻击机中的工具对目标Web进行扫描,收集信息,了解web服务器类型,查看是否有可疑端口、地址或文件。

- 根据可疑端口、地址或文件,设法找到网站数据库连接的地址和root密码。

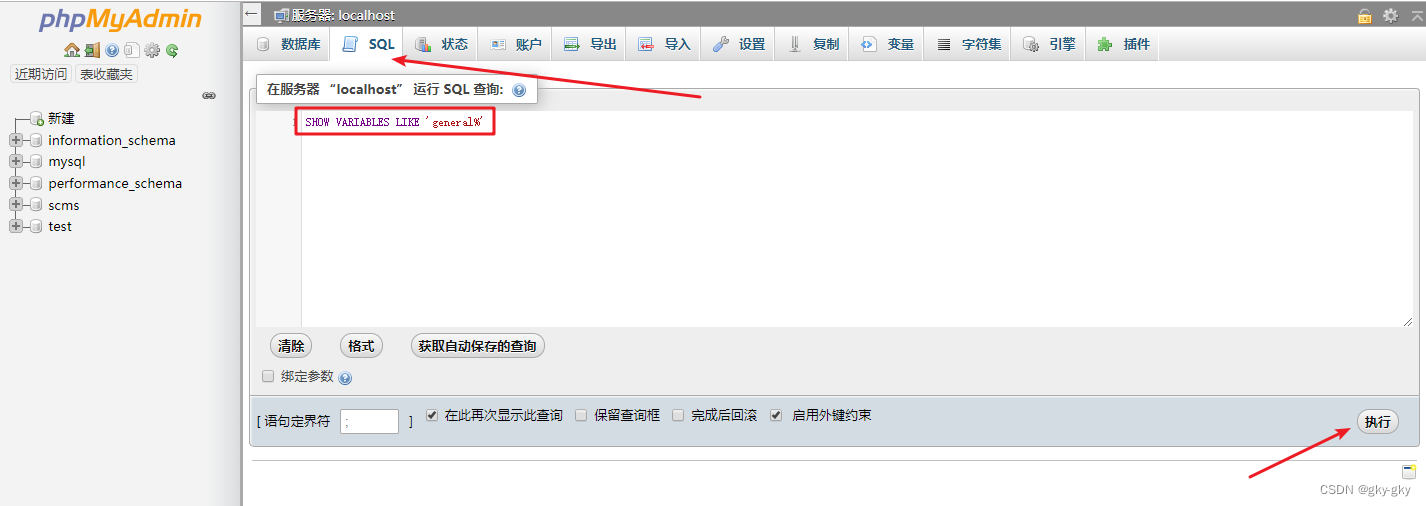

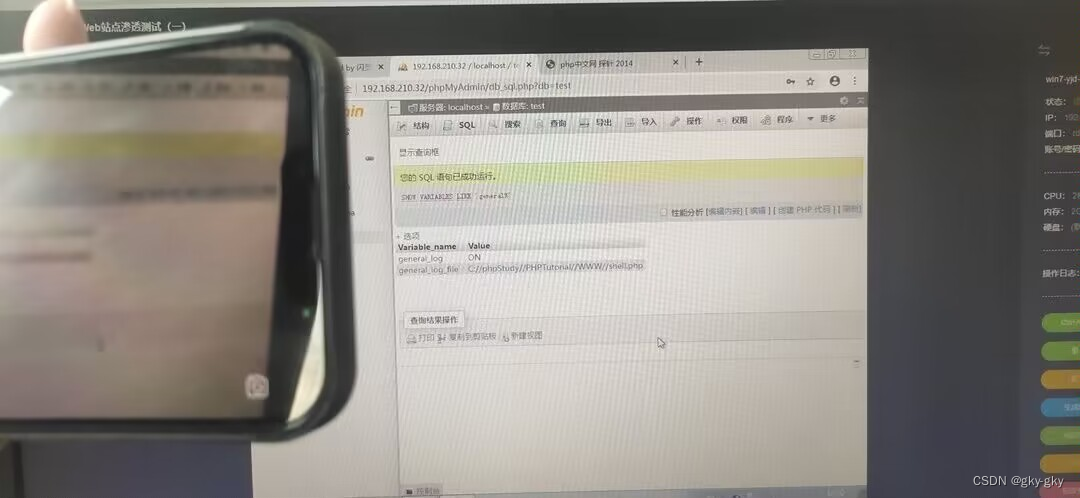

- 以root权限登录网站数据库后,尝试利用日志文件来进行 getshell。首先在 sql 处执行“SHOW VARIABLES LIKE 'general%'”查看是否开启日志功能以及日志文件的保存路径。

- 使用webshell管理工具连接创建的shell.php文件,控制服务器。

实训一操作

1.对网站扫描的结果

2.成功登入数据库后台界面,mysql日志功能成功开启的界面

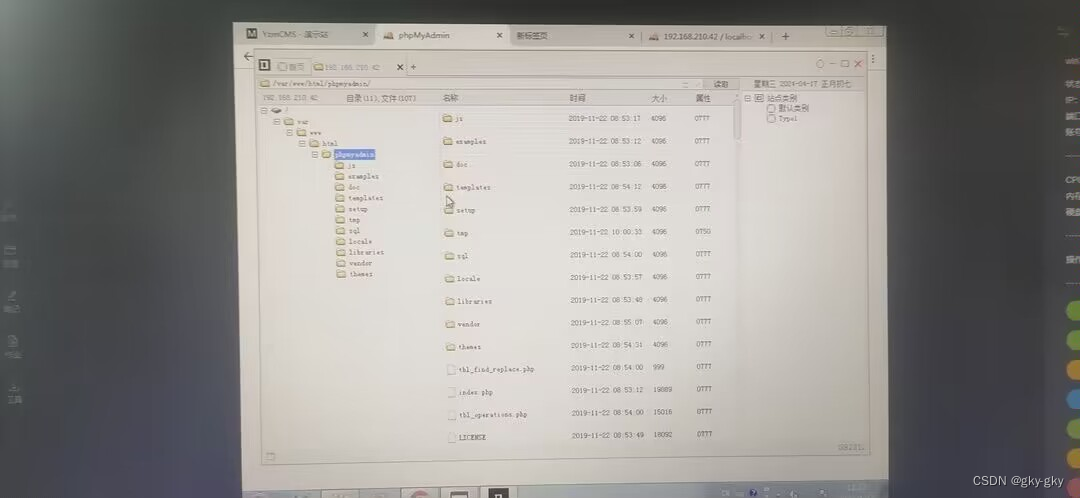

3.网站在服务器中的绝对地址信息

4.在浏览器中成功访问shell.php的界面,webshell工具成功控制服务器的界面

实训任务2 Web站点渗透二

- 平台内分别启动靶机(启动即可无需其他操作)和攻击机(左下角课程工具中),后续操作全部在攻击机中完成。

- 在攻击机中根据靶机IP地址使用chrome浏览器打开并浏览靶机中架设的网站。

- 合理选择攻击机中的工具对目标Web进行扫描,收集信息,了解web服务器类型,查看是否有可疑端口、地址或文件。

- 根据可疑端口、地址或文件,设法找到网站数据库连接的地址和密码。

- 登录网站数据库后,查看数据库管理系统的版本号,并在互联网中搜索是否有可以利用的安全漏洞。参考内容:phpMyAdmin 4.8.x 本地文件包含漏洞利用 | Vulnspy Blog

- 利用 CVE-2018-12613 进行 getshell。在 SQL 语句执行处执行SELECT “ <?php file_put_contents('shell.php','<?php @eval($_POST[1]);?>');?>” ,这句话的含义为向 shell.php 文件中写入一句话木马(但还没有真正成功创建)。

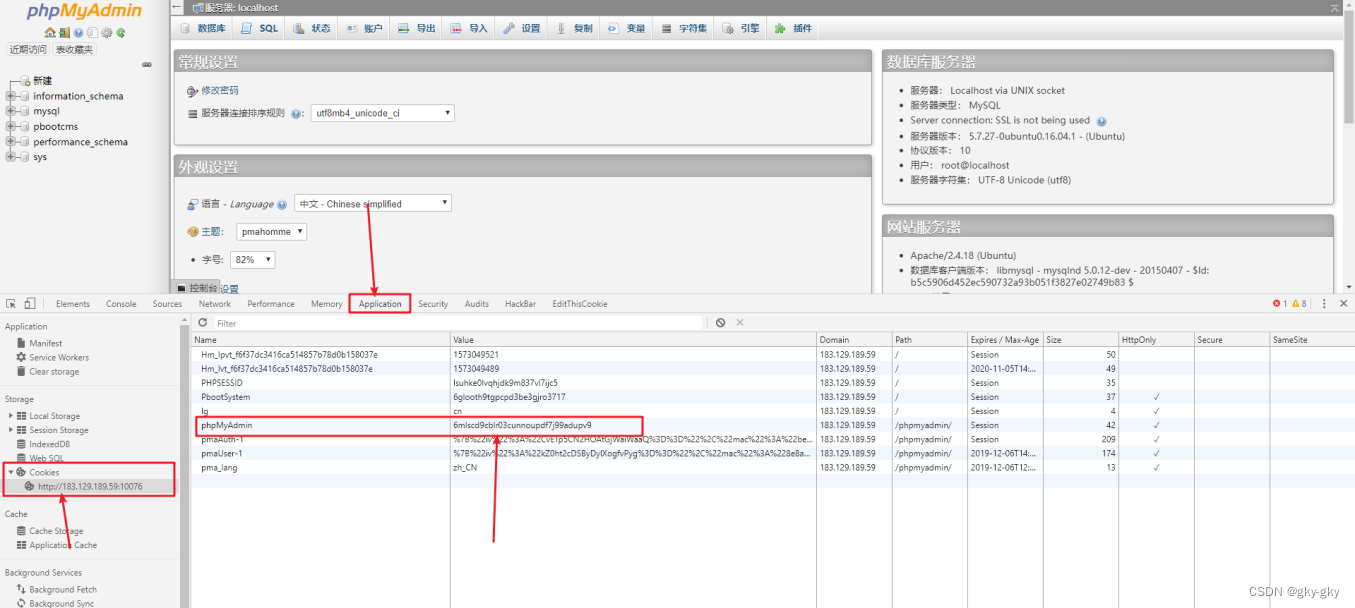

- 打开浏览器的开发者工具(F12)获取sessionID(phpmyadmin的session会保存近期执行过的sql语句)。

- 根据漏洞利用原理:PHP会自动urldecode一次加百分号的参数,提交%253f(?的urlencode的urlencode)的时候自动转成%3f,满足该版本软件的白名单条件不会被后台过滤掉,此时%253f/就会被认为是一个目录,从而include。即? -> %3f -> %253f。

- 使用webshell管理工具连接创建的shell.php文件,控制服务器。

实训二操作

1。找到的用于连接数据库的用户名和密码,找到数据库管理系统的版本号信息,

截取查询到的sessionID

2.利用漏洞构造的文件包含url,截取成功控制服务器的界面

美好的一天结束了!

762

762

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?