以下是自学it网--中级班上课笔记

网址:www.zixue.it

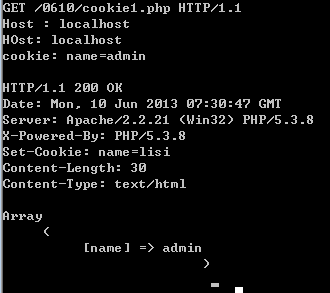

服务器端在HTTP协议的响应中,发送set-cookie的头信息

客户端(浏览器)分析头信息, 储存cookie值

以后的访问中,客户端(浏览器)每次都在请求头信息中带着cookie值.

由上图可以看出, cookie是可以随便伪造的.

如果直接用cookie存储用户姓名或权限信息,是非常不安全的,

因此,在实际的使用中,我们要采取一些加强的安全措施.

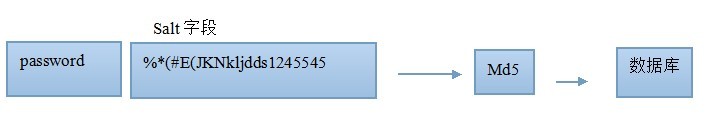

Md5+salt 来实现cookie的加密,防止伪造.

一般的md5的加密密码

A --------> md5(A)

B--------->md5(B)

C------->md5(C)

往往黑客手中,有大型数据库,”彩虹表”, 就是大量 key->md5(key)计算的结果.

只要得到一个md5值,拿到数据库一对比,就能反查出来原来的key. --暴力破解

思考:假设大部分的已知密码的md5值,都已经被黑客计算并存储在数据库中了, 这时如果设计用户的密码,来保障安全?

提示: md5的不可逆性

利用salt来提高cookie安全性

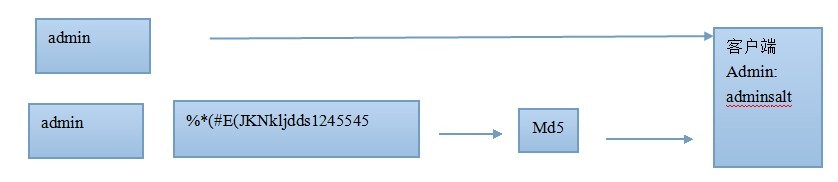

当客户端再访问服务器端时,服务器这样来验证:

1: 收取 $_COOKIE[‘name’] == ‘admin’;

2: 计算md5($_COOKIE[‘name’] . Salt) , 译为adminsalt

3: 对比一下 计算出的adminsalt == $_COOKIE[‘adminsalt’]

2970

2970

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?